本次我們來講述下如何利用API網關作為核心安全組件,系統性地構建、部署和運維企業級API數據安全防護體系。將涵蓋安全架構、關鍵功能的技術實現、交付實踐以及運維監控,確保安全策略能夠有效落地。

一、為什麼是API網關?

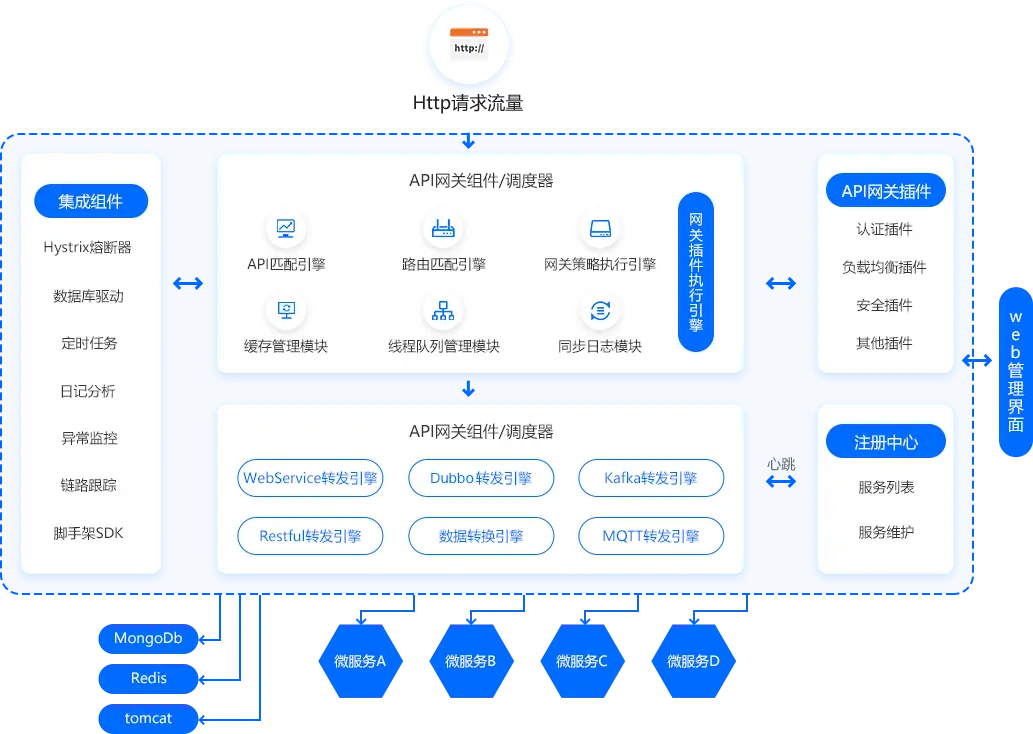

在微服務架構和數字化轉型背景下,API已成為數據交換的核心通道,也因此成為攻擊者的首要目標。API網關作為所有API流量的唯一入口,為實現統一的安全治理提供了絕佳的戰略位置。

技術價值:將安全能力(認證、授權、加密、防護)從業務代碼中剝離,實現“關注點分離”,由網關統一處理,提升效率並降低研發團隊的安全負擔。

管理價值:提供一致的安全策略實施點,避免各個服務安全實現不一致可能導致的漏洞,並簡化安全策略的審計和管理。

二、核心安全能力的技術實現

以下是通過API網關實施數據安全的關鍵技術模塊及實現細節。

1.身份認證

確保調用方身份的真實性。

技術選型與實現:

- API密鑰 (API Key):

實現:客户端在請求頭(如 X-API-Key)或查詢參數中攜帶預先發放的密鑰。網關校驗密鑰的有效性、狀態和綁定關係(如與應用、項目關聯)。

適用場景:內部系統間調用、簡單的機器到機器(M2M)認證。不適合直接暴露給最終用户。

- JWT (JSON Web Tokens):

實現:網關充當JWT的校驗者。客户端在 Authorization: Bearer <token> 頭中攜帶由可信身份提供商(如Auth0, Okta, 企業內部IAM)簽發的JWT。網關使用公鑰或密鑰驗證簽名、有效期以及發行者。

適用場景:用户認證、第三方應用集成(OAuth 2.0客户端憑證流、授權碼流)。

- OAuth 2.0 / OIDC:

實現:網關作為資源服務器(Resource Server)與授權服務器(Authorization Server)對接。網關驗證訪問令牌(Access Token)的 scope 和權限,決定是否放行請求。

適用場景:複雜的授權場景,需要第三方應用代表用户訪問資源(如開放平台)。

2.授權

確保已認證的身份有權執行特定操作。

技術實現:

- 基於角色的訪問控制 (RBAC):

實現:在網關策略中配置,將API路徑(如 /api/v1/admin/*)和方法(如 POST, DELETE)與用户/應用的角色進行匹配。例如,只有角色為 admin 的請求才允許訪問管理端點。

- 細粒度授權 (Fine-Grained Authorization):

實現:網關通過自定義插件或“策略執行點”(PEP)的身份,向外部“策略決策點”(PDP)如 Open Policy Agent (OPA) 發起授權查詢。PDP根據複雜的業務邏輯規則(如“用户只能訪問自己創建的數據”)返回決策結果。

示例:對 /api/v1/users/{userId}/orders 的請求,網關從JWT中提取 sub(用户ID),並與URL中的 userId 參數對比,不一致則返回403 Forbidden。

3.數據泄露防護 (DLP) 與變形

防止敏感數據泄露並對輸出數據進行控制。

技術實現:

- 響應過濾與脱敏:

實現:利用網關的響應轉換插件(如Kong的Response Transformer,Apache APISIX的response-rewrite)。編寫規則,在響應返回給客户端之前,移除或替換敏感字段(如將 "creditCard": "1234-5678-9012-3456" 替換為 "creditCard": "****-****-****-3456")。

- 請求有效負載驗證:

實現:使用JSON Schema或OpenAPI Specification對入站請求的Body進行嚴格校驗。拒絕包含多餘字段、格式錯誤或數據類型不匹配的請求,防止惡意注入或數據污染。

示例:配置網關,只允許接受符合 {"email": "string", "password": "string"} schema的登錄請求。

4.威脅防護

抵禦常見攻擊向量。

技術實現:

- 速率限制 (Rate Limiting):

實現:在網關層面配置全局、服務級別或消費者級別的速率限制策略(如每秒N次請求)。使用Redis等分佈式緩存作為計數器後端,確保策略在網關集羣中生效。

目的:防止DoS/DDoS攻擊、API濫用和資源耗盡。

- IP允許/拒絕列表 (IP Allowlist/Denylist):

實現:配置網關策略,僅允許來自可信IP段(如公司內網、合作伙伴IP)的請求訪問特定API,或直接封禁已知惡意IP。

- SQL注入/XSS防護:

實現:部署專門的Web應用防火牆(WAF)模塊或插件(如ModSecurity)。這些插件會對請求參數、頭、體進行模式匹配,識別並阻斷已知攻擊載荷。

5.加密與完整性

保障數據傳輸和存儲的安全。

技術實現:

- 強制HTTPS (TLS):

實現:在網關上終止TLS連接,配置強加密套件,並強制將所有HTTP請求重定向至HTTPS。使用來自可信CA(證書頒發機構)的證書。

- 雙向TLS (mTLS):

實現:在網關與上游微服務之間部署mTLS。網關作為客户端,在連接上游服務時需出示其客户端證書,反之亦然。這是實現服務網格零信任架構的關鍵步驟,防止網絡內部的橫向移動攻擊。

三、交付與實施最佳實踐

1.安全策略即代碼

實踐:使用Declarative Configuration(聲明式配置)工具(如Terraform, Ansible)或網關的原生管理API來定義和管理安全策略(速率限制、認證插件等)。

好處:版本控制、審計追蹤、可重複部署、與CI/CD管道集成,實現安全策略的自動化交付和回滾。

2.環境隔離與配置

實踐:為開發、測試、預生產和生產環境部署獨立的網關集羣。確保生產環境的密鑰、證書和安全策略不會泄露到非生產環境。

3.CI/CD管道集成

實踐:

測試階段:在CI管道中集成安全掃描,對網關的配置文件和關聯的API定義進行靜態安全檢查。

部署階段:CD管道通過自動化腳本將驗證後的安全配置部署到對應環境的網關。

金絲雀發佈:結合網關的流量切分功能,先向一小部分用户發佈帶有新安全策略的API,驗證無誤後再全量發佈。

四、監控、審計與響應

安全能力的閉環需要持續的可見性:

- 集中式日誌記錄:配置網關將所有的訪問日誌、安全事件(如認證失敗、權限拒絕、速率限制觸發)推送至中央日誌平台(如ELK, Splunk)。日誌應包含必要的上下文:消費者ID、IP、時間戳、請求路徑、狀態碼。

- 指標監控與告警:監控網關的關鍵安全指標(如4xx/5xx錯誤率、認證失敗次數、速率限制觸發次數),並設置告警閾值。一旦異常,立即通知安全團隊。

- 審計與合規報告:利用日誌數據定期生成合規性報告(如GDPR, PCI DSS),證明API訪問得到了適當的安全控制。

五、總結

API網關是企業數據安全架構中不可或缺的基石。通過系統性地實施本文檔所述的身份認證、授權、數據防護、威脅防護和加密技術,並將其融入自動化的交付流程和持續的監控體系,企業可以構建起一道強大、統一且可演進的數據安全防線,從而在開放API的同時,牢牢守護其核心數字資產。