作者:路錦(小蘭)

背景:Android 應用崩潰的挑戰

在移動應用的世界裏,穩定性是用户體驗的基石。任何異常都可能導致用户失望、給出差評,並最終卸載應用。對於開發者而言,快速識別、定位和修復這些問題至關重要。正如線上應用崩潰了,我們收到的卻往往只是一個無情的“已停止運行”提示。尤其面對 Native 崩潰和代碼混淆,堆棧信息如同一本“天書”,讓問題定位變得異常困難。本文將系統性地拆解 Android 崩潰捕獲的底層原理與核心技術難點,並提供一套統一的框架設計思路,旨在點亮線上崩潰的“盲區”,實現從捕獲到精準歸因的閉環。

崩潰採集的技術原理與方案調研

要捕獲崩潰,我們首先需要理解 Android 系統中兩類主要崩潰的底層觸發機制。

2.1 Java/Kotlin 崩潰採集原理

Java 和 Kotlin 代碼都運行在 ART (Android Runtime) 上,當代碼中拋出一個異常(如 NullPointerException)而沒有被任何 try-catch 塊捕獲時,這個異常會沿着調用棧一路向上傳遞。如果最終抵達線程的頂部仍未被處理,ART 就會終止該線程。在終止前,ART 會調用一個可供開發者設置的回調接口——Thread.UncaughtExceptionHandler。

這正是我們捕獲 Java 崩潰的入口。通過調用 Thread.setDefaultUncaughtExceptionHandler(),我們可以註冊一個全局處理器。當任何線程發生未捕獲異常時,我們的處理器便會接管,從而獲得在進程完全死亡前的寶貴時機,用以記錄崩潰現場的關鍵信息。

2.2 Native 崩潰原理:深入信號處理與現場捕獲

Native 崩潰發生在 C/C++ 代碼層,它不受 ART 虛擬機管理,因此 UncaughtExceptionHandler 對其無能為力。Native 崩潰的本質是 CPU 執行了非法指令,進而被操作系統內核檢測到。內核會向對應的進程發送一個 Linux 信號 (Signal) 來通知這一事件,這是一種內核與進程之間進行異步通信的機制。

常見致命信號詳解

SIGSEGV(Segmentation Fault):段錯誤。這是最常見的 Native 崩潰原因,本質是程序試圖訪問一塊它無權訪問的內存。例如:解引用一個 NULL 指針、訪問已釋放對象的內存(Use-After-Free)、數組越界、試圖寫入只讀內存段等。SIGILL(Illegal Instruction):非法指令。當 CPU 的指令指針指向一個無效或包含損壞數據的地址時,CPU 無法識別將要執行的指令,便會觸發此信號。例如:函數指針錯誤導致跳轉到非代碼區、棧被破壞導致返回地址錯誤等。SIGABRT(Abort):程序異常終止。這通常是程序“主動”選擇的崩潰,一般由調用abort()函數觸發。在 C/C++ 中,很多斷言庫(assert)在斷言失敗後會調用abort(),表明程序進入了一個絕對不應存在的狀態。SIGFPE(Floating-Point Exception):浮點數異常。例如:整數除以零、浮點數上溢或下溢等。

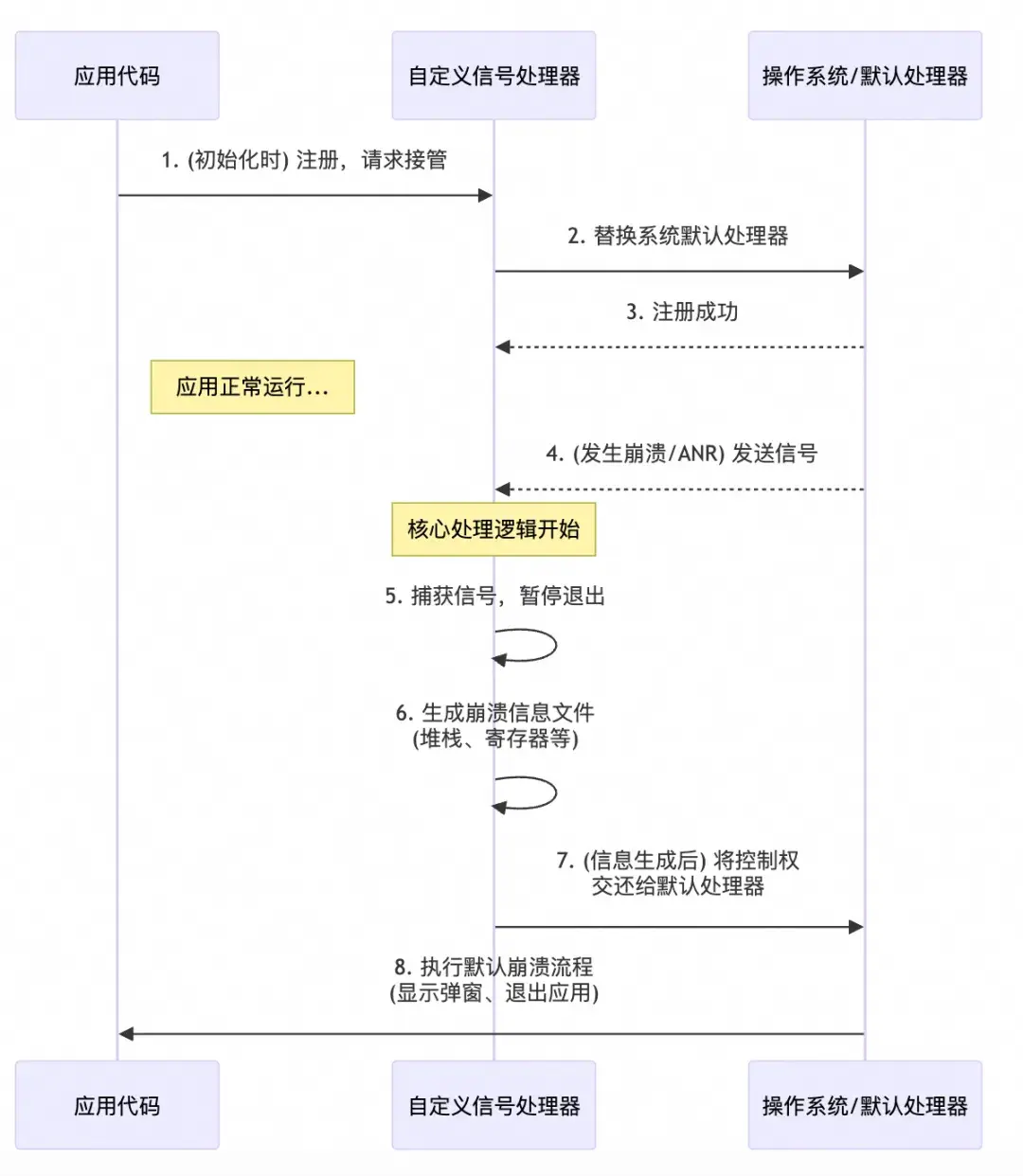

捕獲流程四部曲

捕獲這些信號並還原現場,是一個精細且嚴謹的過程:

- 註冊處理器 (

sigaction):這是捕獲流程的第一步。我們使用sigaction()系統調用來為我們關心的信號(如SIGSEGV)註冊一個自定義的回調函數。相比於老舊的signal()函數,sigaction提供了更豐富的功能,特別是通過設置SA_SIGINFO標誌,可以讓我們的回調函數接收到一個包含詳細上下文的siginfo_t結構體,其中包括了導致崩潰的具體內存地址 (si_addr) 等寶貴信息。 - 安全第一:

async-signal-safe環境: 信號處理器函數在一個非常特殊且嚴苛的環境中執行。在這個環境中,我們不能假定全局數據結構是完好無損的,也不能調用絕大多數標準庫函數(如malloc, free, printf, strcpy),因為它們不是“異步信號安全”的,調用它們極易導致二次崩潰或死鎖。我們能做的,只有調用少數被明確標記為“安全”的函數(如write, open, read)。 - 堆棧回溯 (Stack Unwinding):為了得到函數調用鏈,我們需要在信號處理器中進行堆棧回溯。這是一個通過分析當前線程的棧指針(SP)、幀指針(FP)以及棧上的返回地址,來逐層還原函數調用關係的過程。

libunwind等庫被廣泛用於此目的。然而,在 Native 崩潰場景下,棧本身可能已經被破壞,這使得實時回溯的成功率並非 100%。 - 生成報告 (Minidump):正因為實時回溯的不可靠性,業界最佳實踐(如 Google Breakpad)並非在信號處理器中直接進行復雜的堆棧回溯。更可靠的做法是:在信號處理器這個“安全環境”中,只做最少、最核心的操作——即收集所有線程的寄存器上下文、原始的堆棧內存片段、已加載的模塊列表等信息,並將它們“打包”成一個結構化的 Minidump 文件。這個過程不涉及複雜的邏輯,失敗風險低。真正的堆棧回溯和符號化分析,則被推遲到服務端,在更安全、資源更充裕的環境中離線進行。

2.3 業界方案調研

基於以上原理,業界涌現了眾多優秀的開源及商業化方案。它們本質上都是對上述原理的工程化封裝。

- Google Breakpad/Crashpad:它們是 Native 崩潰捕獲的“黃金標準”,提供了從信號捕獲、Minidump 生成到後台解析的全套工具鏈。它們是許多商業方案的技術基石,但自行集成和後台搭建成本較高。

- Firebase Crashlytics & Sentry:這類商業化平台(SaaS)提供了“SDK + 後台”的一站式服務。它們封裝了底層的捕獲邏輯,並提供了強大的後台用於報告聚合、符號化解析和統計分析,極大地降低了開發者的使用門檻。

- xCrash:這是一個功能強大的開源庫,不僅支持 Native 和 Java 崩潰,還對各種複雜場景下的堆棧回溯做了深度優化,信息採集能力非常出色。

經過對比分析,本文選擇 Google Breakpad 作為 Native 崩潰採集的核心技術。Breakpad 採用業界標準的 Minidump 格式,這一格式已被 Chrome、Firefox 等全球主流產品廣泛採用,技術成熟。從能力覆蓋角度看,Breakpad 在 Native 崩潰捕獲、多架構支持、跨平台兼容等核心場景上表現完整,配套的符號化工具鏈(如 dump_syms、minidump_stackwalk)也十分成熟。雖然 Breakpad 專注於 Native 層面,但 Java 崩潰可通過上述 UncaughtExceptionHandler 機制補齊,整體能力覆蓋性滿足崩潰採集的要求。

核心技術難點解析

實現一個可靠的崩潰採集方案,需要克服以下三大技術難點。

難點一:捕獲時機與信息保存的可靠性

崩潰發生時,整個進程已處於極不穩定的瀕死狀態。此時執行復雜操作(如網絡請求)風險極高。我們必須確保信息記錄的過程足夠快且絕對可靠。因此,“同步寫入、延遲上報”是最佳策略。即在捕獲到崩潰的瞬間,以最快的同步方式將信息寫入本地文件,然後等到應用下一次正常啓動時,再從容地讀取文件並上報到服務器。

難點二:Native 崩潰的“黑盒”特性

相比於 Java 崩潰,Native 崩潰現場更易遭到破壞。非法的內存操作可能已污染了堆棧,導致傳統的堆棧回溯方法失效。因此,簡單地記錄幾個寄存器值是遠遠不夠的。我們需要的是一個包含線程、寄存器、堆棧內存、已加載模塊等信息的完整“現場快照”。這正是 Breakpad 提出的 Minidump(小型轉儲)概念的價值所在。

難點三:堆棧的“天書”——混淆與符號化

為了安全和包體大小,線上代碼通常經過了混淆(ProGuard/R8)。這會導致崩潰堆棧中的類名和方法名變成無意義的 a, b, c,如同天書。對於 Native 代碼,發佈的是不含符號信息的二進制文件,其堆棧也是一串無意義的內存地址。因此,符號化 (Symbolication)是必不可少的一環。我們必須在編譯時生成並保留對應的符號表文件(Java 的 mapping.txt,Native 的 .so 文件),在服務端利用這些文件將“天書”翻譯回可讀的、有意義的堆棧信息。

Android 應用崩潰採集及堆棧解析實踐

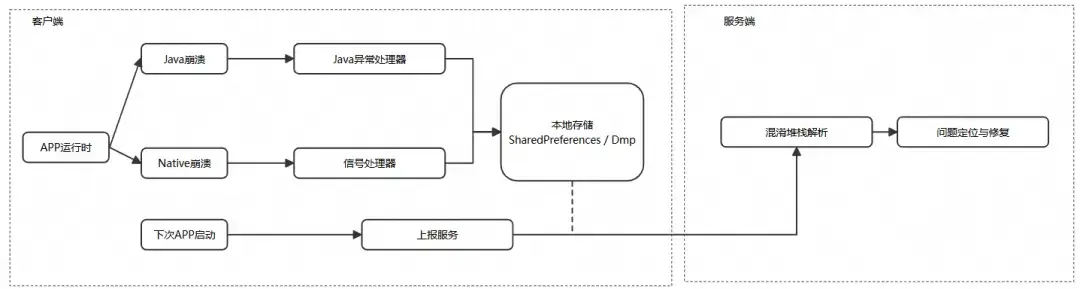

為了全面應對這些挑戰,我們設計了一個統一的異常採集方案,遵循“捕獲-持久化-上報-解析”的生命週期。無論是 Java 還是 Native 崩潰,客户端的核心任務都是可靠地將現場信息保存到本地。真正的解析和分析工作則交由服務端完成。

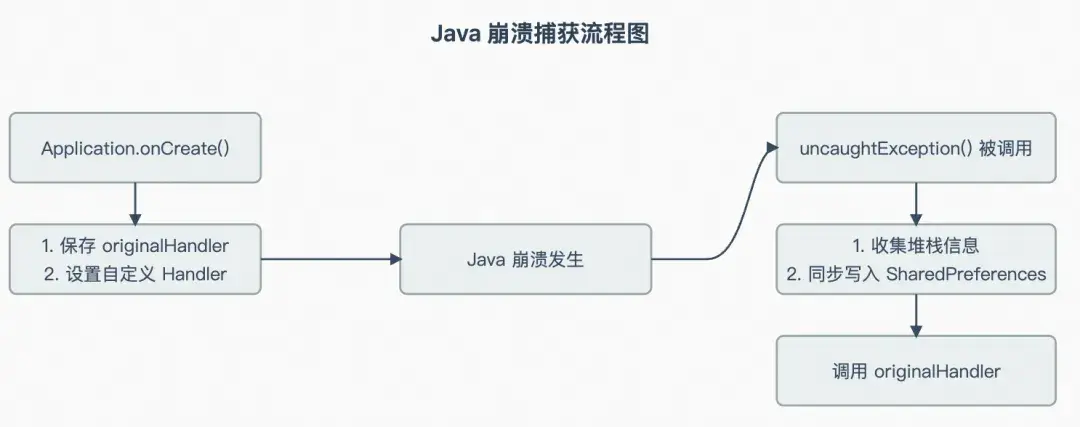

4.1 Java/Kotlin 崩潰處理

我們使用 Thread.setDefaultUncaughtExceptionHandler 來捕獲 Java/Kotlin 的異常。這是一個回調接口,無論是 Java 還是 Kotlin,其編譯後的字節碼均由 ART 執行。當拋出未捕獲異常時,ART 會觸發當前線程的異常分發機制,最終調用註冊的 uncaughtException 方法。因此 Thread.setDefaultUncaughtExceptionHandler 能夠實現全局 Java/Kotlin 異常捕獲。

首先需要設置一個全局的未捕獲異常處理器來捕獲 Java 崩潰,通過實現Thread.setDefaultUncaughtExceptionHandler 的 uncaughtException 方法實現一個處理器,我們可以將自己實現的 handler 設置為所有線程的默認處理器。這就給了我們在應用徹底崩潰前的最後一刻“力挽狂瀾”的機會——記錄下導致崩潰的元兇。需要注意我們要保留原始的處理器:originalHandler。

當崩潰發生時,該處理器會收集異常及堆棧關鍵信息,最終將其同步持久化到 SharedPreferences。由於進程即將終止,當前的步驟必須保證同步完成,因此我們持久化寫緩存也使用同步提交 (editor.commit()) ,異步的 apply() 可能無法確保成功持久化。關鍵的異常信息例如:

- 時間戳 (Timestamp):崩潰發生的精確時間。

- 異常類型 (Exception Type):是

NullPointerException還是IndexOutOfBoundsException等。 - 異常信息 (Exception Message):異常對象中包含的描述性信息。

- 堆棧軌跡 (Stack Trace):這是最重要的部分,它告訴我們崩潰發生在哪個類的哪一行代碼。

- 線程信息 (Thread Name):崩潰發生在主線程還是某個後台線程。

“下次啓動時上報”是核心策略。它避免了在應用崩潰時不穩定的網絡環境中嘗試上報數據,大大提高了成功率。我們在 start() 方法中調用此檢查。這個方法可以在後台線程中執行,防止阻塞應用主線程。

@Override

public void uncaughtException(Thread thread, Throwable throwable) {

try {

// 核心難點1:收集崩潰信息

CrashData crashData = collectCrashData(thread, throwable);

// 核心難點2:保證瀕死前數據能被同步、可靠地保存

saveCrashData(crashData);

} finally {

// 核心難點3:將控制權交還,確保系統默認行為(如彈窗)執行

if (originalHandler != null) {

originalHandler.uncaughtException(thread, throwable);

}

}

}

private void saveCrashData(CrashData data) {

// 使用 SharedPreferences 的同步 commit() 方法

prefs.edit().putString("last_crash", data.toJson()).commit();

}4.2 Native 崩潰處理

對於 Native 崩潰,我們集成了一個基於 Breakpad 的解決方案。在啓動時加載一個 Native 庫,該庫為常見的崩潰信號設置了信號處理器。

1. 初始化:在 App 啓動時,我們初始化 Native 庫,併為其提供一個專用的目錄來寫入崩潰轉儲文件(crash dump)。

2. 崩潰發生:當 Native 崩潰發生時,信號處理器會捕獲它,並將一個 .dmp (minidump) 文件寫入指定目錄。

3. 下次啓動時處理:在下一次 App 啓動時,我們的框架會檢查此目錄中是否有任何 .dmp 文件。如果找到,它會調用一個 Native 方法來解析 minidump,提取堆棧信息和其他相關信息。解析後的數據隨後被上報到我們的後端,並且轉儲文件被刪除。

public void start() {

// 核心難點1:儘早初始化 Native 層的信號處理器

NativeBridge.initialize(crashDir.getAbsolutePath());

// 核心難點2:在下次啓動時,異步檢查並處理上次崩潰留下的產物

new Thread(this::processExistingDumps).start();

}

private void processExistingDumps() {

// 遍歷指定目錄下的 .dmp 文件

File[] dumpFiles = crashDir.listFiles();

for (File dumpFile : dumpFiles) {

// 此處無需解析,直接將原始 .dmp 文件上報

reportToServer(dumpFile);

dumpFile.delete();

}

}

// JNI 橋接,是 Java 層與 C++ 層通信的唯一途徑

static class NativeBridge {

// 加載實現了信號捕獲和 minidump 寫入的 so 庫

static { System.loadLibrary("crash-handler"); }

// JNI 方法,通知 C++ 層開始工作

public static native void initialize(String dumpPath);

}轉儲文件中我們能獲取到的異常信息有很多,使用時我們通常需要關注以下的關鍵信息:

1. 異常信息 (Exception Information)

-

異常流 (Exception Stream):

- 崩潰線程 ID (Thread ID):明確指出是哪一個線程引發了這次崩潰。

- 崩潰信號(Signal),例如 SIGSEGV(段錯誤) 和 SIGILL (非法指令)。

- 異常地址 (Exception Address):異常發生時,CPU 指令指針(Program Counter)所在的內存地址。這直接指向了導致崩潰的那一行機器碼。

2. 線程列表與狀態 (Thread List & States)

- 線程 ID (Thread ID):該線程的唯一標識符。

- 線程上下文。

- 線程堆棧內存 (Stack Memory Dump):包含了每個線程棧上一部分內存的原始二進制拷貝。

3. 模塊列表 (Module List): 崩潰時進程加載的所有動態鏈接庫(在 Android 上是 .so 文件)和可執行文件

4. 系統信息 (System Information)

- 操作系統信息:操作系統類型(如 Linux)、版本號(如 Android 12, API 31)。

- CPU 信息:CPU 架構(如 ARM64, x86)、CPU 型號、核心數量等。

// 崩潰信息

Caused by: SIGSEGV /SEGV_ACCERR

// 系統信息

Kernel version: '0.0.0 Linux 6.6.66-android15-8-g807ce3b4f02f-ab12996908-4k #1 SMP PREEMPT Fri Jan 31 21:59:26 UTC 2025 aarch64' ABI: 'arm64' 堆棧樣例:#00 pc 0x3538 libtest-native.so

4.3 應用混淆堆棧解析

當前很多線上應用為了安全和包體大小,代碼通常經過了混淆(如 ProGuard/R8),這使得原始的崩潰堆棧變得幾乎無法閲讀。

混淆 Java 堆棧解析

當線上應用發生崩潰時,你捕獲到的堆棧信息是經過混淆的,看起來就像這樣,這個堆棧對我們來説幾乎是無用的:

- 類名 a.b.c.a 和方法名 a 毫無意義。

- 行號信息也丟失了,顯示為 Unknown Source。

java.lang.NullPointerException: Attempt to invoke virtual method 'void a.b.d.a.a(a.b.e.a)' on a null object reference

at a.b.c.a.a(Unknown Source:8)

at a.b.c.b.onClick(Unknown Source:2)

at android.view.View.performClick(View.java:7448)接下來我們瞭解一下混淆堆棧的解析原理:

當你在 Android 項目中啓用代碼混淆(通常是在 release 構建類型中設置 minifyEnabled true)並進行打包時,R8 工具會在處理你的代碼的同時,在 build/outputs/mapping/release/ 目錄下生成一個 mapping.txt 文件,這個文件我們可以理解為“字典”。

而解析工具會讀取上述文件,將混淆後的堆棧逐行翻譯為原始文件和方法名。

1. 逐行讀取堆棧: 工具讀取混淆堆棧的每一行,例如 at a.b.c.a.a(Unknown Source:8)。

2. 解析關鍵信息: 它從這行中提取出關鍵部分:

- 類名:a.b.c.a

- 方法名:a

- (可能的)行號:8

3. 查詢 mapping.txt:

- 工具在 mapping.txt 中查找 a.b.c.a: 這一行,找到它對應的原始類名,例如:com.example.myapp.ui.MainActivity。

- 接着,在 MainActivity 的映射條目下,它會繼續查找哪個原始方法被混淆成了a。假設它找到了 void updateUserProfile(com.example.myapp.model.User) -> a。

4. 恢復行號: R8 在優化過程中可能會內聯方法或移除代碼,導致行號變化。mapping.txt中也包含了行號的映射信息。Retrace 工具會利用這些信息,將混淆後的行號(如:8)精確地還原為原始的源文件行號。

5. 替換與輸出: 工具將混淆的行替換為解析後的、可讀的行。

Native 堆棧解析

這是一個我們採集到的 Native 堆棧其中的一行,分別包含以下信息:

- #00:堆棧幀序號。00 代表棧頂,是程序崩潰的直接位置。

- pc 0x3538:程序計數器地址 (Program Counter)。這是我們需要解析的關鍵信息,代表 CPU 在 libtest-native.so 這個庫中執行到的指令的相對地址。

- libtest-native.so:動態庫路徑。指明瞭崩潰發生在哪一個 .so 文件中。這是設備上運行時的路徑。

#00 pc 0x3538 libtest-native.so然而我們拿到這個堆棧仍然無法解析出具體發生崩潰的文件和方法,因此我們需要解析 C++ 堆棧,還原為可讀的崩潰真實信息。

與 Java 堆棧解析的核心思想一致,Native 堆棧解析也是一個“查表翻譯”的過程。只不過它的“密碼本”不再是 mapping.txt,而是包含了 DWARF 調試信息的、與線上版本完全一致的 unstripped 庫文件:libtest-native.so 文件;“翻譯工具”則是 NDK 提供的 addr2line 等命令行程序。執行類似如下的命令:

# 使用 NDK 中的 addr2line 工具

# -C: Demangle C++ 的函數名 (例如將 _Z... 還原成 MyClass::MyMethod)

# -f: 顯示函數名

# -e: 指定帶符號的庫文件

addr2line -C -f -e /path/to/unstripped/libtest-native.so 0x3538工作原理:

- addr2line 工具加載 unstripped 的 .so 文件。

- 它解析文件中的 DWARF 調試信息段,這些信息段中存儲了從機器碼地址到源代碼行號的映射表。

- 它在映射表中查找地址 0x3538 落在哪個函數地址範圍之內。

- 找到函數後,它進一步在行號表中查找該地址精確對應的文件名和行號。

- 同時,它利用 -C 參數對 C++ 的“符號修飾名”(mangled name)進行“解修飾”(demangle),將其還原成我們代碼中編寫的、可讀的命名空間::類名::方法名(參數) 形式。

addr2line 工具執行完畢後,就會解析出我們期望得到的結果,因此我們能夠定位到發生崩潰的具體文件和方法:

CrashCore::makeArrayIndexOutOfBoundsException()

/xxx/xxx/xxx/android-demo/app/src/main/cpp/CrashCore.cpp:51總結

通過本文的探討,我們解構了 Android 崩潰捕獲的底層原理,並圍繞三大核心技術難點(捕獲時機、黑盒現場、堆棧混淆)設計了一套捕獲方案。無論是 Java 層的 UncaughtExceptionHandler 機制,還是 Native 層的信號處理與 Minidump 技術,其最終目的都是在進程“灰飛煙滅”前,儘可能可靠地搶救出最有價值的現場信息。阿里雲 RUM 針對 Android 端實現了對應用性能、穩定性、和用户行為的無侵入式採集 SDK。可以參考接入文檔 [ 1] 體驗使用。相關問題可以加入“RUM 用户體驗監控支持羣”(釘釘羣號:67370002064)進行諮詢。

相關鏈接:

[1] 接入文檔

https://help.aliyun.com/zh/arms/user-experience-monitoring/ac...