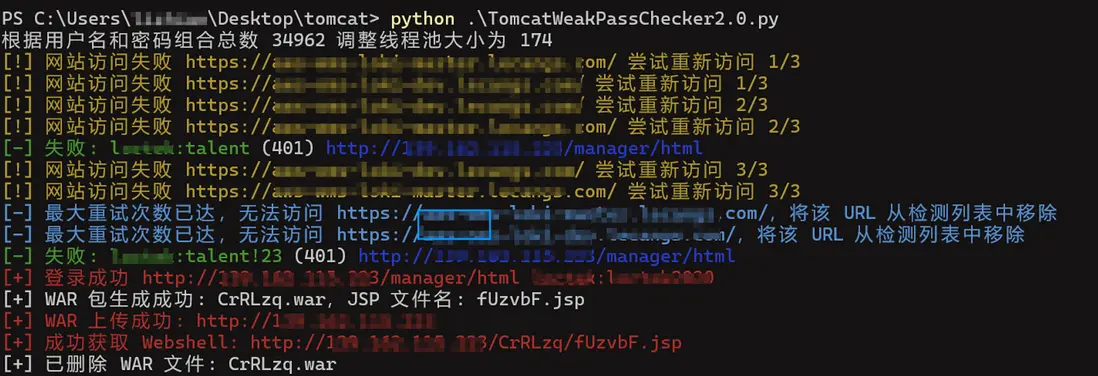

工具介紹:

一鍵tomcat漏洞批量弱口令檢測、後台部署war包getshell,該腳本用於檢查Apache Tomcat管理頁面的弱密碼,並嘗試通過上傳自定義WAR包部署Godzilla Webshell。如果成功,將記錄成功登錄的信息以及獲取到的Webshell地址。

下載地址

鏈接:https://pan.quark.cn/s/2062b75c4312環境安裝:

通過以下命令安裝所需模塊:

pip install -r requirements.txt使用方法

- 準備包含URL、用户名和密碼的文本文件,分別命名為

urls.txt、user.txt和passwd.txt。 urls.txt保存格式:https://127.0.0.1/ 或者 https://127.0.0.1/manager/html 腳本會自行判斷檢測- 在

config.yaml中配置文件路徑和其他設置。 -

運行腳本,將會在

success.txt文件中記錄成功的登錄信息和Webshell的URL。python TomcatWeakPassChecker.py

功能

1. CVE-2017-12615 漏洞檢測

-

工具支持三種利用方式:

PUT /1.jsp/PUT /1.jsp%20PUT /1.jsp::$DATA - 成功上傳後,工具會嘗試訪問並執行上傳的 JSP 文件,判斷是否能遠程執行代碼。

- 對每種利用方式的結果分別記錄成功或失敗狀態。

2. 弱口令檢測

- 支持通過用户名與密碼組合進行弱口令暴力破解。

- 若登錄成功,將自動嘗試上傳 Godzilla Webshell,提供遠程訪問能力。

- 登錄成功與否均會詳細記錄。

3. 後台部署 WAR 包 getshell

- 在弱口令破解成功後,工具會嘗試通過 Tomcat 管理後台上傳

WAR包,以獲取遠程代碼執行權限。 - 部署的

WAR包會在服務器上解壓並生成 JSP Shell 文件,成功上傳後,工具會訪問並執行該 Shell。 - 支持通過配置文件自定義

WAR包和 Shell 文件的內容。

歡迎掃碼加入星球: