2.10 機密容器的安全設計及落地實踐 學習筆記

一、機密容器產生的背景

1. 數據要素市場背景

-

政策推動:

- 2020.04:加快培育數據要素市場

- 2022.12:《數據二十條》

- 2023.03:組建國家數據局

- 2024.01:《"數據要素×"三年行動計劃》

- 核心矛盾:數據價值越大,流通風險越高

2. 密態計算與機密計算

- 密態計算:數據在計算過程中始終加密,防止濫用和泄露

- 機密計算:通過TEE保護使用中的數據,實現"可用不可見,可算不可識"

3. 技術演進路徑

(1)進程級TEE

- 代表:Intel SGX

- 優點:TCB小,安全性好

- 缺點:兼容性差,開發成本高,性能差

(2)機密虛擬機

- 代表:Intel TDX、AMD SEV-SNP、ARM CCA、HyperEnclave

- 優點:兼容性好,應用無需改造,可利用GPU等硬件

- 缺點:TCB大

(3)機密容器

- 代表:CoCo(Confidential Containers)

- 優點:結合機密虛擬機和Kata雲原生技術,TCB更小,適合雲場景大規模部署

4. 機密容器 vs 安全容器

| 組件 | 安全容器 | 機密容器 |

|---|---|---|

| 容器運行時 | Kata | Kata |

| 威脅模型 | 宿主機可信,客户機不可信 | 宿主機不可信,保護客户機隱私 |

| 技術範圍 | KVM虛擬化層隔離 | 集成TEE硬件、全鏈路加密、遠程證明 |

| 應用場景 | 多租保護,防容器逃逸 | 機密計算 |

二、機密容器的安全體系設計

1. 基於HyperEnclave的架構

HostOS

├── kubelet

├── containerd

├── kata-shim

└── cloud-hypervisor

└── Kata Pod

├── Containers

├── attestation-agent

└── kata-agent主要特點:

- 通用性:支持海光、Intel、AMD、ARM等主流CPU

- 自主可控:信任根與CPU解耦,託管國家權威機構

- 安全可證:首個形式化驗證的Rust Hypervisor

- 簡單易用:支持Occlum、Linux、CoCo等生態

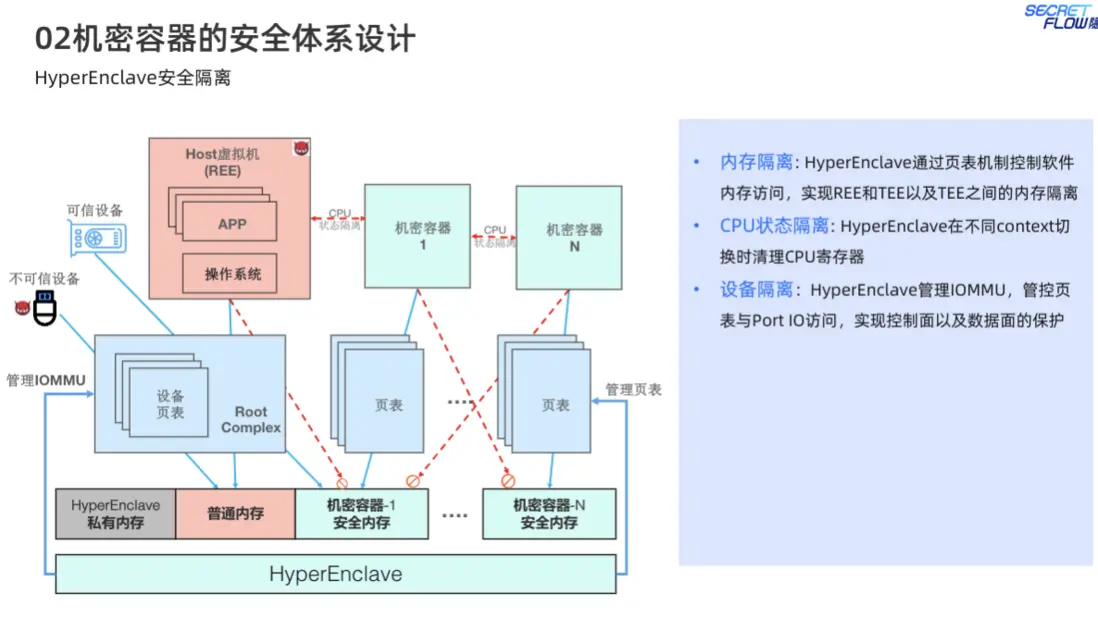

2. HyperEnclave安全隔離

(1)內存隔離

- HyperEnclave通過頁表機制控制軟件內存訪問

- 實現REE與TEE之間、TEE之間的內存隔離

(2)CPU狀態隔離

- 在不同Context切換時清理CPU寄存器

(3)設備隔離

- 管理IOMMU,管控頁表與Port I/O訪問

- 實現控制面和數據面的保護

3. 全鏈路密態

(1)密態計算

- 數據加密後流入機密容器

- 只在硬件隔離環境解密運算

- 內存使用中的數據自動加密

(2)密態存儲

- 容器鏡像代碼數據

- 臨時寫盤數據

- 業務持久化數據

- 全部透明加密

(3)密態傳輸

- 可信設備總線傳輸加密

- 業務網絡傳輸通過加密網關自動加密

4. 運維通道管控

(1)API層防護

- 基於Initdata靜態和動態策略

- 通過OPA策略引擎管控可執行操作

(2)系統層防護

- 動態下發基於eBPF的安全策略

- 限制可執行的二進制和syscall

(3)運維輸出加密

- 運維通道輸出默認加密

- 只有授權用户可見明文

(4)審計存證

- 所有運維操作詳細審計存證

三、核心優勢總結

1. 技術優勢

- 通用硬件支持:不依賴特定硬件

- 雲原生集成:基於Kata容器技術

- 全鏈路安全:計算、存儲、傳輸全程密態

2. 安全特性

- 硬件級隔離:基於TEE的強隔離

- 細粒度管控:API層和系統層雙重防護

- 可驗證信任:遠程證明能力

3. 適用場景

- 多方數據聯合計算

- 隱私敏感業務部署

- 雲上機密工作負載

四、實踐價值

機密容器通過:

- 標準化容器接口:降低使用門檻

- 硬件無關設計:提高部署靈活性

- 全鏈路加密:確保數據安全

- 雲原生集成:支持大規模運維

為數據要素安全流通提供了可行的容器化解決方案。