2.9 基於通用硬件構建GPU-TEE底座 學習筆記

一、為什麼需要機密計算?

1. 背景驅動

- 數據成為生產要素:2025年中國數據要素市場規模預計達1749億元

-

傳統數據中心安全挑戰:

- 運維者權限過高,可任意訪問用户數據

- CrowdStrike事件(2024.7):內存越界訪問引發全球宕機

- Triton惡意工具攻擊(2017):從內存提取憑證

2. 機密計算的價值

- TEE核心能力:數據“可用而不可見”

-

三大優勢:

- 數據加密:代碼量小、漏洞少,REE無法讀寫TEE敏感數據

- 可驗證:硬件信任根提供遠程證明

- 性能好:TEE內部明文計算,性能接近未保護場景

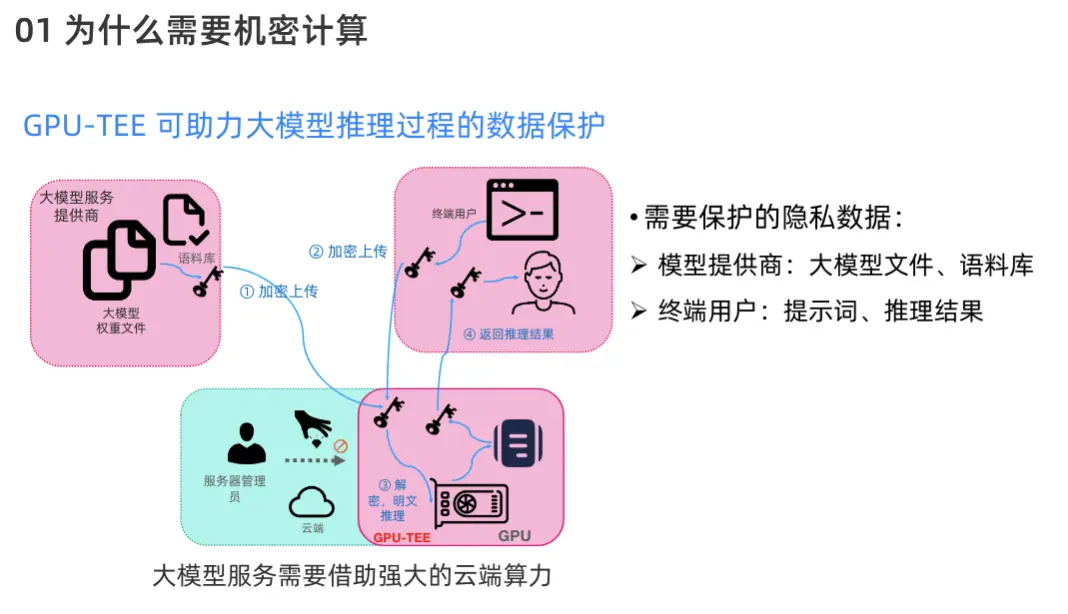

3. GPU-TEE應用場景

-

大模型推理數據保護:

- 保護模型文件、語料庫(提供商)

- 保護提示詞、推理結果(用户)

4. GPU-TEE現狀

- 缺乏通用性:僅NVIDIA Hopper/Blackwell成熟商用

- 供應鏈風險:依賴特定硬件

- 國內起步:生態支持有限

二、HyperGPU設計

1. 設計目標

- 通用性:不依賴新硬件特性

- 易用性:只修改系統層軟件

- 普惠性:低成本升級密態算力

- 可解耦:支持通用平台,信任根可解耦

2. 架構抽象

- 三種抽象:Enclave、CVM、GPU-TEE

-

設計哲學:

- Hypervisor運行在最高特權級,僅管理安全資源

- 原有OS提供原生服務,攻擊面小

3. 威脅模型

-

防禦對象:

- 高特權級軟件攻擊

- 系統管理員越權

- 惡意CVM合謀

- DMA攻擊

- 不防禦:硬件攻擊、側信道、DoS

4. 關鍵技術方案

(1)安全邊界選擇:CVM抽象

- 優勢:無需修改應用,與GPU交互簡單

- 對比:Process-based Enclave需要侵入式改造

(2)KVM虛擬化方案

- 挑戰:HyperEnclave佔用VM-ROOT特權級

-

解決方案:基於軟件的Enlightened VMCS

- 共享內存同步CPU狀態

- 適用於AMD/ARM平台

- 減少特權級切換

(3)CPU狀態隔離

- 思路:HyperEnclave管理所有虛擬機寄存器

- 實現:Context切換時保存恢復

(4)內存隔離

- 思路:HyperEnclave管理所有頁表

- 控制:REE需請求HyperEnclave設置CVM頁表

(5)GPU-TEE擴展

- 控制面保護:頁表與Port I/O管控

- 數據面保護:IOMMU管理,正確設置設備頁表

三、實現與性能

1. 代碼實現

- L0 HyperEnclave:~13k LoC

- L1 KVM:~2.7k LoC(Linux內核)

- L2 CVM-Linux:~1.3k LoC

2. 性能測試

- CPU性能:微基準測試開銷較大,應用級性能損失不明顯(+0.27%~1.9%)

- GPU推理:大模型推理性能損失極小(-1.64%~-0.66%)

四、展望與規劃

1. 通用性提升

- 動態內存管理:按需申請安全內存

- 資源利用率:CVM負載低時可調度普通VM

2. 安全增強

- 鏈路加密:PCI-e/NV-Link數據加密與完整性保護

- 防嗅探:防止總線竊聽

3. 生態建設

- 多平台支持:ARM平台、代碼組件化

- 多雲支持:與OS廠商合作(麒麟、OpenAnolis等)

4. 開源規劃

- 預計2025 S2開源

- GitHub地址:https://github.com/asterinas/hyperenclave

五、總結

HyperGPU通過:

- 通用硬件構建TEE能力

- CVM抽象實現應用透明

- 軟件定義安全減少硬件依賴

- 最小性能損失(~1%)提供密態算力

為國內GPU機密計算提供了可行的技術路徑。