隱語社區可信數據空間MOOC第17講筆記:星綻機密計算遠程證明服務

🌟 星綻機密計算遠程證明服務 學習筆記

一、背景與需求

1. 國家戰略與產業需求

- 《數據二十條》:數據要素權屬分離

- 發改委「數據要素X行動」:2025年數據交易規模突破2000億

- 高價值數據(醫療/金融/政務)因安全顧慮難以流通

2. 傳統加密的侷限

- 無法保護“使用中數據”

- 缺乏可信執行環境(TEE)的驗證機制

3. 機密計算的作用

- 數據全程密態處理

- 遠程證明驗證TEE可信性

- 解決“數據可用不可見”的最後盲區

二、遠程證明的核心原理

1. 信任根(Root of Trust)

- 芯片級密鑰(如TPM AIK)

- 出廠預置 + 物理防篡改

- 證書鏈:芯片廠商 → 硬件平台 → TEE實例

2. 信任鏈(Chain of Trust)

- 啓動與運行時對關鍵組件(BIOS、OS、App)進行哈希度量

- 度量值存儲在TPM的PCR中

3. 證明證據生成(Attestation Quote)

- 使用硬件私鑰對度量值簽名

- 生成“證明報告”(Quote)

三、遠程證明流程(三步)

- 挑戰發送:驗證方向TEE發送隨機數(nonce)

- 證據生成:TEE生成環境哈希 + nonce,硬件簽名生成Quote

- 驗證反饋:驗證方驗證證書鏈與度量值,成功則釋放密鑰

四、技術架構分層

| 層級 |

內容 |

| 硬件層 |

TPM/TCM、TDX、SGX、CSV等 |

| 協議層 |

IETF RATS、EAT標準證據格式 |

| 服務層 |

證書鏈驗證、度量值比對、吊銷狀態檢查 |

| 應用層 |

SDK接口、業務調用 |

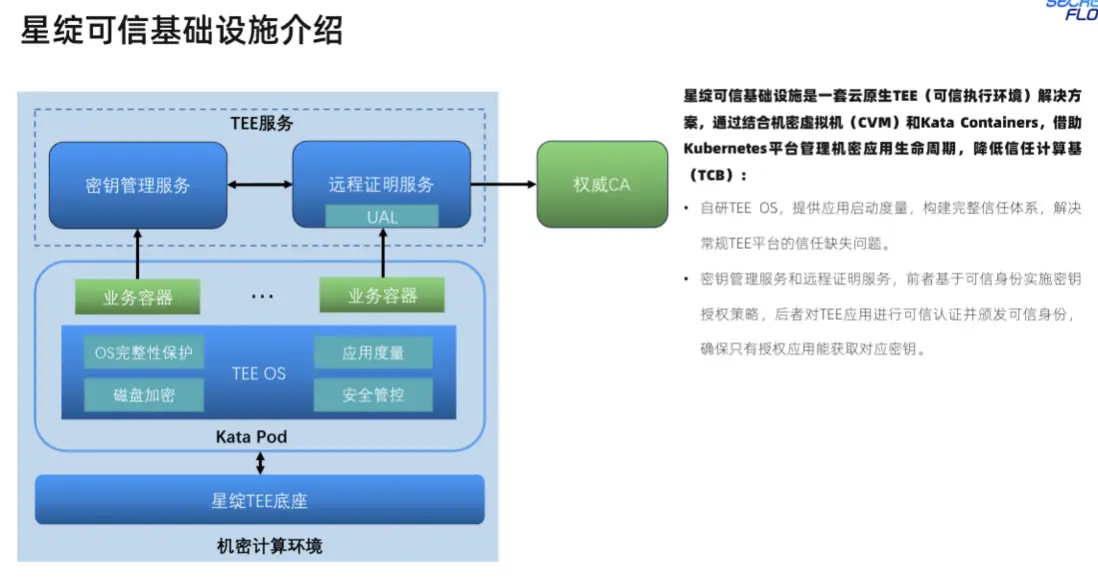

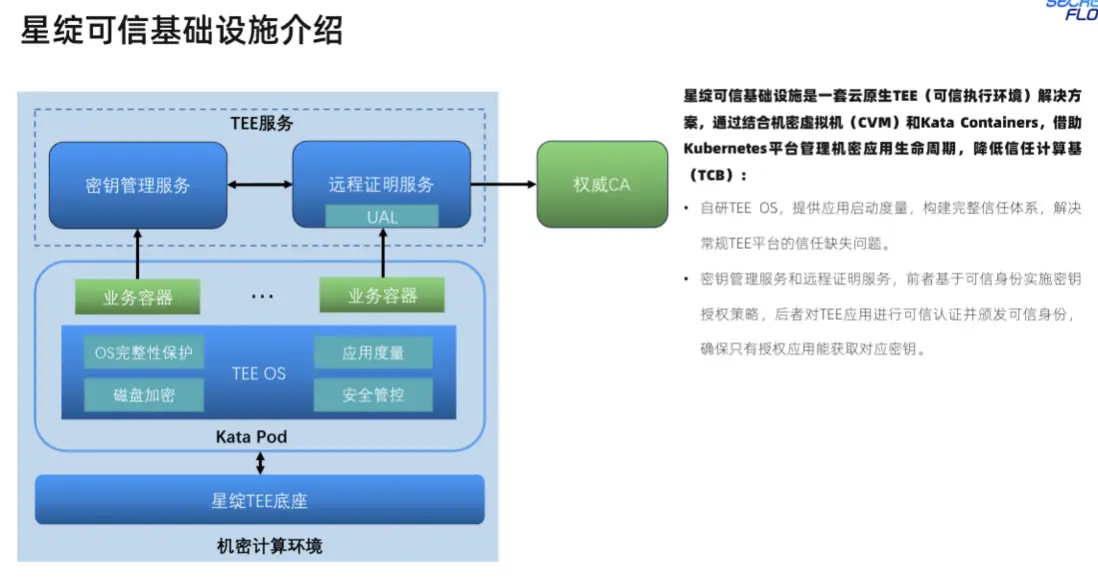

五、星綻機密計算方案特色

1. 三層架構

- 安全底層:HyperEnclave、SGX/TDX、SEV、CSV

- 安全操作系統:Asterinas、Occlum

- 可信基礎設施:機密容器、遠程證明服務、密鑰管理服務

2. 核心能力

- 自研TEE OS,支持應用啓動度量

- 密鑰管理 + 遠程證明服務,確保密鑰僅授權應用可用

- 支持平台可信啓動、系統防篡改、透明加密等

六、未來趨勢:統一證明與雲間互認

1. 多雲信任孤島問題

- 各雲廠商TEE實現不一(阿里雲、AWS、Azure、華為雲等)

2. 統一證明架構

- TEE安全底座:支持多種TEE架構

- 協同驗證抽象層:標準化協議 + 跨平台中間件 + 互操作引擎

- 監管支撐框架:可信日誌 + 區塊鏈存證 + 審計接口

3. 演進路徑

- 當下:密算力稀缺、成本高

- 多雲:異構平台支持,降低門檻

- 跨雲:密算節點互信互聯

- 密天網絡:工作負載協作、數據安全流動

七、關鍵術語解釋

| 術語 |

説明 |

| TEE |

可信執行環境,保護代碼與數據執行過程 |

| RATS |

IETF遠程證明服務框架,支持跨平台互操作 |

| EAT |

實體證明令牌,標準化證據結構 |

| Quote |

硬件簽名的證明報告,包含環境度量值 |

| TPM |

可信平台模塊,提供硬件級安全能力 |

0 位用戶收藏了這個故事!