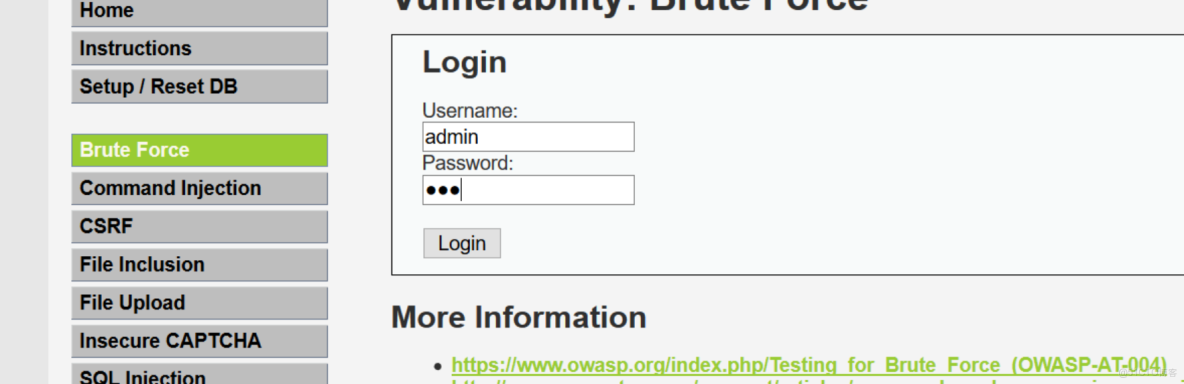

此次爆破使用的網站是DVWA來進行測試

工具:Burp suite

1、進去DVWA網站,選擇高級安全等級,再進入到Brute Force(爆破)模塊,假設此時已知賬號是admin的情況下我們不知道密碼,需要爆破密碼,在賬號輸入框輸入admin,密碼框隨便輸入。

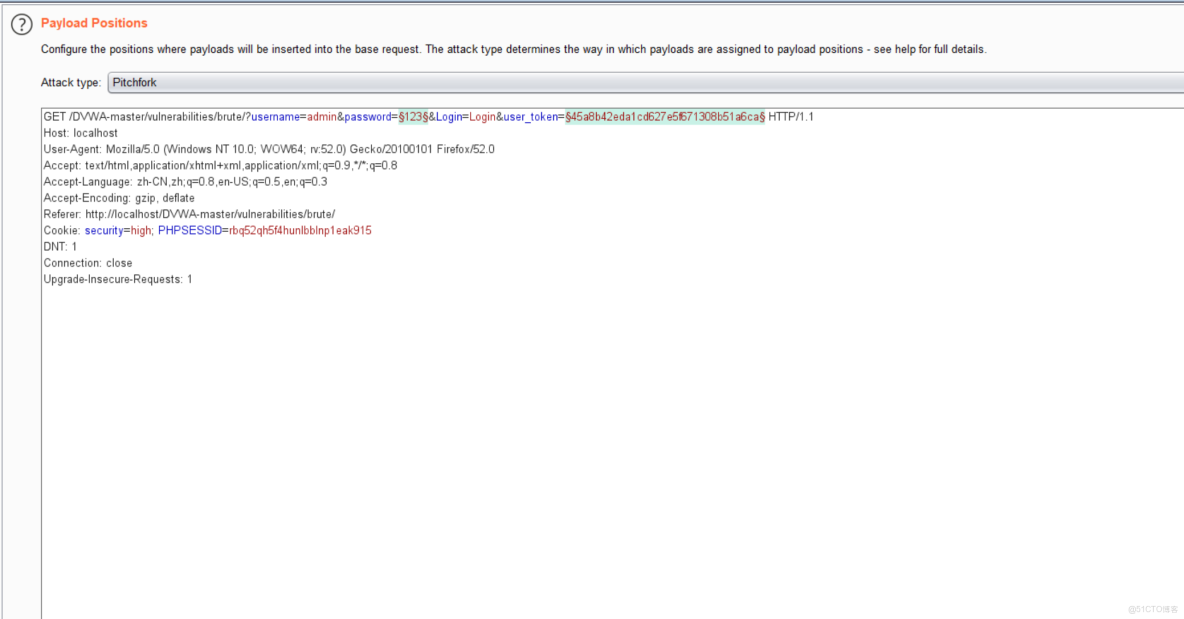

2、打開BP進行攔包,把攔到的包發送到Intruder模塊,設置兩個爆破參數(1、密碼參數 2、token值參數。),選擇第三種爆破模式Pitchfork,爆破模式詳解見上一篇文章

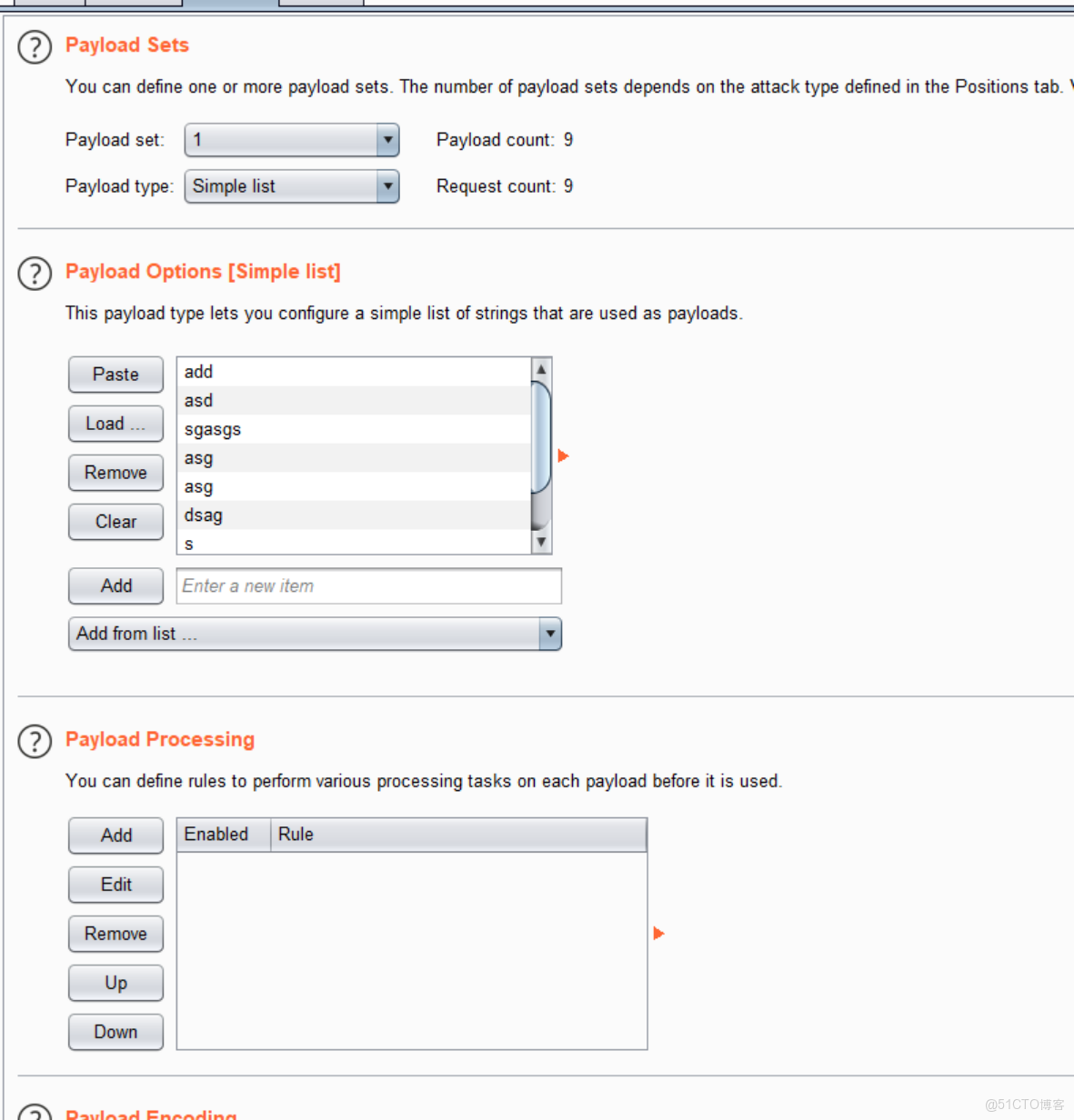

3、設置參數的爆破字典和爆破方式

(1)密碼爆破我們直接插入字典即可

(2)這裏主要詳解token爆破方式

4、token爆破方式

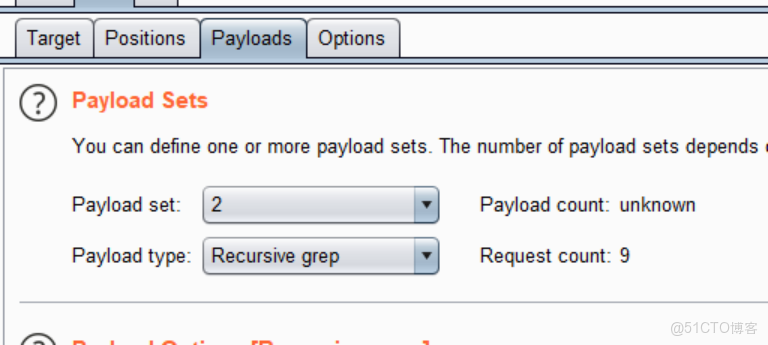

(1)在Payload Sets裏的Payload type裏選擇Recursive grep(迭代查詢)的爆破方式

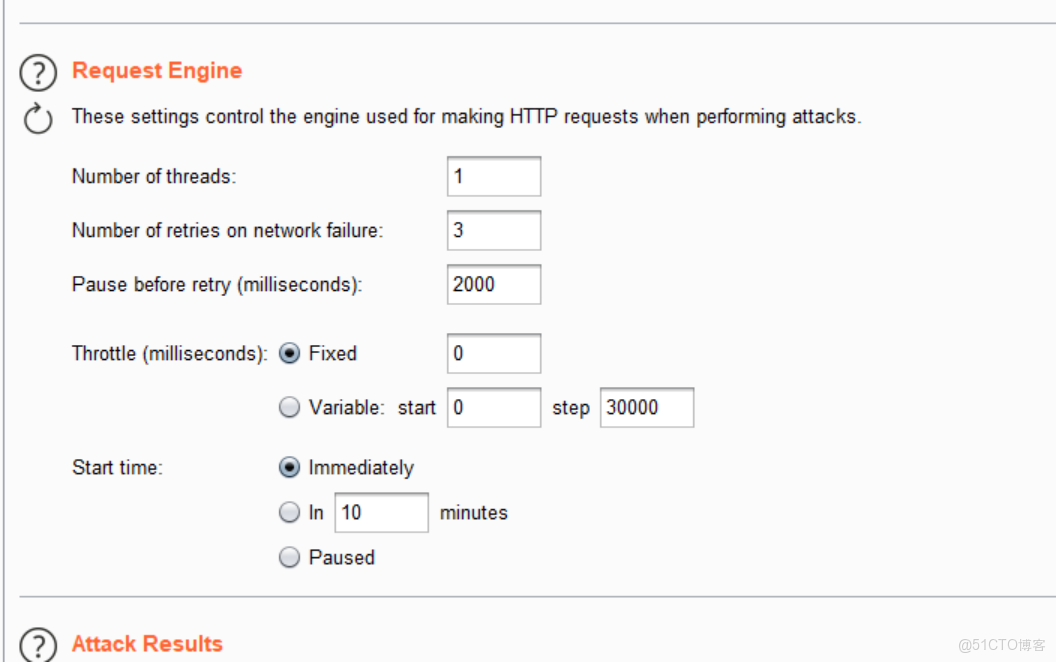

(2)在Options裏面設置線程,線程要設置為1,因為token值不能同時發送

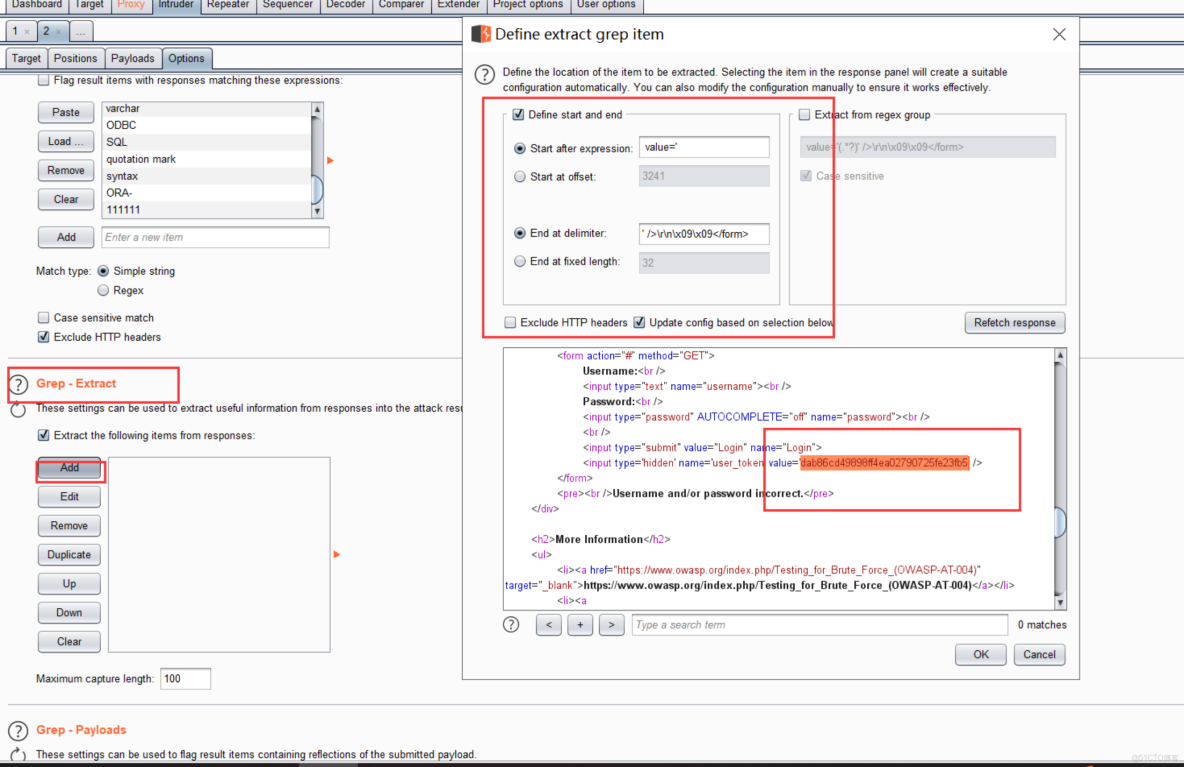

(3)在Grep-Extract(查詢並提取)中添加token的初始值和結束值,我們只要選中token就好,會自動添加

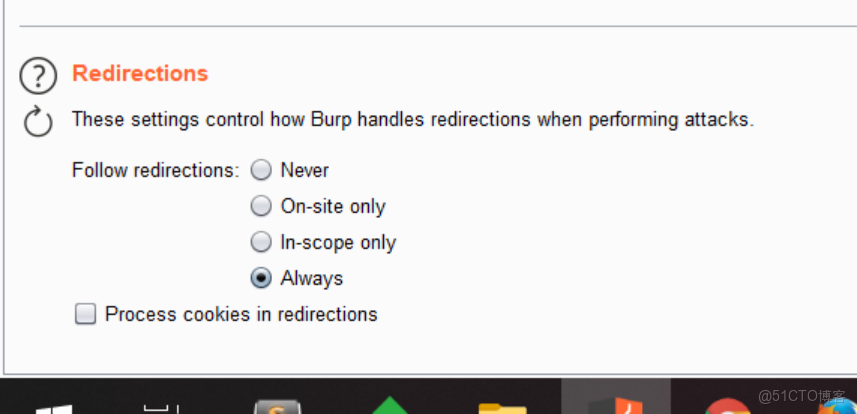

(4)在Redirections裏選擇Always(也就是讓我們每爆破一次就要獲取和發送一次token值)

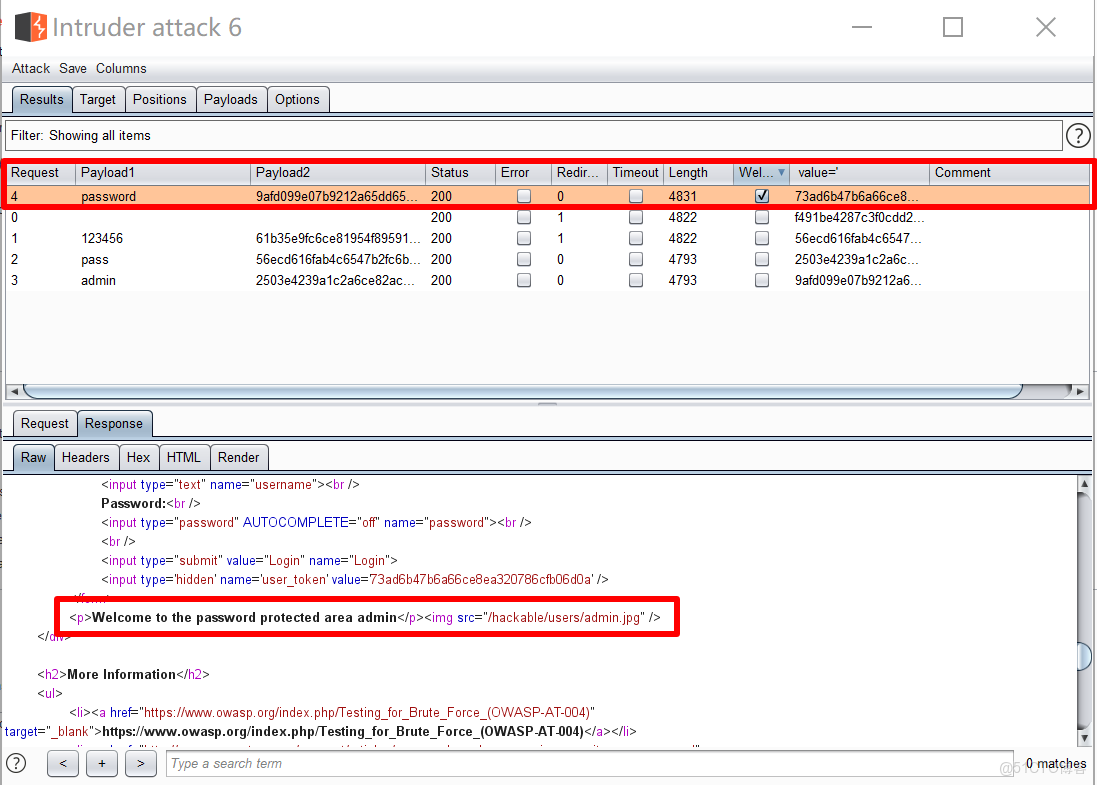

4、開始爆破

通過下圖可以看到最有可能的密碼已經顯示出來了

注:每次發送的token值都不一樣