對象存儲安全:最佳實踐與反面例子

對象存儲(Object Storage)是一種現代數據存儲解決方案,它將數據存儲為對象,而不是傳統的塊存儲或文件存儲。對象存儲系統具有高度的擴展性和靈活性,被廣泛用於存儲海量非結構化數據,如文檔、圖片、音視頻文件等。然而,隨着對象存儲的普及,安全問題也變得愈發重要。大家如果關注科技新聞的話,就會發現,涉及到對象存儲的安全事故,不出則已,一出就是大事故,一般都能上熱搜。

本文將探討對象存儲安全的最佳實踐,並通過一些反面的例子,展示常見的安全漏洞以及如何修復這些漏洞。

對象存儲安全的最佳實踐

- 訪問控制

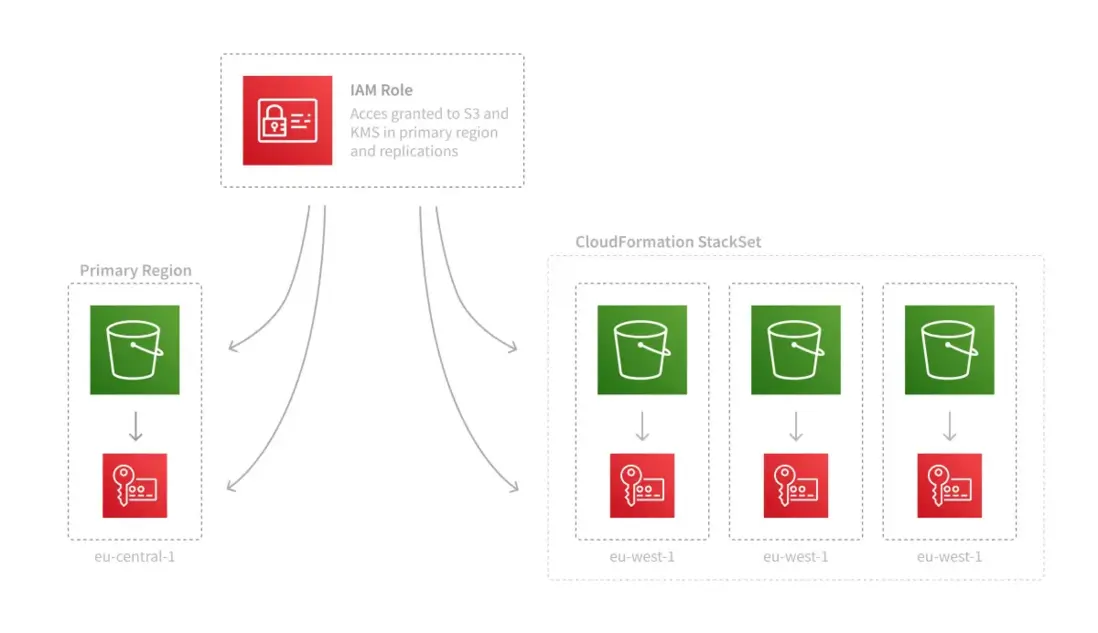

通過嚴格的訪問控制策略,確保只有授權用户才能訪問和操作存儲的對象。應採用基於角色的訪問控制(RBAC),並定期審查和更新權限。

- 實現方式:使用雲服務提供商提供的訪問控制功能,例如 AWS 的 IAM(身份和訪問管理)。

看個實際的例子。

import boto3

# 創建 IAM 客户端

iam = boto3.client('iam')

# 創建一個角色,並附加適當的策略

role_response = iam.create_role(

RoleName='MyS3AccessRole',

AssumeRolePolicyDocument=json.dumps({

'Version': '2012-10-17',

'Statement': [

{

'Effect': 'Allow',

'Principal': {'Service': 's3.amazonaws.com'},

'Action': 'sts:AssumeRole'

}

]

})

)

# 附加策略到角色

policy_response = iam.attach_role_policy(

RoleName='MyS3AccessRole',

PolicyArn='arn:aws:iam::aws:policy/AmazonS3FullAccess'

)- 數據加密

存儲的數據應在傳輸和靜態時進行加密。加密確保即使數據被未經授權的用户訪問,也無法讀取其內容。

- 實現方式:實現方式有很多,典型的一種方式是,使用 AWS S3 提供的服務器端加密(SSE)。

import boto3

s3 = boto3.client('s3')

# 上傳文件並使用服務器端加密

s3.put_object(

Bucket='mybucket',

Key='myfile.txt',

Body='Hello, World!',

ServerSideEncryption='AES256'

)- 日誌記錄和監控

對對象存儲的所有操作進行日誌記錄,並啓用監控和告警功能,以便及時發現和響應異常活動。算是一種事後諸葛亮的方法。

- 實現方式:使用 AWS CloudTrail 和 Amazon CloudWatch。

import boto3

# 啓用 CloudTrail

cloudtrail = boto3.client('cloudtrail')

cloudtrail.create_trail(

Name='MyTrail',

S3BucketName='my-log-bucket'

)

# 啓用 CloudWatch 告警

cloudwatch = boto3.client('cloudwatch')

cloudwatch.put_metric_alarm(

AlarmName='HighS3AccessAttempts',

MetricName='NumberOfObjects',

Namespace='AWS/S3',

Statistic='Sum',

Period=300,

EvaluationPeriods=1,

Threshold=1000,

ComparisonOperator='GreaterThanOrEqualToThreshold',

AlarmActions=[

'arn:aws:sns:us-west-2:123456789012:MyTopic'

]

)- 定期審計

定期對存儲的對象和訪問策略進行審計,確保符合安全標準和法規要求。

- 實現方式:使用 AWS Config 審核資源配置,並生成合規報告。

import boto3

config = boto3.client('config')

# 啓用配置規則

config.put_config_rule(

ConfigRule={

'ConfigRuleName': 's3-bucket-public-read-prohibited',

'Description': 'Check whether S3 buckets allow public read access',

'Scope': {

'ComplianceResourceTypes': ['AWS::S3::Bucket']

},

'Source': {

'Owner': 'AWS',

'SourceIdentifier': 'S3_BUCKET_PUBLIC_READ_PROHIBITED'

}

}

)- 生命週期管理

實施對象的生命週期管理策略,以控制數據的保留和刪除,防止不必要的數據暴露。

- 實現方式:配置 AWS S3 的生命週期規則。

import boto3

s3 = boto3.client('s3')

lifecycle_policy = {

'Rules': [

{

'ID': 'DeleteOldObjects',

'Prefix': '',

'Status': 'Enabled',

'Expiration': {'Days': 365}

}

]

}

s3.put_bucket_lifecycle_configuration(

Bucket='mybucket',

LifecycleConfiguration=lifecycle_policy

)反面例子與修復

我們再來看一些反面教材,來加深對於這個話題的認識。

- 未加密的數據存儲

反面例子:未對存儲的數據進行加密,導致數據在被竊取時可以被直接讀取。

import boto3

s3 = boto3.client('s3')

# 上傳文件但未使用加密

s3.put_object(

Bucket='mybucket',

Key='myfile.txt',

Body='Sensitive Information'

)修復方法:使用服務器端加密。

import boto3

s3 = boto3.client('s3')

# 上傳文件並使用服務器端加密

s3.put_object(

Bucket='mybucket',

Key='myfile.txt',

Body='Sensitive Information',

ServerSideEncryption='AES256'

)- 寬鬆的訪問控制

反面例子:對存儲桶設置了過於寬鬆的訪問權限,允許任何人訪問。

import boto3

s3 = boto3.client('s3')

# 創建存儲桶並設置公共訪問

s3.create_bucket(Bucket='my-public-bucket')

s3.put_bucket_acl(

Bucket='my-public-bucket',

ACL='public-read'

)修復方法:使用嚴格的訪問控制策略。

import boto3

s3 = boto3.client('s3')

# 創建存儲桶並設置私有訪問

s3.create_bucket(Bucket='my-private-bucket')

s3.put_bucket_acl(

Bucket='my-private-bucket',

ACL='private'

)- 缺乏日誌記錄

反面例子:未啓用日誌記錄,導致無法追蹤和分析安全事件。

import boto3

s3 = boto3.client('s3')

# 創建存儲桶但未配置日誌記錄

s3.create_bucket(Bucket='mybucket')修復方法:啓用 CloudTrail 進行日誌記錄。

import boto3

cloudtrail = boto3.client('cloudtrail')

# 啓用 CloudTrail

cloudtrail.create_trail(

Name='MyTrail',

S3BucketName='my-log-bucket'

)- 未審查的訪問權限

反面例子:未定期審查和更新訪問權限,導致過期或不必要的權限存在。

import boto3

iam = boto3.client('iam')

# 創建用户並授予過多權限

iam.create_user(UserName='user1')

iam.attach_user_policy(

UserName='user1',

PolicyArn='arn:aws:iam::aws:policy/AmazonS3FullAccess'

)修復方法:定期審查和更新訪問權限。

import boto3

iam = boto3.client('iam')

# 定期審查權限,並僅授予必要的權限

iam.detach_user_policy(

UserName='user1',

PolicyArn='arn:aws:iam::aws:policy/AmazonS3FullAccess'

)

iam.attach_user_policy(

UserName='user1',

PolicyArn='arn:aws:iam::aws:policy/AmazonS3ReadOnlyAccess'

)- 缺乏生命週期管理

反面例子:未配置生命週期管理策略,導致不必要的數據長期保留。

import boto3

s3 = boto3.client('s3')

# 創建存儲桶但未配置生命週期管理

s3.create_bucket(Bucket='mybucket')修復方法:配置生命週期管理策略。

import boto3

s3 = boto3.client('s3')

lifecycle_policy = {

'Rules': [

{

'ID': 'DeleteOldObjects',

'Prefix': '',

'Status': 'Enabled',

'Expiration': {'Days': 365}

}

]

}

s3.put_bucket_lifecycle_configuration(

Bucket='mybucket',

LifecycleConfiguration=lifecycle_policy

)總結

對象存儲提供了高效、靈活的數據存儲解決方案,但其安全性必須得到充分重視。

通過實施嚴格的訪問控制、加密數據、啓用日誌記錄和監控、定期審計以及配置生命週期管理,可以大大提高對象存儲的安全性。

另外,通過本文的反面例子也可以看出,安全漏洞往往源於忽視基本的安全實踐。瞭解這些常見錯誤並採取適當的修復措施,是保障對象存儲系統安全的重要步驟。