摘要:

2025年12月22日深夜,一場針對短視頻與直播平台的“飽和式攻擊”給我們敲響了警鐘。數萬個沉睡賬號被瞬間喚醒,海量違規內容利用推薦算法的冷啓動機制進行流量劫持,導致審核系統在瞬時高併發下發生擁塞。

拋開輿論與商業層面的喧囂,作為技術與架構從業者,我們需要冷靜透視這場不對稱戰爭的本質。這不僅是一次內容安全事故,更是一次對傳統“堆人肉、堆算力”防禦模式的降維打擊。本文將從源頭防禦、存量治理、戰時抗壓、模型進化四個維度,覆盤並重構一套面向未來的立體防禦體系。

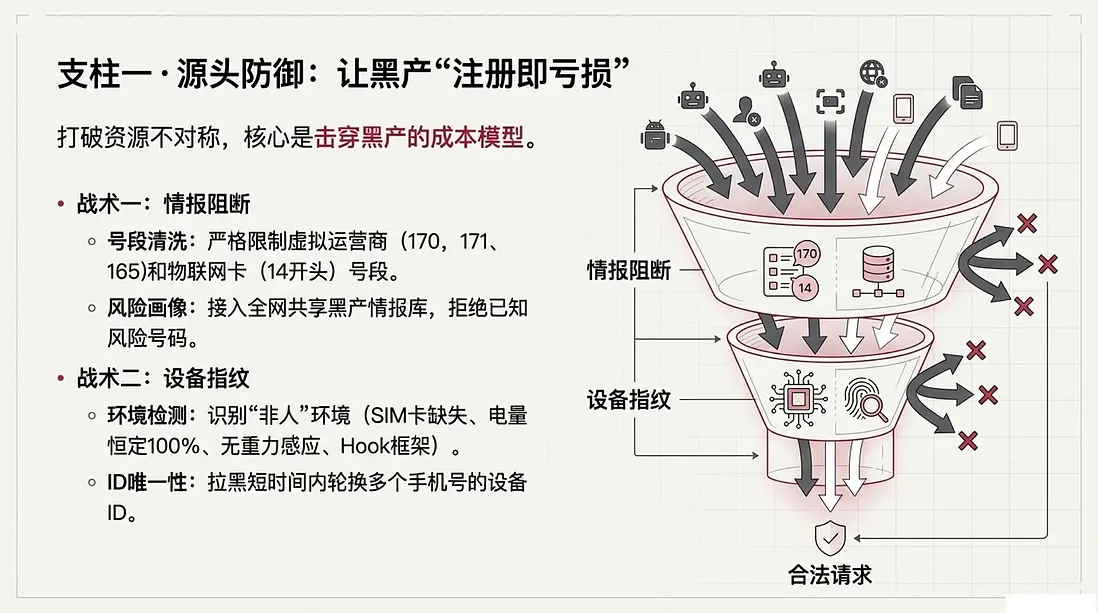

第一部分:源頭防禦——打破“接碼黑產”的資源不對稱

黑產攻擊的第一步,永遠是獲取海量賬號。如果我們在“註冊”環節失守,後端的任何防禦都將是徒勞的。針對“接碼批量註冊”,單純靠“堵”是堵不住的,核心在於擊穿黑產的成本模型,讓其註冊成本高於獲利預期。

1.1 情報阻斷:在發送短信前攔截

不要浪費短信費給黑產。在調用 SMS API 發送驗證碼之前,必須先過一道情報篩查:

- 號段清洗 (Carrier Analysis): 嚴防虛擬運營商。

170、171、165、167開頭的號段,以及14開頭的物聯網卡,是接碼平台的重災區。對於此類號碼,應直接拒絕服務或強制升級驗證(如人臉識別)。 - 風險畫像 (Risk Database): 接入全網共享的黑產情報庫。一個在電商平台被標記為“羊毛黨”的號碼,在內容平台也絕不會是良民。

1.2 設備指紋:識別“非人”環境

黑產不會用一萬台真手機,他們用的是貓池(Modem Pool)和羣控腳本。

- 環境檢測: 在 App 啓動瞬間採集底層數據。如果檢測到 SIM 卡缺失、電量恆定 100%、無重力感應數據,或者安裝了 Xposed/Frida 等 Hook 框架,直接判定為“非人設備”。

- ID 唯一性: 生成抗篡改的設備指紋。如果同一個設備 ID 在短時間內輪換了 5 個不同的手機號嘗試註冊,直接拉黑設備。

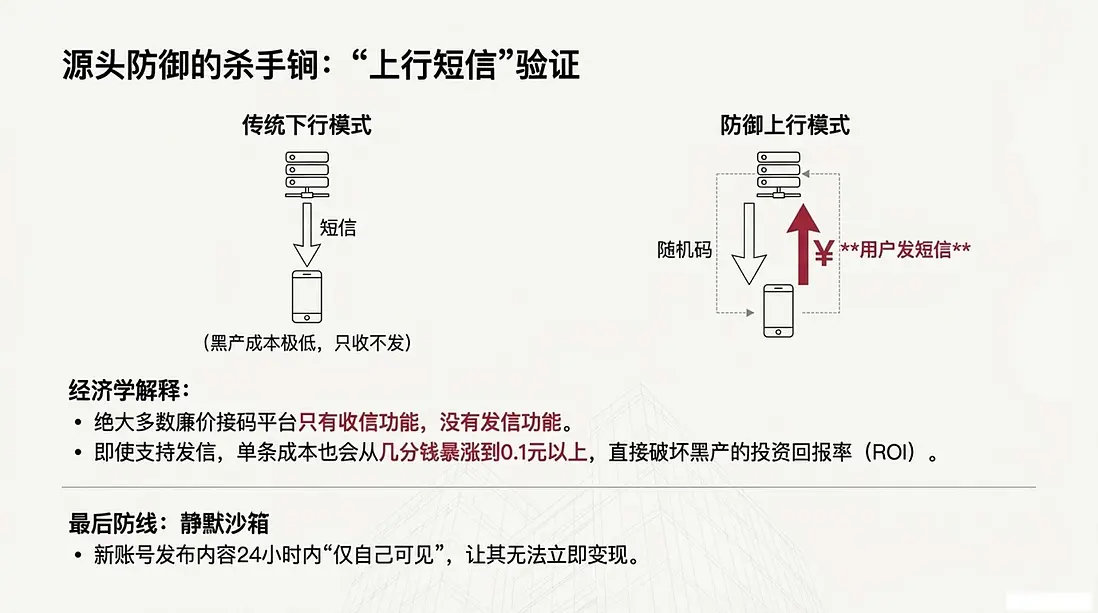

1.3 交互驗證:殺手鐗“上行短信”

這是目前對抗接碼平台最有效的手段。

- 傳統模式(下行): 平台發短信 -> 用户收。(黑產成本極低,只收不發)。

- 防禦模式(上行): 平台給隨機碼 -> 用户發短信到指定號碼 -> 平台放行。

- 原理: 絕大多數廉價接碼平台只有收信功能,沒有發信功能。即使支持發信,單條成本也會從幾分錢暴漲到 0.1 元以上,直接破壞黑產的 ROI(投資回報率)。

1.4 業務隔離:靜默沙箱

如果黑產突破了前三道防線,怎麼辦?

- 策略: 給新註冊賬號設定 24 小時“觀察期”。在此期間,其發佈的內容、評論處於“僅自己可見” (Shadow Ban) 狀態,不進入公域流量池。讓黑產的號“註冊成功但無法變現”。

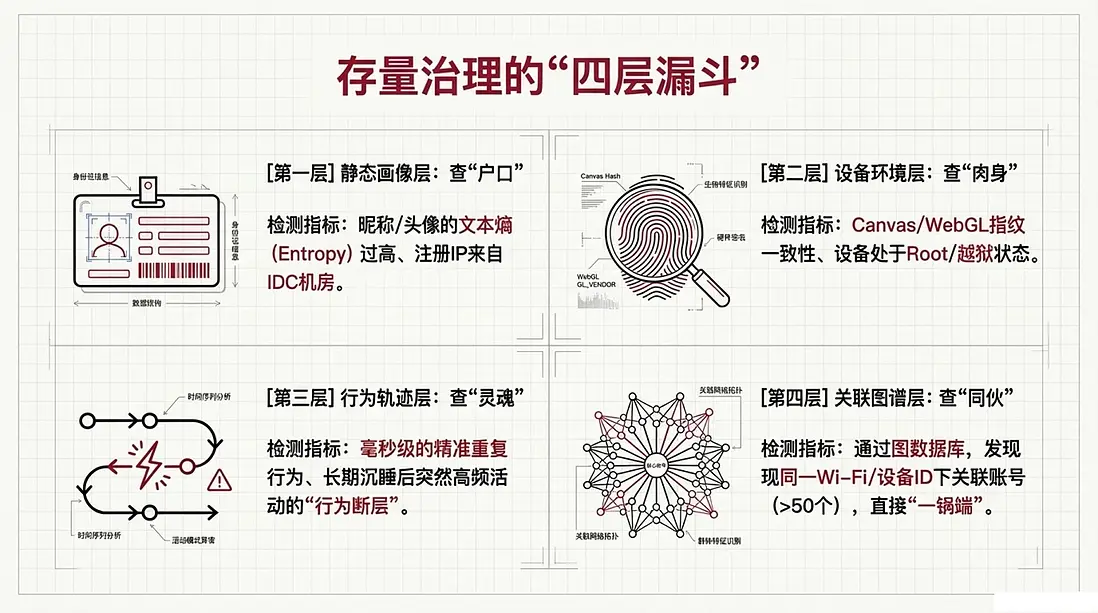

第二部分:存量治理——決勝於未戰的“殭屍網絡”鑑別

“12·22”事件最大的警示在於:當攻擊發生時,其實勝負已分。 真正的較量發生在黑產漫長的 3-6 個月“養號期”。我們必須利用這段靜默時間,通過“四層漏斗”清洗潛伏賬號。

2.1 靜態畫像層:查“户口”

分析賬號的基礎屬性。殭屍號的暱稱和頭像往往由腳本隨機生成,其文本熵(Entropy)極高(如亂碼)。同時,排查註冊 IP 是否來自阿里雲、騰訊雲等 IDC 機房號段,而非正常的家庭寬帶或 5G 基站。

2.2 設備環境層:查“肉身”

利用 Canvas 指紋或 WebGL 指紋的一致性,識別偽造的瀏覽器環境。檢測設備是否處於 Root/越獄狀態,或運行在虛擬機中。

2.3 行為軌跡層:查“靈魂”

- 機械性: 機器人的行為是精確的。如果一批賬號每天早上 8:00 上線,刷 3 個視頻,停留時長均為 15 秒,這種毫秒級的精準重複是最大的破綻。

- 突變性: 一個沉睡了一年的賬號,突然在凌晨 2 點高頻推流或刷屏,這種“行為斷層”是極高風險信號。

2.4 關聯圖譜層:查“同夥”

這是大廠對抗殭屍網絡的大殺器。殭屍號從來不單獨行動。

- 聚類分析: 通過圖數據庫(Graph DB),查詢同一 Wi-Fi MAC 地址或同一設備 ID 下關聯的賬號數量。如果超過閾值(如 50 個),直接一鍋端。

- 處置策略:暗刑(Shadow Ban)優於封禁。 發現殭屍號後,不要立即封禁,而是打上標籤。讓它們繼續消耗電費和流量養號,但在戰時直接丟棄其請求。

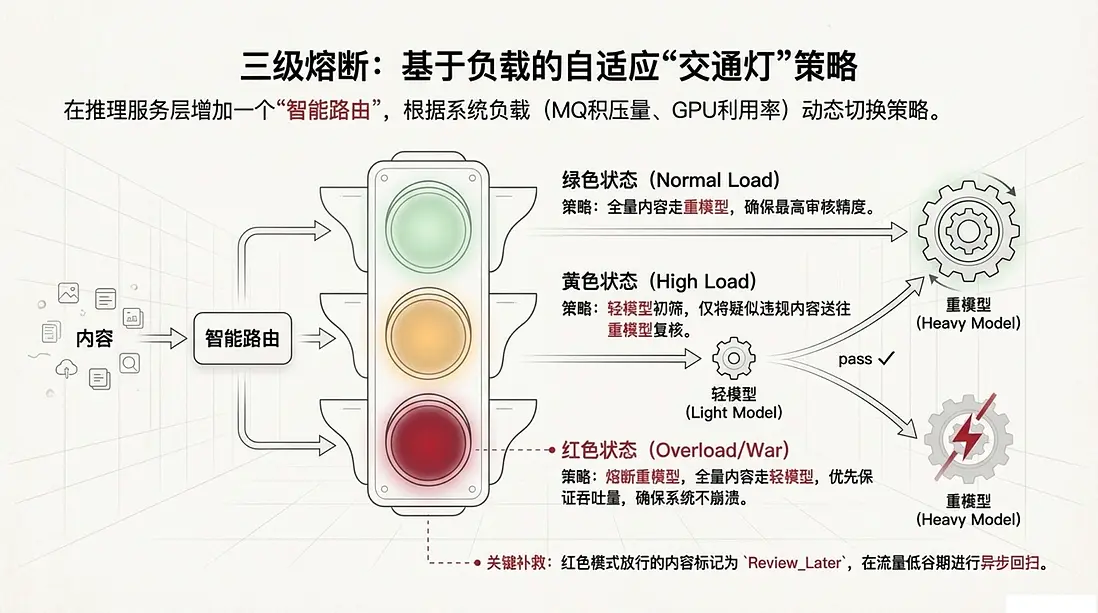

第三部分:戰時抗壓——基於負載的自適應審核架構

在 DDoS 級別的流量攻擊下,系統的存活(Availability)優於單點的精準(Precision)。 如果因為追求 100% 的審核準確率而導致消息隊列(MQ)積壓、內存溢出(OOM),整個平台都會癱瘓。

我們需要建立一套“輕重模型級聯”的自適應架構。

3.1 核心原理:重模型 vs 輕模型

- 重模型 (Heavy Model): 如 ResNet-101、ViT。精度高,但耗時 500ms+,顯存佔用大。

- 輕模型 (Light Model): 如 MobileNet、EfficientNet。精度稍差,但耗時僅 20ms,併發極高。

3.2 架構設計:三級熔斷策略 (The Traffic Light Strategy)

我們需要在推理服務層增加一個“智能路由”模塊,根據系統負載(MQ 積壓量、GPU 利用率)動態切換:

- 🟢 綠色狀態(正常): 全量走重模型,寧可錯殺不可放過。

- 🟡 黃色狀態(高負載): 分層過濾。先用輕模型初篩,明顯違規直接封,疑似違規再送重模型。

- 🔴 紅色狀態(戰爭): 熔斷重模型。全量走輕模型,確保吞吐量提升 20 倍,快速清空隊列,保住系統不崩。

3.3 代碼實現示例

以下是基於 Java 的智能路由偽代碼,展示瞭如何通過監控指標動態調整審核策略:

// 智能模型路由偽代碼

public AuditResult auditImage(Image img) {

// 1. 獲取當前系統負載狀態(從配置中心或Redis獲取)

SystemStatus status = monitoringService.getCurrentStatus();

// 2. 紅色模式:極速降級(戰爭狀態,MQ積壓嚴重)

if (status == SystemStatus.RED_ALERT) {

log.warn("系統過載,啓用輕量級模型 MobileNet");

AuditResult result = lightModelClient.predict(img);

// 關鍵:雖然現在讓它過了,但標記為“待回掃”,防止漏網之魚

if (result.isSafe()) {

asyncTaskQueue.push("re_scan_heavy_model", img.getId());

}

return result;

}

// 3. 黃色模式:漏斗過濾(高負載)

if (status == SystemStatus.HIGH_LOAD) {

// 先用輕模型快速判斷

AuditResult quickCheck = lightModelClient.predict(img);

// 如果輕模型非常確信是違規(置信度>90%),直接返回

if (quickCheck.isViolation() && quickCheck.getConfidence() > 0.9) {

return quickCheck;

}

// 否則,還是需要重模型來看一眼

return heavyModelClient.predict(img);

}

// 4. 綠色模式(默認):重模型

return heavyModelClient.predict(img);

}

3.4 關鍵補救:異步回掃 (Re-scan)

紅色模式下會有漏網之魚。系統必須將輕模型放行的內容標記為 Review_Later,在流量低谷期(如次日清晨),利用重模型進行“秋後算賬”,消除合規隱患。

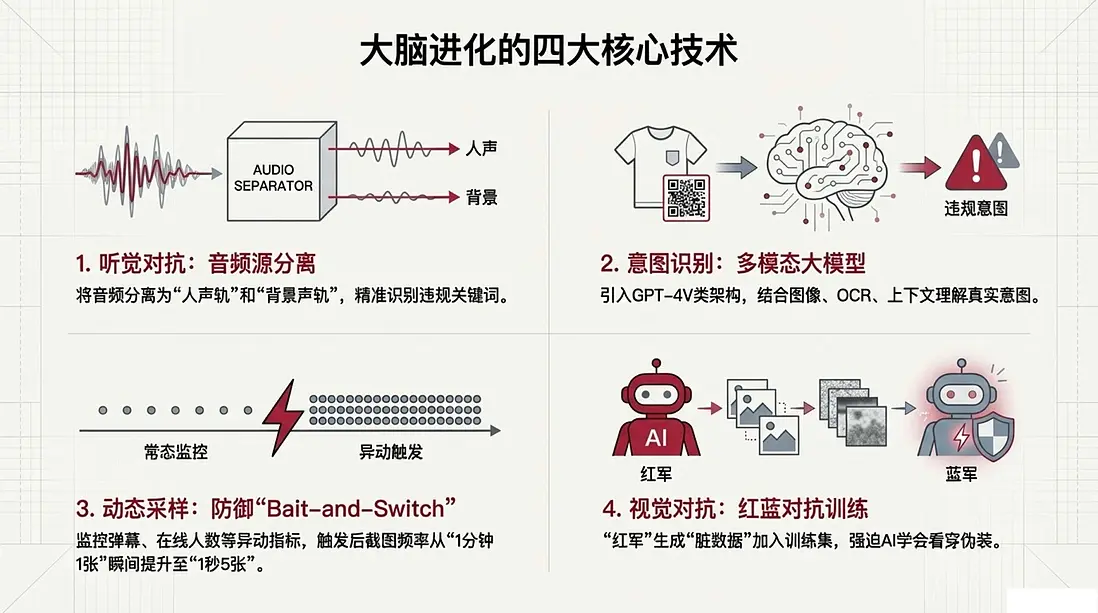

第四部分:大腦進化——從“看圖説話”到“多模態對抗”

黑產已經進化出了“對抗樣本”和“掛羊頭賣狗肉”的戰術。傳統的“看圖識字”AI 已經不夠用了,審核大腦必須進行代際升級。

4.1 聽覺對抗:音頻源分離

針對黑產利用高分貝 DJ 音樂覆蓋人聲暗語的情況:

- 技術: 引入音頻源分離技術(Audio Source Separation),在 ASR 識別前將音頻分離為“人聲軌”和“背景聲軌”,專門抑制噪音,提取違規關鍵詞。

4.2 意圖識別:MLLM(多模態大模型)

針對“畫面正常賣衣服,角落貼賭博二維碼”的情況:

- 技術: 引入 GPT-4V 類架構的多模態大模型。不僅看圖,還要結合 OCR(提取文字)和上下文(Context)。

- 訓練: 訓練 AI 理解“如果一個賣衣服的直播間頻繁出現二維碼且引導加 V,即使沒有裸露,也是高危導流”。

4.3 動態採樣:防禦 "Bait-and-Switch"

針對“先播正常內容,騙過首審再搞黃色”的情況:

- 策略: 建立異動檢測模型。監控彈幕(突然激增)、人數(飆升)、音頻能量(突變)等非圖像指標。一旦觸發閾值,瞬間將截圖頻率從“1 分鐘 1 張”提升到“1 秒 5 張”,並推入高優審核隊列。

4.4 視覺對抗:紅藍對抗訓練

不要只餵給 AI 乾淨的數據。

- 對抗訓練 (Adversarial Training): 建立“紅軍”團隊,專門生成高斯模糊、馬賽克、透明度疊加、對抗擾動(FGSM)等樣本。將這些“髒數據”加入訓練集,強迫 AI 學會看穿偽裝,提升模型的魯棒性。

結語:構建有生命力的風控系統

“12·22”事件是一個分水嶺。它警示所有互聯網從業者:安全不是一個靜態的功能模塊,而是一場動態的博弈。

未來的防禦系統不能只盯着“正常流量”設計,必須假設系統時刻處於“戰時狀態”。

- 在源頭,我們要比黑產更懂成本控制;

- 在存量,我們要比黑產更有鑑別耐心;

- 在戰時,我們要比黑產更懂取捨之道;

- 在模型,我們要比黑產進化得更快更強。

處理不了的流量,最好的歸宿是丟掉;識別不了的偽裝,最終的剋星是進化。這就是架構師在面對未來不確定性時,應有的底氣。

本文由mdnice多平台發佈