想象一下,你正在一個擁擠的咖啡館,需要向吧枱服務員傳遞一張寫有銀行密碼的紙條。但周圍全是陌生人,你怎麼確保紙條在傳遞過程中不被他人偷看或篡改?

在互聯網上,你的電腦(客户端)和網站服務器(服務器)之間的每一次通信,都面臨着同樣的問題。而 SSL/TLS協議,就是解決這個問題的終極方案——它能在公開的、不安全的網絡上,為你築起一條專屬的安全加密隧道。

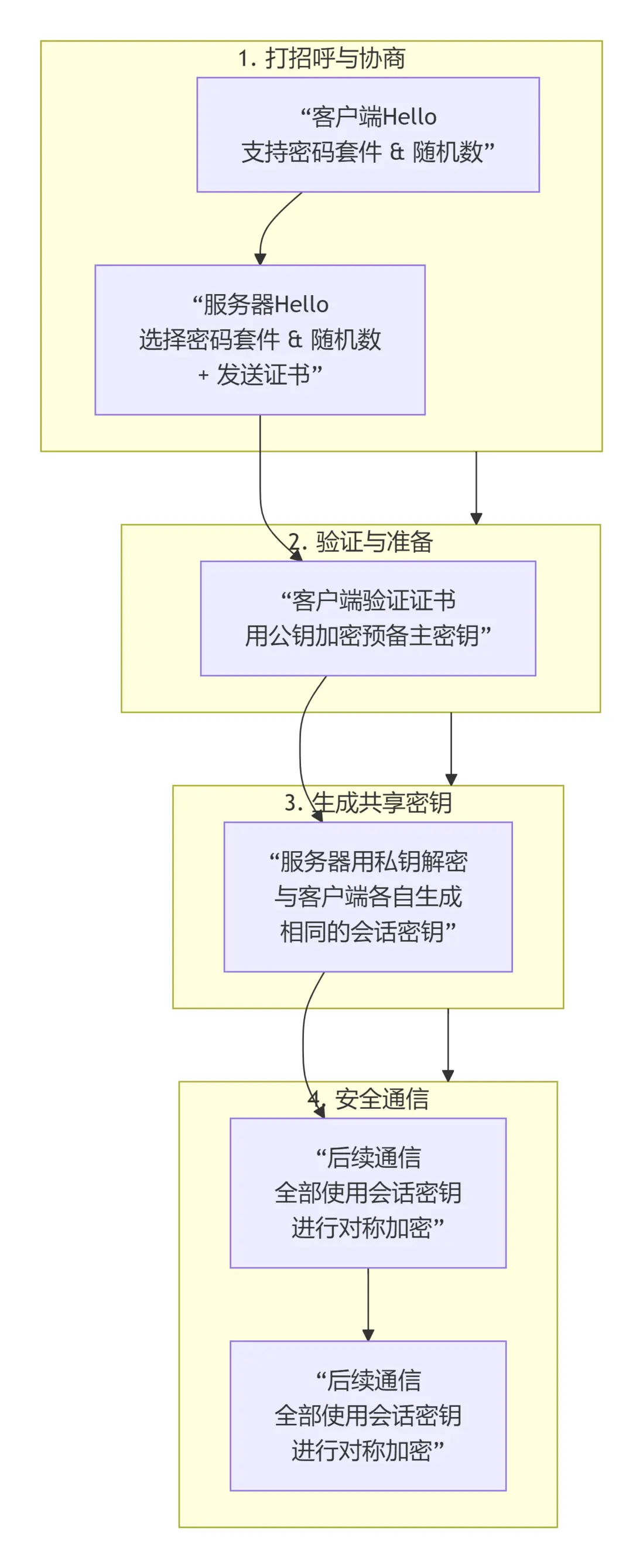

這條隧道並非憑空產生,而是通過一次精妙的“握手”過程建立的。下面,就讓我們通過圖解,一步步拆解這個關鍵過程。

全景概覽:四步握手,化險為夷

整個握手過程可以清晰地分為四個階段,其核心目標是安全地協商出一把只有通信雙方知道的“會話密鑰”,用於後續的加密通信。

圖解握手四部曲

為了更直觀地理解這一過程,我們將其與一個現實中的秘密通信場景進行類比。

第一步:打招呼與協商(Client Hello & Server Hello)

客户端:“嗨!我想建立安全連接。這是我支持的加密算法列表(密碼套件),還有一個我生成的隨機數1。”

服務器:“好的!我選擇我們用 RSA-AES 這套算法。這是我的SSL證書(內含我的公鑰),和我生成的隨機數2。”

此步重點:

交換隨機數:為生成最終密鑰引入隨機性,讓每次連接的密鑰都獨一無二。

服務器亮明身份:出示其由權威機構簽發的SSL證書,相當於出示了它的“營業執照”。

第二步:驗證身份與傳遞秘密(驗證證書與預備主密鑰)

客户端驗證證書:你的瀏覽器會嚴格檢查服務器的證書——是否由可信機構頒發、是否在有效期內、域名是否匹配。這是防禦釣魚網站的關鍵一步!

生成並加密“預備主密鑰”:驗證通過後,客户端生成第三個隨機數,稱為 “預備主密鑰”。然後,用它剛確認的服務器公鑰,將這個秘密鎖起來,發送給服務器。

此步重點:非對稱加密

這裏使用的是非對稱加密。公鑰是公開的鎖,誰都可以用它來加密;但解密必須用唯一的私鑰,而私鑰只藏在服務器自己手裏。即使黑客截獲了這個加密塊,沒有私鑰也無可奈何。

第三步:解鎖秘密,達成共識(服務器解密,生成會話密鑰)

服務器:用自己的私鑰解鎖客户端發來的信息,取出“預備主密鑰”。

此時,客户端和服務器:雙方都擁有了相同的三個要素:隨機數1、隨機數2 和 預備主密鑰。它們通過一個預定的算法,各自獨立地計算出一把相同的 “會話密鑰”。

此步重點:密鑰協商完成

最精妙的部分在於,那把最終用於通信的真正密鑰(會話密鑰),從未在網絡上直接傳輸過。傳輸的只是生成它的“原料”,而原料本身已被安全保護。

第四步:安全隧道通車!(對稱加密通信)

握手完成!從此以後,客户端和服務器之間所有的數據傳輸,都使用這把剛生成的、唯一的 “會話密鑰” 進行加密和解密。

此步重點:對稱加密

這是一種加密和解密使用同一把密鑰的方式。它速度極快,效率遠高於非對稱加密,非常適合加密海量的實際業務數據。

總結:雙劍合璧,天下無敵

SSL/TLS握手的智慧在於,它巧妙地結合了兩種加密技術的優勢:

非對稱加密(如RSA):在握手初期,利用其無需提前共享密鑰的特性,安全地協商出那個短暫的“預備主密鑰”。它解決了“如何在眾目睽睽之下交換秘密”的難題。

對稱加密(如AES):在握手完成後,利用其速度快的優勢,用“會話密鑰”為所有數據流進行高速加密。它保證了通信的效率。

所以,當你下次在網站上看到 https:// 和小鎖圖標時,你就會知道,在你和服務器之間,剛剛完成了一次無聲而精彩的安全握手。這條築起的安全隧道,確保了你的每一次點擊、每一句聊天、每一筆支付,都能在黑客的窺探下,安然無恙地抵達目的地。