Azure DNS Private Resolver 深度解析:企業級混合雲 DNS 解決方案

核心概念:打破 DNS 解析的網絡邊界

什麼是 Azure DNS Private Resolver?

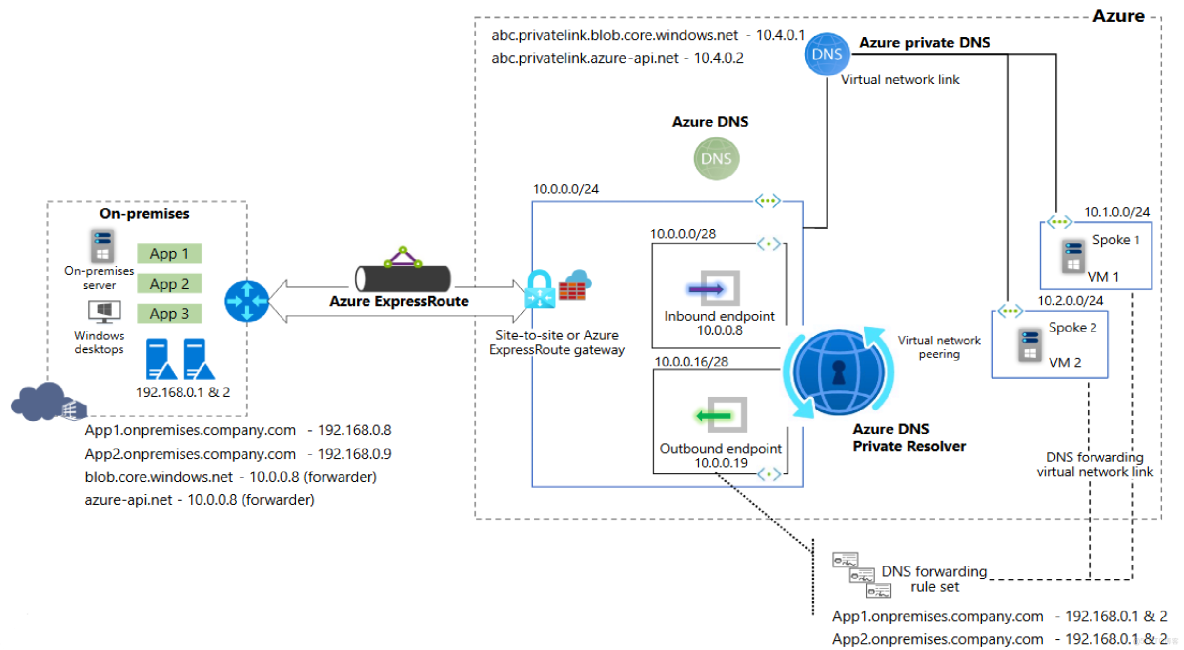

- Azure 虛擬網絡之間的私有 DNS 區域解析

- Azure 虛擬網絡與本地數據中心的跨環境 DNS 解析

- 從 Azure 向外部 DNS 服務器(如其他雲廠商、第三方服務)的條件轉發解析

核心組件解析

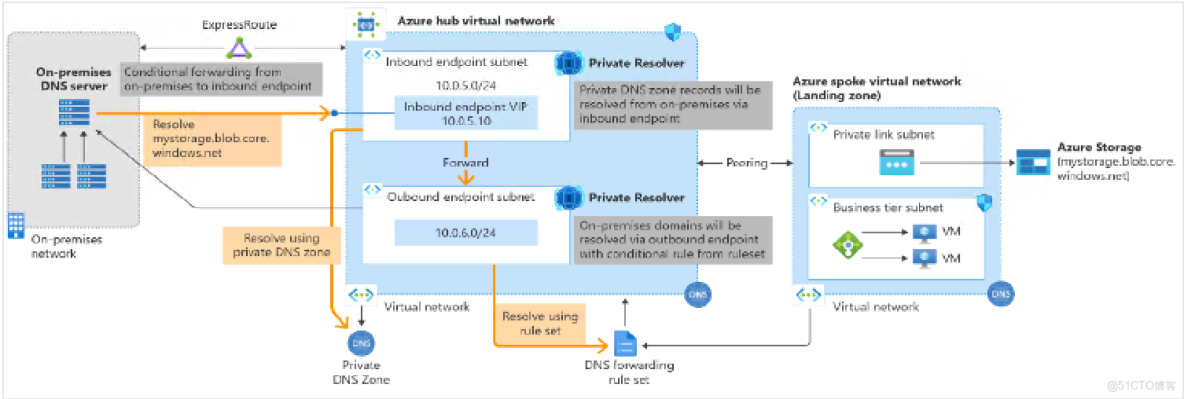

- 入站端點(Inbound Endpoint):提供一個屬於虛擬網絡地址空間的 IP 地址,用於接收來自本地環境或其他私有位置的 DNS 查詢。本地 DNS 服務器可通過條件轉發,將 Azure 私有 DNS 區域的解析請求發送至該端點,實現從本地訪問 Azure 私有資源的 DNS 解析。

- 要求:需專用子網(僅可委託給 Microsoft.Network/dnsResolvers,不可用於其他服務),支持靜態或動態 IP 分配。

- 出站端點(Outbound Endpoint):用於將 Azure 虛擬網絡中的 DNS 查詢條件轉發至本地 DNS 服務器、其他雲廠商 DNS 服務或外部 DNS 服務器。

- 要求:需獨立專用子網(與入站端點子網分離),同樣僅支持委託給 Microsoft.Network/dnsResolvers,無其他服務運行。

- DNS 轉發規則集(DNS Forwarding Ruleset):一組最多包含 1000 條轉發規則的集合,每條規則定義了域名後綴與目標 DNS 服務器的映射關係(如將onprem.contoso.com的查詢轉發至本地 DNS 服務器 IP)。規則集可關聯多個出站端點或虛擬網絡鏈接,支持 "一對多" 配置。

- 虛擬網絡鏈接(Virtual Network Links):建立虛擬網絡與 DNS 轉發規則集的關聯,使該虛擬網絡中的 DNS 查詢能夠應用規則集中的轉發策略。每個鏈接為 "一對一" 關係,即一個虛擬網絡只能鏈接到一個規則集。

核心優勢:為何選擇託管式 DNS 解析?

- 完全託管,零運維負擔:內置高可用和區域冗餘,Azure 負責底層基礎設施的部署、補丁更新和故障恢復,無需人工干預。

- 成本優化:無需部署多台 VM 構建 DNS 集羣,按使用量計費,運營成本僅為傳統 IaaS 方案的一小部分。

- 私有訪問與安全隔離:支持條件轉發,實現本地環境與 Azure 私有 DNS 區域的雙向解析,所有流量通過私有網絡傳輸,避免公網暴露風險。

- 高擴展性:每個端點支持高達 10,000 QPS(查詢 / 秒)的性能,轉發規則集可擴展至 1000 條規則,滿足企業級大規模解析需求。

- DevOps 友好:支持通過 Terraform、ARM 模板或 Bicep 編寫配置,輕鬆集成到 CI/CD 流水線,實現基礎設施即代碼(IaC)管理。

- 數據駐留合規:不會將客户數據遷移或存儲到解析器部署區域之外,滿足數據駐留合規要求。

工作原理:DNS 查詢的完整流轉路徑

核心工作流程(Azure 側發起查詢)

- 若查詢域名匹配私有 DNS 區域記錄,直接返回解析結果;

- 若不匹配,檢查是否存在與虛擬網絡關聯的 DNS 轉發規則集鏈接;

- 找到域名後綴匹配的規則(最長後綴優先),將查詢轉發至規則指定的目標 DNS 服務器(如本地 DNS);

- 無匹配規則時,仍使用 Azure DNS 公共解析服務。

本地到 Azure 的解析流程

關鍵依賴:網絡連通性要求

- 本地環境與 Azure 虛擬網絡之間已建立連接(通過 Azure ExpressRoute 或 VPN);

- 入站 / 出站端點所在的子網與本地網絡之間的網絡 ACL、安全組規則允許 DNS 流量(UDP/TCP 53 端口)。

限制與注意事項:避坑指南

資源配額限制

|

資源

|

限制

|

|

每個訂閲的 DNS Private Resolver 數量

|

15 個

|

|

每個解析器的入站端點數量

|

5 個

|

|

每個解析器的出站端點數量

|

5 個

|

|

每個轉發規則集的轉發規則數量

|

1000 條

|

|

每個轉發規則集的虛擬網絡鏈接數量

|

500 個

|

|

每個轉發規則集關聯的出站端點數量

|

2 個

|

|

每條轉發規則的目標 DNS 服務器數量

|

6 個

|

|

每個端點的 QPS 上限

|

10,000

|

網絡與子網限制

- 解析器僅支持與同一區域的 VNet 關聯,且一個解析器只能關聯一個 VNet;

- 入站 / 出站端點的子網不可共享,每個端點必須使用獨立子網;

- 子網只能委託給Microsoft.Network/dnsResolvers,不可部署其他服務(如 VM、負載均衡器);

- 不支持 IPv6 子網、Azure ExpressRoute FastPath 和 Azure Lighthouse;

- 加密啓用的 VNet 無法部署解析器。

其他關鍵限制

- 無法跨租户鏈接 DNS 轉發規則集;

- 刪除出站端點前,必須先刪除關聯的轉發規則集和虛擬網絡鏈接;

- 轉發規則集的域名匹配遵循 "最長後綴優先" 原則,需避免規則衝突。

最佳實踐:企業級架構設計建議

網絡架構設計

- 採用 Hub-Spoke 架構:將 DNS Private Resolver 部署在 Hub VNet 中,通過 VNet 對等連接實現所有 Spoke VNet 的 DNS 解析共享,避免重複部署;

- 子網規劃:入站 / 出站端點子網推薦使用 / 27,預留足夠 IP 地址應對端點擴展;同時將子網與其他業務子網通過網絡安全組(NSG)隔離,僅開放必要的 DNS 端口(UDP/TCP 53);

- 多區域冗餘:若需跨區域解析,在每個區域部署獨立的解析器,結合私有 DNS 區域的跨區域複製,實現故障轉移。

安全配置

- 限制 DNS 流量來源:通過 NSG 規則限制入站端點僅接收來自本地 DNS 服務器的流量,出站端點僅允許轉發至授權的目標 DNS 服務器;

- 避免公網暴露:所有解析流量通過 ExpressRoute 或 VPN 等私有鏈路傳輸,禁止將入站端點 IP 暴露在公網中;

- 最小權限原則:為部署解析器的服務賬户分配最小必要權限,避免過度授權。

可觀測性與運維

- 日誌監控:啓用 Azure DNS Private Resolver 的診斷日誌,收集查詢日誌、轉發日誌和端點狀態日誌,存儲至 Log Analytics 工作區,用於故障排查和流量分析;

- 指標監控:通過 Azure Monitor 監控關鍵指標,如查詢成功率、延遲、QPS 等,設置告警閾值(如 QPS 接近 10,000 時觸發告警);

- IaC 管理:使用 Terraform 或 Bicep 編寫解析器、端點、規則集的配置代碼,納入版本控制,避免手動配置出錯。

規則集管理

- 規則分類:按域名後綴類型拆分轉發規則集(如按本地域、第三方服務域分別創建規則集),提升管理效率;

- 避免規則冗餘:定期清理無效規則,避免同一域名後綴的多條規則衝突,確保 "最長後綴優先" 原則有效執行;

- 測試驗證:新增或修改轉發規則後,立即在 Azure 和本地環境進行解析測試,確認規則生效。