告別 Ingress NGINX:為何選擇 Gateway API 作為下一代流量管理方案?

一、Ingress NGINX 退役:一場無法迴避的技術遷移

1. 退役帶來的三大核心風險

- 安全風險劇增:現有漏洞(如已披露的 CVE-2025-1974,可導致未授權 RCE 與集羣接管)不會修復,後續新發現的邏輯漏洞、配置注入風險也將成為 “永久隱患”,外部暴露服務或高權限內部服務將首當其衝。

- 運維成本飆升:面對新 Kubernetes 版本兼容問題、業務新增流量需求(如灰度發佈、流量染色),運維團隊需自行承擔問題定位與代碼修改,而社區文檔、討論資源的減少將進一步推高 “使用成本”。

- 合規審計障礙:在金融、醫療等對 SLA 與安全合規要求嚴格的領域,使用 “已退役組件” 本身將成為審計風險項,可能影響業務資質。

2. 退役背後的深層原因

- 技術債務累積:早期為追求靈活性設計的功能(如通過

annotation注入任意 NGINX 配置),如今成為安全隱患與兼容性障礙,重構成本遠超維護收益; - 生態標準演進:Gateway API 作為 Kubernetes SIG Network 主導的下一代流量管理標準,已解決 Ingress 規範的諸多痛點(如角色分離、多團隊協作),成為社區官方主推方向。

二、為何選擇 Gateway API?三大核心優勢重構流量管理

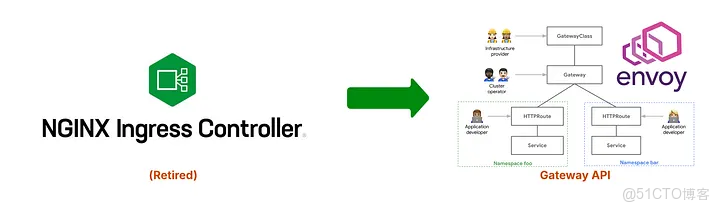

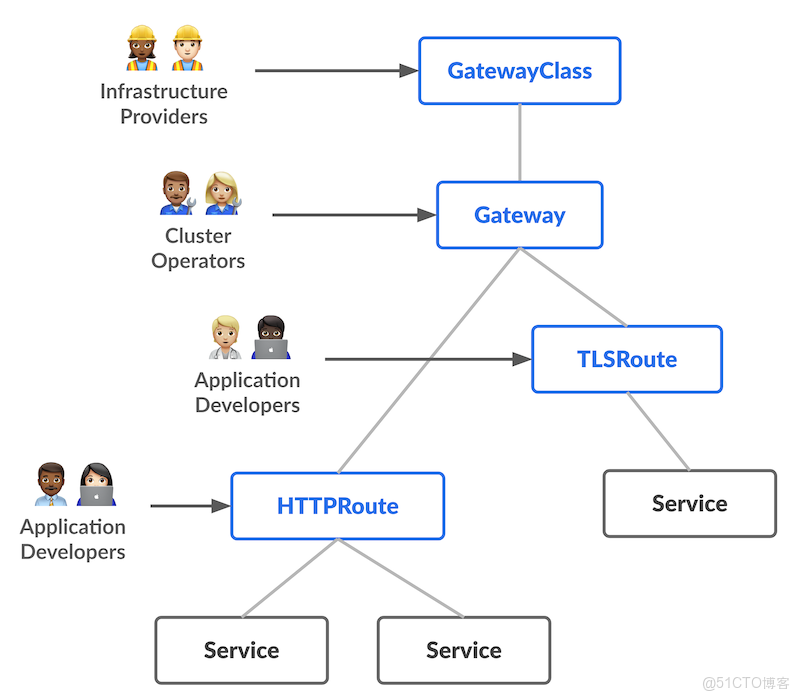

1. 角色分離:解決多團隊協作 “權責混亂”

- GatewayClass:由基礎設施團隊管理,定義 “流量入口類型”(如雲廠商負載均衡器、開源網關實現),相當於 “網關模板”;

- Gateway:由運維團隊創建,基於 GatewayClass 實例化具體網關(如配置公網 IP、TLS 證書、監聽端口),負責 “基礎設施層流量接入”;

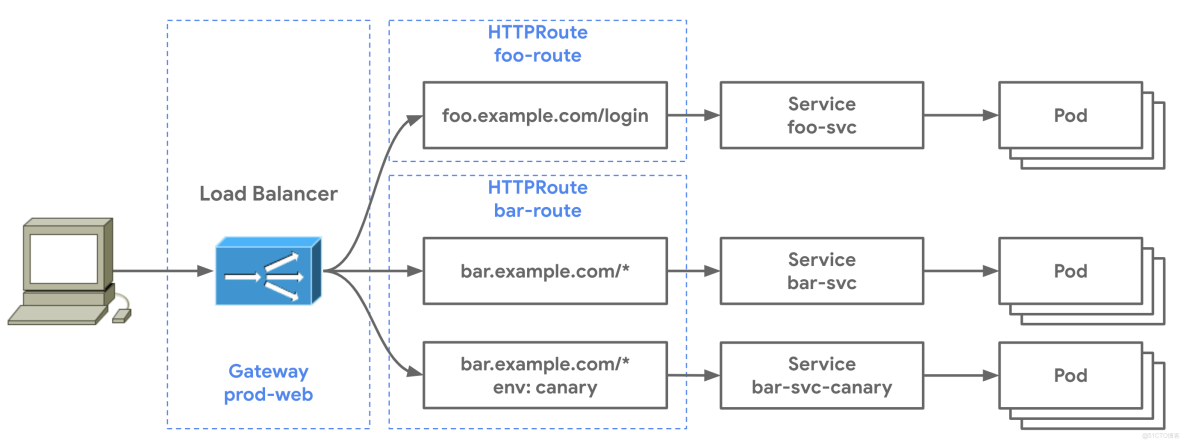

- HTTPRoute:由開發團隊維護,定義具體路由規則(如路徑匹配、流量權重、灰度策略),無需關心底層網關細節。

2. 功能原生:覆蓋複雜流量場景需求

- 多協議支持:除 HTTP/HTTPS 外,原生支持 TCP、UDP、gRPC 路由,無需額外配置;

- 精細化流量控制:內置流量權重分配(如 90% 流量到 v1 服務、10% 到 v2 服務)、基於 Header/Query 的路由匹配(如

X-User-Type: admin轉發到專屬服務)、會話保持等能力; - 安全增強:支持 TLS 雙向認證、基於 CIDR 的訪問控制、跨域資源共享(CORS)配置,無需依賴網關實現的 “自定義插件”。

apiVersion: gateway.networking.k8s.io/v1

kind: HTTPRoute

metadata:

name: demo-route

spec:

parentRefs:

- name: demo-gateway # 關聯運維團隊創建的 Gateway

rules:

- matches:

- path:

type: PathPrefix

value: /api

backendRefs:

- name: service-v1

port: 80

weight: 90 # 90% 流量到 v1

- name: service-v2

port: 80

weight: 10 # 10% 流量到 v23. 生態兼容:雲廠商與開源方案全面支持

- 雲廠商託管方案:Azure Application Gateway、AWS Gateway API Controller、阿里雲 MSE 網關均已實現 Gateway API 兼容,可直接對接雲廠商負載均衡器;

- 開源實現:Envoy 生態的 Higress、Contour,Istio 網關,Cilium Ingress Controller 等均已支持 Gateway API,其中 Higress 還提供 Ingress NGINX 註解的 “兼容模式”,降低遷移成本;

- 工具鏈成熟:kubectl、Kustomize、Helm 等工具已原生支持 Gateway API 資源,監控(如 Prometheus)、日誌(如 ELK)方案也已適配,無需重構觀測體系。

三、總結:Gateway API 不是 “替代”,而是 “進化”

- 2026 年 3 月前:完成核心業務的 Gateway API 遷移,避免安全風險;

- 新項目選型:直接採用 Gateway API 作為流量入口方案,避免技術債務;

- 生態跟進:關注 Gateway API 社區動態(如 SIG Network 博客),及時獲取新功能與最佳實踐。