CVE-2025-59287 簡要説明

Windows 服務器更新服務(WSUS)存在一個嚴重的遠程代碼執行(RCE)漏洞(CVE-2025-59287)。

攻擊者可以 SYSTEM 權限執行代碼,實現服務器完全接管、數據竊取和橫向移動。研究人員已確認該漏洞存在活躍利用情況。

請立即安裝微軟的緊急補丁,並重啓 WSUS 服務器。限制對 WSUS 的網絡訪問,監控 8530 和 8531 端口的流量。

檢查 SoftwareDistribution.log 日誌和進程活動(如 w3wp.exe 衍生 cmd.exe),排查入侵跡象。

配置 ADAudit Plus 告警,檢測 WSUS 是否遭入侵,確認服務器是否已受影響。

接下來,我們將詳細解析該 WSUS 漏洞的工作原理、無需原生工具即可快速排查 WSUS 入侵的方法,以及如何通過 卓豪 ADAudit Plus 實時檢測 CVE-2025-59287(RCE 漏洞)。

漏洞為何引發關注?

2025 年 10 月 23 日,微軟意外發布緊急更新,修復了編號為 CVE-2025-59287 的嚴重 WSUS 漏洞。該遠程代碼執行(RCE)漏洞已被用於活躍攻擊,威脅 actors 可完全控制未打補丁的 WSUS 服務器。

什麼是 WSUS?

Windows 服務器更新服務(WSUS)是微軟推出的一款工具,幫助企業在內部網絡中集中下載、管理和部署 Windows 設備的更新程序。

單台 WSUS 服務器可管理 10 萬台客户端設備,使其成為企業安全環境中的高價值目標(來源參考)。

由於 WSUS 擁有高級權限,且控制着眾多系統的軟件更新,遭入侵的 WSUS 服務器會成為攻擊者的強力入口,助力其在網絡中橫向移動或獲取更高權限。

CVE-2025-59287 的嚴重程度如何?

CVE-2025-59287 是 WSUS 中的嚴重漏洞,攻擊者無需登錄即可遠程在服務器上執行命令。

該漏洞源於 WSUS 處理特定更新請求的方式,攻擊者可利用這一缺陷,誘騙服務器執行自身代碼並獲取完整系統權限。一旦成功利用,攻擊者可以 SYSTEM 權限執行任意代碼,完全控制 WSUS 服務器,進而實施數據竊取、持久化駐留和網絡橫向移動。

CVE-2025-59287 利用時間線

2025 年 10 月 14 日:微軟首次披露 CVE-2025-59287,並在 10 月 “補丁星期二” 中發佈修復補丁,但該補丁並不完整。

↓

2025 年 10 月 23 日:微軟針對 CVE-2025-59287(WSUS 遠程代碼執行漏洞)發佈緊急補丁,安裝後需重啓服務器。

↓

2025 年 10 月 23 日:全球網絡安全公司 Huntress 觀察到針對暴露在 8530 和 8531 端口的 WSUS 服務器的早期利用行為。

↓

2025 年 10 月 24 日:荷蘭國家網絡安全中心確認漏洞存在活躍利用;Eye Security 報告發現一個.NET 載荷正在執行系統命令。

↓

2025 年 10 月 24 日:公開的漏洞利用概念驗證(PoC)代碼及分析報告發布,加速了漏洞武器化進程。

↓

2025 年 10 月 27 日:安全廠商指出攻擊已呈規模化;美國網絡安全與基礎設施安全局(CISA)將該漏洞納入已知被利用漏洞(KEV)目錄,設定 11 月 14 日為修復截止日期。

利用原生方法檢測 WSUS 入侵

在 WSUS 服務器的 SoftwareDistribution.log 日誌中,查找以下關鍵入侵指標:

攻擊後日志中常出現的錯誤

SoapUtilities.CreateException ThrowException: actor = https://<主機名>:8531/ClientWebService/client.asmx

觸發攻擊的惡意請求中特有的文本模式

AAEAAAD/////AQAAAAAAAAAEAQAAAH9

攻擊者 IP 地址

檢查 WSUS 服務器是否收到來自該地址的流量:207.180.254 [.] 242

攻擊中使用的惡意程序文件哈希

若服務器上出現該哈希值,可能已遭入侵:ac7351b617f85863905ba8a30e46a112a9083f4d388fd708ccfe6ed33b5cf91d

審查進程日誌中的可疑活動

如 w3wp.exe 或 wsusservice.exe 啓動 cmd.exe 或 powershell.exe,可能表明漏洞已被成功利用。

藉助 ADAudit Plus 一鍵排查 WSUS 入侵

無需原生工具或手動搜索日誌,快速驗證 WSUS 服務器是否遭入侵。

- 打開 ADAudit Plus 控制枱。

- 進入 “服務器審核” 選項卡。

- 在 “進程追蹤” 下,選擇 “新建進程創建” 報告。

- 點擊 “高級搜索”,設置以下篩選條件:

父進程名稱 → 結尾為 → wsusservice.exe,或

父進程名稱 → 結尾為 → w3wp.exe

- 點擊 “搜索”。

若發現 wsusservice.exe 或 w3wp.exe 衍生出可疑子進程(如 powershell.exe 或 cmd.exe),則強烈表明 CVE-2025-59287 可能已被利用。

防禦 CVE-2025-59287,保護 WSUS 環境

為防範 CVE-2025-59287 及其他類似漏洞,可採取以下措施:

立即安裝微軟安全更新

微軟已發佈專門的緊急補丁修復該漏洞。請在所有運行 WSUS 角色的服務器上應用此更新,並重啓服務器完成安裝。如需詳細信息,點擊此處。

限制 WSUS 服務器訪問權限

僅允許可信管理主機或內部更新客户端連接。如有可能,將 WSUS 服務器部署在防火牆後方,或通過網絡分段限制入站連接。

關閉或監控 WSUS 端口(8530 和 8531)

若 WSUS 必須保持可訪問狀態,需限制或密切監控這些端口的流量,警惕掃描或漏洞利用嘗試。

審查 WSUS 權限設置

確保僅管理員可訪問 WSUS 管理控制枱和更新審批設置,防止濫用。

利用入侵指標強化 SIEM 和 EDR 檢測能力

將這些入侵指標(IoCs)集成到 SIEM 和 EDR 平台中,實現持續監控和告警。

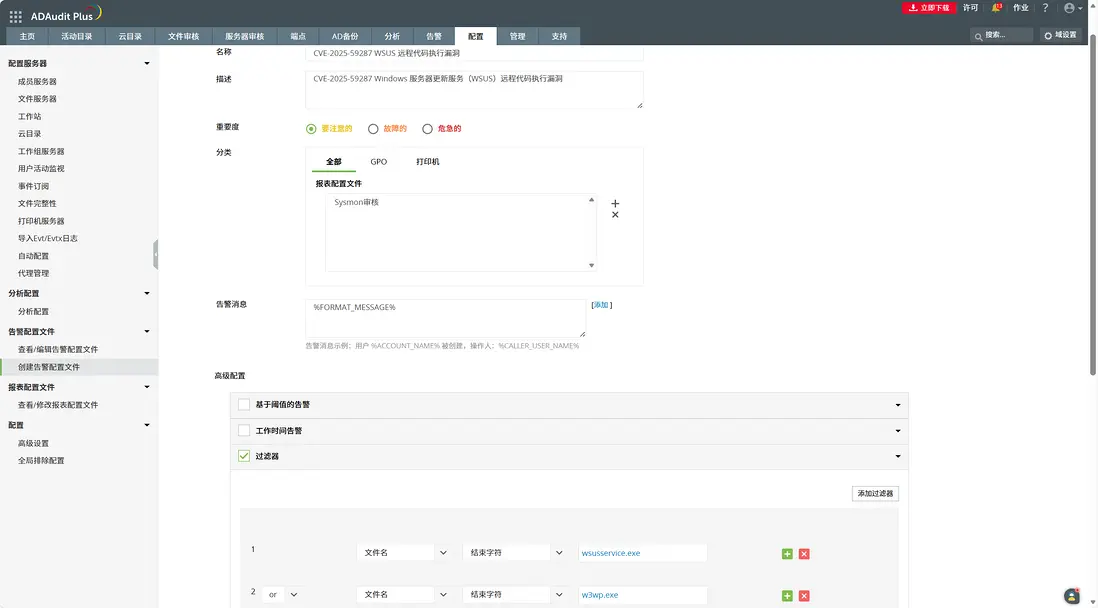

實時監控 CVE-2025-59287:通過 ADAudit Plus 配置自定義告警捕獲 WSUS 漏洞利用嘗試

以下將介紹如何在 ADAudit Plus 中創建自定義告警,監控 WSUS 服務器上的異常進程創建活動。

- 進入 “配置” 選項卡,點擊 “新建告警配置文件” 開始操作。

- 為告警命名,如需可添加描述。

- 根據企業風險標準,設置所需的嚴重級別。

- 在 “類別” 中選擇 “全部”,然後選擇名為 “Sysmon 審計” 的報表配置文件。

- 在 “高級配置” 中,勾選 “篩選器” 複選框,點擊 “添加篩選條件”。

- 設置篩選條件如下:

父進程鏡像 → 結尾為 → wsusservice.exe,或

父進程鏡像 → 結尾為 → w3wp.exe,且

父進程命令行 → 包含 → wsuspool,且

進程名稱 → 結尾為 → cmd.exe;powershell.exe

- 點擊 “更改模式”,將條件模式設置為:(1 或 (2 且 3 且 4))。

告警配置完成後,任何匹配篩選條件的進程活動都會觸發告警,可在 “告警” 選項卡中查看。

如需詳細信息(包括更改執行者、執行時間和來源),可進入 “Active Directory” 選項卡 > “Sysmon 審計”。這有助於驗證活動是否來自合法來源,是否符合企業安全策略。

關於 ManageEngine ADAudit Plus

ManageEngine ADAudit Plus 是一款基於用户行為分析(UBA)驅動的變更審計解決方案,可覆蓋你的 Active Directory(AD)、文件服務器、Windows 服務器及工作站,確保責任追溯、安全性與合規性。