Active Directory(簡稱AD,活動目錄)是企業IT系統的核心中樞,而域控制器則是支撐這一中樞運行的關鍵節點。不過在AD早期,多個域控制器同時操作時極易出現更改衝突——這就像一家繁忙的餐廳裏,多位廚師同時修改同一道食譜,必然會造成一片混亂。

FSMO的全稱為Flexible Single Master Operations(靈活單主機操作),它正是微軟為解決這一協調難題設計的精妙方案。我們可以把FSMO角色理解為AD“廚房”裏的專屬崗位職責:所有域控制器都能處理身份驗證、基礎查詢這類日常“烹飪工作”,但只有特定控制器能擔任關鍵“食譜”的“主廚”。

這些角色的分配絕非隨意之舉,每個FSMO角色都對應着一項不可產生衝突的獨特職責。比如更新AD架構、創建新域這類操作,必須有且僅有一個“權威決策者”。FSMO角色的價值正在於此,它從根本上避免了“廚師過多搞砸湯”的數字化問題。

更重要的是,FSMO角色具備靈活遷移的特性。若當前承載架構主機角色的域控制器需要維護,我們可直接將該角色轉移至另一台域控制器。這就像餐廳配備了備用主廚,能隨時頂替上崗,確保AD目錄服務始終穩定運行、不中斷。

為何需要FSMO角色?

要理解FSMO角色的價值,我們不妨回溯AD的發展歷程,看看微軟設計這一系統的初衷。早期Windows域採用“單主機模式”,簡單説就是讓一台“全能域控制器”處理所有更改操作,其他控制器僅負責基礎任務。這種模式雖能避免衝突,但隱患極大——一旦這台主控制器宕機,整個域就會徹底癱瘓:密碼改不了、新用户建不了、組配置也無法修改,所有相關操作都會陷入停滯。

為解決單主機模式的缺陷,微軟推出了“多主機模式”,允許所有域控制器都能執行更改操作。這聽起來似乎完美解決了問題,但實際應用中卻亂象叢生。比如兩位管理員同時創建用户賬户,或是一位管理員刪除某個組時,另一位正在向該組添加成員。面對這類衝突,系統只能按“最後寫入者獲勝”的規則仲裁,簡單衝突尚能應對,複雜操作下就會變成棘手的麻煩。

核心問題在於,部分AD操作的重要性不允許任何意外。像更新目錄基礎架構(即AD架構)、確保每個安全標識符(SID)絕對唯一這類工作,一旦出現衝突,哪怕只是微小錯誤,都可能引發全域範圍的災難。

正是看到了單主機與多主機模式的侷限,微軟才迎來了靈感突破:不侷限於“二選一”,而是打造一種“混合模式”。常規操作允許在任意域控制器上進行,保證效率;真正關鍵的操作則交由指定的“專家”——也就是FSMO角色持有者——專門負責,杜絕衝突。

這就像企業的管理體系:日常事務各部門可自主處理,提升效率;而憲法修改需由專門委員會負責,預算決策則交由財務部門把控。這種“可控的靈活性”,既避免了單主機模式的瓶頸問題,又解決了多主機模式的混亂隱患。

FSMO角色的精妙之處,就在於它同時解決了兩大痛點:常規操作能借助多主機複製實現冗餘備份與分佈式處理,關鍵更改則通過單主機控制確保無衝突——真正做到了集兩種模式的優勢於一身。

深入解析:Active Directory的5個FSMO角色

這5個FSMO角色按作用範圍分為兩類:林範圍角色(整個AD林中,每種角色僅存在一個)和域範圍角色(AD林中的每個域,都有一套獨立的此類角色)。

林範圍FSMO角色

1. 架構主機(Schema Master):AD架構的“藍圖守護者”

架構主機是FSMO角色中最為敏感的一個,通常長期處於穩定狀態,不會輕易變動。作為唯一有權限修改AD架構的域控制器,它管控着AD的“基礎定義”——包括用户、計算機、打印機等所有對象類型,以及這些對象具備的屬性。企業安裝Exchange Server等需要擴展AD架構的應用時,必須與架構主機通信並獲得授權。這就好比城市的首席建築師,只有他有權批准修改建築規範。

2. 域命名主機(Domain Naming Master):AD林的“製圖師”

域命名主機的核心職責,是管理AD林中域的添加與刪除。無論是創建新的子域,還是刪除不再使用的舊域,相關請求都必須經過它的驗證。它的關鍵作用在於確保AD林中所有域的名稱唯一,避免出現兩個同名域導致的系統混亂。這就像官方製圖師,會嚴格把控,確保王國裏沒有任何兩個城市重名。

第二類:域範圍FSMO角色——每個域的專屬運營核心

3. PDC模擬器(PDC Emulator):日常運維的“時間與緊急事務總管”

在所有FSMO角色中,PDC模擬器堪稱日常操作裏最繁忙、也最關鍵的角色。作為主域控制器(PDC)的模擬器,它承擔着多項核心運維工作:

•密碼更改協調:用户修改密碼時,更改請求會優先發送至PDC模擬器。若用户登錄時,本地域控制器存儲的仍是舊密碼,身份驗證請求會自動轉發至PDC模擬器,用最新密碼完成驗證。

•時間同步源:它是域內所有域控制器和計算機的主時間源,而時間同步對Kerberos身份驗證的正常運行至關重要。

•組策略編輯管控:在組策略管理控制枱(GPMC)中編輯組策略對象(GPO)時,PDC模擬器會自動鎖定相關文件,防止多人同時編輯造成衝突。

•緊急複製優先:賬户鎖定等關鍵更改的複製請求,會被優先發送至PDC模擬器,確保信息快速同步。

4. RID主機(RID Master):AD對象的“唯一標識分配員”

AD中的每個對象,無論是用户、組還是計算機,都擁有唯一的安全標識符(SID)。SID由兩部分組成:域內所有對象共用的“域標識符”,以及每個對象獨有的“相對標識符(RID)”。RID主機的職責,就是向域內所有域控制器分配RID池。域控制器創建新對象時,會從自身的RID池中取用一個RID;當RID池即將耗盡時,域控制器會自動向RID主機申請新的RID塊。這套機制從根源上保證了域內不會出現SID相同的對象。

實用操作:如何查看FSMO角色持有者?

對IT運維人員來説,瞭解哪台域控制器持有FSMO角色,就像知道備用鑰匙放在哪裏——平時可能用不上,但關鍵時刻卻至關重要。幸運的是,識別當前角色持有者的方法有多種,且各有優勢。

1. 使用Netdom命令

在任何安裝了AD工具的服務器或工作站上執行:

netdom query fsmo

2. 使用PowerShell

按林級別和域級別分別查詢:

•林級別角色(架構主機、域命名主機):

Get-ADForest | fl SchemaMaster, DomainNamingMaster

•域級別角色(RID主機、PDC模擬器、結構主機):

Get-ADDomain | fl RIDMaster, PDCEmulator, InfrastructureMaster

3. 結構主機(Infrastructure Master):跨域關係的“維護員”

在多域環境中,結構主機的作用尤為關鍵。它主要負責更新跨域引用中對象的SID和可分辨名稱。舉個例子:域A的某個組中包含了域B的用户,若該用户被重命名或移動,域A的結構主機會立即更新這個組的成員列表,確保跨域權限關係的準確性與完整性。

如何轉移FSMO角色?

角色轉移是一種有計劃的平穩操作,通常在日常維護(如停用舊域控制器或升級硬件)時執行。角色會從一台域控制器平滑遷移至另一台,不會造成服務中斷。

使用PowerShell

通過Move-ADDirectoryServerOperationMasterRole cmdlet執行轉移,示例如下:

Move-ADDirectoryServerOperationMasterRole -Identity "TargetDCName" SchemaMaster

Move-ADDirectoryServerOperationMasterRole -Identity "TargetDCName" DomainNamingMaster

Move-ADDirectoryServerOperationMasterRole -Identity "TargetDCName" PDCEmulator

Move-ADDirectoryServerOperationMasterRole -Identity "TargetDCName" RIDMaster

Move-ADDirectoryServerOperationMasterRole -Identity "TargetDCName" InfrastructureMaster

在目標域控制器上(或通過目標DC的身份驗證)運行上述命令。

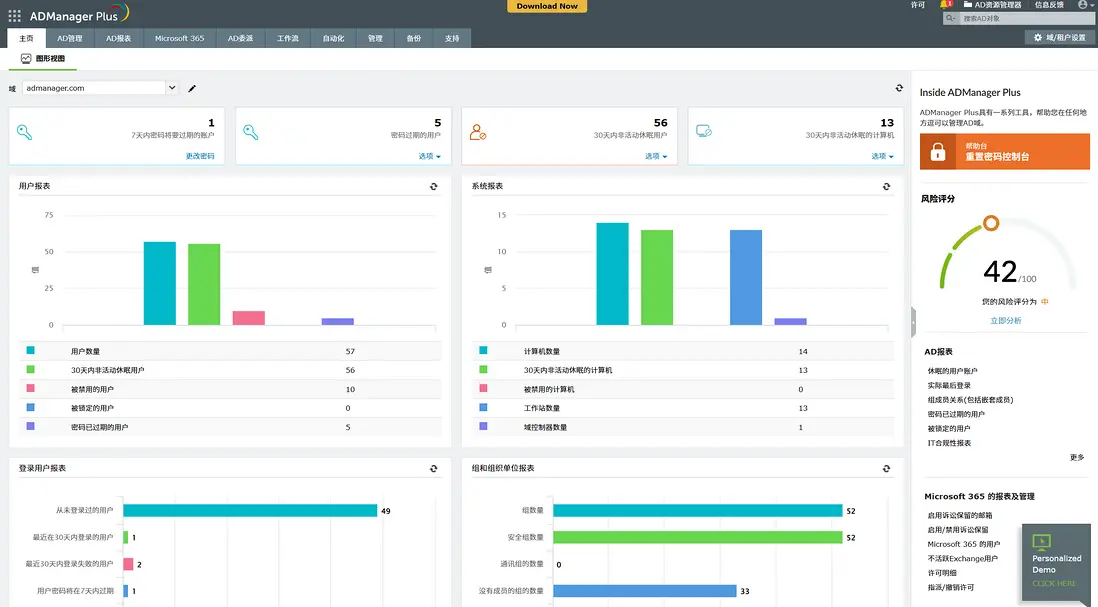

ADManager Plus如何為FSMO角色持有者提供風險評估?

ADManager Plus就像你的專屬AD審計員。雖然你已經知道哪台服務器持有重要的架構主機或PDC模擬器角色,但真正的問題是:這台服務器當前的健康狀況和安全性如何?ADManager Plus超越了簡單的角色查詢,提供了關鍵的風險評估報告,為你的整個域控制器集羣生成集中式報告,直接保障FSMO角色的安全。

該工具會主動掃描域控制器,生成報告並標記潛在風險,例如:

•不活躍的域控制器:

這是重大風險信號。持有FSMO角色的不活躍域控制器是一顆定時炸彈。如果需要降級或排查該服務器,其不活躍狀態會讓所有操作變得複雜。ADManager Plus會突出顯示此類設備,確保關鍵角色僅部署在活躍、響應正常的服務器上。

•配置異常的域控制器:

軟件會檢測偏離標準配置的情況——無論是過時的安全設置、非標準的服務配置還是其他異常。例如,託管PDC模擬器的域控制器配置錯誤,可能導致全網範圍的身份驗證問題或時間同步故障。

•資源約束委派(RBCD)設置:

雖然RBCD是一項強大的功能,但域控制器上的RBCD配置不當會帶來嚴重的安全隱患。如果持有FSMO角色的域控制器因薄弱的委派設置而被入侵,攻擊者可能會深入滲透你的網絡。通過ADManager Plus監控此項,可幫助你加固最關鍵的服務器。