近日,Apache官方發佈了安全公告,存在Apache Shiro身份認證繞過漏洞,漏洞編號CVE-2022-32532。

JeecgBoot官方已修復,建議大家儘快升級至Apache Shiro 1.9.1版本。

漏洞描述

Apache Shiro中使用RegexRequestMatcher進行權限配置,並且正則表達式中攜帶"."時,可通過繞過身份認證,導致身份權限驗證失效。

影響範圍

Apache Shiro < 1.9.1

修復方案

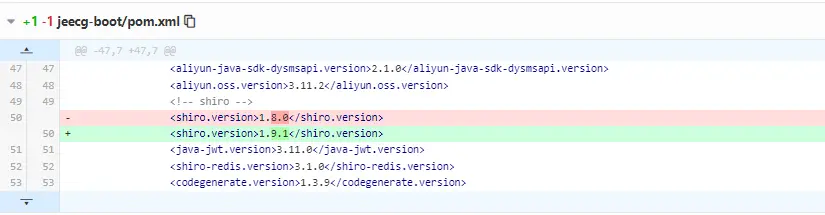

升級jeecg-boot/pom.xml中的shiro版本至1.9.1即可,如下圖:

點擊可參考修復方案

資料參考:

https://shiro.apache.org/download.html

https://seclists.org/oss-sec/2022/q2/215