在信息安全領域,IP白名單和黑名單作為最常用的兩種安全策略,用於控制訪問權限,限制應用的訪問來源目標,以防範潛在威脅。雖然很多人對這兩個詞並不陌生,但未必清楚它們的具體含義和工作原理。下面我們就來具體瞭解一下它們的定義與應用。

什麼是 IP 黑白名單?

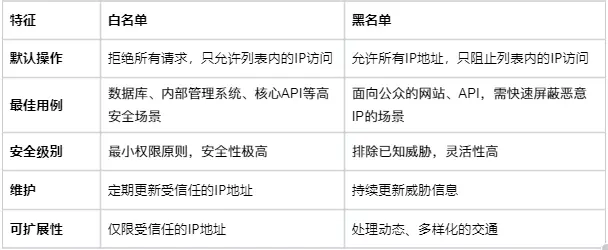

IP 白名單:默認拒絕,只允許名單內的 IP 訪問,其他全部拒絕,將應用的訪問權限限制在選定的已批准 IP 地址列表內,從而在您的端點周圍創建一個安全邊界。

IP 黑名單:默認允許,只阻止列表內的 IP 訪問,其他全部放行,它通過阻止特定IP地址訪問已知惡意來源的服務器來達到目的。它與白名單機制協同工作,在威脅出現時及時進行防範。

HTTP IP 訪問控制面臨的問題

眾所周知,典型的HTTP請求從客户端到目標服務器,會經過多個網絡躍點(如代理服務器、負載均衡器)。

在此過程中,由於會經過多個網絡服務節點,如代理服務器和負載均衡器,請求的原始 IP 地址在不斷轉發的過程中可能存在不斷變更。這是因為某些躍點會終止 TCP 連接,並與下一躍點建立新的 TCP 連接,導致接收服務器可能看到請求訪問IP是與其直接連接的躍點的 IP 地址,而不是原始請求訪問端 IP 地址,這將導致針對HTTP的安全訪問變的很難控制。

因此獲取訪問端的真實IP對應用數據安全顯得至關重要,它能幫忙企業、用户精準識別用户訪問源IP,控制應用資源訪問的訪問權限,同時準確識別惡意訪問行為,從而有效阻止與濫用行為、黑客攻擊或拒絕服務攻擊相關的特定 IP 地址。

X-Forwarded-For HTTP 標頭

X-Forwarded-For 是什麼?

X-Forwarded-For (XFF) 標頭是事實上的 HTTP 標準標頭。用於識別通過多個代理或負載均衡器連接到後端服務器的客户端源IP地址。

當 HTTP 請求經過代理或負載均衡器時,該躍點可以添加或更新 X-Forwarded-For 標頭,其中包含客户端的 IP 地址。這確保了原始客户端的 IP 地址得以保留。

X-Forwarded-For: client, proxy1, proxy2, …ZeroNews IP訪問控制是怎麼實現的?

正上面所提到的,ZeroNews的邊緣節點通過對每一條映射的每一個請求進行深度識別分析,解析 X-Forwarded-For標頭及L4 TCP/UDP 報頭,準確識別客户端的原始IP地址,從而實現精確的訪問控制,這是實現精準IP訪問控制的基石。

ZeroNews 實現HTTPS 、TCP映射級別的IP訪問控制能力,用户可以針對指定映射進行配置管理,企業、用户可根據應用安全需求,差異化的定義安全策略,如:

對高安全應用採用白名單模式,精確控制允許訪問的IP

對於公開應用採用黑名單模式,拒絕異常IP源,能有效阻斷威脅功能,

ZeroNews採用CIDR子網地址塊的模式定義IP地址列表,用户可以輸入精確IP或子網網段。

簡化配置操作

IP訪問控制的配置完全在 ZeroNews 的管理控制枱中通過圖形界面完成,過程非常直觀,主要分為以下兩步:

創建IP地址列表(IP集合):首先,在控制枱的“設置”或“安全”菜單下找到“IP集合管理”功能。在此處,您可以創建一個IP集合,併為它命名(例如“公司辦公網絡”或“已知惡意IP”),然後將需要管理的IP地址或網段填入這個集合。

為映射服務訪問規則:接着,進入您需要保護的特定映射服務(如網站、SSH、數據庫等)的,找到“IP訪問控制”。在這裏,您可以選擇生效模式(白名單或黑名單),然後直接關聯上一步創建好的IP集合即可。具體可以參考操作官方文檔。

在什麼情況下,要開啓 ZeroNews IP訪問控制呢?

白名單適用場景

適用於需要嚴格控制訪問權限的場景

內部企業 API:用於企業網絡或 VPN 訪問內部系統。

開發和測試:在 API 開發階段限制訪問權限。

高安全性應用程序:非常適合管理敏感數據(例如財務或醫療保健信息)的 API。

遠程連接: SSH 遠程連接、RDP遠程桌面,能有效避免勒索病毒、暴力破解等威脅孤男寡女

黑名單適用場景

適用於既需要更廣泛訪問權限又需要緩解威脅的場景

面向公眾的 API:適用於需要開放訪問並具備抵禦威脅保護功能的 API。

高流量服務:能夠有效處理來自各種來源的大量請求。

DDoS防護:可快速攔截攻擊流量源。

最後

總結來説,IP白名單和黑名單雖然有所區別,但兩者最終目的都是維護網絡資源的安全性,減少惡意攻擊對網絡資源的損害。在實際運用中,兩者通常是結合使用,來應對日益複雜多變的網絡威脅。

當然,ZeroNews 對於安全方面的也提供了多種安全策略。例如鑑權認證,TLS終止(端到端加密傳輸),如需瞭解更多相關資訊,可以關注我們的官方媒體。