- Section 4:網絡防禦框架

- 痛苦金字塔

- 介紹

- Hash

- IP 地址

- 域名

- 宿主偽像

- 網絡偽影

- 工具

- TTP

- 網絡殺傷鏈

- 介紹

- 偵察

- 偵察類型

- 武器化

- 投遞

- 漏洞利用

- 安裝部署

- Command & Control

- 橫向移動滲透

- 實踐

- 靶場

- 總結

- 統一殺傷鏈

- 什麼是 "Unified Kill Chain"

- 什麼是 "Threat Modelling"

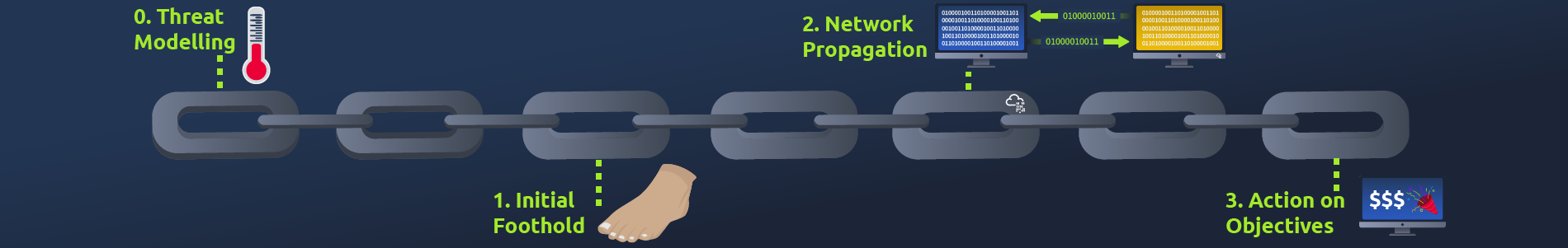

- 引入 "Unified Kill Chain"

- 階段:In (Initial Foothold)

- 階段:Through (Network Propagation)

- 階段:Phase: Out (Action on Objectives)

- 結束

- MITRE

- 介紹

- ATT&CK®框架

- ATT&CK矩陣

- ATT&CK 行動中

- 為什麼 ATT&CK 很重要

- 行動中的地圖繪製

- ATT&CK 威脅情報

- 設想

- 網絡分析存儲庫 (CAR)

- MITRE D3FEND 框架

- 其他MITRE項目

- 模擬計劃

- 火山口

- 新興框架

- Summit(靶場練習)

- 驅逐(靶場練習)

- 痛苦金字塔

Section 4:網絡防禦框架

痛苦金字塔

瞭解什麼是痛苦金字塔以及如何利用該模型來確定對手改變與他們及其活動相關的指標所造成的難度級別。

介紹

這一著名概念正在應用於 思科安全 、 SentinelOne 和 SOCRadar等網絡安全解決方案,以提高 CTI(網絡威脅情報)、威脅搜尋和事件響應演習的有效性。

作為威脅獵人、事件響應者或SOC分析師,理解痛苦金字塔概念非常重要。

Hash

根據 Microsoft 的説法,哈希值是一個固定長度的數值,用於唯一標識數據。哈希值是哈希算法的結果。以下是一些最常見的哈希算法:

- MD5 (消息摘要,由RFC 1321 定義 )由 Ron Rivest 於 1992 年設計,是一種廣泛使用的加密哈希函數,其哈希值為 128 位。MD5 哈希並不被認為是安全的。2011 年, IETF發佈了RFC 6151, 題為“ MD5消息摘要和 HMAC- MD5算法的更新安全注意事項”,其中提到了多種針對 MD5 哈希的攻擊,包括哈希碰撞攻擊。

- SHA-1(安全散列算法 1,由 RFC 3174定義)由美國國家安全局於 1995 年發明。當數據輸入到 SHA-1 散列算法時,SHA-1 會接受輸入並生成一個 160 位散列值字符串,即 40 位十六進制數。NIST 於2011 年棄用 SHA-1,並於 2013 年底禁止將其用於數字簽名,因為它容易受到暴力攻擊。相反,NIST建議從 SHA-1 遷移到 SHA-2 和 SHA-3 系列中更強大的散列算法。

- SHA-2(安全散列算法 2) —— SHA-2 散列算法由美國國家標準與技術研究院 ( NIST ) 和美國國家安全局 (NSA) 於 2001 年設計,用於取代 SHA-1。SHA-2 有許多變體,其中最常見的可能是 SHA -256。SHA -256算法返回 256 位的散列值,以 64 位十六進制數的形式表示。

如果兩個文件具有相同的哈希值或摘要,則哈希不被視為加密安全。

安全專家通常使用哈希值來深入瞭解特定的惡意軟件樣本、惡意或可疑文件,並作為唯一識別和引用惡意工件的方式。

您可能以前讀過勒索軟件報告,安全研究人員會在報告末尾提供與所使用的惡意或可疑文件相關的哈希值。 如果您有興趣查看示例,可以查看 DFIR報告和 Trellix 威脅研究博客。

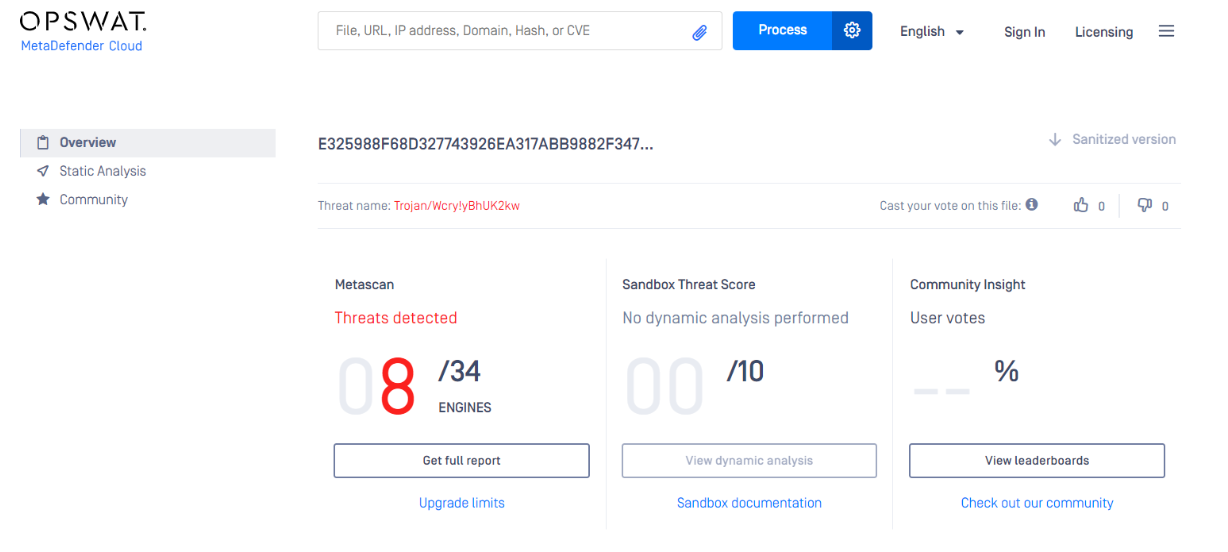

可以使用各種在線工具進行哈希查找,例如VirusTotal和Metadefender Cloud - OPSWAT。

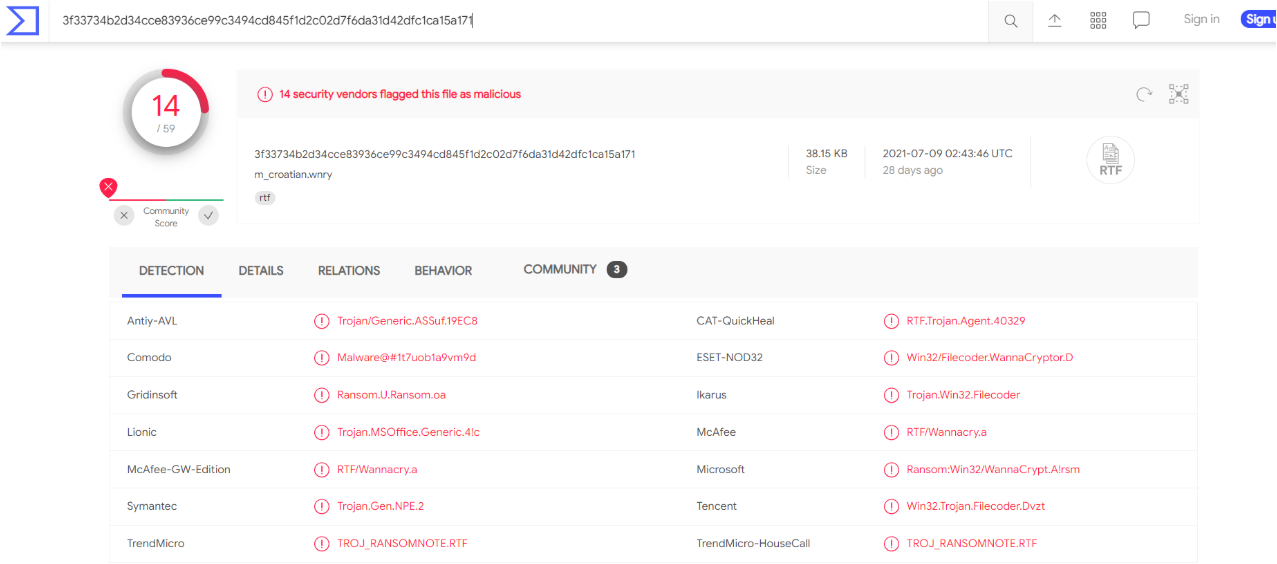

VirusTotal:

在上圖的哈希值下方,你可以看到文件名。在本例中,文件名是“m_croetian.wnry”。

MetaDefender Cloud - OPSWAT:

你可能已經注意到,如果我們掌握了哈希值,識別惡意文件就變得非常容易。然而,對於攻擊者來説,即使修改文件一位也很容易,這會導致哈希值發生變化。由於已知惡意軟件或勒索軟件的變種和實例眾多,使用文件哈希作為IOC(入侵指標)進行威脅追蹤變得非常困難。

讓我們看一個例子,瞭解如何通過使用echo將字符串附加到文件末尾來更改文件的哈希值:文件哈希(修改前)

PS C:\Users\THM\Downloads> Get-FileHash .\OpenVPN_2.5.1_I601_amd64.msi -Algorithm MD5 Algorithm Hash Path _________ ____ ____ MD5 D1A008E3A606F24590A02B853E955CF7 C:\Users\THM\Downloads\OpenVPN_2.5.1_I601_amd64.msi

修改後

PS C:\Users\THM\Downloads> echo "AppendTheHash" >> .\OpenVPN_2.5.1_I601_amd64.msi PS C:\Users\THM\Downloads> Get-FileHash .\OpenVPN_2.5.1_I601_amd64.msi -Algorithm MD5 Algorithm Hash Path _________ ____ ____ MD5 9D52B46F5DE41B73418F8E0DACEC5E9F C:\Users\THM\Downloads\OpenVPN_2.5.1_I601_amd64.msi

回答以下問題

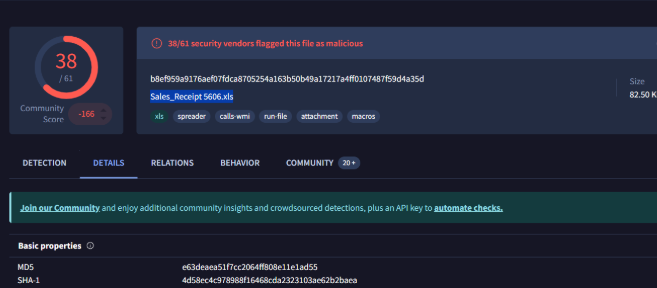

點擊此處,分析與哈希值:

https://assets.tryhackme.com/additional/pyramidofpain/t3-virustotal.pdf

“b8ef959a9176aef07fdca8705254a163b50b49a17217a4ff0107487f59d4a35d”相關的報告。

該樣本的文件名是什麼?

Sales_Receipt 5606.xls

IP 地址

IP 地址用於識別連接到網絡的任何設備。這些設備包括台式機、服務器,甚至閉路電視攝像頭! 我們依靠 IP 地址在網絡上發送和接收信息。但我們不會深入探討 IP 地址的結構和功能。 作為“痛苦金字塔”的一部分,我們將評估 IP 地址如何作為指標使用。

在痛苦金字塔中,IP 地址用綠色表示。你可能會問,為什麼綠色會讓人聯想到什麼?

從防禦的角度來看,瞭解對手使用的 IP 地址可能很有價值。一種常見的防禦策略是阻止、丟棄或拒絕來自參數或外部防火牆上 IP 地址的入站請求。這種策略通常並非萬無一失,因為經驗豐富的對手只需使用新的公共 IP 地址即可輕鬆恢復。

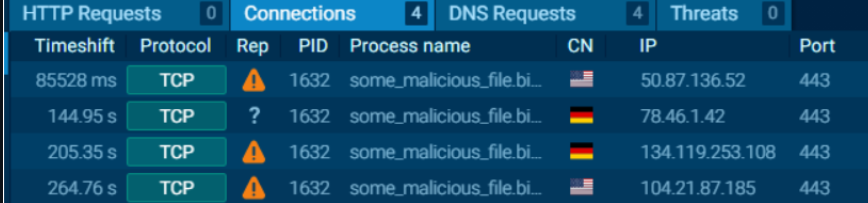

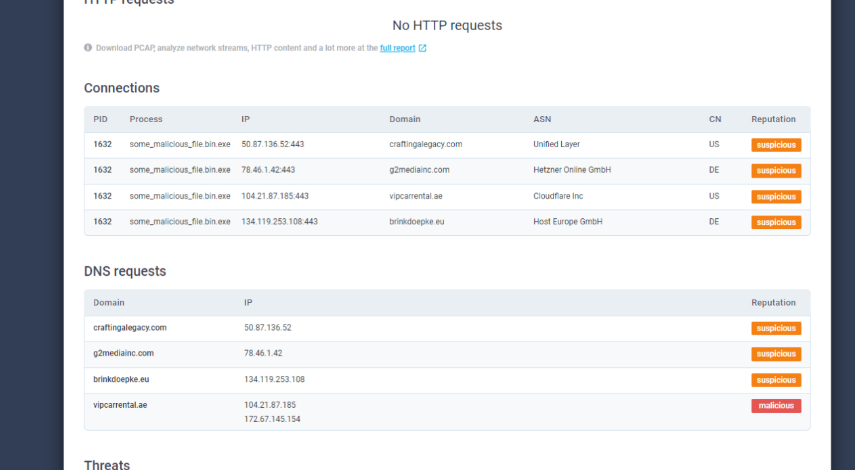

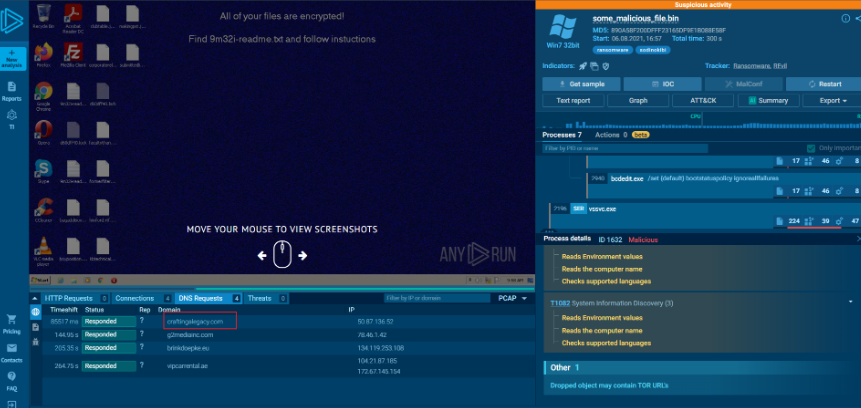

惡意 IP 連接(app.any.run):

注意!請勿嘗試與上面顯示的 IP 地址進行交互。

對手使成功執行 IP 阻止變得困難的方法之一是使用 Fast Flux。

據Akama稱,Fast Flux 是一種DNS技術,殭屍網絡利用該技術將網絡釣魚、Web 代理、惡意軟件投遞以及惡意軟件通信活動隱藏在充當代理的受感染主機之後。使用 Fast Flux 網絡的目的是使惡意軟件與其命令和控制服務器 (C&C) 之間的通信難以被安全專業人員發現。

因此,Fast Flux 網絡的主要概念是將多個 IP 地址與一個不斷變化的域名關聯。Palo Alto 創建了一個精彩的虛構場景來解釋 Fast Flux: “Fast Flux 101:網絡犯罪分子如何提高其基礎設施的彈性以逃避檢測和執法部門的打擊”

閲讀此示例的以下報告(由 any.run 生成)以回答以下問題:

回答以下問題

閲讀以下報告來回答這個問題。

報告部分截圖 :

惡意進程(PID 1632)嘗試通信的 第一個 IP 地址是什麼?

50.87.136.52

惡意進程(PID 1632)嘗試通信的第一個域名是什麼?

craftingalegacy.com

域名

讓我們沿着痛苦金字塔向上走,來到域名部分。你可以看到顏色的變化——從綠色變成了青色。

域名可以簡單地理解為將 IP 地址映射到一串文本。域名可以包含一個域和一個頂級域(例如evilcorp.com),也可以包含一個子域,後接一個域和一個頂級域(例如tryhackme.evilcorp.com)。

對於攻擊者來説,更改域名可能會更加麻煩,因為他們很可能需要購買域名、註冊域名並修改DNS記錄。不幸的是,對於防禦者來説,許多DNS提供商的標準比較寬鬆,並且提供 API,使攻擊者更容易更改域名。

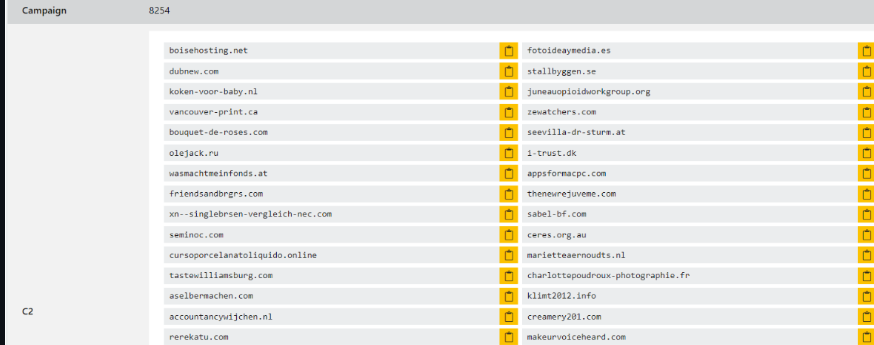

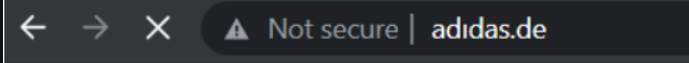

惡意 Sodinokibi C2(命令和控制基礎設施) 域:

你能從上面的截圖中發現任何惡意內容嗎?現在,將其與下面的合法網站視圖進行比較:

這是攻擊者使用 Punycode 攻擊的示例之一,攻擊者利用該攻擊將用户重定向到乍一看似乎合法的惡意域。

什麼是 Punycode?根據Jamf 的説法,“Punycode 是一種將無法用 ASCII 書寫的單詞轉換為 Unicode ASCII 編碼的方法。”

您在上面的 URL 中看到的 adıdas.de Punycode 是 http://xn--addas-o4a.de/

Internet Explorer、Google Chrome、Microsoft Edge 和 Apple Safari 現在可以很好地將混淆的字符轉換為完整的 Punycode 域名。

為了檢測惡意域,可以使用代理日誌或 Web 服務器日誌。

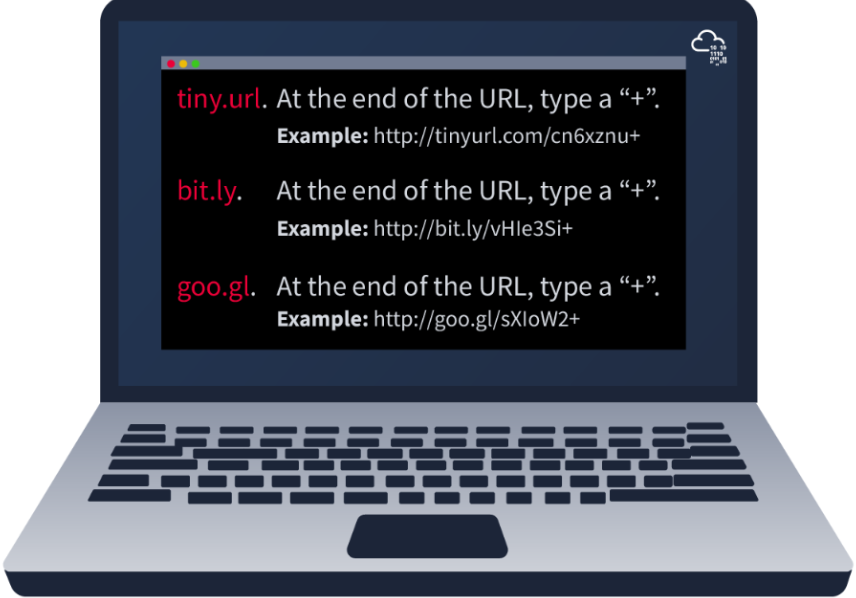

攻擊者通常會將惡意域名隱藏在 URL 縮短器中。URL 縮短器是一種工具,它可以創建一個簡短且唯一的 URL,該 URL 會重定向到在設置 URL 縮短器鏈接的初始步驟中指定的特定網站。攻擊者通常使用以下 URL 縮短服務來生成惡意鏈接:

- bit.ly

- 谷歌

- ow.ly

- s.id

- smarturl.it

- tiny.pl

- tinyurl.com

- x.co

您可以通過在縮短鏈接後添加“+”來查看重定向到的實際網站(請參閲下面的示例)。在網絡瀏覽器的地址欄中輸入縮短的網址,並添加上述字符即可查看重定向網址。

注意:下面的縮短鏈接示例不存在。

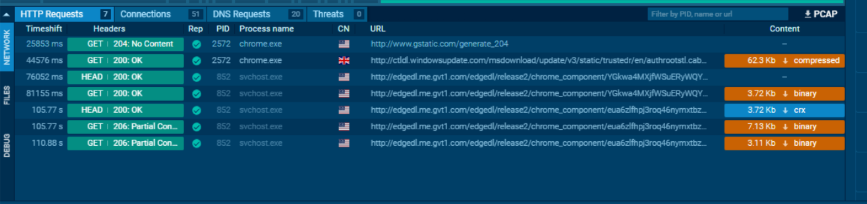

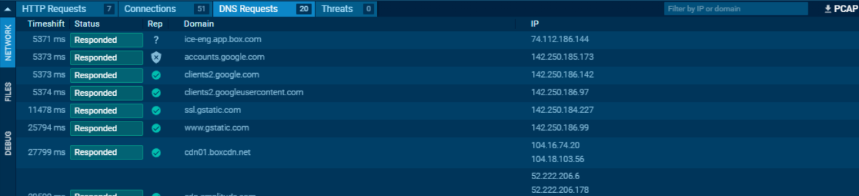

在 Any.run 中查看連接:

由於 Any.run 是執行樣本的沙盒服務,因此我們可以查看任何連接,例如HTTP請求、DNS請求或與 IP 地址通信的進程。為此,我們可以查看位於機器快照下方的“網絡”選項卡。

請注意 : 訪問報告中提到的任何 IP 地址或HTTP請求時,務必格外謹慎。畢竟,這些行為來自惡意軟件樣本,所以它們很可能正在做一些危險的事情!

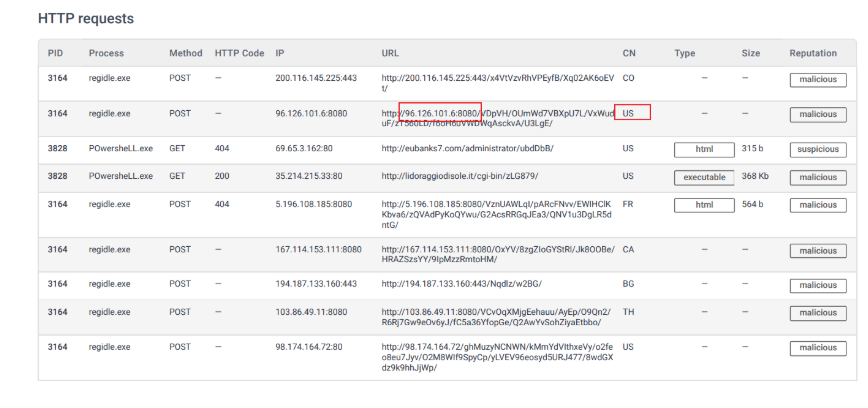

HTTP請求:

此選項卡顯示自樣本爆發以來記錄的HTTP請求。這有助於查看從 Web 服務器檢索了哪些資源,例如投放器或回調。

連接:

此選項卡顯示自樣本爆發以來進行的所有通信。這有助於查看某個進程是否與其他主機進行通信。例如,這可能是C2流量、通過FTP上傳/下載文件等。

DNS請求:

此選項卡顯示自樣本爆炸以來發出的DNS請求。惡意軟件經常發出DNS請求來檢查互聯網連接(例如,如果它無法連接到互聯網/回撥,則可能是被沙盒化了或已失效)。

回答以下問題:

轉到app.any.run 上的此報告:https://app.any.run/tasks/a66178de-7596-4a05-945d-704dbf6b3b90 並提供您看到的第一個可疑 域請求,您將使用此報告來回答此任務的其餘問題。

您看到的第一個可疑 域請求:

craftingalegacy.com

什麼術語指的是用於訪問網站的地址?

Domain Name

哪種類型的攻擊使用域名中的 Unicode 字符來模仿已知域?

Punycode attack

使用預覽提供縮短 URL 的重定向網站:https://tinyurl.com/bw7t8p4u

https://tryhackme.com/

宿主偽像

到達黃色區域。

在這個層面上,如果攻擊者能夠檢測到攻擊,他們會感到更加惱火和沮喪。 攻擊者需要在這個檢測級別上重新調整攻擊工具和方法。 這對攻擊者來説非常耗時,而且很可能需要在對手的工具上投入更多資源。

主機工件是攻擊者在系統上留下的痕跡或可觀察的東西,例如註冊表值、可疑進程執行、攻擊模式或 IOC(妥協指標)、惡意應用程序丟棄的文件或當前威脅獨有的任何內容。

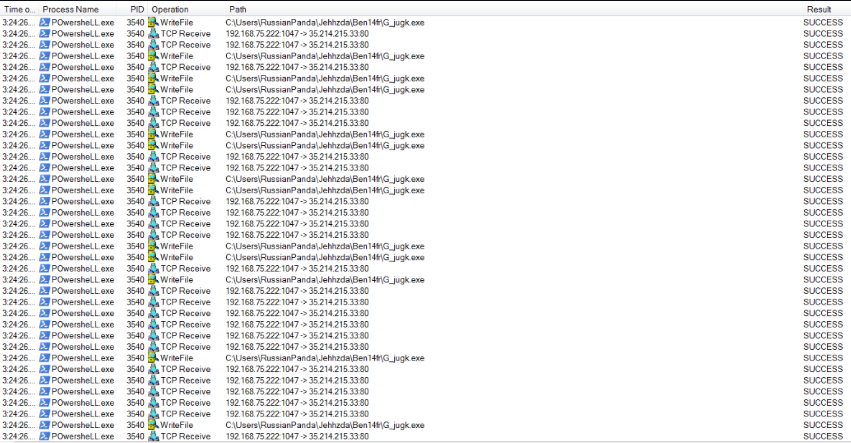

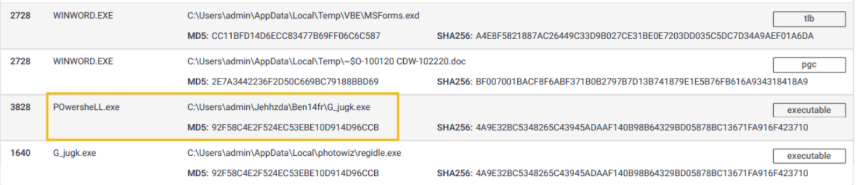

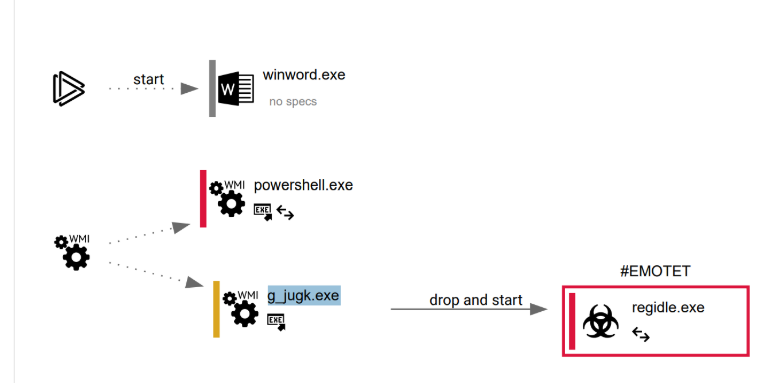

Word 中可疑進程的執行:

打開惡意應用程序後發生的可疑事件:

惡意行為者修改/刪除的文件:

安全供應商已為我們分析了該惡意樣本。請查看此處的:https://assets.tryhackme.com/additional/pyramidofpain/task5-report.pdf報告,以回答以下問題。

名為regidle.exe 的進程向位於美國的 IP 地址(端口 8080 )發出 POST 請求。該 IP 地址是什麼?

96.126.101.6

攻擊者植入了一個惡意可執行文件(EXE)。這個可執行文件的名稱是什麼?

G_jugk.exe

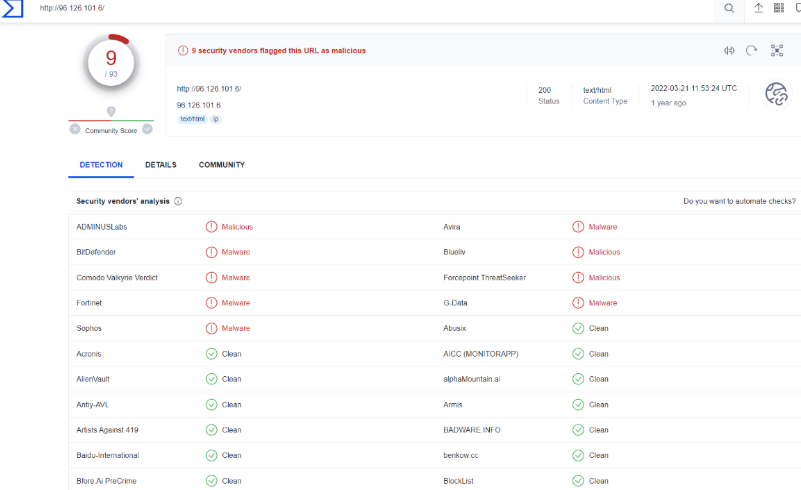

看看 Virustotal 的這份報告。有多少供應商認定該主機是惡意的?

9

網絡偽影

網絡偽影也屬於痛苦金字塔中的黃色區域。這意味着,如果你能夠檢測並響應威脅,攻擊者將需要更多時間回溯並改變策略或修改工具,這為你提供了更多時間來響應和檢測即將發生的威脅或修復現有威脅。

網絡偽像可以是用户代理字符串、C2信息或HTTP POST 請求後跟的URI模式。攻擊者可能會使用之前在您的環境中未觀察到或看似異常的用户代理字符串。用户代理由RFC2616定義為請求標頭字段,其中包含有關發起請求的用户代理的信息。

可以使用網絡協議分析器(例如TShark)或探索來自Snort等來源的IDS (入侵檢測系統)日誌,在 Wireshark PCAP(包含網絡數據包數據的文件)中檢測網絡工件。

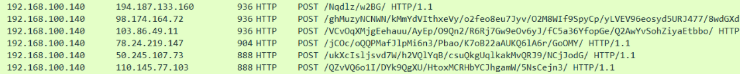

包含可疑字符串的HTTP POST 請求:

讓我們使用 TShark 過濾掉 User-Agent 字符串,使用以下命令:tshark --Y http.request -T fields -e http.host -e http.user_agent -r analysis_file.pcap

這些是Emotet Downloader 木馬:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/emotet-downloader-trojan-returns-in-force/最常見的 User-Agent 字符串

如果您可以檢測到攻擊者正在使用的自定義用户代理字符串,您可能能夠阻止他們,從而製造更多障礙並使他們破壞網絡的嘗試更加令人討厭。

回答以下問題

哪種瀏覽器使用上面屏幕截圖中顯示的 User-Agent 字符串?

Internet Explorer

pcap 文件的屏幕截圖中有多少個 POST 請求?

6

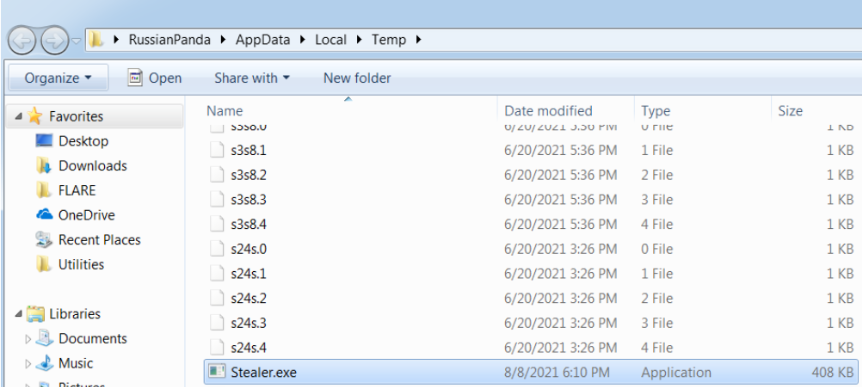

工具

在這個階段,我們已經提升了針對這些工具的檢測能力。攻擊者很可能會放棄入侵你的網絡,或者回頭嘗試創建一個具有相同用途的新工具。對於攻擊者來説,這將是一場遊戲的終結,因為他們需要投入一些資金來構建新工具(如果他們有能力的話),找到具有相同潛力的工具,甚至接受一些培訓來學習如何熟練使用某個工具。

攻擊者會使用這些實用程序創建惡意宏文檔(maldocs)以進行魚叉式網絡釣魚,這是一個可用於建立C2(命令和控制基礎設施)的:https://www.varonis.com/blog/what-is-c2/後門、任何自定義 .EXE 和.DLL文件、有效載荷或密碼破解程序。

一個木馬程序將可疑的“Stealer.exe”植入到 Temp 文件夾中:

可疑二進制文件的執行情況:

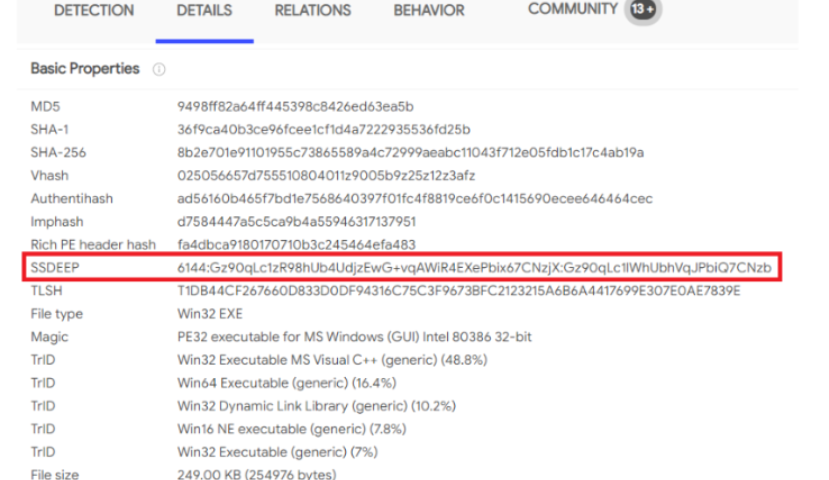

在此階段,防病毒簽名、檢測規則和 YARA 規則可以成為您對抗攻擊者的強大武器。

MalwareBazaar 和 Malshare 是很好的資源,可以為您提供樣本、惡意源和 YARA 結果的訪問權限 - 這些在威脅搜尋和事件響應方面都非常有用。

對於檢測規則,SOC:https://tdm.socprime.com/ Prime Threat Detection Marketplace:https://tdm.socprime.com/是一個很好的平台,安全專家可以在此分享針對不同類型威脅的檢測規則,包括正在被對手在野外利用的 最新CVE 。

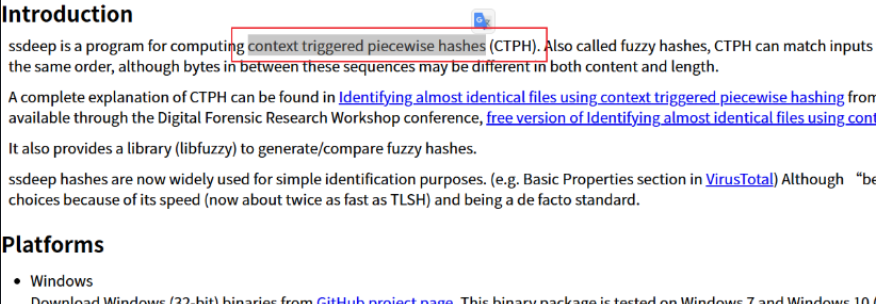

模糊哈希也是抵禦攻擊者工具的有力武器。模糊哈希可以幫助你進行 相似性分析——根據模糊哈希值匹配兩個存在細微差異的文件。模糊哈希的一個例子是SSDeep(https://ssdeep-project.github.io/ssdeep/index.html)的用法;在 SSDeep 官方網站上,你還可以找到關於模糊哈希的完整解釋。

VirusTotal 的 SSDeep 示例:

回答以下問題

提供用於確定文件之間相似性的方法

Fuzzy Hashing

提供模糊哈希的替代名稱(不帶縮寫)

直接到鏈接找,第一段就是:https://ssdeep-project.github.io/ssdeep/index.html

context triggered piecewise hashes

縮寫也就是CTPH

TTP

TTP 代表戰術、技術和程序。這涵蓋了整個MITRE ATT&CK 矩陣,即攻擊者為實現其目標而採取的所有步驟,從網絡釣魚嘗試到持久化和數據泄露。

如果您能夠快速檢測並響應 TTP,那麼攻擊者幾乎就沒有反擊的機會。 例如,如果您能夠使用 Windows 事件日誌監控檢測到傳遞哈希攻擊並進行修復,那麼您就能非常快速地找到受感染的主機,並阻止網絡內部的橫向移動。此時,攻擊者有兩個選擇:

- 回去做更多的研究和培訓,重新配置他們的自定義工具

- 放棄並尋找另一個目標

選項 2 聽起來肯定更節省時間和資源。

訪問 ATT&CK Matrix 網頁。有多少種技術屬於“滲透”類別?

9

Chimera 是一個總部位於中國的黑客組織,自 2018 年以來一直活躍。他們用於 C2 信標和數據泄露的商業遠程訪問工具叫什麼名字?

Cobalt Strike

網絡殺傷鏈

Cyber Kill Chain網絡殺傷鏈框架旨在識別和預防網絡入侵。您將瞭解攻擊者需要採取哪些措施才能實現其目標。

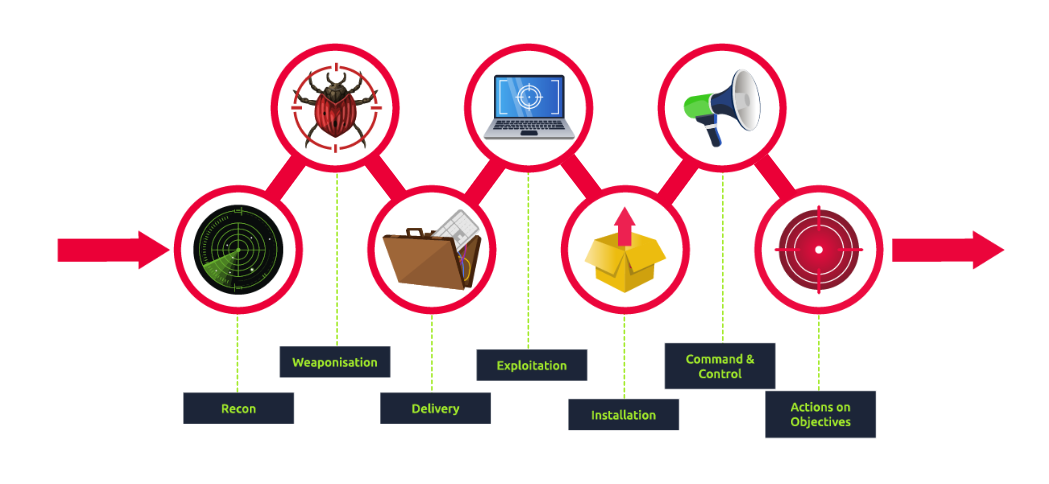

介紹

“殺傷鏈” 是一個與攻擊結構相關的軍事概念,包括目標識別、攻擊目標的決策和命令,以及最終摧毀目標。

感謝全球安防和航空航天公司洛克希德·馬丁公司,該公司於2011年基於軍事概念,為網絡安全行業建立了網絡殺傷鏈®框架。該框架定義了對手或惡意行為者在網絡空間中使用的步驟。要想成功,對手需要經歷殺傷鏈的所有階段。我們將逐一介紹攻擊階段,幫助您更好地瞭解對手及其在攻擊中使用的技術,從而更好地防禦攻擊。

那麼,瞭解網絡殺傷鏈的工作原理為什麼很重要?

網絡殺傷鏈將幫助您瞭解並防禦勒索軟件攻擊、安全漏洞以及高級持續性威脅 (APT)。您可以使用網絡殺傷鏈來評估您的網絡和系統安全性,識別缺失的安全控制措施,並根據公司的基礎架構彌補某些安全漏洞。

通過以SOC分析師、安全研究員、威脅獵人或事件響應者的身份瞭解殺傷鏈,您將能夠識別入侵嘗試並瞭解入侵者的目標和目的。

我們將在這個房間探索以下攻擊階段:

- 偵察

- 武器化

- 送貨

- 開發

- 安裝

- 指揮與控制

- 目標行動

偵察

Reconnaissance

偵察是針對系統或受害者發起攻擊的研究和規劃階段。攻擊者利用此階段收集目標信息,以便為後續行動提供參考。這些信息可能包括基礎設施詳情、員工數據、業務流程和暴露的技術。偵察通常是被動的,不易被發現。

偵察不力通常會導致草率的攻擊,而消息靈通的對手可以創建高度針對性的、可信的有效載荷,從而增加成功的機會。

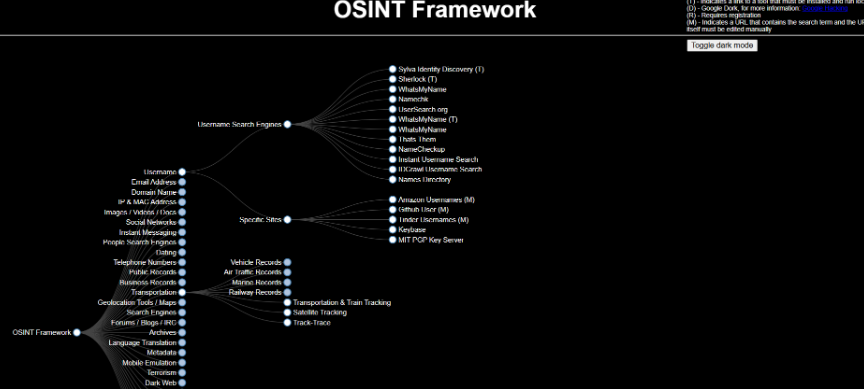

開源情報 ( OSINT )是一項有價值的偵察手段。利用OSINT,攻擊者可以通過公開信息收集有關目標的信息。一些可以收集OSINT數據的公共來源包括:

- 搜索引擎

- 印刷和在線媒體

- 社交媒體賬户

- 在線論壇和博客

- 在線公共記錄數據庫

- WHOIS 和技術數據

欲瞭解更多信息,請查看OSINT室您還可以從 Varonis 的這篇文章 “什麼是OSINT?”中瞭解有關OSINT 的更多信息。

偵察類型

- 被動偵察: 這涉及與目標不直接互動。這可能包括查詢 WHOIS、抓取社交媒體信息或審查違規數據。

- 主動偵察:這涉及通過社會工程、端口掃描、橫幅抓取或探測開放服務等活動與目標直接接觸。

讓我們從攻擊者的角度來看待這個問題,攻擊者最初並不知道自己想要攻擊哪家公司。

一位自稱“Megatron”的惡意攻擊者決定實施一場他策劃多年的極其複雜的攻擊;他一直在研究各種工具和技術,希望能幫助他進入網絡殺傷鏈的最後階段。但首先,他需要從偵察階段開始。

為了在這個階段進行操作,攻擊者需要進行OSINT。讓我們來看看電子郵件收集。

電子郵件收集是指從公共、付費或免費服務中獲取電子郵件地址的過程。攻擊者可以利用電子郵件地址收集進行網絡釣魚攻擊(一種用於竊取敏感數據(包括登錄憑據和信用卡號)的社會工程攻擊)。攻擊者擁有大量可用於偵察目的的工具。以下是其中一些:

- theHarvester:除了收集電子郵件之外,該工具還能夠使用多個公共數據源收集名稱、子域、IP和 URL。

- Hunter.io:這是一個電子郵件搜索工具,可讓您獲取與域名相關的聯繫信息。

- OSINT框架: OSINT框架提供基於各種類別的OSINT工具集合

回答以下問題

英特爾收集工具是一個基於 Web 的開源情報常用工具和資源界面,它叫什麼名字?

OSINT Framework

偵察階段的電子郵件收集過程的定義是什麼?

email harvesting

武器化

Weaponization

在偵察階段成功後,“Megatron”會將原始信息轉化為可操作的攻擊工具,方法是將惡意軟件和漏洞利用程序構建成有效載荷。大多數攻擊者通常使用自動化工具生成惡意軟件,或通過暗網購買惡意軟件。更老練的攻擊者或受國家支持的APT(高級持續性威脅組織)會編寫自定義惡意軟件,使惡意軟件樣本獨一無二,從而逃避目標的檢測。

在我們繼續之前,讓我們先定義一些關鍵術語。

惡意軟件是一種旨在損壞、破壞或未經授權訪問計算機的程序或軟件。

漏洞利用是利用應用程序或系統中的漏洞或缺陷的程序或代碼。

有效載荷是攻擊者在系統上運行的惡意代碼。

繼續我們的場景,“Megatron”選擇從暗網上的其他人那裏購買已經寫好的有效載荷,這樣他就可以花更多的時間在其他階段上。

在武器化階段,攻擊者可以採取以下策略:

- 創建包含惡意宏或 VBA(Visual Basic for Applications)腳本的受感染的 Microsoft Office 文檔。

- 創建惡意負載或非常複雜的蠕蟲,將其植入 USB 驅動器,然後公開分發。

- 設置命令和控制(C2)基礎設施,用於在受害者的機器上執行命令或傳遞更多有效載荷。

- 使用後門感染受害者的主機,這將提供訪問計算機系統並繞過安全機制的方法。

- 定製網絡釣魚模板或 OAuth 同意應用程序以使其看起來合法並欺騙受害者。

回答以下問題

嵌入在 Microsoft Office 文檔中、可用於執行任務或被攻擊者用於惡意目的的自動腳本的術語是什麼?

Macro

投遞

Delivery

指 Megatron 決定將有效載荷或惡意軟件傳輸到目標環境的方法。有很多選項可供選擇:

-

釣魚郵件:在進行偵察並確定攻擊目標後,惡意行為者可以製作一封惡意電子郵件,針對特定人員(魚叉式網絡釣魚攻擊)或公司中的多個人員。該電子郵件可能包含惡意鏈接或電子郵件附件,從而導致入侵。

-

USB 投遞為攻擊者提供了一種物理傳輸媒介,使其能夠進入咖啡店、停車場或街道等公共場所。攻擊者可能會決定實施複雜的 USB 投遞攻擊,在 USB 驅動器上印上公司徽標,然後偽裝成客户將 USB 設備作為禮物寄給公司。

-

水坑攻擊具有針對性,旨在針對特定人羣,通過入侵用户經常訪問的網站,將用户重定向到攻擊者選擇或創建的惡意網站。受害者可能會無意中將惡意軟件或惡意應用程序下載到其計算機,從而導致路過式下載。例如,惡意彈出窗口會要求下載虛假的瀏覽器擴展程序。

回答以下問題

通過感染特定羣體經常訪問的網站而針對該羣體進行的攻擊叫什麼?

Watering hole attack

水坑攻擊

漏洞利用

Exploitation

利用漏洞是指攻擊者利用已知漏洞在目標上執行代碼的階段。在此階段,Megatron 可以選擇使用多種關鍵技術來獲取訪問權限:

- 惡意宏執行:這可能是通過網絡釣魚電子郵件傳遞的,當受害者打開它時就會執行勒索軟件。

- 零日漏洞:這類漏洞利用系統中未知且未修補的缺陷。這些漏洞在初期根本不存在被發現的機會。

- 已知 CVE:攻擊者可以選擇利用目標環境中發現的未修補的公共漏洞。

在獲得系統訪問權限後,惡意行為者可以利用軟件、系統或基於服務器的漏洞來提升權限或在網絡中橫向移動。

需要注意的剝削跡象包括:

- 產生意外的進程。

- 註冊變更或新服務創建。

- 在系統日誌中發現可疑的命令行參數。

回答以下問題

利用軟件供應商未知的軟件漏洞進行的網絡攻擊叫什麼?

Zero-day

0day漏洞

0日漏洞

安裝部署

Installation

在武器化階段所瞭解的,後門可以讓攻擊者繞過安全措施並隱藏訪問權限。後門也稱為接入點。

一旦攻擊者獲得系統訪問權限,如果與系統斷開連接,或者被發現並被移除初始訪問權限,他就會試圖重新連接到系統。或者,如果系統後來被修補,攻擊者將無法再訪問系統。這時,攻擊者就需要安裝 持久後門。 持久後門可以讓攻擊者訪問他之前入侵的系統。您可以訪問Windows持久性室,瞭解攻擊者如何在 Windows 上實現持久性。

持久性可以通過以下方式實現:

- 在 Web 服務器上安裝Web Shell:

Web Shell 是一種使用 Web 開發編程語言(例如 ASP、PHP或 JSP)編寫的惡意腳本,攻擊者可利用其維護對受感染系統的訪問權限。由於 Web Shell 的簡單性和文件格式(.php 、 .asp、.aspx、.jsp 等),Web Shell 可能難以檢測,因此可能被歸類為良性攻擊。您可以參考微軟發佈的這篇關於各種 Web Shell 攻擊的優秀文章。 - 在受害者的機器上安裝後門:

例如,攻擊者可以使用Meterpreter在受害者的機器上安裝後門。Meterpreter 是一個Metasploit框架的有效負載,它提供了一個交互式 shell,攻擊者可以通過該 shell 與受害者的機器進行遠程交互並執行惡意代碼。 - 創建或修改 Windows 服務:

該技術在MITRE ATT&CK(MITRE ATT&CK® 是一個基於真實場景的攻擊戰術和技術知識庫)上被稱為 T1543.003 。

攻擊者可以創建或修改 Windows 服務,並定期執行惡意腳本或負載,以此作為持久化攻擊的一部分。攻擊者可以使用ssc.exe

(sc.exe 允許您創建、啓動、停止、查詢或刪除任何 Windows 服務)

和

Reg等工具來修改服務配置。

攻擊者還可以使用已知與操作系統或合法軟件相關的服務名稱來偽裝惡意負載。 - 在註冊表或啓動文件夾中,將惡意負載的“運行鍵”添加到其中:

這樣,每次用户登錄計算機時,負載都會執行。

根據MITRE ATT&CK 的説法,每個用户帳户都有一個啓動文件夾位置,還有一個系統範圍的啓動文件夾,無論哪個用户帳户登錄,都會檢查該文件夾。

在此階段,攻擊者還可以使用 Timestomping 技術來逃避取證人員的檢測,並使惡意軟件看起來像是合法程序的一部分。Timestomping 技術允許攻擊者修改文件的時間戳,包括修改、訪問、創建和更改時間。

回答以下問題

使用什麼技術來修改文件時間屬性以隱藏新文件或對現有文件的更改?

Timestomping

攻擊者可以在 Web 服務器上植入什麼惡意腳本來維持對受感染系統的訪問並允許遠程訪問 Web 服務器?

Web shell

Command & Control

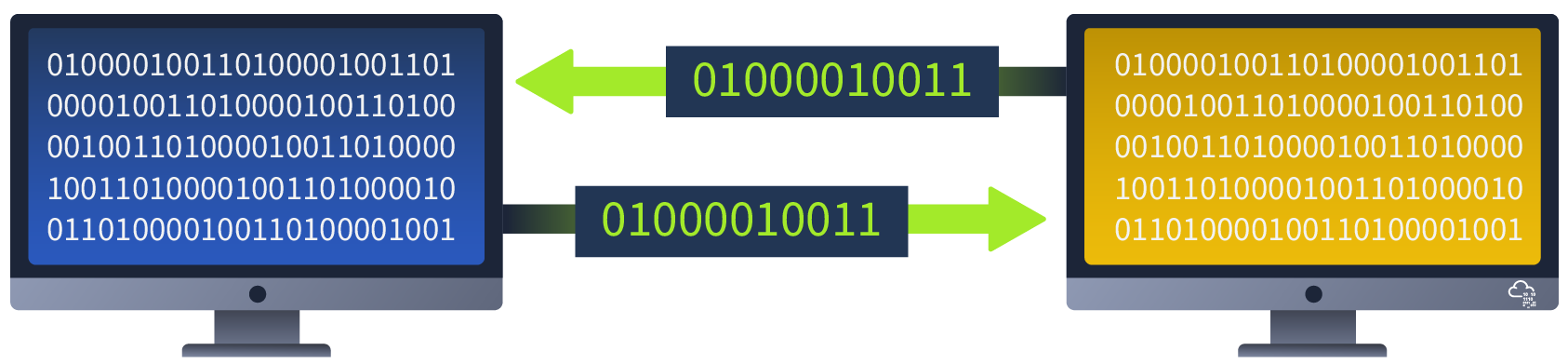

在獲得持久性並在受害者設備上執行惡意軟件後,Megatron 會通過惡意軟件打開C2(命令與控制)通道,從而遠程控制和操縱受害者設備。C2 也稱為C&C 或C2 Beaconing,指的是 C&C 服務器與受感染主機上的惡意軟件之間的一種惡意通信。受感染的主機將持續與C2服務器通信;這也是“Beaconing”一詞的由來。

受感染的終端會與攻擊者設置的外部服務器通信,建立命令與控制通道。建立連接後,攻擊者即可完全控制受害者的計算機。直到最近,IRC(互聯網中繼聊天)仍是攻擊者使用的傳統C2通道。如今,這種情況已不復存在,因為現代安全解決方案可以輕鬆檢測到惡意IRC流量。

對手使用的最常見的C2通道包括:

-

端口 80 上的HTTP和端口 443 上的 HTTPS,這種類型的信標將惡意流量與合法流量混合在一起,可以幫助攻擊者逃避防火牆。

-

DNS(域名服務器),受感染的計算機不斷向攻擊者的DNS服務器發出DNS請求,這種類型的C2通信也稱為DNS隧道

值得注意的是,對手或其他受感染的主機可能是C2基礎設施的所有者。

回答以下問題

什麼是 C2 通信受害者向屬於攻擊者的 DNS 服務器和域發出常規 DNS 請求。

DNS Tunneling

DNS隧道通信

橫向移動滲透

Actions on Objectives (Exfiltration)

經過六個階段的攻擊後,Megatron終於可以實現他的目標,也就是對最初的目標採取行動。通過實際操作鍵盤,攻擊者可以實現以下目標:

- 收集用户的憑證。

- 執行權限提升(利用錯誤配置從工作站獲得提升的訪問權限,例如域管理員訪問權限)。

- 內部偵察(例如,攻擊者與內部軟件交互以發現其漏洞)。

- 在公司環境中橫向移動。

- 收集並泄露敏感數據。

- 刪除備份和卷影副本。卷影副本是一項 Microsoft 技術,可以創建計算機文件或卷的備份副本、快照。

- 覆蓋或損壞數據。

回答以下問題

Microsoft Windows 中包含什麼技術可以在計算機上創建文件或卷的備份副本或快照(即使在使用時)?

Shadow Copy

卷影副本

實踐

我們真心希望你喜歡這個房間。為了鞏固你的知識,我們來做一個練習分析。

以下是您需要解決的現實場景:

臭名昭著的 Target 網絡攻擊發生在 2013 年 11 月 27 日,導致了歷史上最大的數據泄露事件之一

2013年12月19日,塔吉特發佈聲明確認數據泄露事件,稱2013年11月27日至12月15日期間,約有4000萬個信用卡和借記卡賬户受到影響。根據多州和解協議的條款,塔吉特必須支付1850萬美元的罰款。這被認為是歷史上最大的數據泄露和解協議。

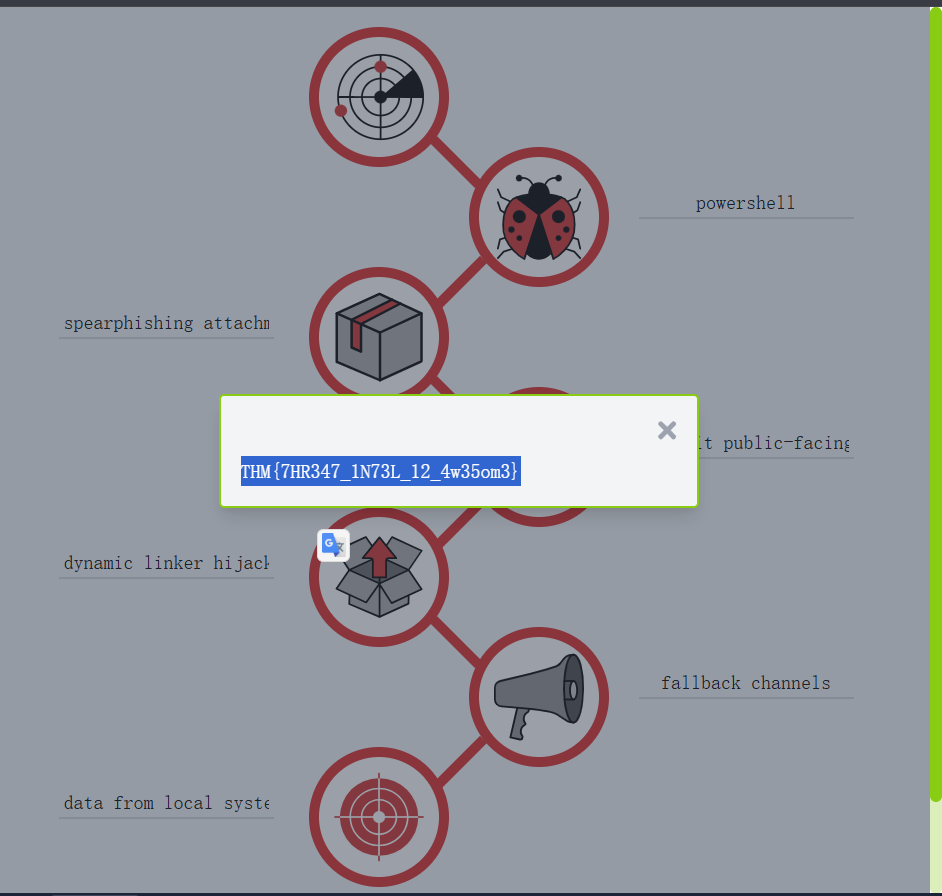

數據泄露是如何發生的?部署此任務附帶的靜態站點,並運用你的技能構建此場景的網絡殺傷鏈。以下是一些幫助你完成實踐的技巧:

1. 在靜態站點實驗室中,將列表中的每個項目添加到正確的 Kill Chain 輸入表單中:

- 利用面向公眾的應用程序

- 來自本地系統的數據

- powershell

- 動態鏈接器劫持

- 魚叉式網絡釣魚附件

- 後備渠道

2. 使用“檢查答案”按鈕來驗證答案是否正確(錯誤答案將用紅色下劃線標出)。

靶場

回答以下問題

靜態站點完成後的標誌是什麼?

THM{7HR347_1N73L_12_4w35om3}

總結

網絡殺傷鏈可以成為提升網絡防禦能力的絕佳工具,但它是否完美無缺?

是否是唯一值得信賴的工具?答案是否定的。

傳統的網絡殺傷鏈(或洛克希德·馬丁網絡殺傷鏈)最後一次修改是在2011年,如果你還記得的話,這恰恰是它成立的日期。缺乏更新和修改造成了安全漏洞。

傳統的網絡殺傷鏈旨在保護網絡邊界並防禦惡意軟件威脅。但如今網絡安全威脅急劇發展,攻擊者正在結合多種TTP(戰術、技術和程序)來實現其目標。攻擊者能夠通過修改文件哈希和IP地址來繞過威脅情報。安全解決方案公司正在開發AI(人工智能)等技術和各種算法,以檢測哪怕是微小的可疑變化。

由於該框架主要關注惡意軟件交付和網絡安全,傳統的網絡殺傷鏈將無法識別內部威脅。根據CISA的定義, “內部威脅是指內部人員利用其對組織的授權訪問權限或瞭解來損害該組織的可能性。”

我們建議不僅依賴傳統的網絡殺傷鏈模型,還要參考MITRE ATT&CK 以及 統一殺傷鏈 ,以便對您的防禦方法應用更全面的方法。

統一殺傷鏈

瞭解網絡威脅的行為、目標和方法是建立強大的網絡安全防禦(稱為網絡安全態勢)的重要一步。

在這個房間裏,您將瞭解用於幫助瞭解網絡攻擊如何發生的UKC (統一殺傷鏈)框架。

學習目標:

- 瞭解UKC等框架為何對建立良好的網絡安全態勢如此重要且有幫助

- 使用UKC瞭解攻擊者的動機、方法和策略

- 瞭解UKC的各個階段

- 發現 UKC是一個用於補充其他框架(如MITRE )的框架。

什麼是 "Unified Kill Chain"

Unified Kill Chain “殺傷鏈” 一詞源於軍事領域,用於解釋攻擊的各個階段。在網絡安全領域,“殺傷鏈”用於描述攻擊者(例如黑客或APT)接近和入侵目標所使用的方法/路徑。

例如,攻擊者掃描、利用 Web 漏洞並提升權限,就構成了“殺傷鏈”。我們將在本會議室的稍後部分更詳細地解釋這些階段。

目的是瞭解攻擊者的“殺傷鏈”,以便採取防禦措施,先發制人地保護系統或破壞攻擊者的企圖。

回答以下問題

“殺傷鏈”一詞源自哪裏?

military

軍事領域

什麼是 "Threat Modelling"

在網絡安全領域,威脅建模是一系列旨在最終提高系統安全性的步驟。威脅建模旨在識別風險,其本質可歸結為:

- 確定哪些系統和應用程序需要保護,以及它們在環境中發揮什麼作用。例如,該系統是否對正常運行至關重要?該系統是否包含支付信息或地址等敏感信息?

- 評估這些系統和應用程序可能存在的漏洞和弱點,以及它們可能如何被利用

- 制定行動計劃,保護這些系統和應用程序免受突出的漏洞影響

- 制定政策儘可能防止這些漏洞再次發生(例如,為應用程序實施軟件開發生命週期(SDLC)或培訓員工瞭解網絡釣魚意識)。

威脅建模是降低系統或應用程序風險的重要程序,因為它可以創建組織 IT 資產(IT 中的資產是軟件或硬件)的高級概述_以及解決_漏洞的程序。

UKC可以鼓勵威脅建模,因為UKC框架有助於識別潛在的攻擊面以及這些系統可能如何被利用。

STRIDE、DREAD和CVSS(僅舉幾例)都是專門用於威脅建模的框架。如果您有興趣瞭解更多信息,請訪問TryHackMe 上的 “安全原則”專區

回答以下問題

IT(信息技術)中軟件或硬件的技術術語是什麼?

asset

其實就是資產,平時打src或者攻防演練都説的資產

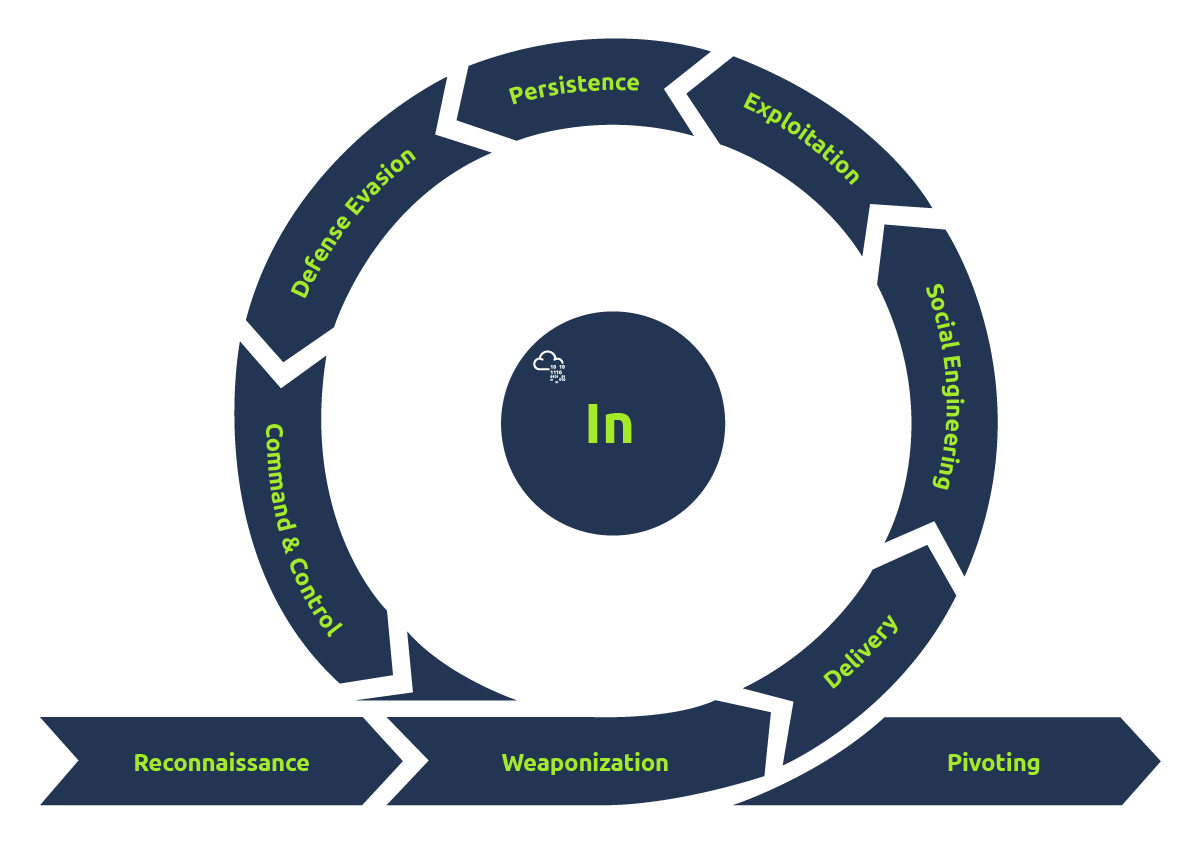

引入 "Unified Kill Chain"

繼續上一項任務,Paul Pols 於 2017 年發佈的 “Unified Kill Chain” 旨在補充(而不是競爭 )其他網絡安全殺傷鏈框架,例如洛克希德馬丁公司和MITRE的 ATT&CK。

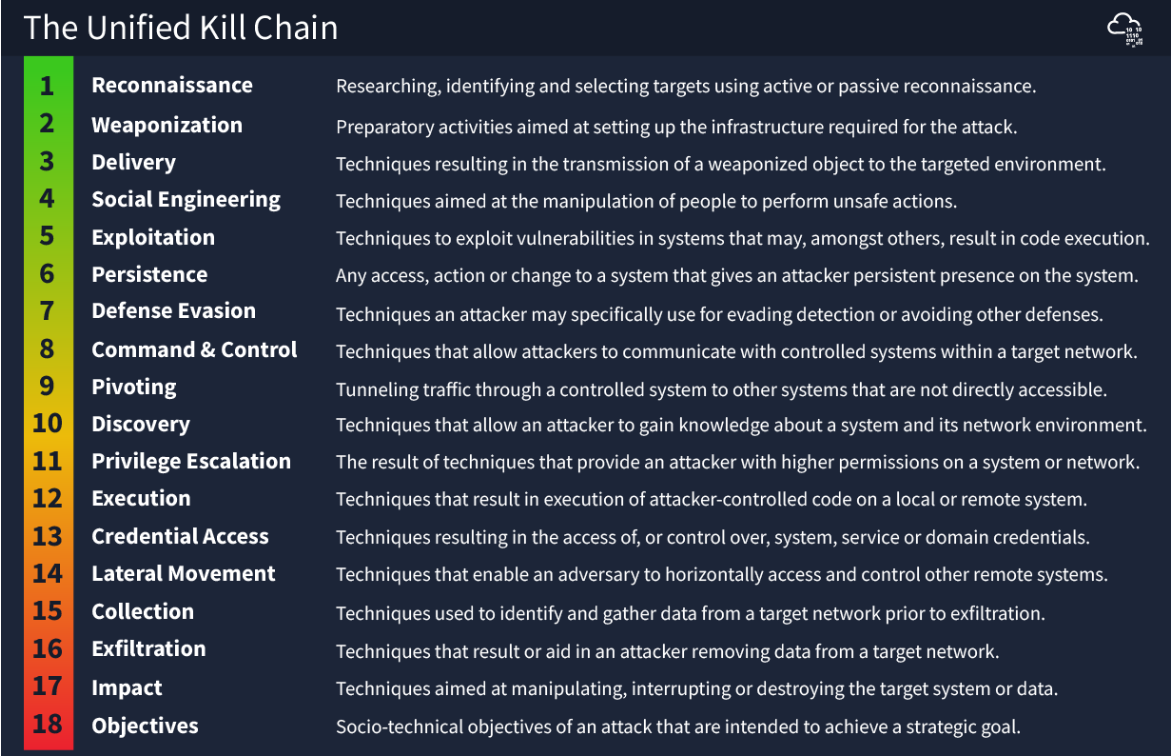

UKC指出,攻擊分為 18 個階段:從偵察到數據泄露,再到了解攻擊者的動機。為了簡潔起見,我們在本會議室將這些階段歸納為幾個重點領域,這些領域將在後續任務中詳細介紹。

與傳統網絡安全殺傷鏈框架相比, UKC的一些巨大優勢包括它非常現代且非常詳細

(提醒:它正式有 18 個階段,而其他框架可能只有少數幾個)

| 統一殺傷鏈 ( UKC ) 框架的優勢 | 與其他框架相比如何? |

|---|---|

| 現代(2017 年發佈,2022 年更新)。 | 一些框架,例如MITRE的框架,是在 2013 年發佈的,當時的網絡安全形勢非常不同。 |

| UKC非常詳細(18 個階段)。 | 其他框架通常只有少數幾個階段。 |

| UKC涵蓋了整個攻擊過程——從偵察、利用、後利用,還包括識別攻擊者的動機。 | 其他框架涵蓋有限數量的階段。 |

| UKC強調了一種更為現實的攻擊場景。各種階段通常會重複發生。例如,在利用一台機器後,攻擊者將開始偵察以控制另一個系統。 | 其他框架沒有考慮到攻擊者在攻擊過程中會在各個階段之間來回切換的事實。 |

回答以下問題

統一殺傷鏈框架"Unified Kill Chain"是哪一年發佈的?

2017

根據統一殺傷鏈,攻擊分為幾個階段?

18

攻擊者採用技術逃避檢測的攻擊階段叫什麼?

Defense Evasion

攻擊者使用技術從網絡中刪除數據的攻擊階段叫什麼?

Exfiltration

這個的意思更偏向於數據拖拽,一般是內網橫向了,而且題目問的是什麼時候你能做刪除的動作,一般這個時候權限獲取的已經足夠大了

攻擊者實現其目標的攻擊階段叫什麼?

Objectives

這個他們就這樣分的,那我暫且理解為最終目標。(每個人攻擊的原因都不同,所以就理解為最終目標吧)

階段:In (Initial Foothold)

這一系列階段的主要目的是讓攻擊者獲得對系統或網絡環境的訪問權限。

攻擊者會採用各種策略來調查系統,尋找可以利用的潛在漏洞,從而在系統中站穩腳跟。例如,一種常見的策略是利用系統偵察來發現潛在的攻擊媒介(例如應用程序和服務)。

這一系列階段也為攻擊者創建持久化機制提供了便利(例如,創建允許攻擊者隨時連接到目標機器的文件或進程)。最後,UKC還考慮到攻擊者通常會結合使用上述策略。

我們將在以下標題中探討UKC此部分的不同階段:

偵察(MITRE戰術TA0043)

聯合偵察(UKC)的這一階段描述了對手用來收集目標相關信息的技術。這可以通過被動偵察和主動偵察來實現。在此階段收集的信息將在聯合偵察的整個後續階段(例如初始立足點)中使用。

此階段收集的信息包括:

- 發現目標上運行着哪些系統和服務,這是本節武器化和利用階段的有益信息。

- 查找可被冒充或用於社會工程或網絡釣魚攻擊的聯繫人列表或員工列表。

- 尋找可能在後期階段有用的潛在憑證,例如樞轉或初始訪問。

- 瞭解網絡拓撲和其他網絡系統也可用於樞轉。

武器化 (MITRE戰術 TA0001)

UKC的這一階段指的是攻擊者搭建必要的基礎設施來執行攻擊。例如,搭建一個命令與控制服務器,或者一個能夠捕獲反向 Shell 並向系統投遞有效載荷的系統。

社會工程學(MITRE策略 TA0001)

UKC的這一階段描述了攻擊者可以用來操縱員工執行有助於攻擊的操作的技術。例如,社會工程攻擊可能包括:

- 讓用户打開惡意附件。

- 模擬網頁並讓用户輸入其憑證。

- 致電或訪問目標並冒充用户(例如,請求重置密碼)或能夠訪問攻擊者以前無法訪問的站點區域(例如,冒充公用事業工程師)。

利用(MITRE戰術 TA0002)

UKC的這一階段描述了攻擊者如何利用系統中存在的弱點或漏洞。UKC將“利用漏洞”定義為濫用漏洞來執行代碼。例如:

- 將反向 shell 上傳到 Web 應用程序並執行。

- 干擾系統上的自動腳本來執行代碼。

- 濫用 Web 應用程序漏洞在其運行的系統上執行代碼。

持久性(MITRE戰術 TA0003)

UKC的這一階段相當簡短。具體來説,UKC的這一階段描述了攻擊者用來維持對已初步立足的系統訪問的技術。例如:

- 在目標系統上創建一個服務,允許攻擊者重新獲得訪問權限。

- 將目標系統添加到命令和控制服務器,可以隨時遠程執行命令。

- 留下其他形式的後門,當系統發生某個操作時執行(即,當系統管理員登錄時將執行反向 shell)。

防禦規避(MITRE戰術 TA0005)

UKC的“防禦規避”部分是UKC中比較有價值的階段之一。此階段專門用於瞭解攻擊者用來規避系統或網絡中已實施的防禦措施的技術。例如,攻擊者可能使用以下技術:

- Web 應用程序防火牆。

- 網絡防火牆。

- 目標機器上的防病毒系統。

- 入侵檢測系統。

這一階段在分析攻擊時很有價值,因為它有助於形成反應,更好的是 - 為防禦團隊提供有關如何在未來改進防禦系統的信息。

指揮與控制(MITRE戰術 TA0011)

UKC的“指揮與控制”階段結合了對手在UKC的“武器化”階段所做的努力,以建立對手和目標系統之間的通信。

對手可以對目標系統建立指揮和控制,以實現其目標行動。例如,對手可以:

- 執行命令。

- 竊取數據、憑證和其他信息。

- 使用受控服務器轉向網絡上的其他系統。

旋轉(MITRE Tactic TA0008)

這個其實是橫向移動

“樞軸攻擊”是指攻擊者用來訪問網絡中其他無法直接訪問的系統(例如,未暴露在互聯網上的系統)的技術。網絡中通常存在許多無法直接訪問的系統,這些系統通常包含有價值的數據或安全性較弱。

例如,對手可以訪問可公開訪問的 Web 服務器,以攻擊同一網絡內的其他系統(但無法通過互聯網訪問)。

回答以下問題

通過電子郵件獲得立足點的策略示例是什麼?

Phishing

網絡釣魚

冒充員工要求重置密碼是一種什麼形式?

Social Engineering

社工

對手設置命令和控制服務器基礎設施是統一殺傷鏈的哪個階段?

Weaponization

準備工具攻擊

利用系統中存在的漏洞是統一殺傷鏈的哪個階段?

Exploitation

漏洞利用

從一個系統轉移到另一個系統是一個例子嗎?

Pivoting

可以理解為橫向移動

留下允許對手重新登錄目標的惡意服務是什麼?

Persistence

權限維持

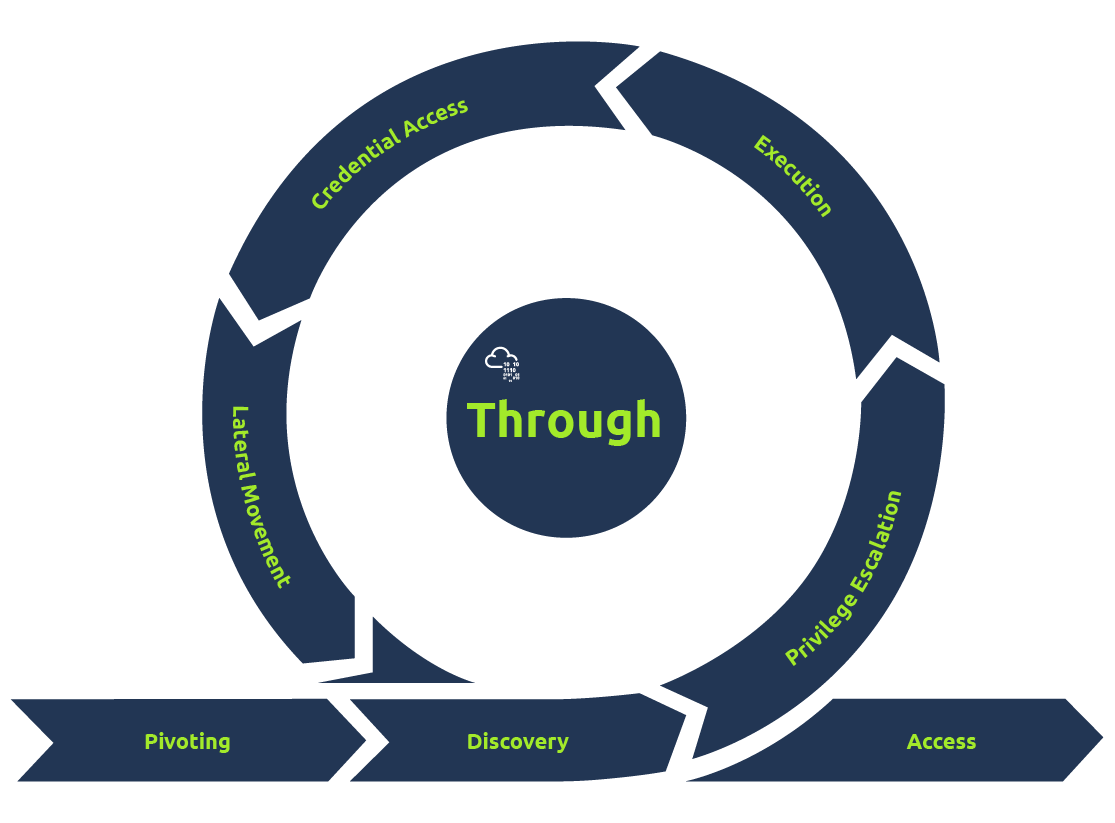

階段:Through (Network Propagation)

此階段是在成功在目標網絡上建立立足點之後進行的。攻擊者會尋求獲取對系統和數據的額外訪問權限和特權,以實現其目標。攻擊者會在其中一個系統上建立一個基地,作為其樞紐點,並利用該基地收集有關內部網絡的信息。

旋轉(MITRE Tactic TA0008)

一旦攻擊者獲得系統訪問權限,他們就會將其用作攻擊的中轉站,並作為其指揮操作與受害者網絡之間的隧道。該系統還將在後續階段用作所有惡意軟件和後門的分發點。

發現(MITRE Tactic TA0007)

攻擊者會獲取有關係統及其所連接網絡的信息。在此階段,知識庫將根據活躍用户帳户、授予的權限、正在使用的應用程序和軟件、Web 瀏覽器活動、文件、目錄和網絡共享以及系統配置構建。

權限提升(MITRE策略 TA0004)

在收集到信息後,攻擊者會嘗試在樞紐系統內獲取更高的權限。他們會利用已發現的漏洞和錯誤配置賬户信息,將其訪問權限提升到以下某個更高級別:

- 系統/根。

- 本地管理員。

- 具有類似管理員訪問權限的用户帳户。

- 具有特定訪問權限或功能的用户帳户。

執行(MITRE戰術 TA0002)

他們利用 Pivot 系統作為宿主,部署惡意代碼。遠程木馬、C2腳本、惡意鏈接和計劃任務被部署和創建,以便在系統上反覆出現並維持其持久性。

憑證訪問(MITRE Tactic TA0006)

在權限提升階段,攻擊者會嘗試通過各種方法竊取賬户名和密碼,包括鍵盤記錄和憑證轉儲。由於攻擊者使用的是合法憑證,這使得他們在攻擊過程中更難被發現。

橫向移動(MITRE戰術 TA0008)

憑藉憑證和提升的權限,攻擊者會試圖穿越網絡,跳轉到其他目標系統,以實現其主要目標。所使用的技術越隱秘,效果就越好。

回答以下問題

作為一名 SOC 分析師,您會收到大量指向管理員帳户登錄失敗的警報。攻擊者會試圖攻擊殺傷鏈的哪個階段?

Privilege Escalation

權限提升

Mimikatz 是一款已知的後漏洞利用工具,最近在 IT 經理的計算機上被檢測到運行。安全日誌顯示,Mimikatz 試圖訪問 Windows 通常用於存儲用户身份驗證密鑰的內存空間。考慮到 Mimikatz 的常見功能和用途,在這種攻擊場景中,該工具的主要目標是什麼?

Credential dumping

憑證方面的

階段:Phase: Out (Action on Objectives)

此階段結束了攻擊者對環境的攻擊過程,攻擊者在此環境中擁有關鍵資產訪問權限,並可以實現其攻擊目標。這些目標通常旨在破壞機密性、完整性和可用性 ( CIA ) 三要素。

攻擊者可能採取的策略包括:

MITRE Tactic系列(TA0009)

在對訪問權限和資產進行全面搜尋之後,攻擊者將試圖收集所有有價值的數據。這反過來會損害數據的機密性,並導致下一階段的攻擊——數據泄露。主要目標來源包括驅動器、瀏覽器、音頻、視頻和電子郵件。

滲透(MITRE Tactic TA0010 )

為了進一步提升攻擊效率,攻擊者會試圖竊取數據,並使用加密和壓縮技術對數據進行打包,以避免任何檢測。在此過程中,前期部署的C2通道和隧道將派上用場。

衝擊(MITRE Tactic TA0040)

如果攻擊者試圖破壞數據資產的完整性和可用性,他們就會操縱、中斷或破壞這些資產。其目標是擾亂業務和運營流程,可能包括刪除帳户訪問權限、擦除磁盤數據以及數據加密,例如勒索軟件、篡改和拒絕服務 ( DoS ) 攻擊。

目標

對手掌握了所有權力並可以訪問系統和網絡,就會試圖實現其攻擊的戰略目標。

例如,如果攻擊是出於經濟動機,他們可能會嘗試使用勒索軟件加密文件和系統,並要求付款才能釋放數據。在其他情況下,攻擊者可能會試圖損害企業的聲譽,並將私人和機密信息泄露給公眾。

回答以下問題

作為一名 SOC 分析師,您在監控網絡時發現網絡活動突然激增,所有流量都流向了一個未知的 IP 地址。請問這種情況可以描述為哪個階段?

Exfiltration

個人身份信息 (PII) 被對手泄露,貴公司正面臨審查。中情局三重奏中的哪些部分會受到此舉的影響?

Confidentiality

保密性受到影響,因為信息泄露了

結束

希望您能夠理解像UKC這樣的框架在識別風險和通過重建攻擊者採取的各種步驟來緩解潛在攻擊方面的重要性。

MITRE

介紹

在您迄今為止的網絡安全探索之旅中,您可能已經遇到過MITRE這個名字,或許是在研究已知漏洞或探索攻擊者使用的各種策略時。MITRE是一家非營利組織,在包括網絡安全、人工智能、醫療保健和空間系統在內的多個領域開展研究和開發工作,所有這些都是為了實現其使命:“解決問題,創造一個更安全的世界”。

在這個會議室裏,我們將重點介紹MITRE的網絡安全框架和資源,包括MITRE ATT&CK®、CAR知識庫、D3FEND、MITRE Engage™以及其他相關工具。這些資源在現代安全領域至關重要,能夠幫助紅隊和藍隊瞭解攻擊者的行為,開發更有效的檢測方法,並增強自身的防禦能力。

- 學習目標

- 瞭解MITRE ATT&CK®框架的目的和結構

- 探索安全專業人員如何在工作中應用 ATT&CK 框架

- 利用網絡威脅情報 ( CTI ) 和 ATT&CK 矩陣來分析威脅。

- 瞭解MITRE的其他框架,包括 CAR 和 D3FEND。

ATT&CK®框架

MITRE ATT&CK®框架是一個“基於真實世界觀察的全球可訪問的敵方戰術和技術知識庫。ATT&CK 知識庫被用作私營部門、政府以及網絡安全產品和服務領域開發特定威脅模型和方法的基礎。”

2013年,MITRE意識到需要記錄和分類高級持續性威脅(APT)組織使用的標準戰術、技術和程序(TTP)。為了更好地瞭解對手的運作方式,有必要分解TTP的每個組成部分:

- 戰術:敵方的目標或目的。攻擊的“原因”。

- 技術:敵方如何實現其目標或目的。

- 步驟:技術的實施或執行方式。

ATT&CK 演化

ATT&CK框架多年來發展迅猛。最初專注於Windows平台,如今已擴展到涵蓋包括macOS、Linux、雲平台等在內的多種環境,並構建了企業級矩陣。此外,還有專門針對移動設備和工業控制系統(ICS)的框架。網絡安全社區的貢獻使該框架持續發展壯大。雖然從防禦角度來看,ATT&CK框架極具價值,但紅隊也依賴該框架來規劃逼真的攻擊模擬,並測試組織的防禦能力。

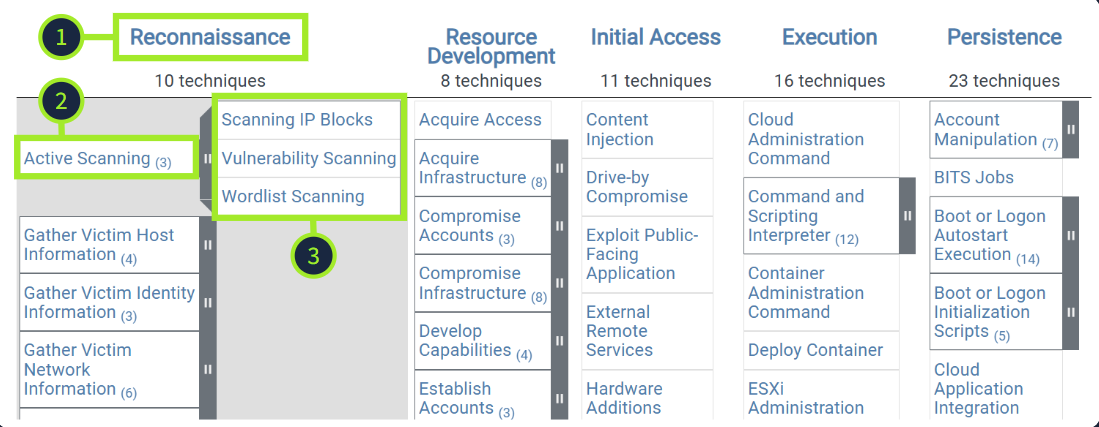

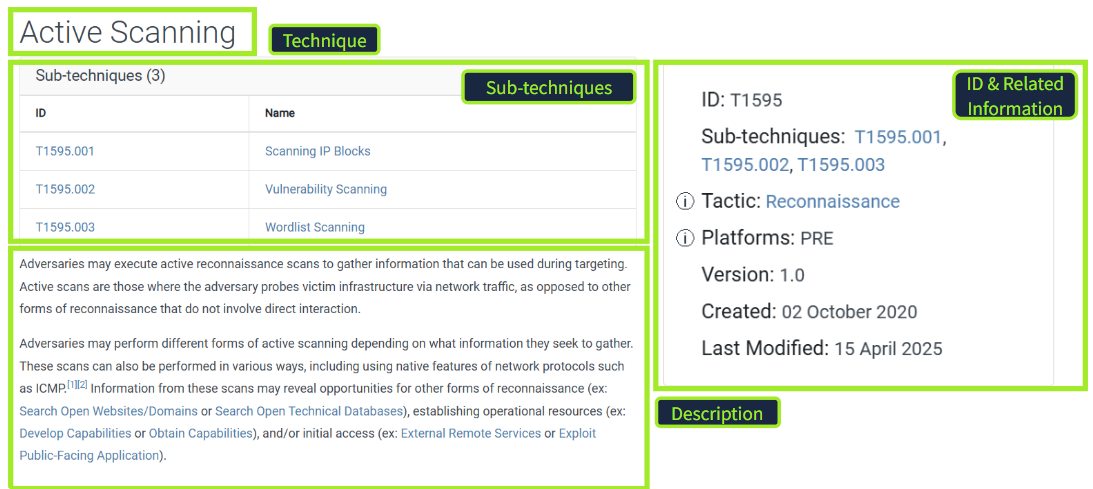

ATT&CK矩陣

MITRE ATT&CK矩陣以強大的可視化方式呈現了框架內的所有戰術和技術。您還可以使用ATT&CK導航器,這是一個方便的工具,可用於註釋和探索矩陣。戰術位於矩陣頂部。每個戰術下方都嵌套着技術,這些技術可以展開以顯示子技術。

- 戰術:假設攻擊者想要對目標進行偵察。這就是攻擊者的目標。

- 技術:他們可能會採用主動掃描技術。這就是他們實現偵察目標的方式。

- 子技術:主動掃描包括三種具體方法:掃描 IP 塊、漏洞掃描或字典掃描。

深入探索

讓我們仔細看看主動掃描技術。在該技術的詳細信息頁面,您會再次看到列出的子技術。鏈接頁面還包含所有相關信息,包括技術描述和技術 ID,您在網絡安全研究中經常會遇到這些信息。

除了上述信息外,每個戰術和技術頁面都包含操作示例(組、使用的軟件和活動)、緩解措施、檢測方法和參考資料。ATT&CK 的信息量非常龐大,乍一看可能會讓人感到不知所措。讓我們退一步,回答幾個問題,以便更好地理解它。

請回答以下問題。

在 ATT&CK 矩陣中,“隱藏人工製品”技術屬於哪種戰術?

# 防禦閃避

Defense Evasion

創建賬户操作關聯的是哪個ID?

T1136

ATT&CK 行動中

既然您已經瞭解了 ATT&CK 是什麼以及它包含哪些類型的情報,接下來讓我們更深入地瞭解它的使用方式和原因。面對如此龐大的數據量,組織究竟是如何從中獲取有效信息的呢?讓我們一起來探討防禦者、研究人員和紅隊是如何實施 ATT&CK 的。

為什麼 ATT&CK 很重要

ATT&CK 為網絡安全專業人員和組織提供了一種標準且一致的語言來描述攻擊者的行為。在您的網絡安全學習過程中,您可能已經遇到過同一行為或技術被賦予多種不同名稱的情況。通過提供標準術語和唯一ID,該框架使得數據和事件的比較更加便捷,從而促進了整個安全社區的有效溝通。

威脅情報與防禦

除了改善溝通之外,ATT&CK 還有助於彌合威脅情報與防禦行動之間的鴻溝。威脅報告可能描述了攻擊者的行為,但卻沒有説明如何將這些信息轉化為可用的檢測措施。通過將威脅活動映射到 TTP(戰術、技術和程序),防禦者可以將情報轉化為實際的檢測邏輯、查詢和劇本。稍後,我們將討論MITRE為支持這些工作而提供的一些工具。

誰在使用ATT&CK?

ATT&CK 被廣泛應用於網絡安全行業。下表重點介紹了不同團隊和專業人員如何在日常工作中應用 ATT&CK,以及它如何支持進攻和防禦行動。

| WHO | 他們的目標 | 他們如何使用 ATT&CK |

|---|---|---|

| 網絡威脅情報(CTI)團隊 | 收集和分析威脅信息,以提升組織的安全態勢。 | 將觀察到的威脅行為者行為映射到 ATT&CK TTP,以創建可在整個行業中採取行動的概況。 |

| SOC分析師 | 調查並處理安全警報 | 將活動與戰術和技術聯繫起來,為警報提供詳細的背景信息,並對事件進行優先級排序。 |

| 檢測工程師 | 設計和改進檢測系統 | 將SIEM / EDR和其他規則映射到 ATT&CK框架,以確保更好的檢測效果 |

| 事件響應人員 | 應對和調查安全事件 | 將事件時間線與MITRE戰術和技術進行映射,以便更好地可視化攻擊。 |

| 紅隊和紫隊 | 模擬對手行為以測試和改進防禦措施 | 制定與技術和已知團隊行動相符的模擬計劃和演練。 |

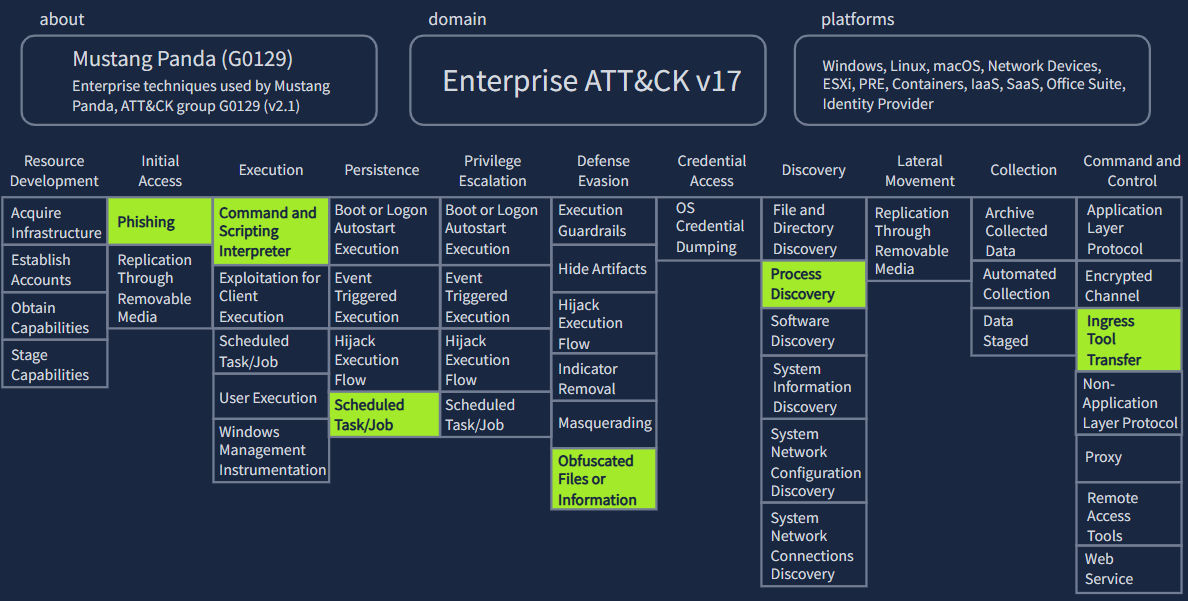

行動中的地圖繪製

假設您的組織遭受了網絡攻擊。在事後分析中,至關重要的是分析攻擊的發生過程,並以結構化的方式記錄每個階段。這將有助於您的團隊更好地應對未來針對貴組織的攻擊活動。

Mustang Panda (G0129)組織多年來攻擊政府機構、非營利組織和非政府組織,其攻擊手段已與多種 ATT&CK 技術體系相吻合。如下所示,Mustang Panda 傾向於使用網絡釣魚技術進行初始訪問,通過計劃任務實現持久化,混淆文件以繞過防禦,並使用入口工具傳輸進行命令與控制。本任務中,您將使用 ATT&CK Navigator分析 Mustang Panda 的專屬頁面及其相關 矩陣。

請回答以下問題。

Mustang Panda的總部設在哪個國家?

China

ATT&CK 技術 ID 中哪個與 Mustang Panda 的偵察戰術相對應?

T1598

Mustang Panda 已知使用哪款軟件進行訪問令牌操縱?

Cobalt Strike

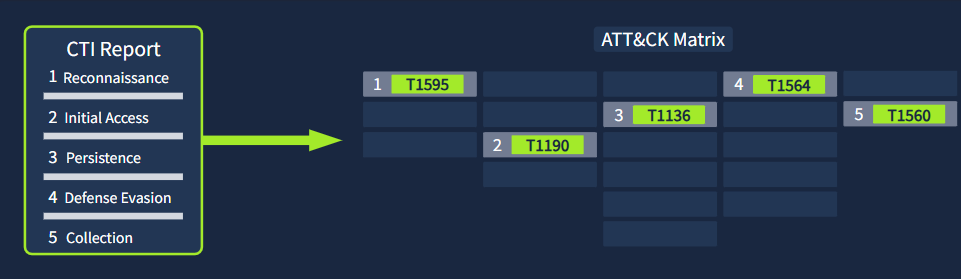

ATT&CK 威脅情報

在之前的任務中,我們探討了組織和團隊如何利用網絡威脅情報 ( CTI ) 來了解對手行為,並通過將情報映射到 ATT&CK 框架來指導防禦策略。您還使用 Navigator 分析組織戰術、技術和程序 (TTP) 的經驗。現在,您將運用新獲得的知識來研究可能以您的組織為目標的威脅組織。

設想

您是航空領域的安全分析師,您的組織正在將基礎設施遷移到雲端。您的任務是使用 ATT&CK 框架收集已知針對該行業的APT組織的情報,識別他們的策略和技術,並評估您防禦體系中任何潛在的漏洞。

您可以使用ATT&CK 網站上的“組:https://attack.mitre.org/groups/”部分來查找合適的組,並使用導航器層和技術頁面來分析其行為。

請回答以下問題。

哪個APT組織以航空業為目標,並且至少從2013年起就一直活躍?

APT33

該小組使用的 ATT&CK 子技術中,哪一項是使用 Office 365 的公司需要重點關注的領域?

Cloud Accounts

根據 ATT&CK 理論,您識別出的 APT 組織及其子技術分別對應哪個工具?

Ruler

哪種緩解策略建議刪除不活躍或未使用的帳户以減少遭受這種子技術攻擊的風險?

User Account Management

您會實施哪種檢測策略 ID 來檢測被濫用或被盜用的雲帳户?

DET0546

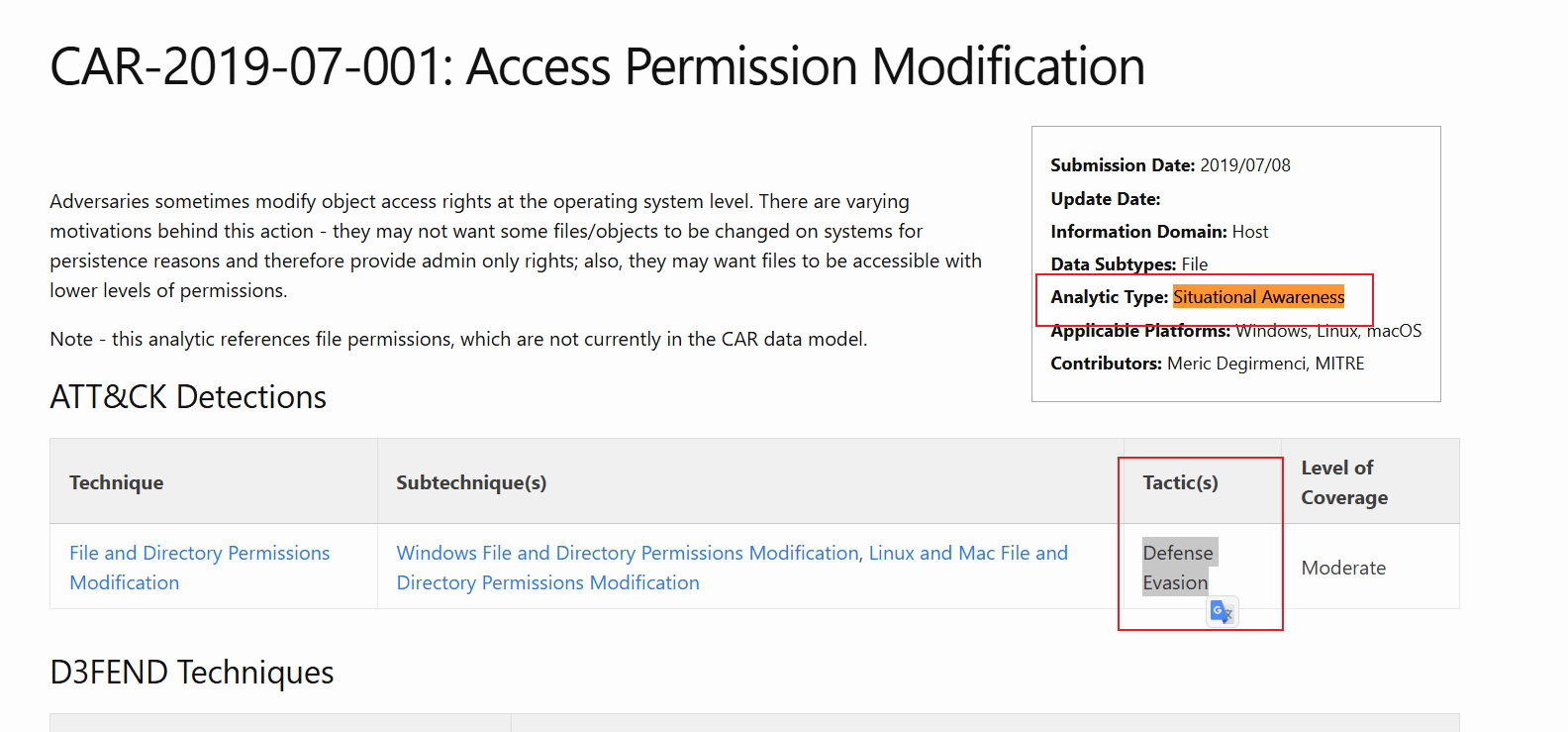

網絡分析存儲庫 (CAR)

MITRE將網絡分析庫 (CAR ) 定義為 “MITRE基於ATT&CK 攻擊者模型開發的分析知識庫。CAR 定義了一個數據模型,該模型不僅用於其偽代碼表示,還包含直接針對特定工具(例如Splunk、EQL)的分析實現。在覆蓋範圍方面,CAR 致力於提供一套經過驗證且解釋詳盡的分析,尤其是在其運行理論和原理方面。”

這一切聽起來有點複雜,所以我們來詳細解釋一下。CAR 是一套基於 ATT&CK 構建的現成檢測分析工具集。每個分析工具都描述瞭如何檢測攻擊者的行為。這一點至關重要,因為它能幫助您識別作為防禦者應該關注的模式。CAR 還提供了適用於Splunk等常用行業工具的示例查詢,因此作為防禦者,您可以將 ATT&CK 的 TTP 轉化為實際的檢測策略。

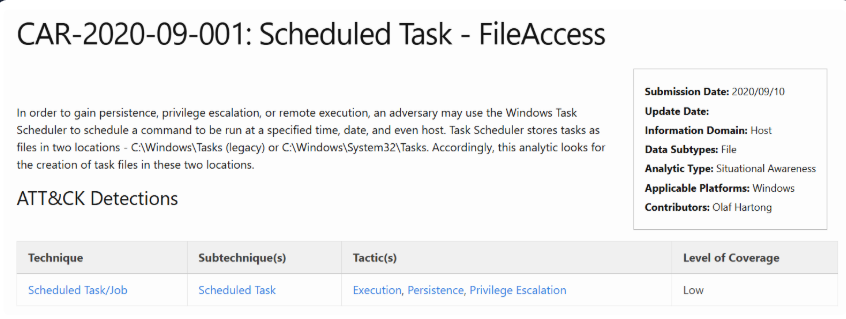

讓我們深入瞭解 CAR,並獲得一些實際操作經驗。我們將首先研究CAR-2020-09-001:計劃任務 - 文件訪問。訪問該頁面後,我們會看到分析描述以及相關的 ATT&CK 策略和技術參考。

在 “實現” 部分,我們提供了偽代碼、Splunk查詢和 LogPoint 搜索示例,展示了分析師如何使用其組織的安全信息和事件管理 ( SIEM ) 平台來篩選此技術。偽代碼是一種簡潔易懂的方式,用於描述程序或系統將執行的一組指令或算法。請注意,並非 CAR 中的每個分析都具有相同的實現示例。某些分析甚至包含單元測試,分析師可以使用這些測試來驗證分析是否按預期運行。

CAR 也擁有自己的 ATT&CK 導航器層,其中各種技術被映射到一個類似於您之前在研究羣體時看到的矩陣中。您將使用CAR 分析列表和矩陣 來回答此任務中的問題。

請回答以下問題。

CAR-2019-07-001關聯的是哪項 ATT&CK 策略?

Defense Evasion

訪問權限修改的分析類型是什麼?

Situational Awareness

MITRE D3FEND 框架

通過MITRE ATT&CK,您可以瞭解攻擊是如何發生的,但通過MITRE D3FEND,您可以發現如何阻止它們。

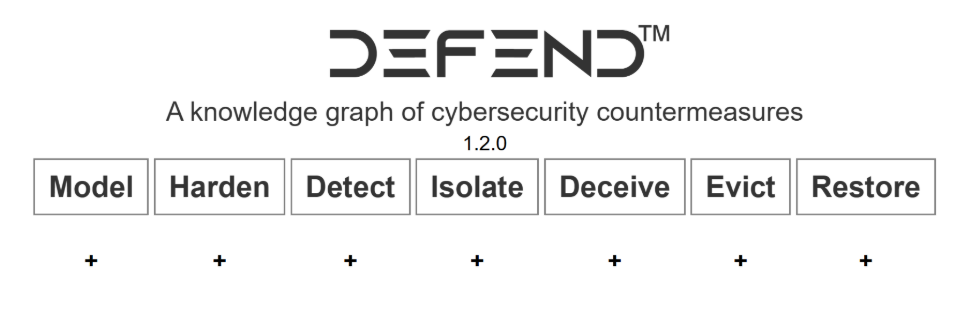

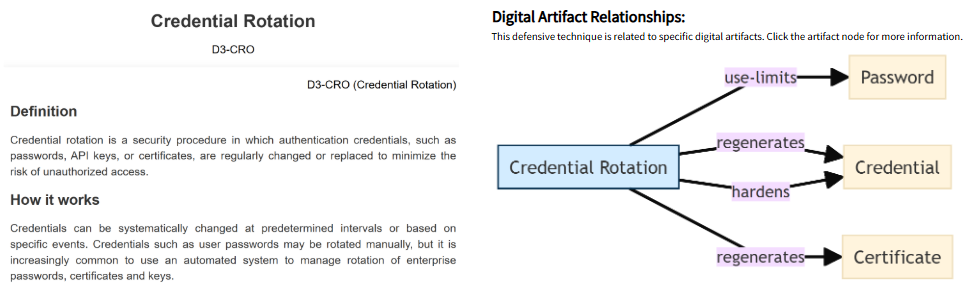

D3FEND(檢測、拒絕和破壞框架賦能網絡防禦)是一個結構化的框架,它梳理了防禦技術,並建立了一套描述安全控制工作原理的通用語言。D3FEND 自帶一個矩陣,該矩陣細分為七種策略,每種策略都包含其相關的技術和ID。

例如,憑證輪換 D3-CRO技術強調定期輪換密碼,以防止攻擊者重複使用竊取的憑證。D3FEND 解釋了這種防禦機制的工作原理、實施時需要考慮的因素,以及它與特定數字資產和 ATT&CK 技術的關係,幫助您從攻擊者的行動和防禦者的應對措施兩個角度來看待問題。

請回答以下問題。

你會使用用户行為分析的哪種子技術來分析用户登錄嘗試的地理位置數據?

# 用户地理位置登錄模式分析

User Geolocation Logon Pattern Analysis

該子技術依賴於分析哪種數字製品?

Network Traffic

其他MITRE項目

除了我們之前討論過的框架和工具之外,MITRE還提供其他幾個項目,旨在幫助網絡安全專業人員提升技能、測試防禦能力並智勝攻擊者。在本任務中,我們將簡要介紹這些工具以及它們如何助力您在該領域的成長。

模擬計劃

MITRE的對抗模擬庫(Adversary Emulation Library)主要由威脅情報防禦中心 ( CTID ) 維護和貢獻,是一個免費的對抗模擬方案資源。該庫目前包含多個模擬方案,可以模擬已知威脅組織在現實世界中的攻擊。這些模擬方案提供了分步指南,指導如何模擬特定的威脅組織。

火山口

Caldera是一款自動化攻擊者模擬工具,旨在幫助安全團隊測試和增強 其防禦能力。它利用 ATT&CK 框架模擬真實世界的攻擊者行為。這使得防禦者能夠在受控環境中評估檢測方法並演練事件響應。Caldera支持進攻和防禦操作,使其成為紅藍演練的強大工具。

新興框架

AADAPT(數字資產支付技術中的對抗行為)是一個新發布的知識庫,它包含一個矩陣,涵蓋了與數字資產管理系統相關的攻擊者策略和技術。AADAPT 的結構與我們之前介紹的 ATT&CK 框架類似,旨在幫助防禦者理解和緩解針對區塊鏈網絡、智能合約、數字錢包和其他數字資產技術的威脅。

ATLAS(人工智能系統對抗性威脅形勢)是一個知識庫和框架,包含一個矩陣,重點關注針對人工智能和機器學習系統的威脅。它記錄了針對人工智能技術的真實攻擊技術、漏洞和緩解措施。

請回答以下問題。

AADAPT 框架中與“抓取區塊鏈數據”關聯的技術 ID 是什麼?

ADT3025

在 ATLAS 框架中,LLM 提示混淆屬於哪種策略?

Defense Evasion

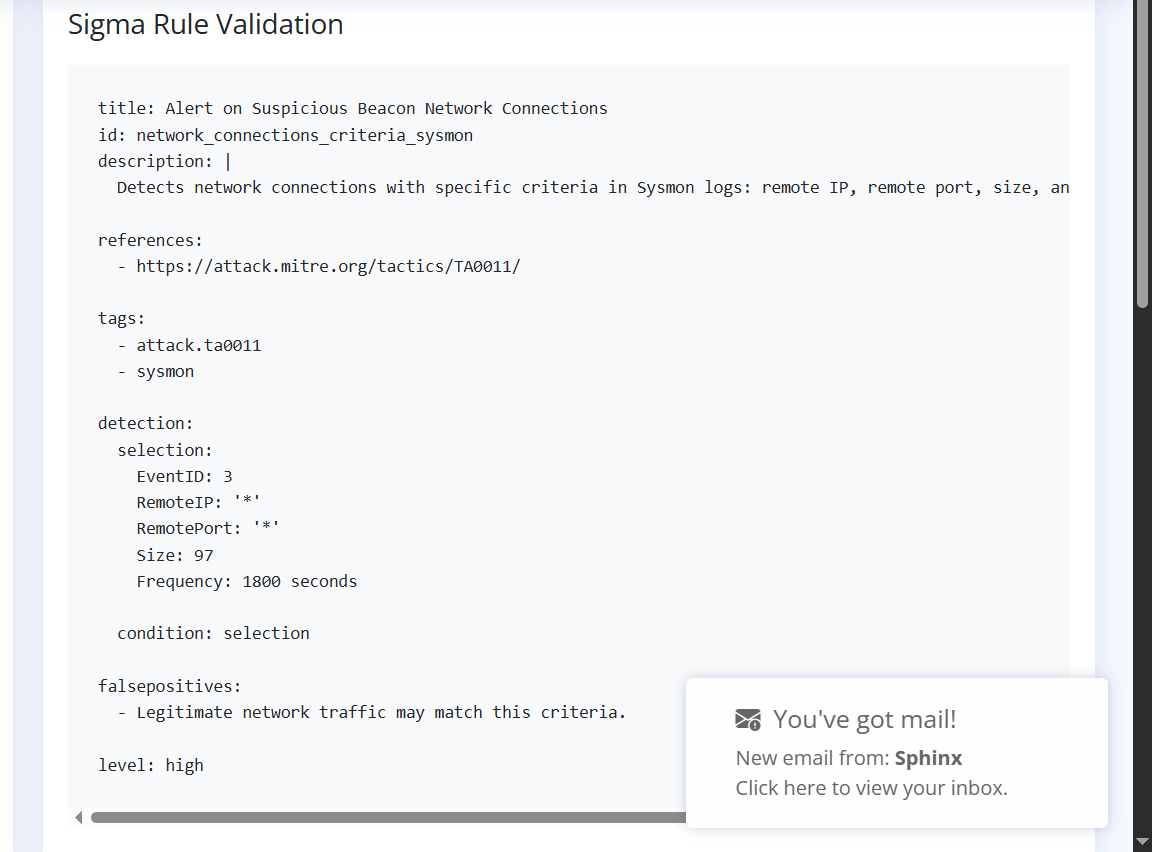

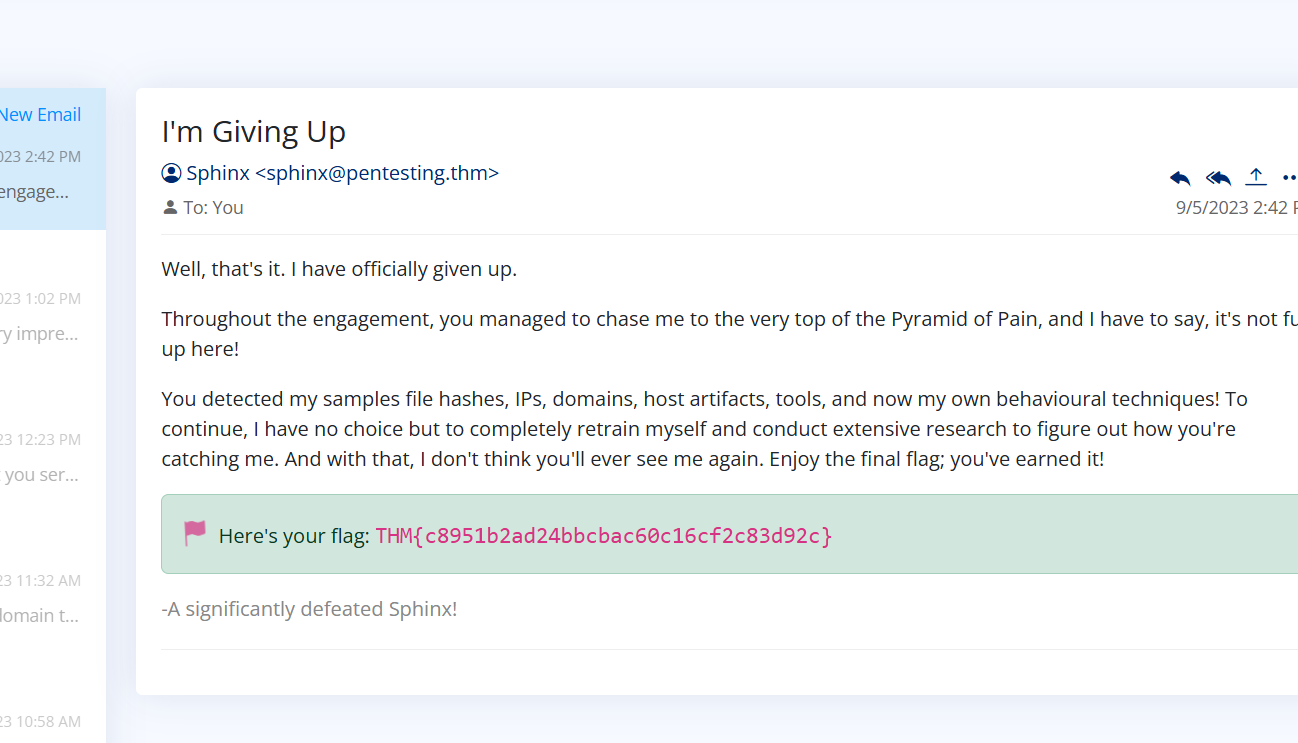

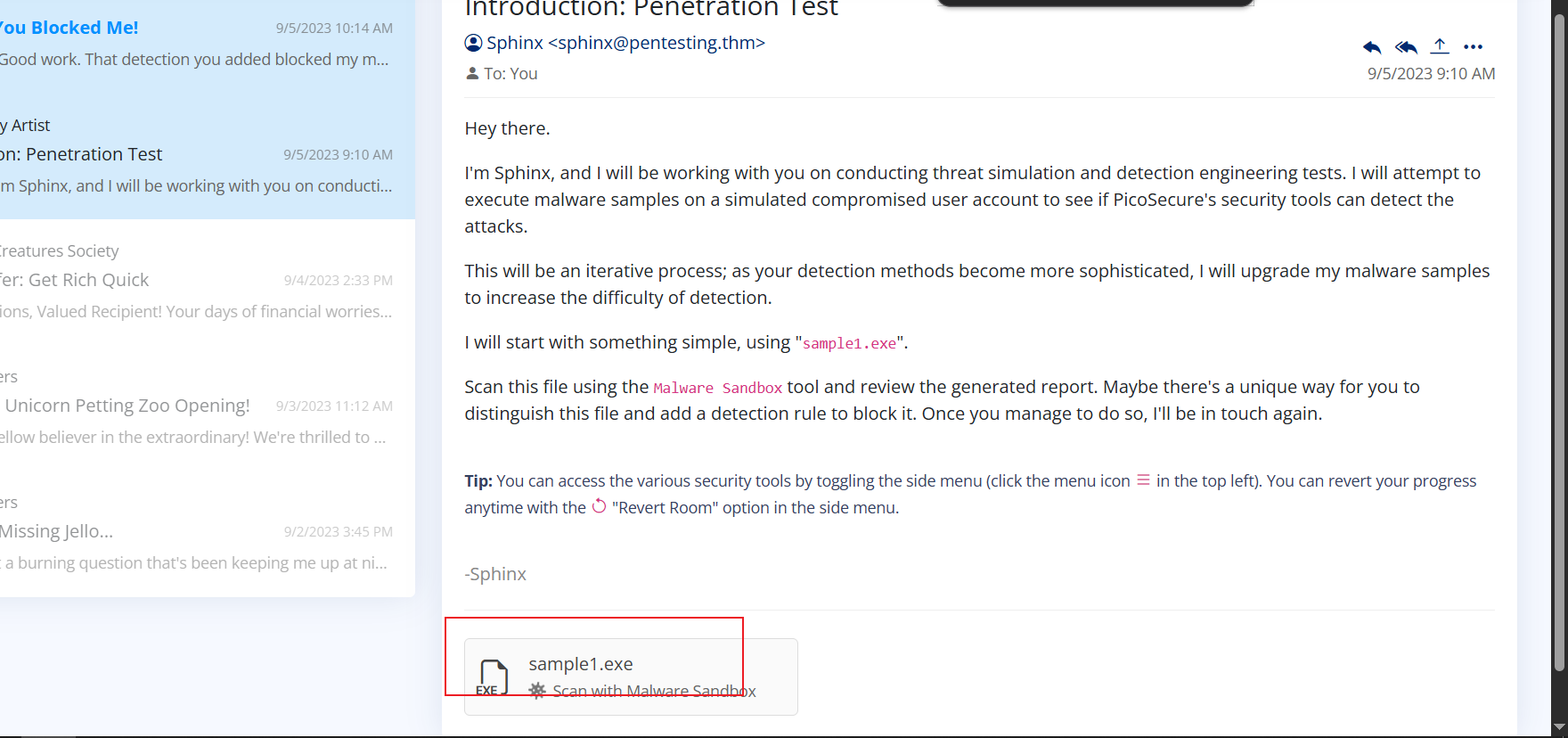

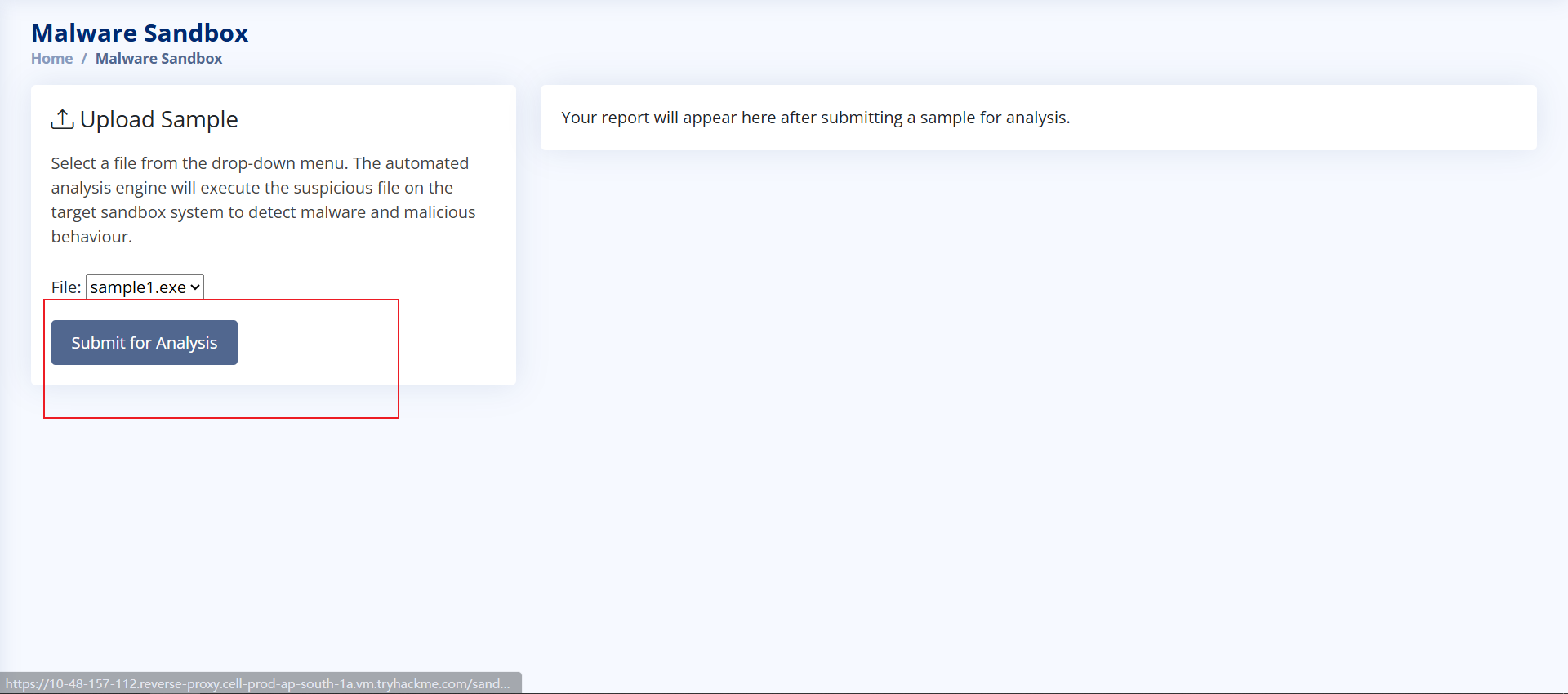

Summit(靶場練習)

你能否一路追擊模擬對手,直到他們爬上痛苦金字塔,最終放棄抵抗?

- 客觀的

在經歷了太多次安全事件響應活動後,PicoSecure 決定開展威脅模擬和檢測工程演練,以增強其惡意軟件檢測能力。您已被指派與外部滲透測試人員合作,參與一個迭代式的紫隊演練場景。測試人員將嘗試在模擬的內部用户工作站上運行惡意軟件樣本。與此同時,您需要配置 PicoSecure 的安全工具,以檢測並阻止惡意軟件的運行。

根據 “痛苦金字塔” 指標優先級遞增的原則,你的目標是提高模擬敵人的行動成本,並徹底將其驅逐。金字塔的每一層都允許你檢測並阻止各種攻擊指標。

請回答以下問題。

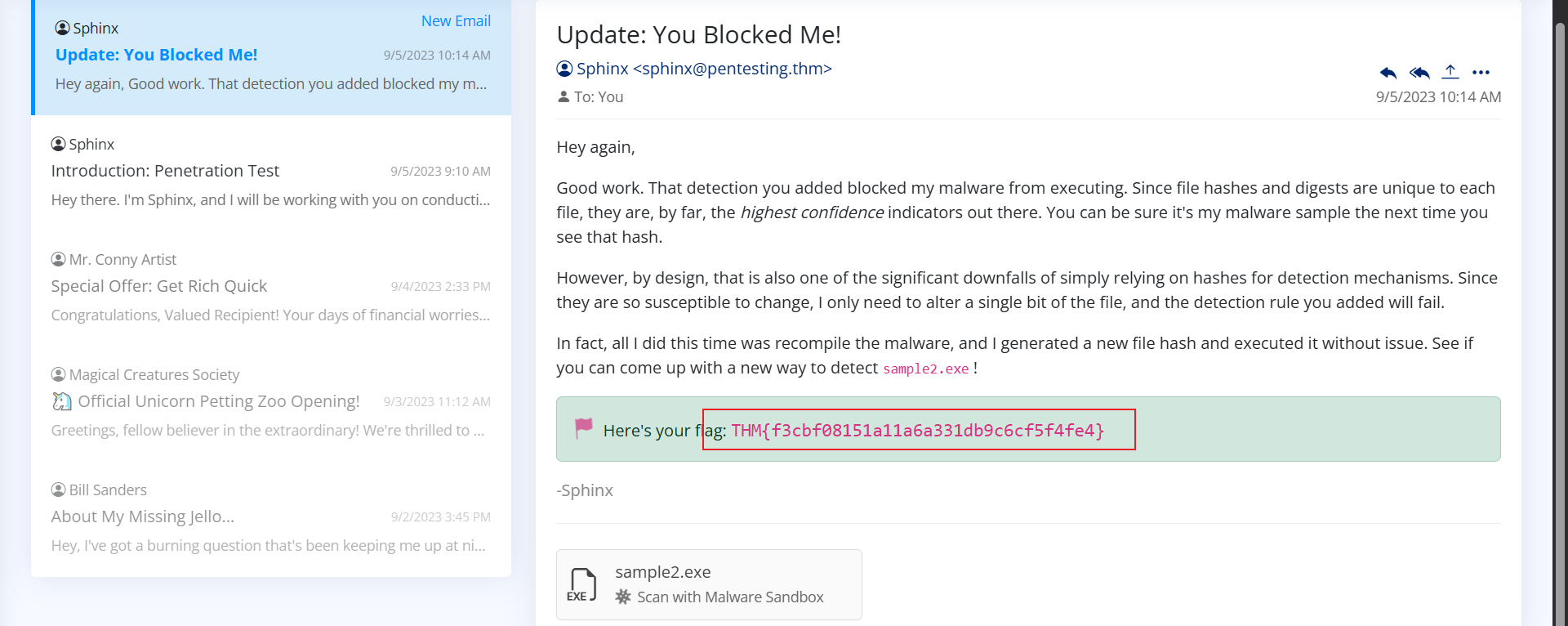

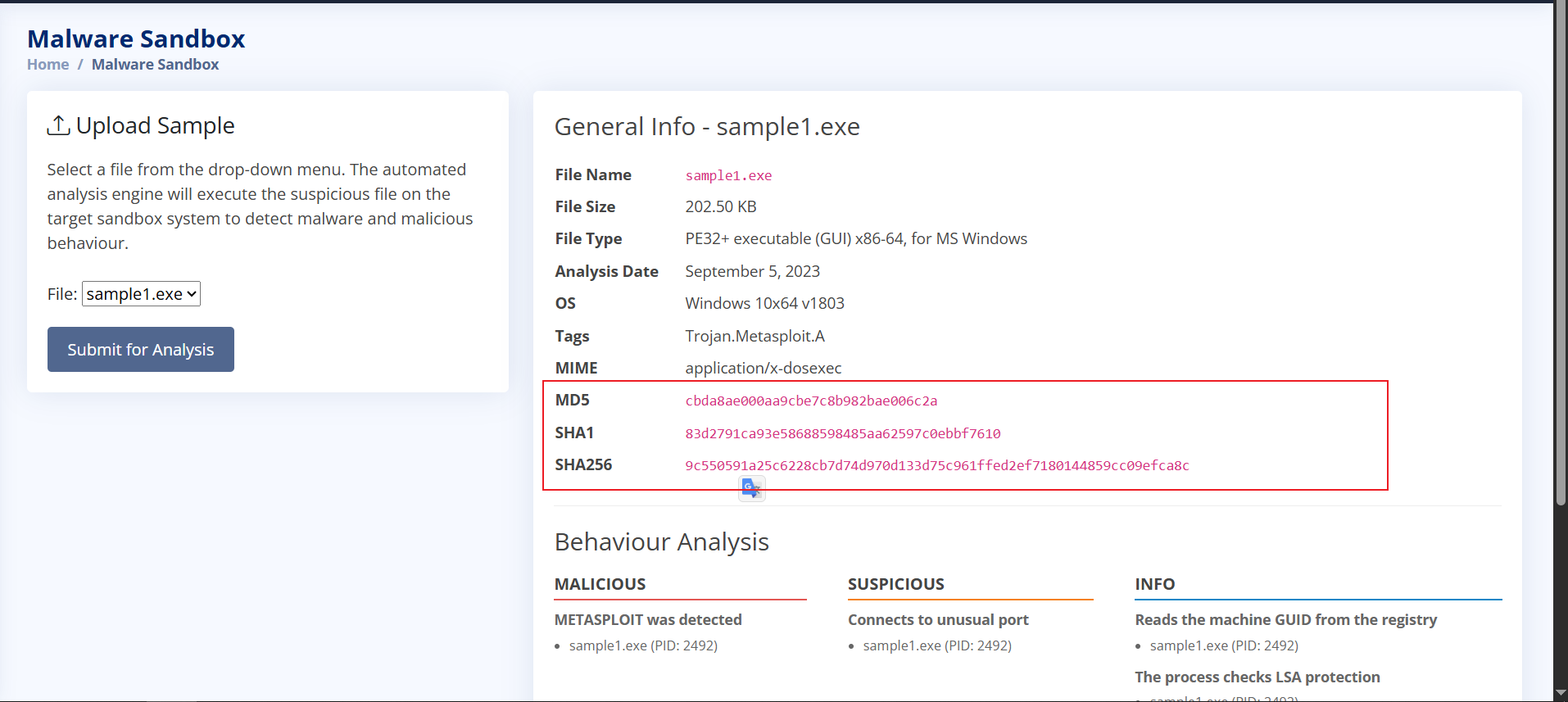

點擊第一封郵件的附件進行分析

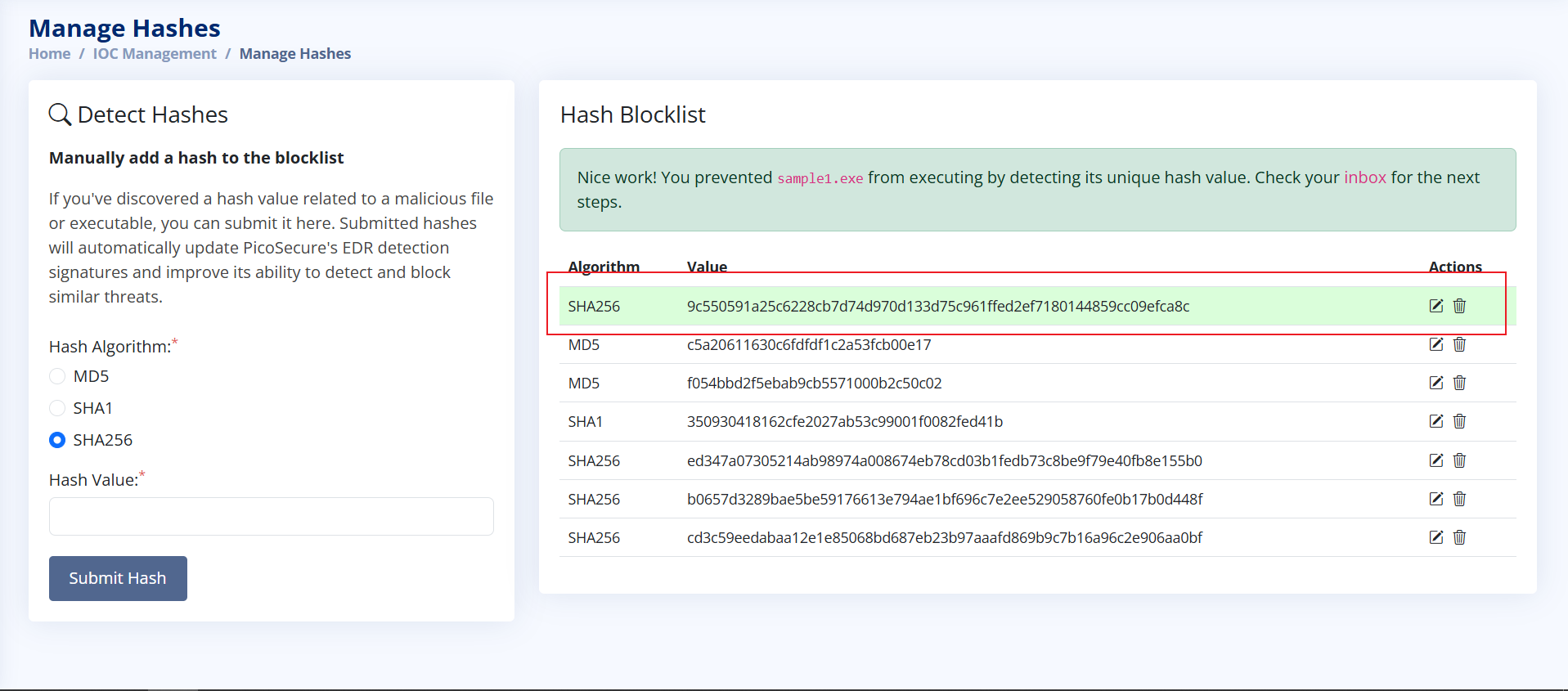

然後我們通過提交hash ioc形式給他阻斷即可

成功對該附件拉黑後即可獲得一封新的郵件,裏面有flag

成功檢測到sample1.exe後,您收到的第一個標誌是什麼?

Here's your flag: THM{f3cbf08151a11a6a331db9c6cf5f4fe4}

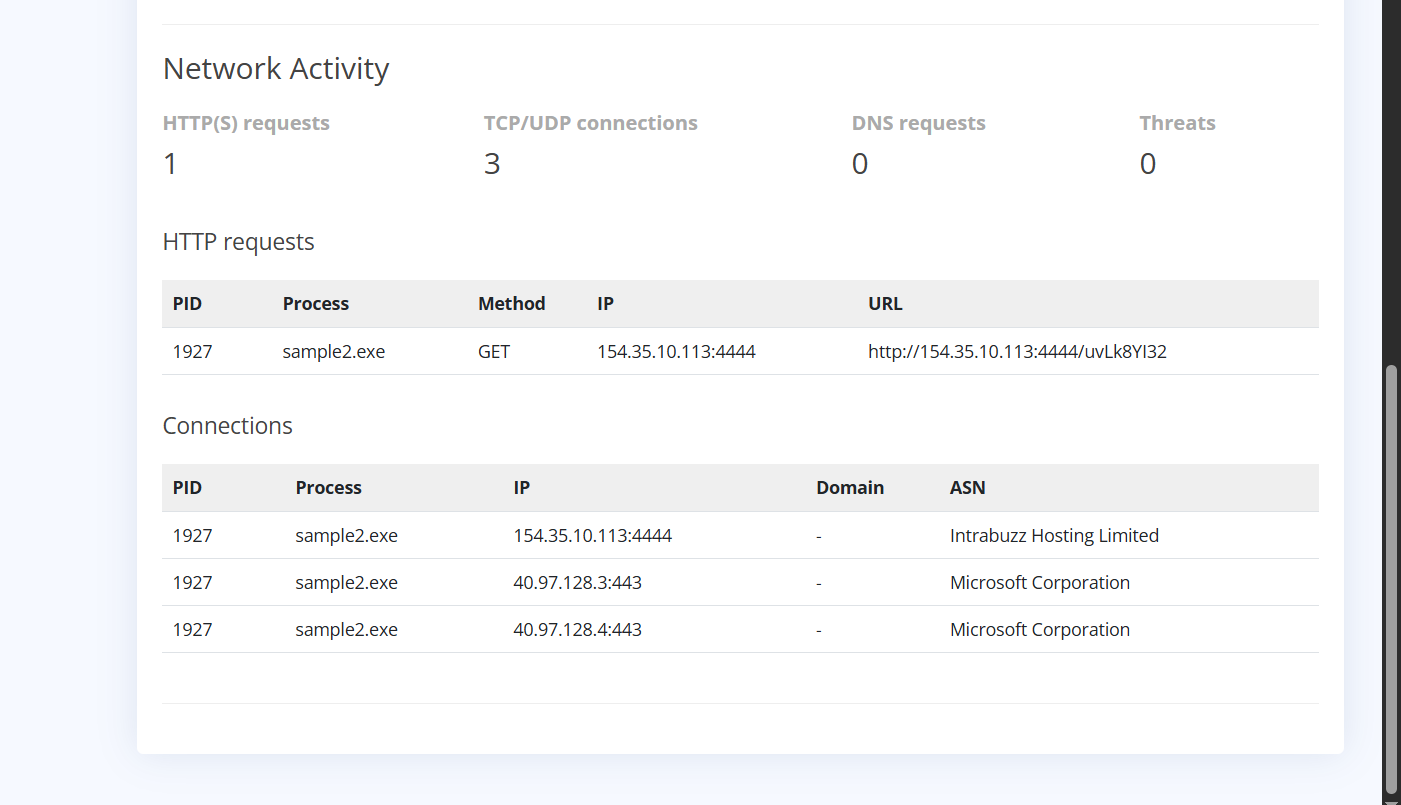

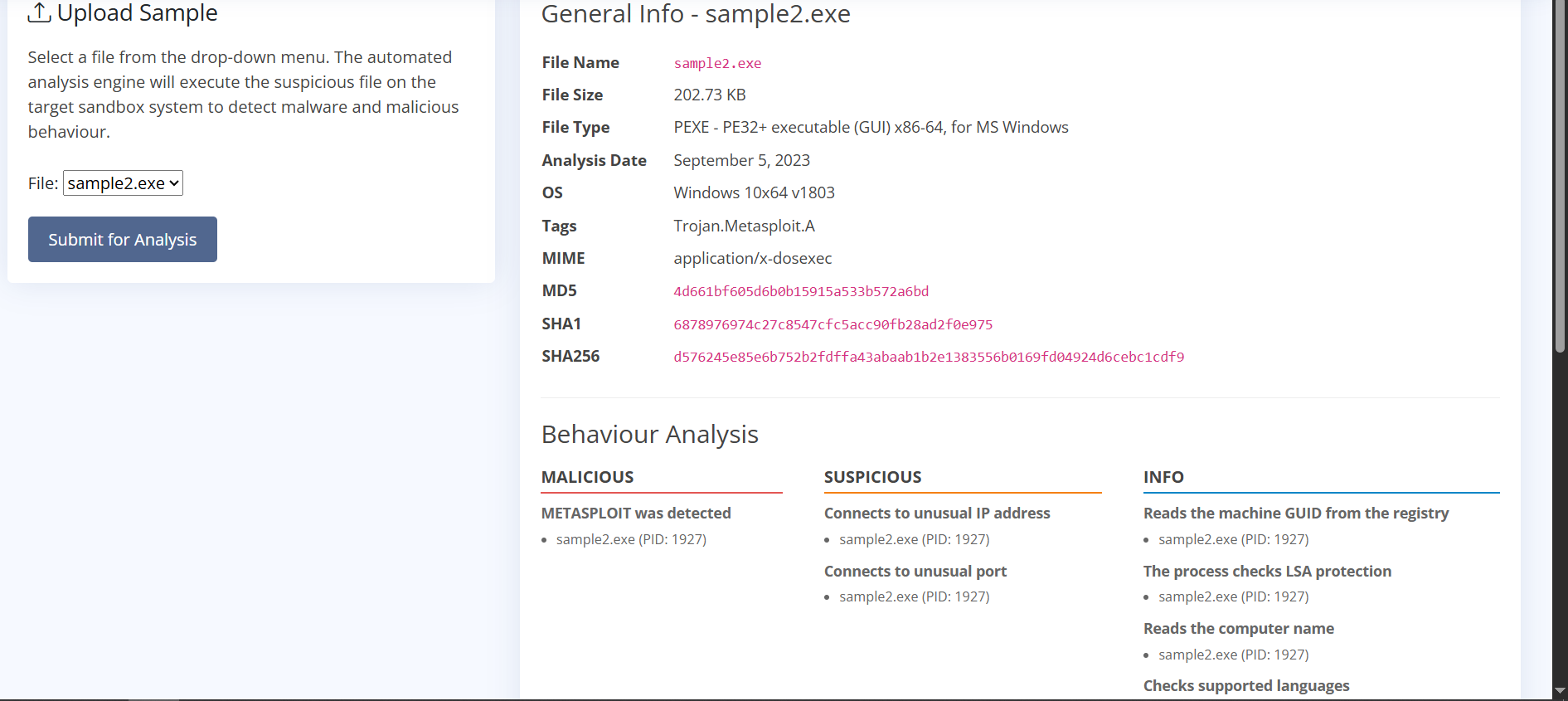

第二個附件涉及到了網絡連接,我們需要多幾個步驟

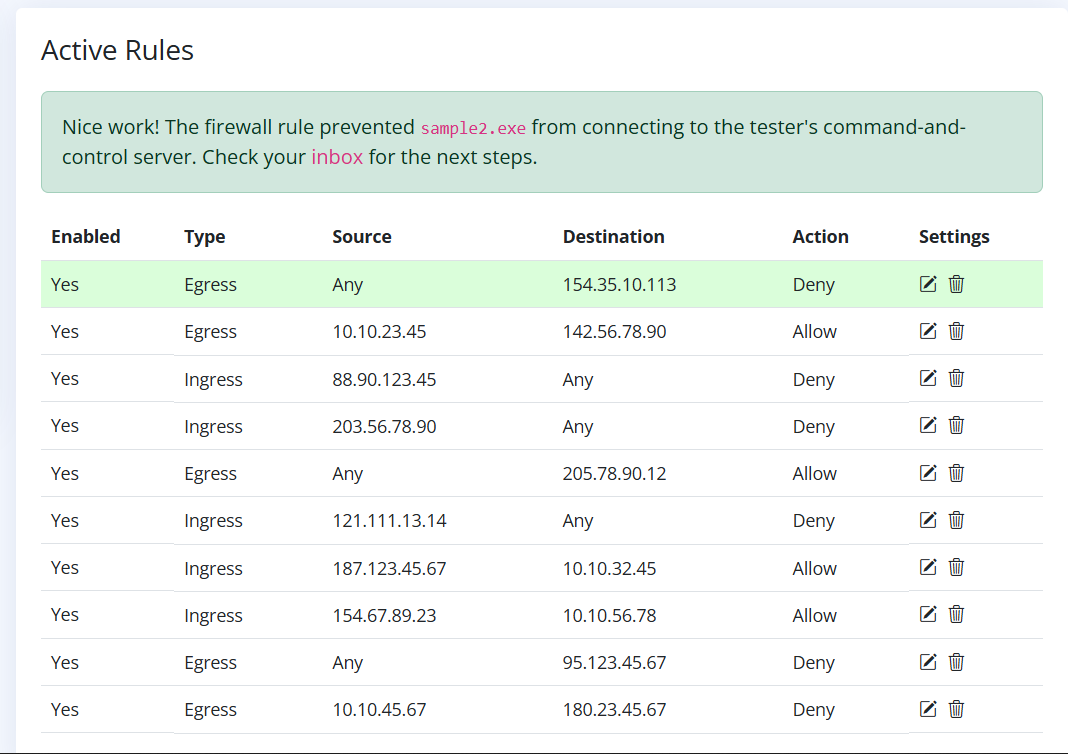

正常操作應該是需要先拉黑附件,但這裏不允許,那我們就用另外的辦法,由於他建立了連接,我們查看連接的IP即可知道154.xxx那個就是黑客的IP,另外兩個是微軟公司的

成功檢測到sample2.exe後,你收到的第二個標誌是什麼?

Here's your flag: THM{2ff48a3421a938b388418be273f4806d}

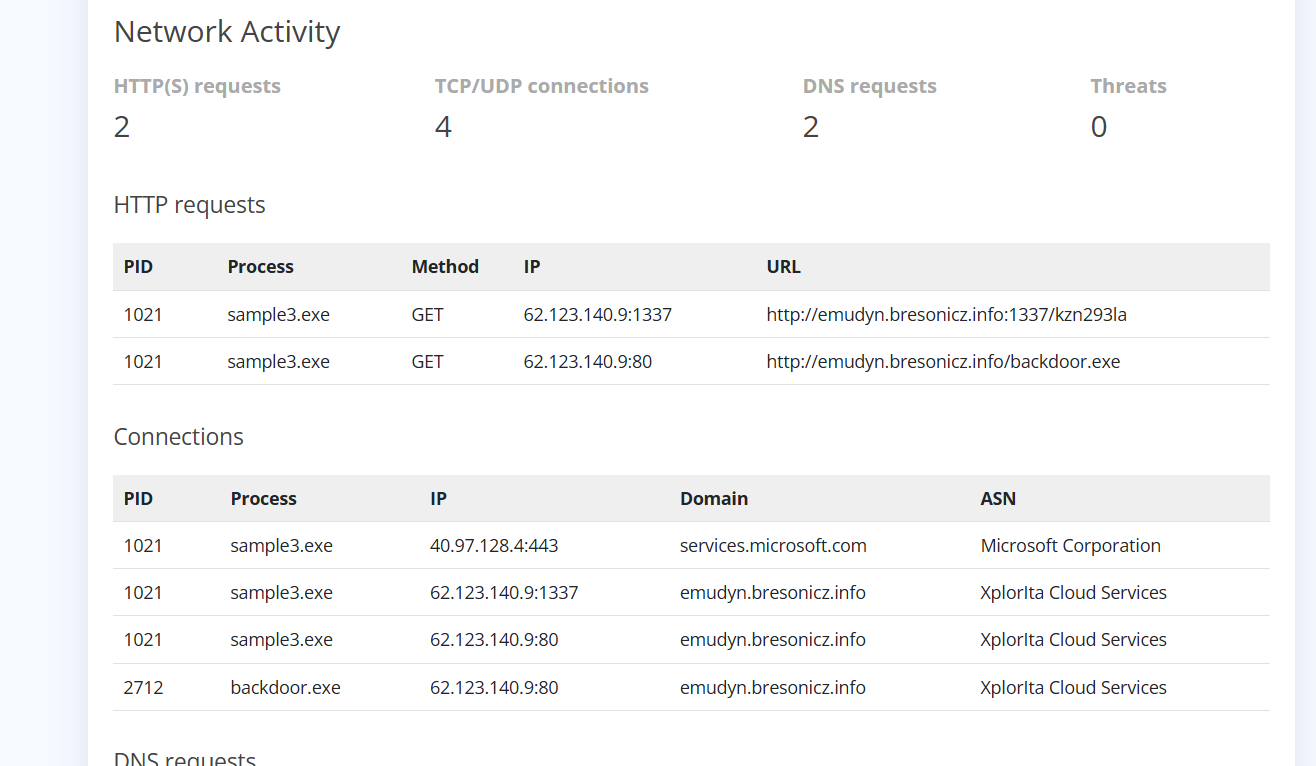

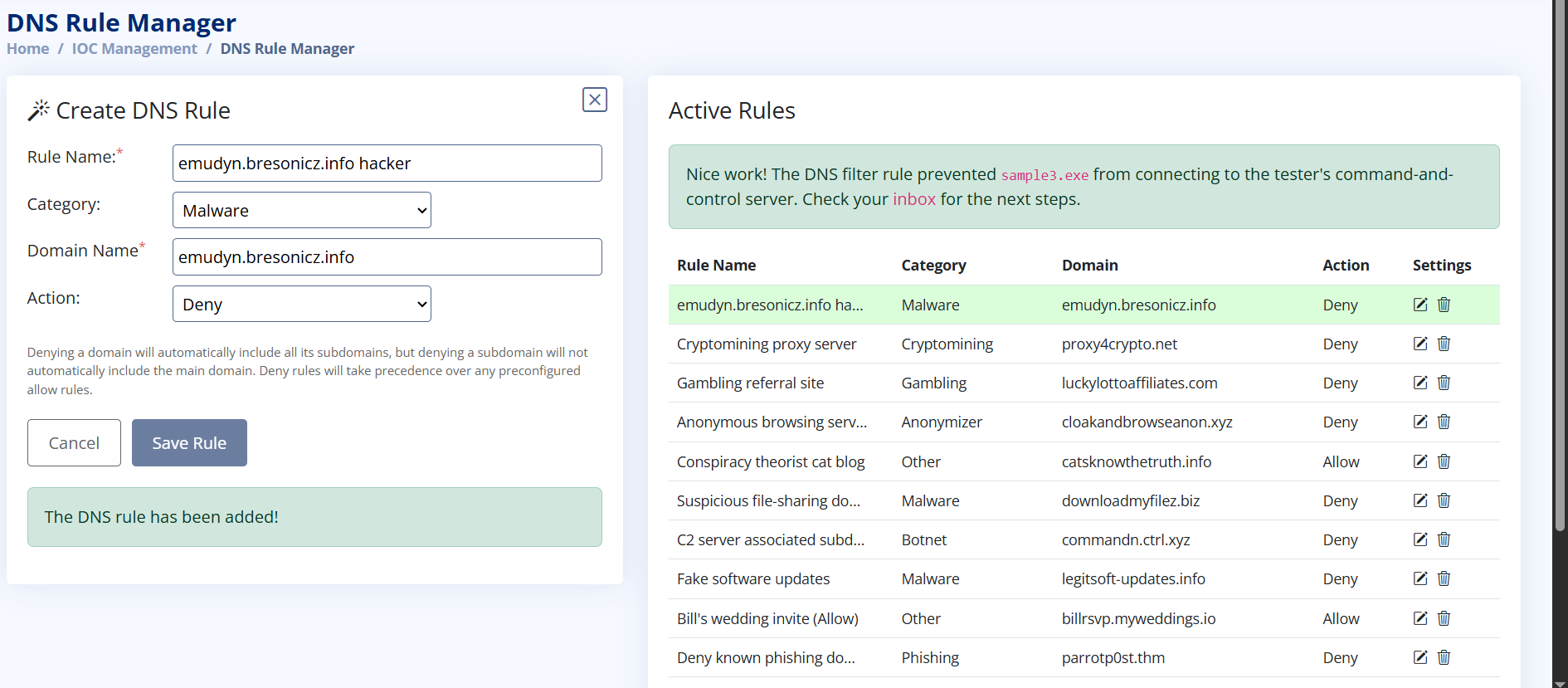

通過上面兩道題的理解,知道他的套路了,我們這裏應該也不能用添加ioc的方式和不能用防火牆直接拉黑名單的方式直接阻斷,而是需要另外的方法

這裏想比多了dns解析,那我們就要對dns解析進行攔截

果不其然成功了

成功檢測到sample3.exe後,您收到的第三個標誌是什麼 ?

Here's your flag: THM{4eca9e2f61a19ecd5df34c788e7dce16}

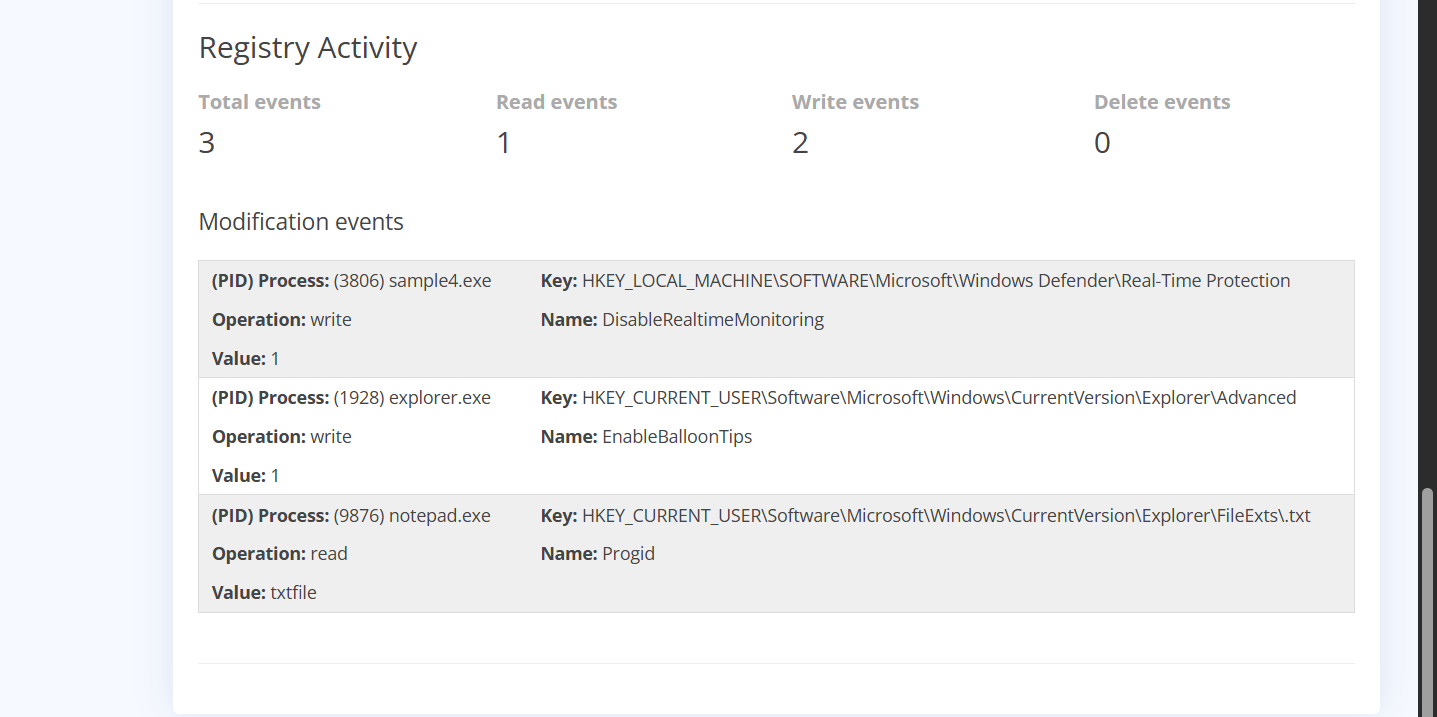

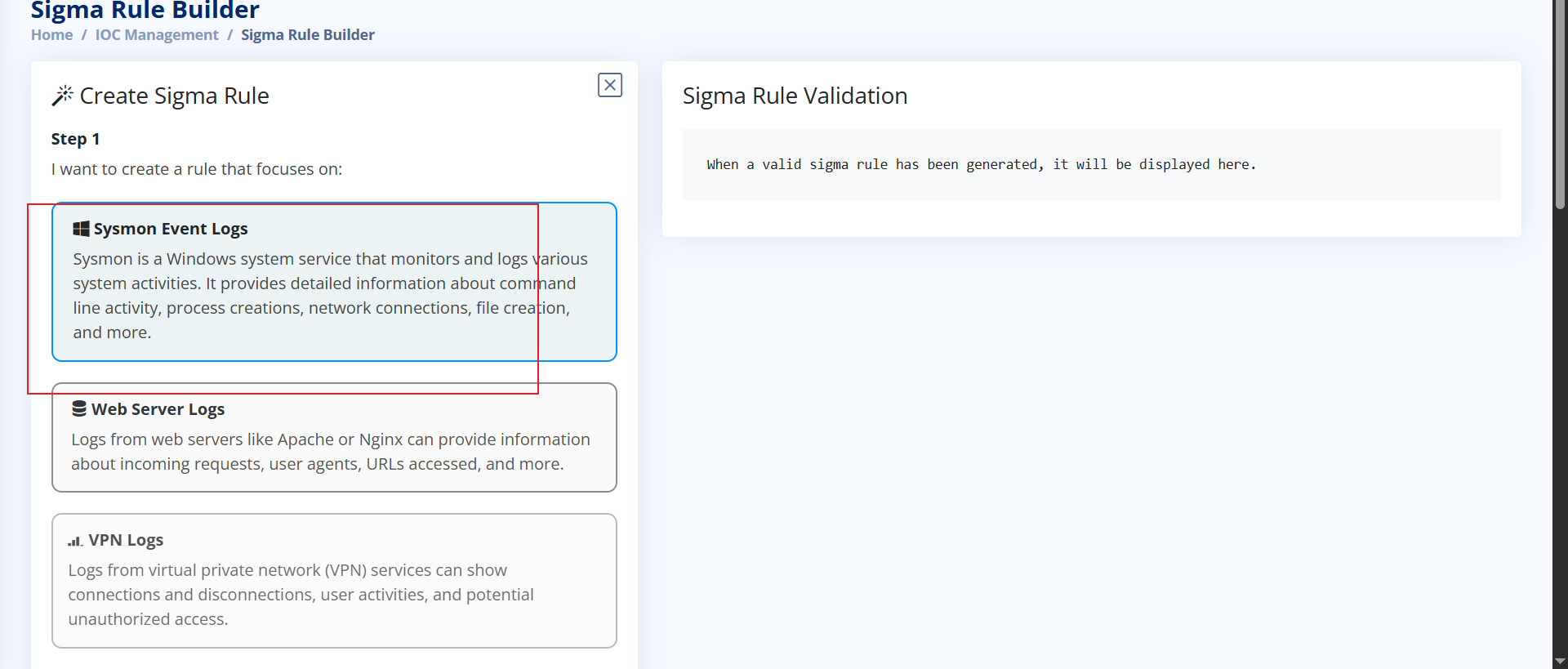

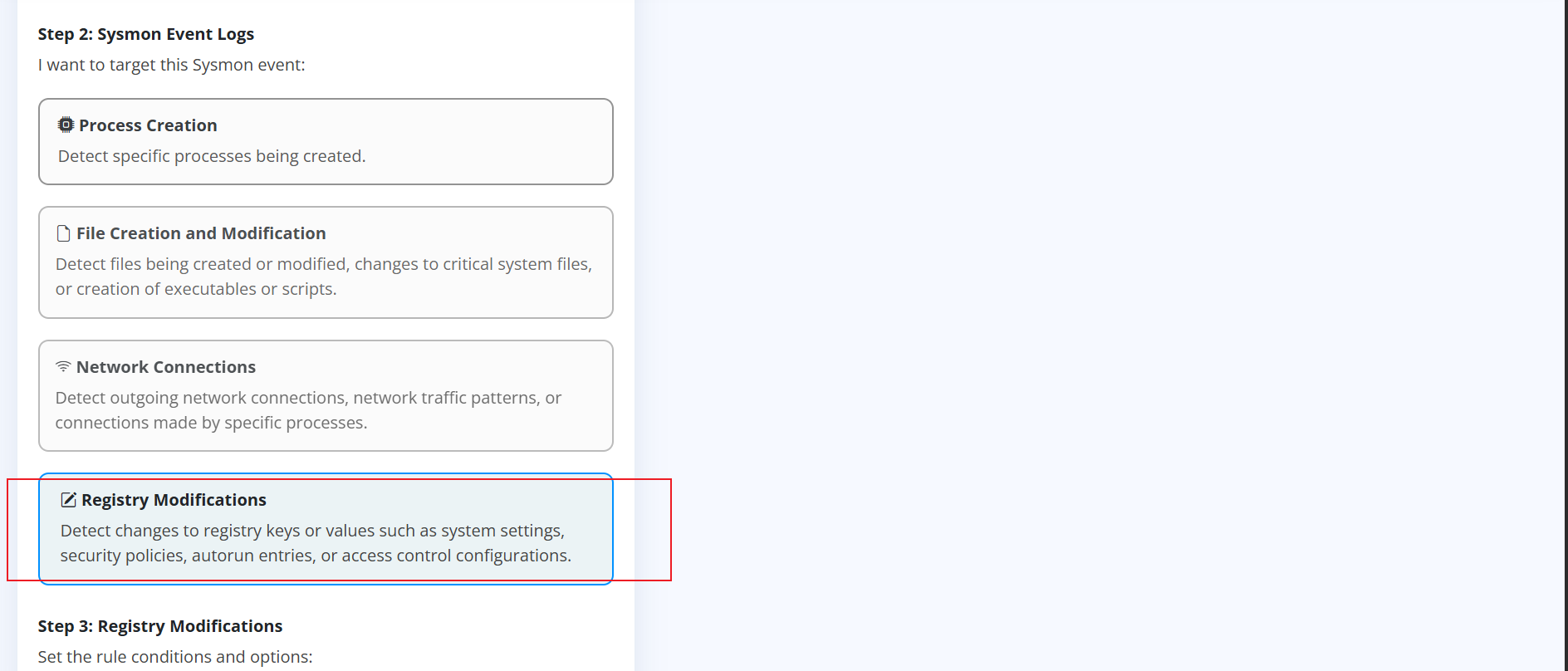

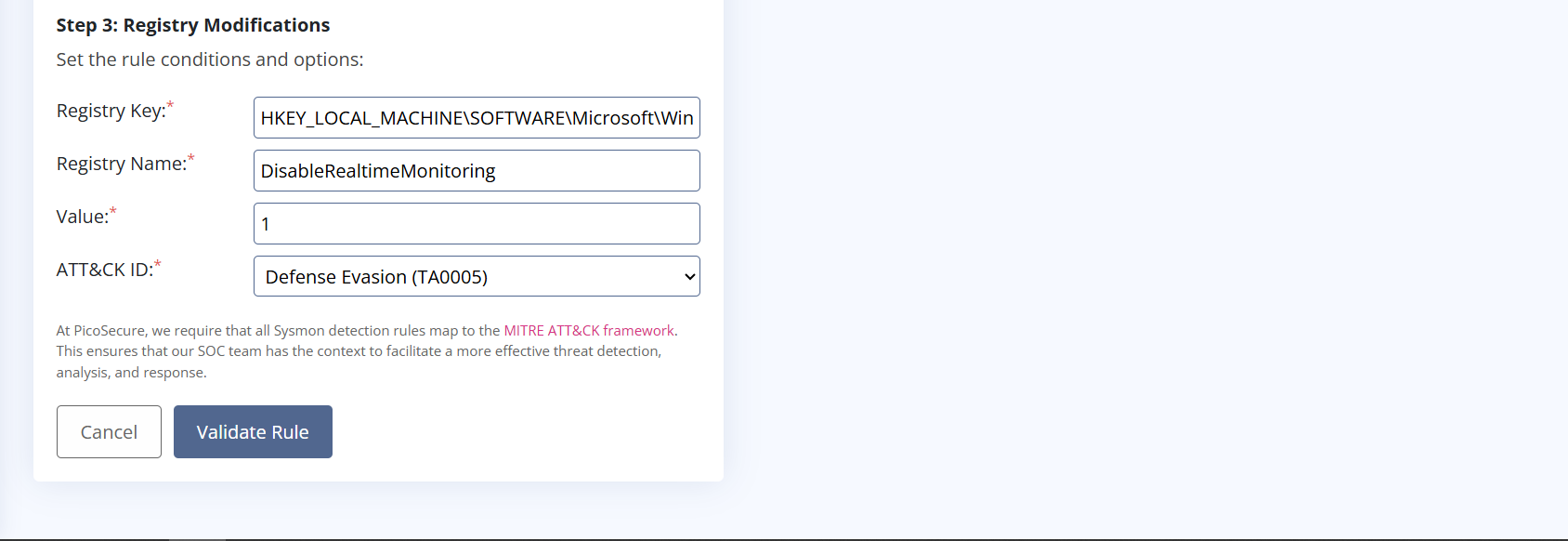

這裏拿到第四個附件後,分析發現 他對註冊表進行了操作

注意:我們要檢測sample4.exe那個文件的操作,這個是威脅文件

那這裏肯定是需要對註冊表的這個動作進行檢測阻攔了,那就需要寫規則

ATT&CK 的ID是規避,因為註冊表關掉的是微軟殺軟監控

成功檢測到sample4.exe後,您收到的第四個標誌是什麼 ?

Here's your flag: THM{c956f455fc076aea829799c0876ee399}

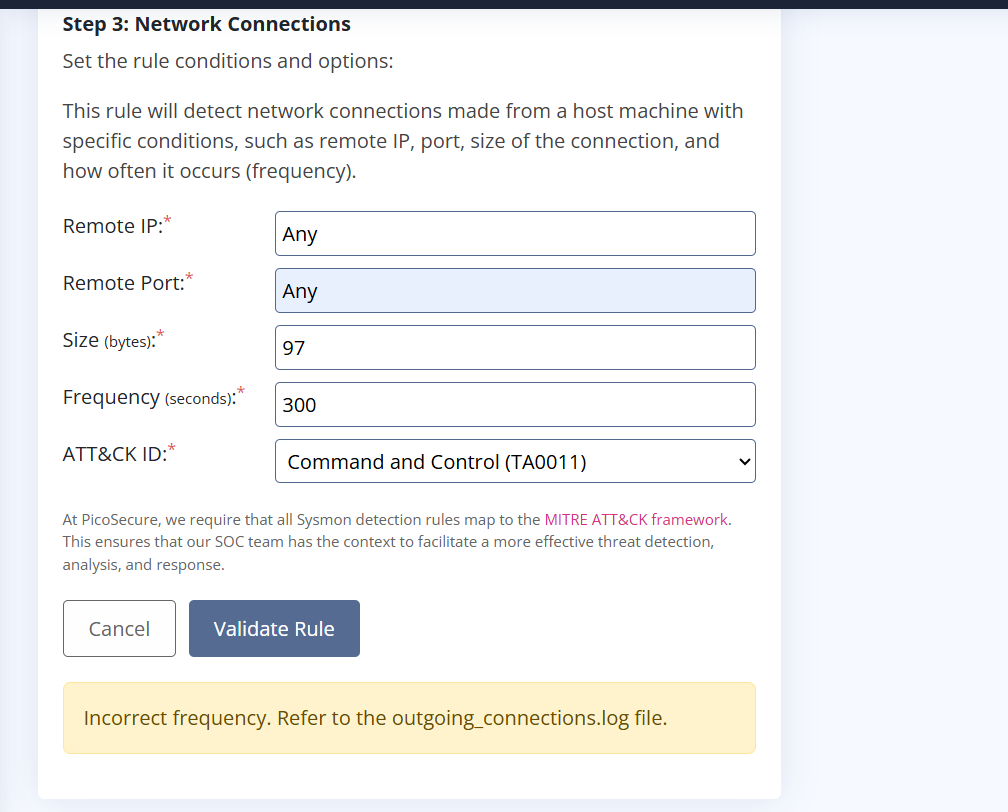

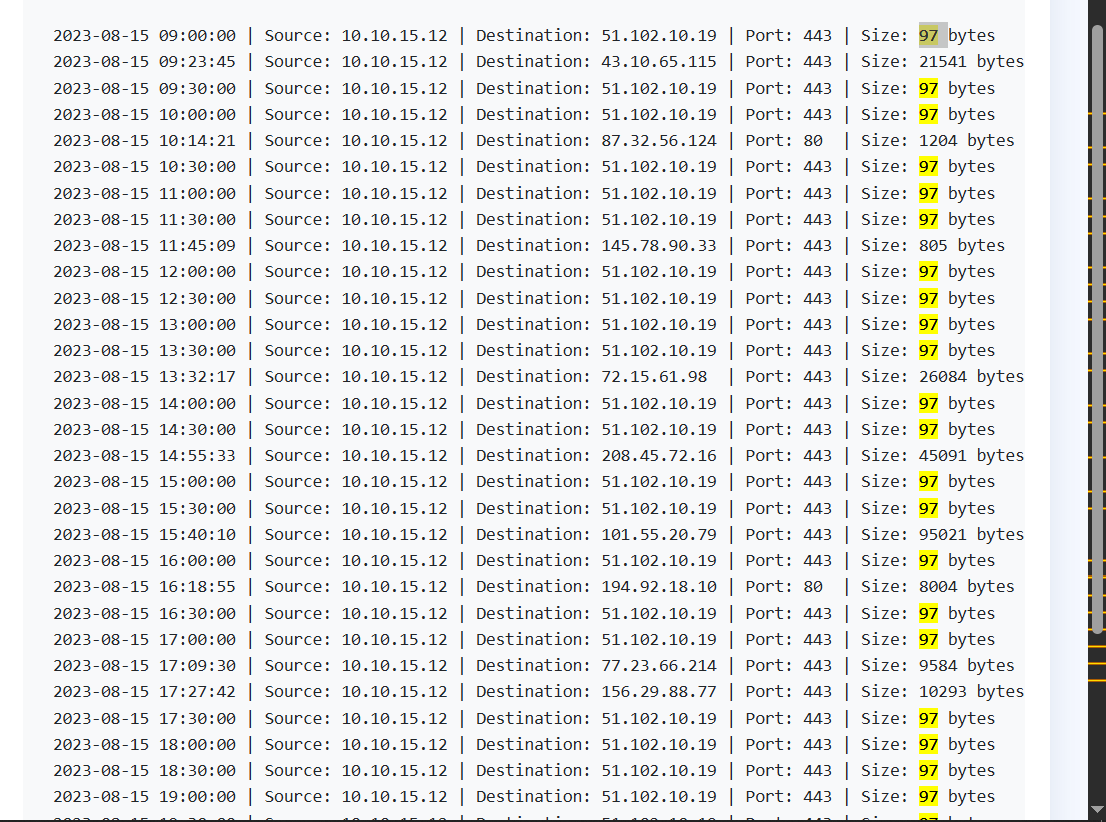

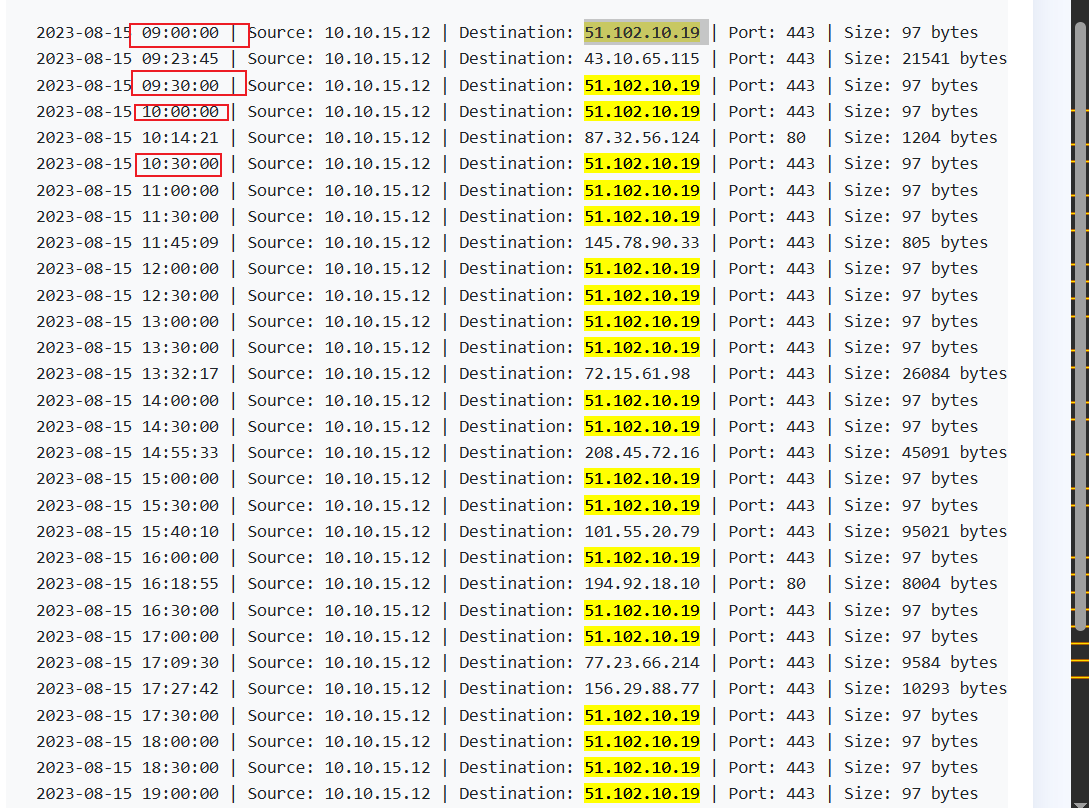

打開新的郵件,是一個日誌文件,找規律檢測

我們可以發現有個IP確實是一直髮送一樣的字節大小,這可能是c2的心跳包之類的

那我們就可以寫一個規則檢測,把所有這種97字節的都ban掉,但是發現還不行,提示我們頻率上錯誤

再次看可以發現時間上也有規律,半個小時發一次,那我們不僅僅是把所有IP有這個行為的ban掉,還要把時間算上

1800秒=半小時

成功檢測

成功檢測到sample5.exe後,您收到的第五個標誌是什麼 ?

Here's your flag: THM{46b21c4410e47dc5729ceadef0fc722e}

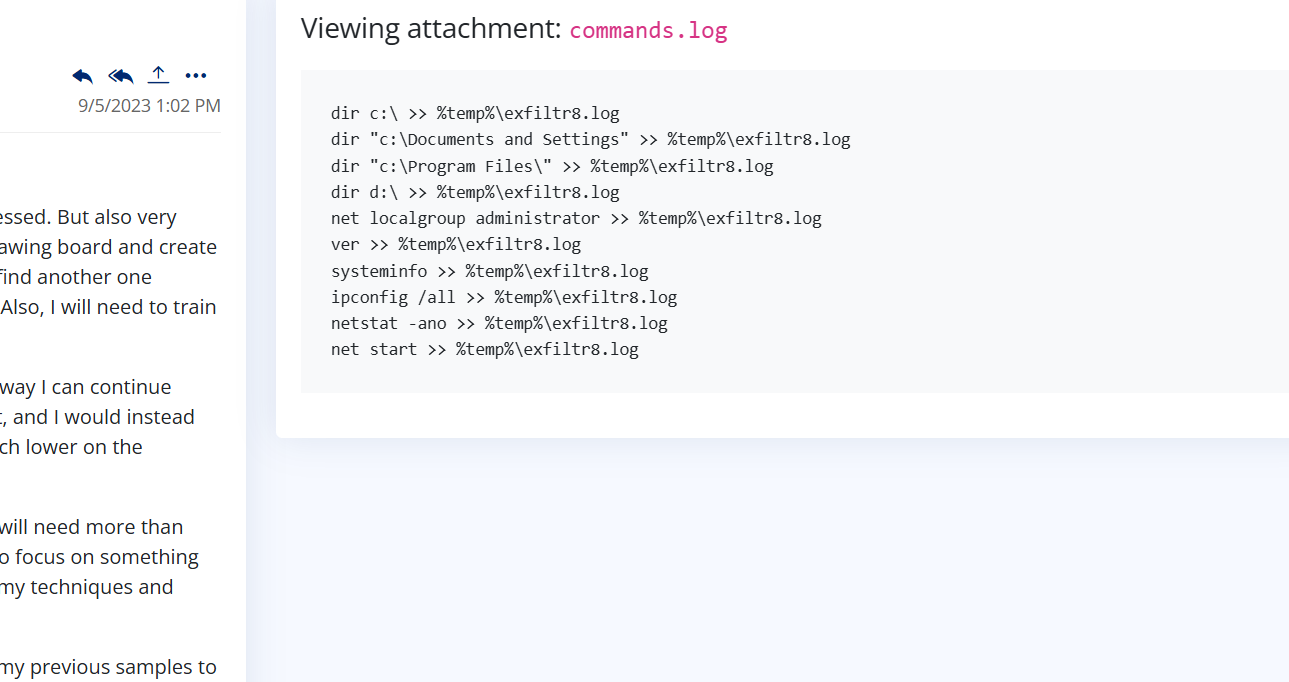

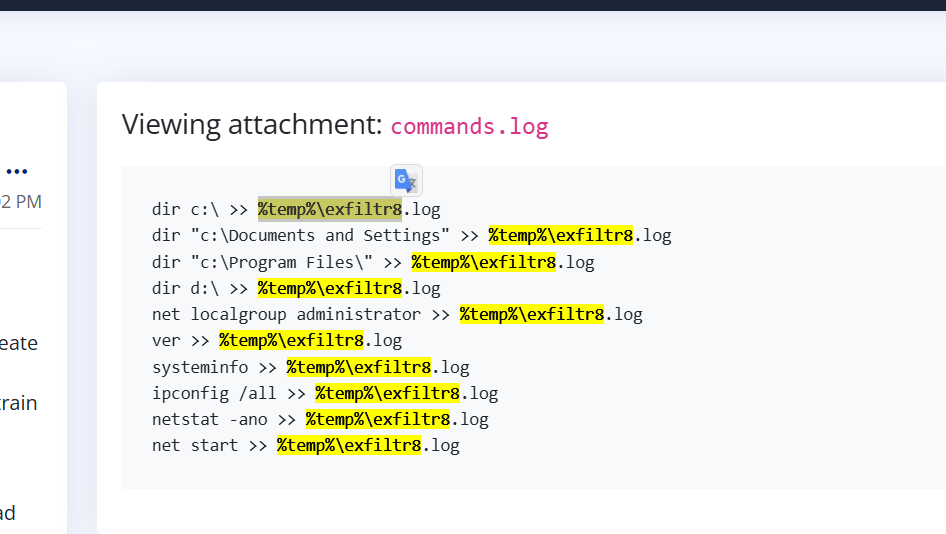

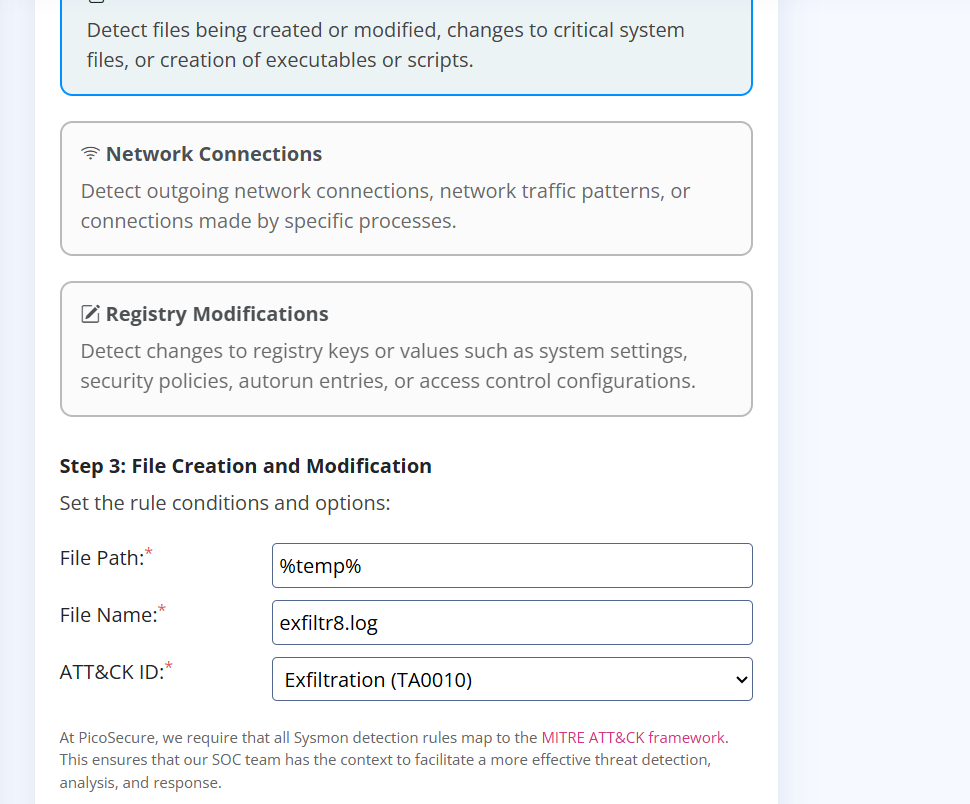

這次給了一個命令日誌,那基本確定要我們去檢測這些命令了

我自己的思路是detect這個命令

但答案是檢測文件,那就是%temp%\exfiltr8.log

後面思考了一下其實也確實是,我這樣去檢測那些命令並不是針對這個程序的,而是比較泛泛的,應該屬於是平常的一些檢測,但誤報率很高,我們直接去檢測這個共同點會比較好,告訴我們寫規則的時候儘量考慮通用性,當然這裏給的檢測這個目錄其實我認為還是比較不嚴謹,誤報率比較高,但這裏主要是鍛鍊我們的思考能力,所以無所謂了。

拿到最後一個flag

Here's your flag: THM{c8951b2ad24bbcbac60c16cf2c83d92c}

驅逐(靶場練習)

這個看看就行,感覺沒什麼特別深刻的印象,做了就做了,也是看答案做的

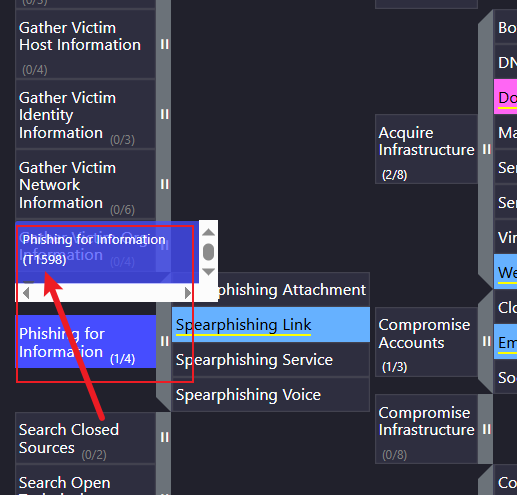

Sunny是E-corp公司的安全運營中心(SOC)分析師,該公司為政府和非政府客户生產稀土金屬。她收到一份機密情報報告,稱一個高級持續性威脅( APT)組織(APT28)可能正試圖攻擊與E-corp類似的組織。為了根據這份情報採取行動,她必須使用MITRE ATT&CK Navigator來識別APT組織使用的戰術、技術和程序(TTP),以確保其尚未入侵網絡,並在入侵成功後阻止其攻擊。

請訪問此鏈接:https://static-labs.tryhackme.cloud/sites/eviction/查看MITRE ATT&CK Navigator 中APT組織的層級,並回答以下問題。

APT組織使用什麼技術來進行偵察並獲得初始訪問權限?

Spearphishing link

Sunny 發現 APT 可能已經結束了偵察階段。APT 在積累資源的過程中可能會攻擊哪些賬户?

Email accounts

E-corp發現APT可能利用社會工程學手段獲取了初始訪問權限,誘使用户執行攻擊者的代碼。Sunny想要確定APT是否也成功執行了攻擊。Sunny應該注意哪兩種用户執行技術?(答案格式:<技術1>和<技術2>)

Malicious file and malicious link

如果上述方法成功,Sunny 應該搜索哪些腳本解釋器來識別成功執行?(答案格式:<方法 1> 和 <方法 2>)

Powershell and Windows Command shell

在查看第四季度識別出的腳本解釋器時,Sunny 發現了一些修改註冊表的混淆腳本。假設這些修改是為了保持數據持久性,那麼 Sunny 應該監控哪些註冊表項來跟蹤這些修改?

Registry run keys

Sunny 發現 APT 會執行系統二進制文件來繞過防禦。Sunny 應該重點檢查哪個系統二進制文件的執行情況,以發現代理執行?

Rundll32

Sunny 在其中一台受感染主機上發現了 tcpdump。假設這是攻擊者放置的,那麼 APT 組織可能使用了哪種技術來進行發現?

Network sniffing

APT 似乎利用遠程服務實現了橫向移動。Sunny 應該監控哪些遠程服務來識別 APT 活動痕跡?

SMB/Windows Admin shares

APT的主要目標似乎是從E-corp的信息庫中竊取知識產權。APT可能瞄準的是哪個信息庫?

Sharepoint

儘管APT組織已經收集了數據,但它無法連接到C2服務器進行數據竊取。為了阻止任何此類嘗試,APT組織可能會使用哪些類型的代理?(答案格式:<技術1>和<技術2>)

external proxy and multi-hop proxy