- Section 2:SOC團隊內部

- SOC L1 警報分類

- 介紹

- 事件和報警

- 從事件到警報

- L1 在警報分診中的作用

- 警報屬性

- 警報優先級

-

- 選擇合適的警報

-

- 警報分類

-

- 初步行動

- 調查

- 最終行動

- 結論

-

- SOC L1 警報報告

- 介紹

- 預警漏斗

- 報告指南

- 報告格式

- 升級指南

- 請求二級支持

- SOC控制面板升級

- SOC通信

- 溝通案例

- L2 溝通

- 結論

- SOC 工作簿和查找

- 介紹

- 資產與身份

- 身份清單

- 資產清單

- 網絡圖

- 練習冊理論

- SOC工作簿

- 工作簿示例

- 練習

- SOC指標和目標

- 介紹

- 核心指標

- 警報數量

- 假陽性率

- 警報升級率

- 威脅檢測率

- 分診指標

- 參考表

- 改進指標

-

- 參考表

-

- 練習

- SOC L1 警報分類

Section 2:SOC團隊內部

探索 SOC 分析師必備的技能,幫助您在真實的 SOC 環境中對警報進行分類、分級和升級。

SOC L1 警報分類

介紹

警報是任何安全運營中心 (SOC)團隊的核心概念,能否正確處理警報最終決定了安全漏洞能否被檢測和預防,還是會被遺漏並造成災難性後果。本課程是SOC L1 分析師入門階段必不可少的學習內容,旨在幫助他們理解警報的概念和生命週期,從事件生成到正確解決。

-

學習目標

- 熟悉SOC警報的概念

- 探索警報字段、狀態和分類

- 學習如何作為一級分析師執行警報分類

- 使用真實警報和SOC工作流程進行練習

-

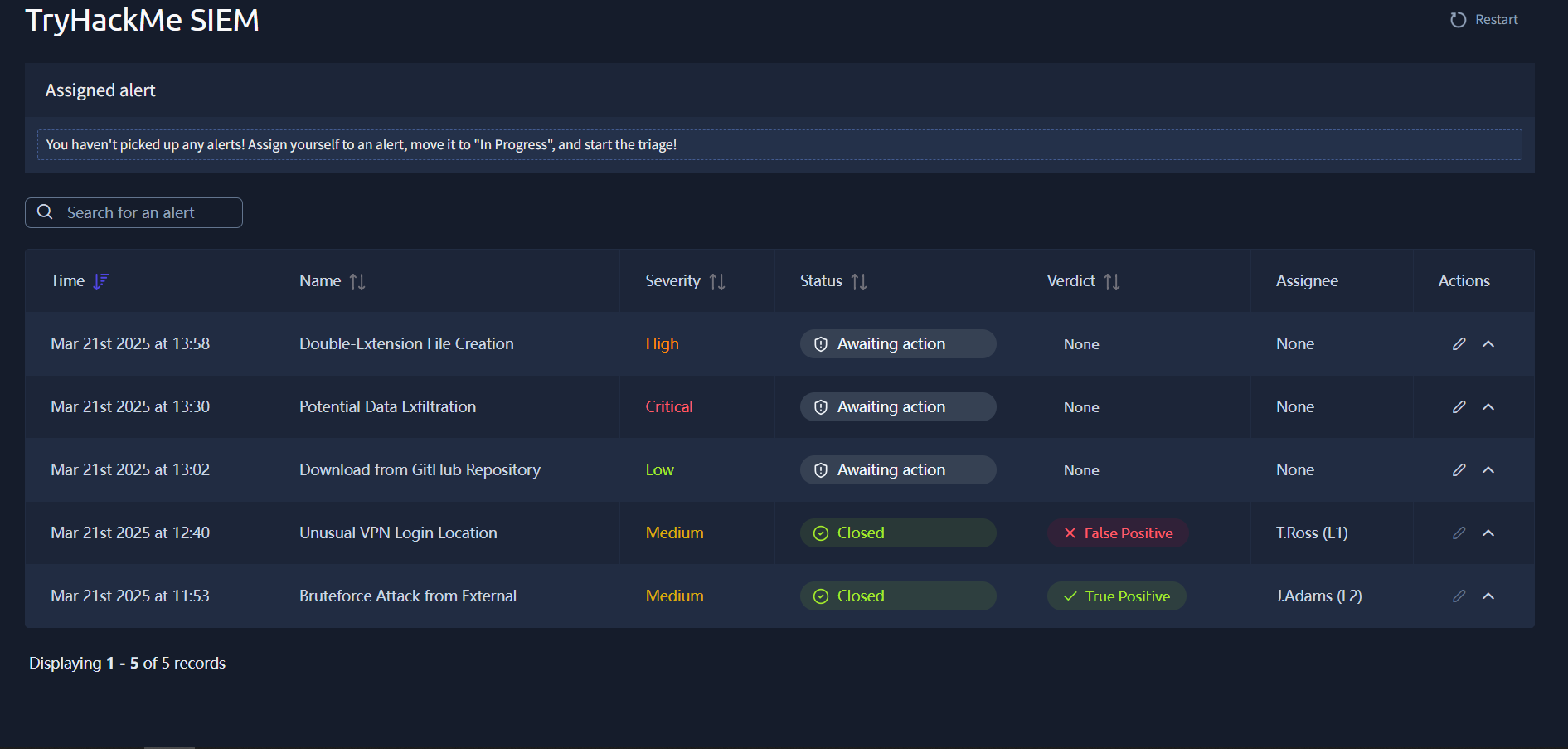

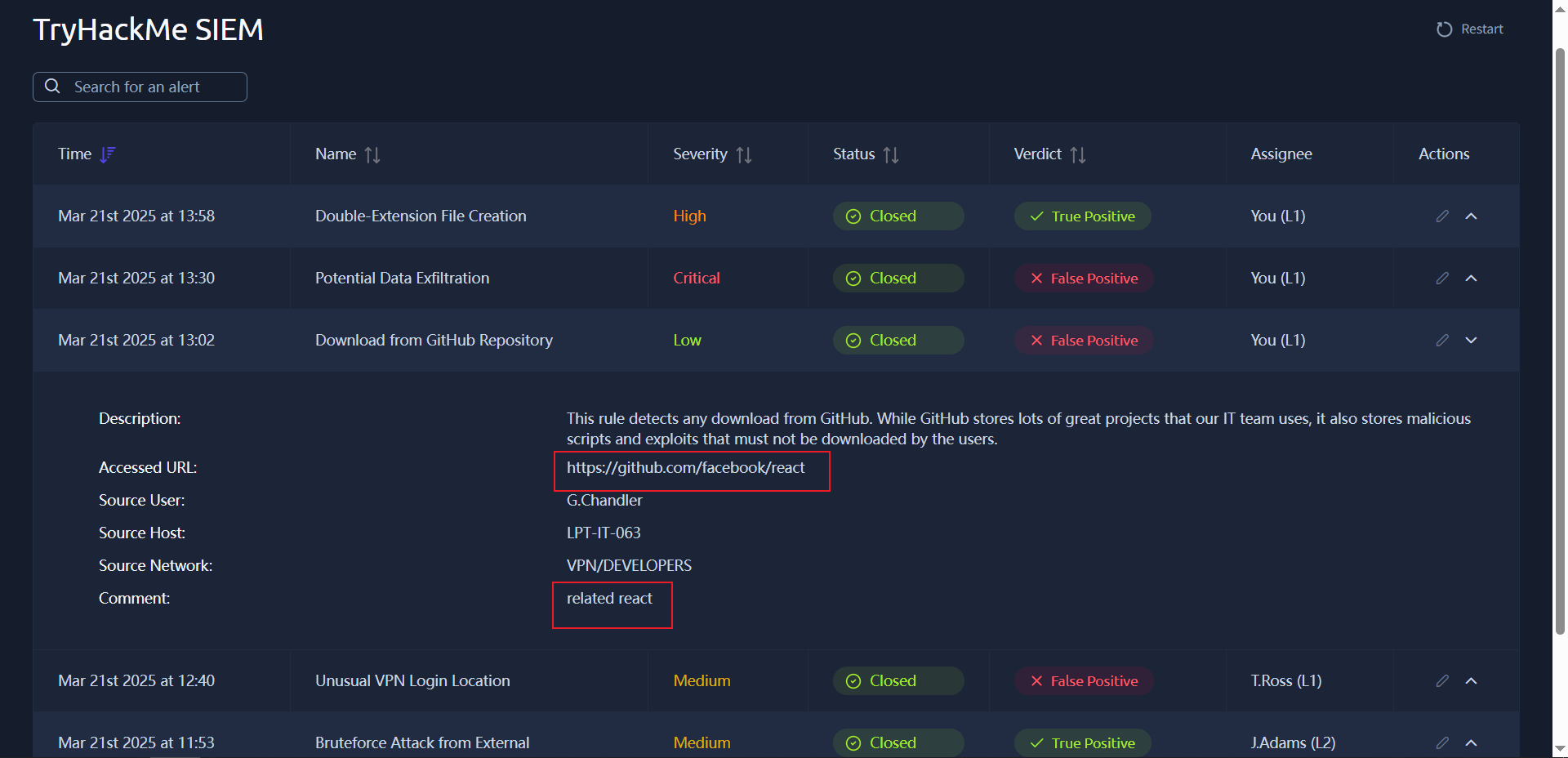

SOC儀表盤

您已獲得TryHackMe SIEM中SOC控制面板的訪問權限,您需要使用它來完成大部分任務。請在新窗口中打開附件網站,熟悉其功能,然後繼續執行下一個任務!

事件和報警

想象一下,你是一名安全運營中心(SOC)實習生,正看着你的導師——一位SOC一級或二級分析師——的顯示器,屏幕上不斷出現數百條警報,它們在不同的狀態下移動,最終從某個儀表盤或控制枱中消失。你注意到很多名為“電子郵件被標記為釣魚郵件”的警報,一些名為“異常的 Gmail 登錄位置”的警報,以及一條令人擔憂的、位於紅色列中的“未經授權的 Mimikatz 使用”警報。這些警報是什麼?它們是如何生成的?我們應該如何處理它們?讓我們一起來一探究竟!

從事件到警報

首先,必須發生某個事件,例如用户登錄、進程啓動或文件下載。然後,系統(例如操作系統、防火牆或雲服務提供商)必須記錄該事件。之後,所有系統日誌必須發送到安全解決方案,例如SIEM或EDR。SOC團隊每天會收到來自數千個不同系統的數百萬條日誌,其中大多數事件都在預期之內,但有些事件需要特別關注。 警報(由安全解決方案在特定事件或事件序列發生時生成的通知)通過突出顯示可疑的異常事件,使SOC分析師無需手動審查日誌。有了警報,分析師每天只需處理幾十條警報,而不是數百萬條原始日誌。

警報管理平台

| 解決方案 | 示例 | 描述 |

|---|---|---|

| SIEM

系統 |

Splunk ES、

Elastic |

SIEM具有強大的告警管理功能,是大多數SOC團隊的理想選擇。 |

| EDR或

NDR |

微軟Defender,

CrowdStrike |

雖然EDR和 NDR 都提供各自的告警儀表盤,但最好還是使用SIEM或SOAR。 |

| SOAR

系統 |

Splunk SOAR、

Cortex SOAR |

規模更大的安全運營中心 (SOC)團隊可以使用SOAR來聚合和集中來自多個解決方案的警報。 |

| ITSM

系統 |

Jira、

TheHive |

有些團隊可能使用專用解決方案設置自定義工單管理(ITSM)

(上面的 GIF 取自 Trello,這是一個可以根據ITSM需求進行調整的簡單工具)。 |

L1 在警報分診中的作用

SOC L1分析師是第一道防線,也是處理警報最多的人員。根據各種因素,L1分析師每天可能會收到零到一百條警報,每條警報都可能揭示一次網絡攻擊。儘管如此,SOC團隊中的每個人都以某種方式參與到警報的分類處理中:

- SOC L1 分析師: 審核警報,區分真假,並在發現真實威脅時通知 L2 分析師。

- SOC L2分析師: 接收L1分析師升級的警報,並進行更深入的分析和補救。

- 安全運營中心工程師: 確保警報包含有效警報分類所需的足夠信息

- 安全運營中心經理: 跟蹤警報分級處理的速度和質量,確保不會遺漏真正的攻擊。

請回答以下問題。

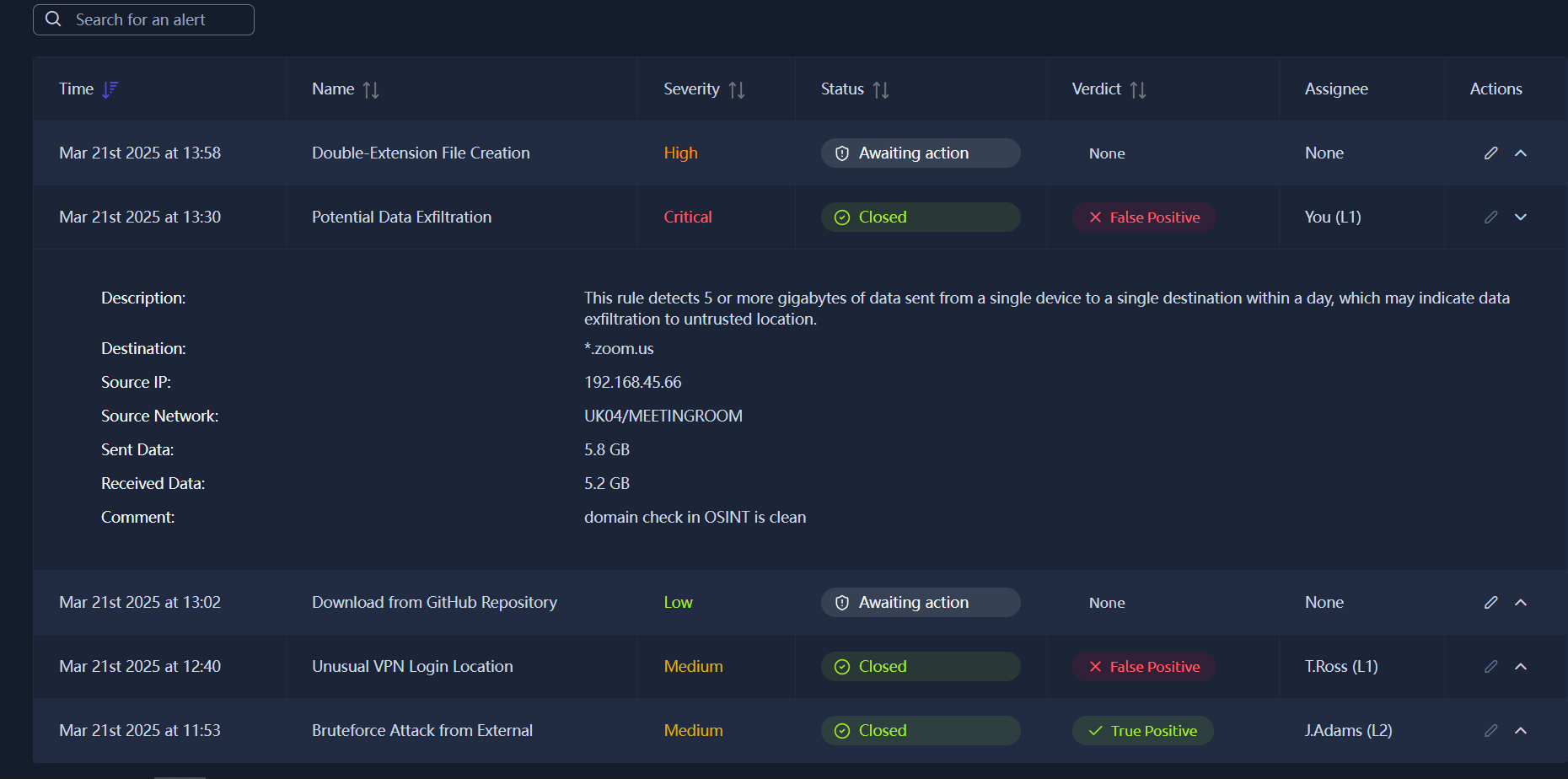

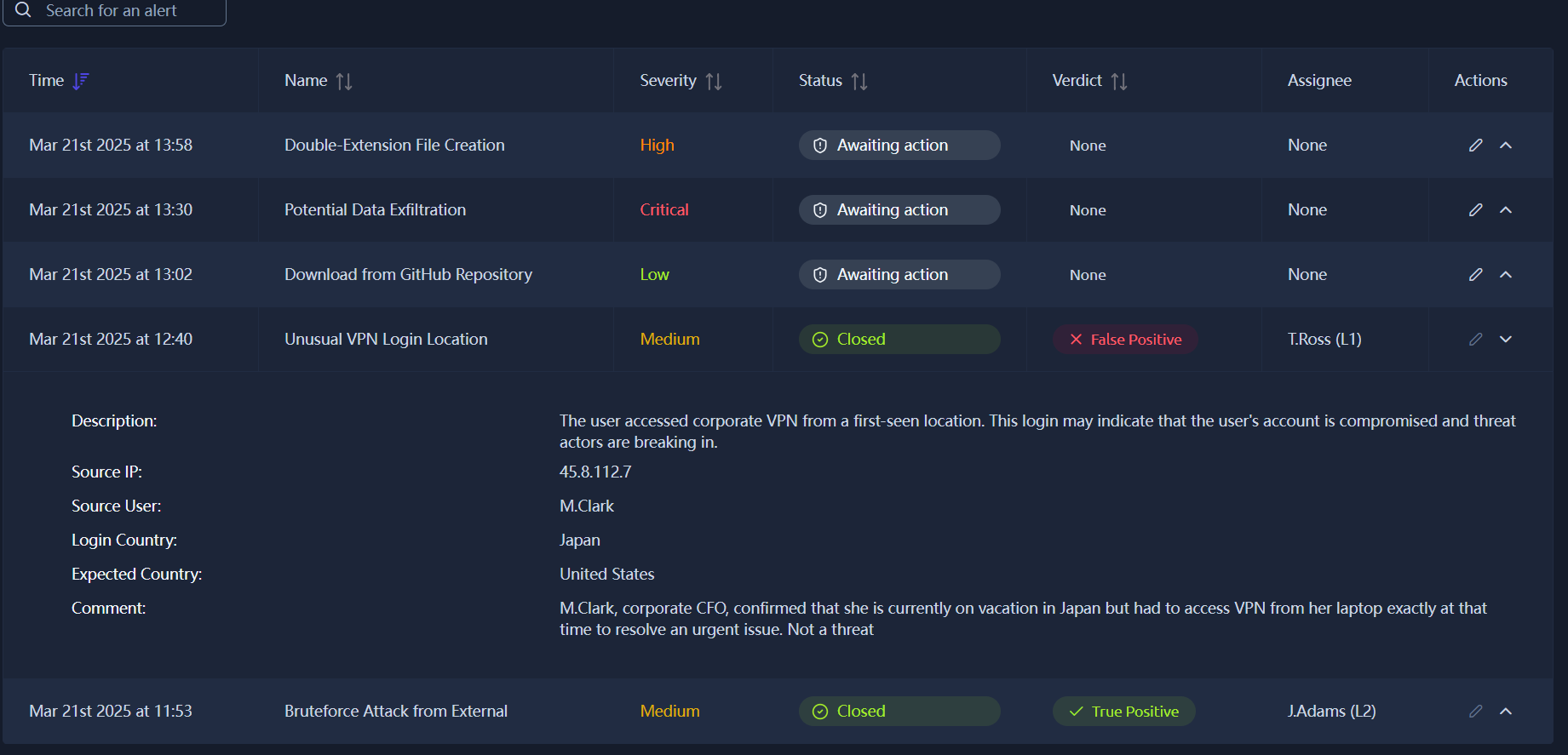

您在上圖安全運營中心(SOC)控制面板 中看到多少條警報?

5

您看到的最新警報名稱是什麼?

Double-Extension File Creation

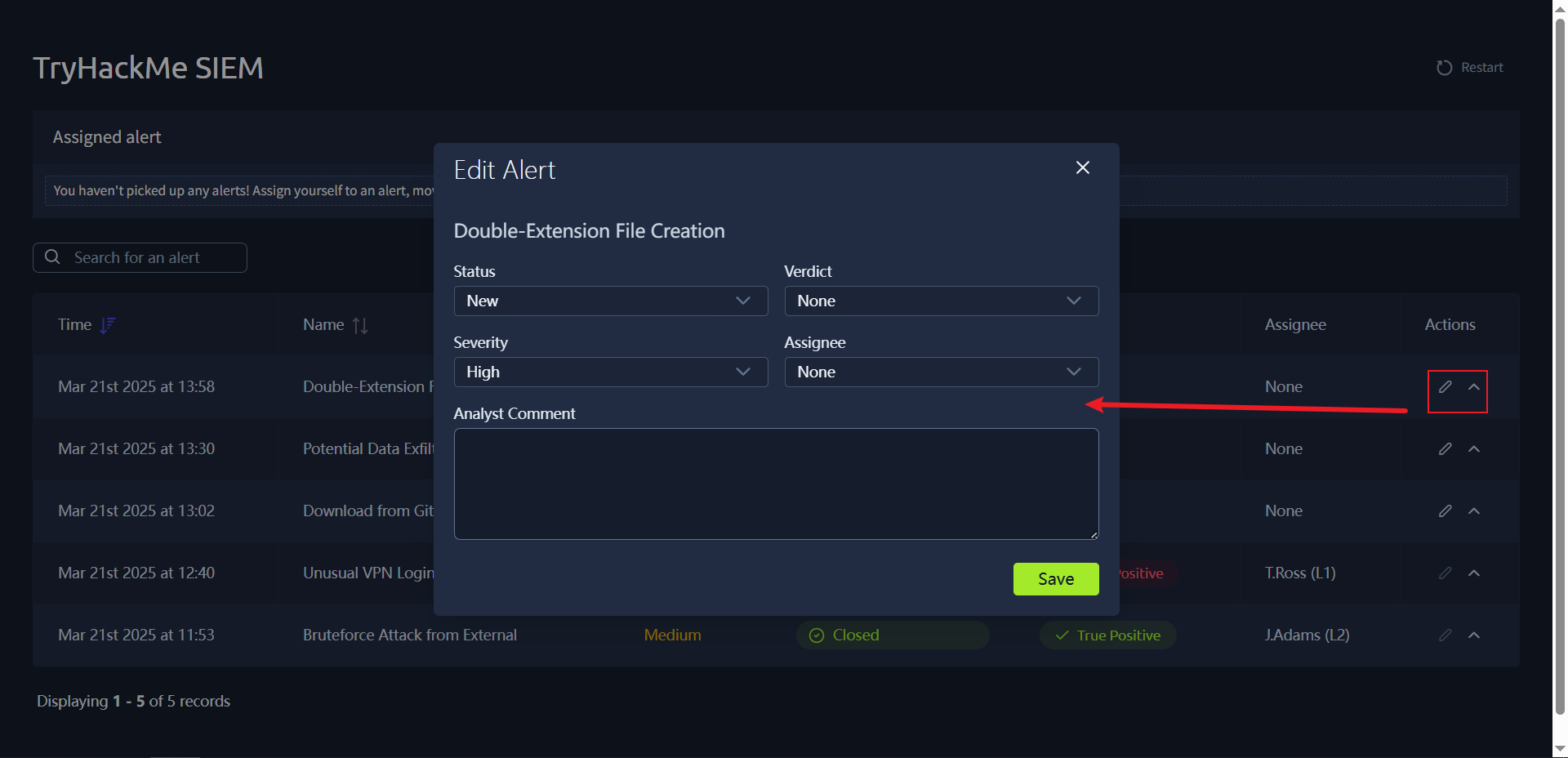

警報屬性

既然您已經瞭解了警報的生成方式,現在是時候瞭解它們的內容了。雖然每個SIEM或安全解決方案的具體細節有所不同,但警報通常具有一些您必須在處理之前理解的主要屬性。如果您發現某些內容難以理解,請不要擔心,因為您將在接下來的任務中瞭解更多相關信息。

警報屬性

| 編號 | 財產 | 描述 | 示例 |

|---|---|---|---|

| 1 | 警報時間 | 顯示警報創建時間。警報通常會

在實際事件發生幾分鐘後觸發。 |

- 警報時間:3月21日15:35

- 事件時間:3月21日15:32 |

| 2 | 警報名稱 | 根據檢測規則的名稱,提供事件概要。 | - 異常登錄位置

- 標記為釣魚郵件 - Windows RDP暴力破解 - 潛在數據泄露 |

| 3 | 警報嚴重程度 | 定義警報的緊急程度,

最初由檢測工程師設定, 但分析人員可根據需要進行更改。 |

- (🟢)低/信息量

- (🟡)中等/中級 - (🟠)高/嚴重 - (🔴)緊急/危急 |

| 4 | 警報狀態 | 告知是否有人正在處理警報

或分類處理是否已完成。 |

- (🆕)新增/未分配

- (🔄)進行中/待定 - (✅)已關閉/已解決 - 以及其他自定義狀態 |

| 5 | 警示判決 | 也稱為警報分類,

用於説明警報是真正的威脅還是噪音。 |

- (🔴)真陽性/真實威脅

- (🟢)誤報/無威脅 - 以及其他自定義判決 |

| 6 | 警覺受讓人 | 顯示被指派或自行指派審核警報的分析師。 | - 受讓人有時也可被稱為有意識的所有者

- 受讓人對其發出的警報負責。 |

| 7 | 警報描述 | 解釋警報內容,

通常分為右側的三個部分。 |

- 警報生成規則的邏輯

- 為什麼這種活動可能預示着攻擊? - (可選)如何對此警報進行分類 |

| 8 | 警示字段 | 提供安全運營中心分析師的評論

以及觸發警報所依據的值。 |

- 受影響的主機名

- 進入命令行 - 還有更多,具體取決於警報情況。 |

翻譯如下

請回答以下問題。

“異常 VPN 登錄位置”警報的最終結論是什麼?

# 簡稱fp

False Positive

“異常 VPN 登錄位置”警報中提到的用户是哪位?

M.Clark

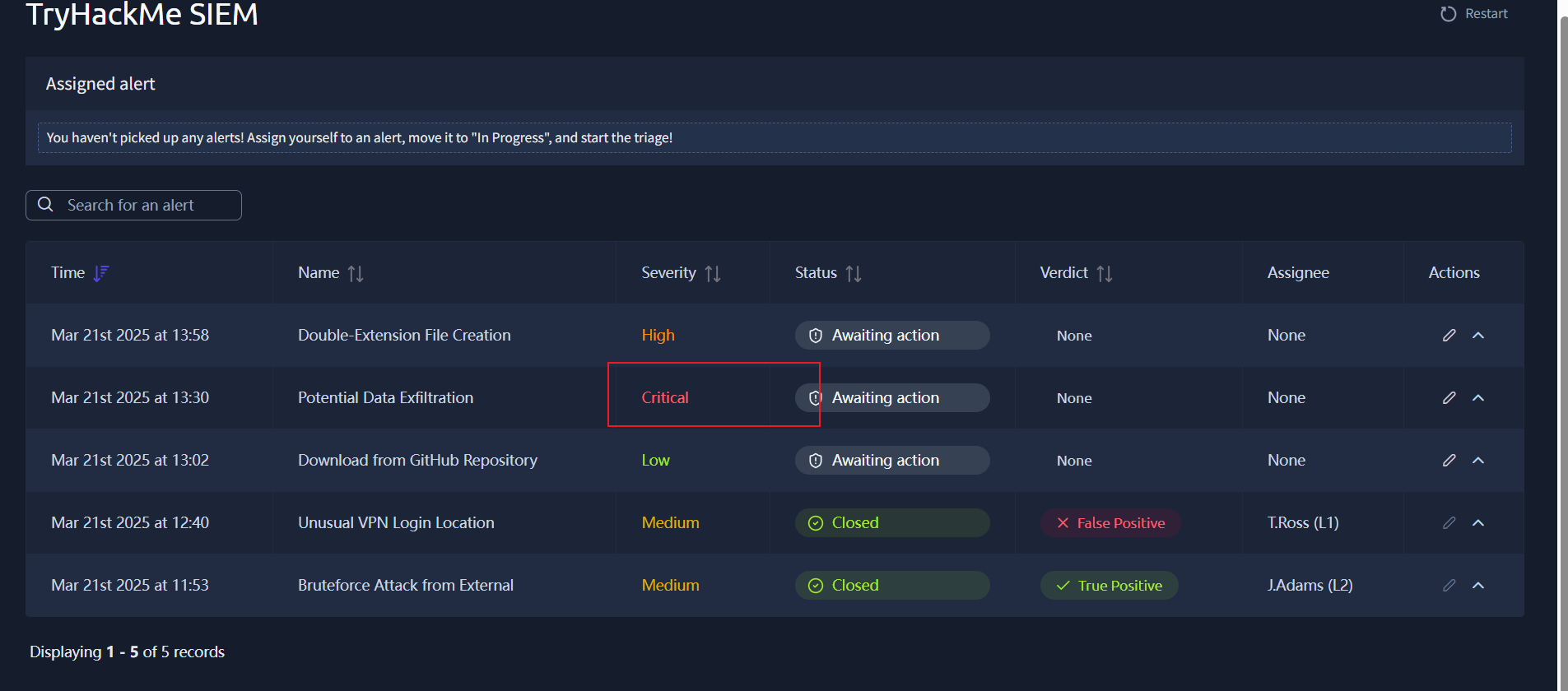

警報優先級

好了,現在您可以閲讀並理解警報了。接下來呢?回想一下第二個任務,您會看到數百條警報,但必須選擇優先處理哪些。決定處理哪些警報的過程稱為警報優先級排序,它對於確保及時發現威脅至關重要,尤其是在警報隊列中有很多警報的情況下。

選擇合適的警報

每個安全運營中心 (SOC)團隊都會制定自己的優先級規則,通常通過在安全信息和事件管理 (SIEM)或事件響應 (EDR) 系統中設置相應的告警排序邏輯來實現自動化。以下是通用、最簡單且最常用的方法:

- 篩選警報。

請確保不要接收其他分析師已經審核過或正在由您的團隊成員調查的警報。您應該只接收新的、尚未被發現和解決的警報。 - 按嚴重程度排序。

首先是嚴重警報,然後是高危、中危,最後是低危警報。這是因為檢測工程師設計的規則使得嚴重警報更有可能是真實存在的重大威脅,並且比中危或低危警報造成更大的影響。 - 按時間排序,

從最早的警報開始,到最新的警報結束。這樣做的目的是,如果兩條警報都與兩起數據泄露事件有關,那麼較早泄露事件中的黑客可能已經在竊取您的數據,而“新來者”可能才剛剛開始調查。

請回答以下問題。

是否應該優先處理中等嚴重程度的警報,而不是低嚴重程度的警報?(Yea/Nay)

yea

應該先處理最新的提醒,然後再處理較舊的提醒嗎?(Yea/Nay)

nay

將自己分配給優先級最高的警報,並將其狀態更改為 “進行中”。

您選擇的警報名稱將作為問題的答案。

Potential Data Exfiltration

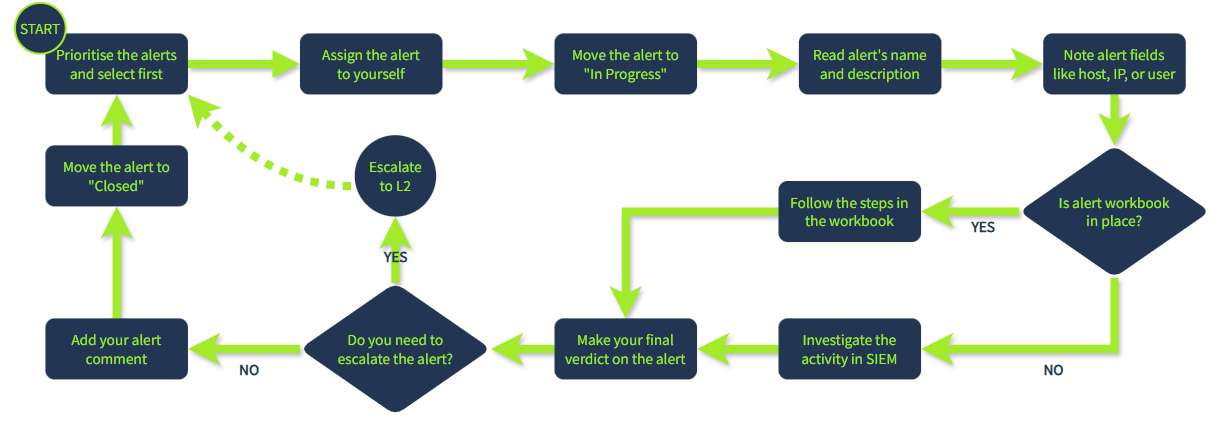

警報分類

最後,您現在可以審核選定的警報了!整個過程操作起來比較繁瑣,但您很快就會明白每一步的重要性。另外需要注意的是,安全運營中心 (SOC)分析師的警報審核也可以稱為警報分類、警報處理、警報調查或警報分析。在本模塊中,我們將重點介紹 “警報分類” 這一選項。

初步行動

初始步驟旨在確保您負責處理分配的警報,避免干擾其他分析師正在處理的警報,並確認您已做好充分準備進行詳細調查。具體操作方法是:首先將警報分配給自己,將其狀態更改為“進行中”,然後熟悉警報詳情,例如警報名稱、描述和關鍵指標。

調查

這是最複雜的一步,需要您運用技術知識和經驗來理解活動,並在SIEM或EDR日誌中正確分析其合法性。為了幫助一級分析師完成這一步驟,一些團隊會開發工作簿(也稱為劇本或運行手冊)——其中包含如何調查特定類別警報的説明。如果沒有工作簿,以下是一些關鍵建議:

- 瞭解哪些對象受到威脅,例如受影響的用户、主機名、雲平台、網絡或網站。

- 請注意警報中描述的具體操作,例如是否為可疑登錄、惡意軟件或網絡釣魚。

- 回顧事件始末,查找警報發出前後是否存在可疑行為。

- 使用威脅情報平台或其他可用資源來驗證你的想法。

最終行動

您在此處做出的決定將決定您是否發現了潛在的網絡攻擊。一些操作,例如“升級”或“添加評論”,將在後續章節中進行解釋,所以如果您現在覺得它們很複雜,請不要擔心。首先,請判斷您調查的警報是惡意的(真陽性)還是非惡意的(假陽性)。然後,請準備詳細的評論,解釋您的分析步驟和判斷依據,返回控制面板並將其狀態更改為“ 已關閉”。

SOC儀表板説明

如果在初步評估後沒有收到任何標記,則表示您設置的值有誤。

您可以通過點擊 TryHackMe SIEM右上角的“重啓”按鈕來重置SOC控制面板。

請回答以下問題。

操作教程:

編輯,然後根據你的分析填寫即可

- 分析結束就close,真實攻擊還是fp誤報

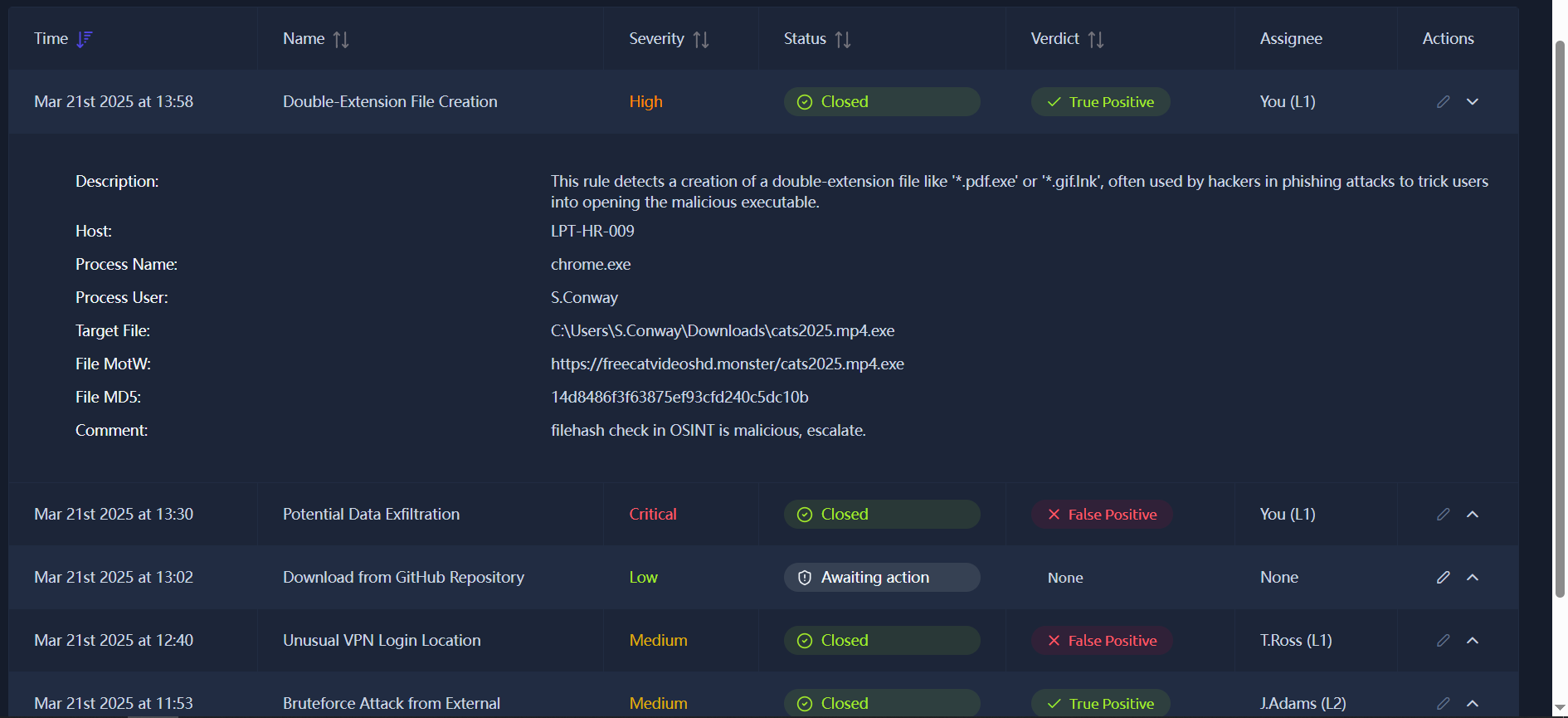

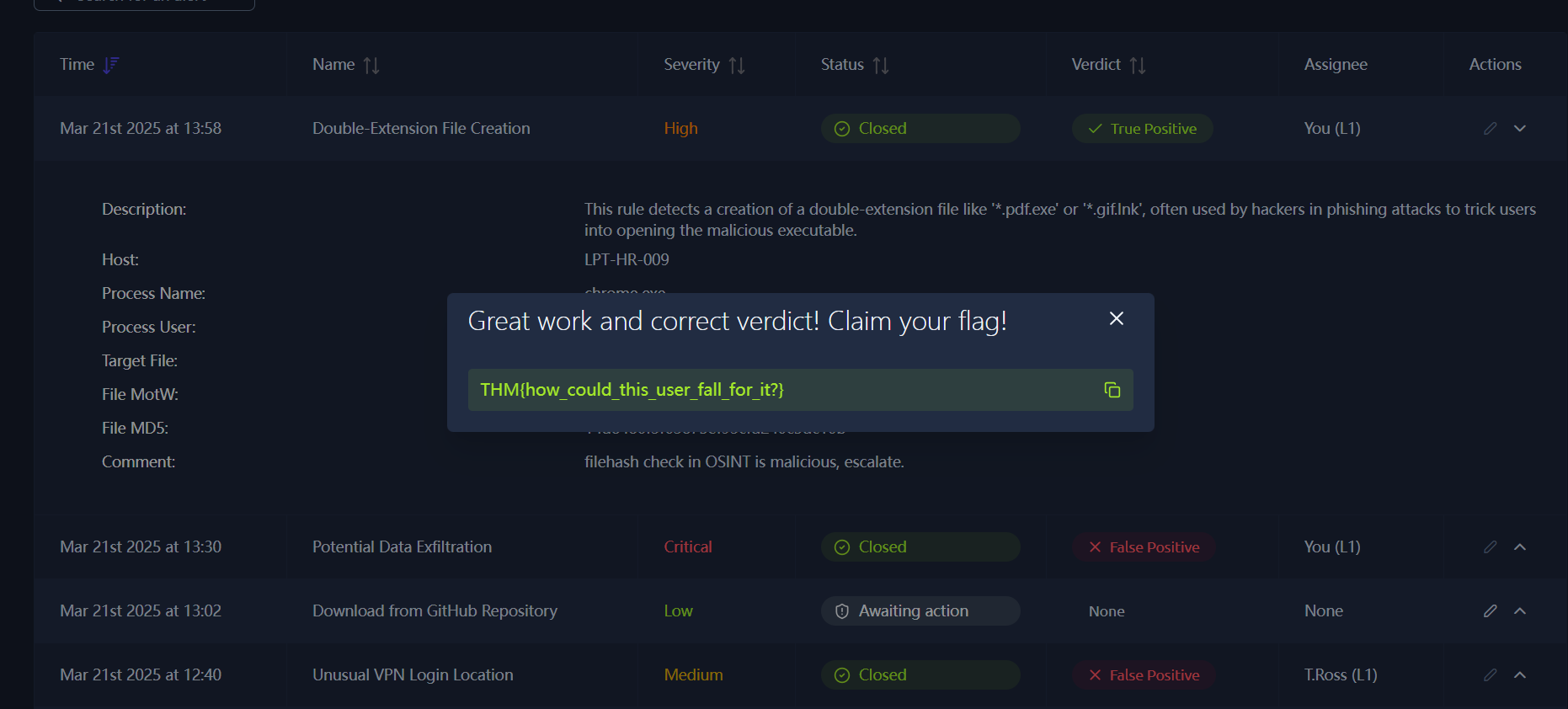

在正確處理了第一優先級警報後,您收到了哪個標誌?

THM{looks_like_lots_of_zoom_meetings}

在正確處理二級警報後,您收到了哪個標誌?

THM{how_could_this_user_fall_for_it?}

在正確處理三級警報後,您收到了哪個標誌?

THM{should_we_allow_github_for_devs?}

結論

恭喜您成功完成警報分類!當然,將警報標記為“真陽性”並不能阻止攻擊,但這無疑是一個良好的開端。接下來,您將學習如何正確評論警報和報告案例、正確的升級流程,以及二級分析師在升級後採取的行動。

SOC L1 警報報告

介紹

在警報分級處理期間或之後,一級分析師可能不確定如何對警報進行分類,需要高級分析師的支持或系統所有者的信息。此外,一級分析師可能還會處理需要立即關注和補救措施的真實網絡攻擊和數據泄露事件。本會議室將通過引入三個新術語來探討這些情況:警報報告、升級和溝通。

- 學習目標

- 瞭解安全運營中心 (SOC)警報報告和升級的必要性

- 學習如何正確編寫警示評論或案例報告。

- 探索升級方法和最佳溝通實踐

- 運用所學知識在模擬環境中對警報進行分類

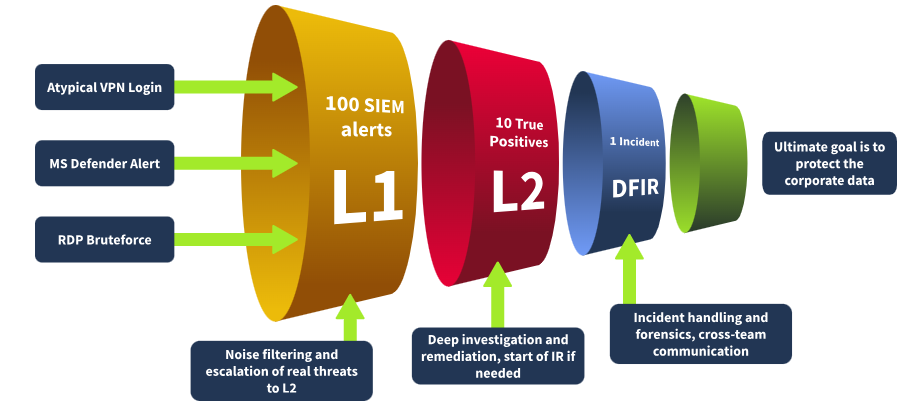

預警漏斗

在上一節課中,您學習瞭如何對警報進行分類和優先級排序。但您可能想知道接下來會發生什麼。您的優先級排序如何幫助預防威脅和阻止安全漏洞?這是一個全新的主題,我們將在本節課中詳細講解,但現在,讓我們先回顧一下警報的處理流程。

首先,一級分析師會在安全信息和事件管理(SIEM)、事件檢測與響應 (EDR)系統或工單管理平台中收到警報。大多數警報會被判定為誤報或在一級層面處理,但複雜且具有威脅性的警報會被髮送到二級團隊,由他們負責修復大多數安全漏洞。要進一步發送警報,您需要了解三個新術語:報告、升級和溝通。

-

警報報告

在關閉警報或將其上報至二級支持之前,您可能需要先提交報告。根據團隊標準和警報嚴重程度,您可能需要詳細記錄調查過程,確保包含所有相關證據,而不是僅提供簡短的警報評論。對於需要升級處理的“真陽性”警報,這一點尤為重要。 -

警報升級

如果真陽性警報需要採取額外措施或進行更深入的調查,請按照既定流程將其上報給二級分析師進行進一步審核。這時,您的警報報告就派上用場了,因為二級分析師可以利用它來獲取初步背景信息,從而減少從頭開始分析所需的時間。 -

溝通

在分析過程中或分析結束後,您可能還需要與其他部門溝通。例如,詢問 IT 團隊是否確認已授予某些用户管理權限,或者聯繫人力資源部門以獲取有關新入職員工的更多信息。

請回答以下問題。

將可疑警報傳遞給二級分析師進行審核的流程是什麼?

# 升級

Alert Escalation

正式描述警報詳情和調查結果的流程是什麼?

# 告警報告

Alert Reporting

報告指南

在繼續討論之前,必須先明確為什麼需要一級分析師除了將報告標記為真陽性或假陽性之外,還要撰寫報告,以及為什麼這個話題不容忽視。一級分析師撰寫警報報告有幾個關鍵目的:

| 警報報告目的 | 解釋 |

| 為事態升級提供背景信息 | - 一份撰寫良好的報告可以為二級分析師節省大量時間。

- 此外,這也有助於他們快速瞭解發生了什麼。 |

| 保存調查結果以作記錄 | - 原始SIEM日誌保存3-12個月,但警報會無限期保留。

- 因此,為了以防萬一,最好將所有上下文信息都保留在警告框內。 |

| 提高調查技能 | - 如果你不能用簡單的語言解釋清楚,説明你理解得還不夠透徹。

- 撰寫報告是提升L1技能的好方法,它可以通過總結警報信息來實現。 |

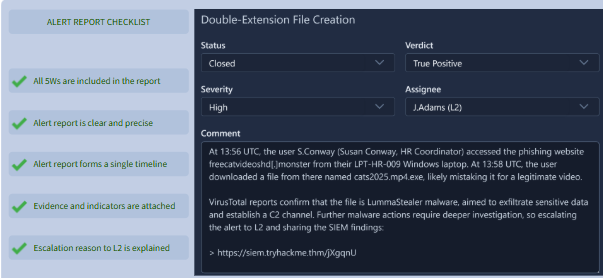

報告格式

設想一下,您是一名二級分析師、數字取證與事件響應(DFIR)團隊成員或需要了解警報信息的 IT 專業人員。您希望在報告中看到哪些內容?我們建議您遵循 “5W”原則,並在報告中至少包含以下內容:

- 誰:哪個用户登錄、運行命令或下載文件

- 內容:具體執行了什麼操作或事件順序?

- 時間:可疑活動究竟何時開始和結束。

- 位置:警報涉及哪個設備、IP 地址或網站

- 原因:最重要的“W”,即你做出最終決定的理由。

請回答以下問題。

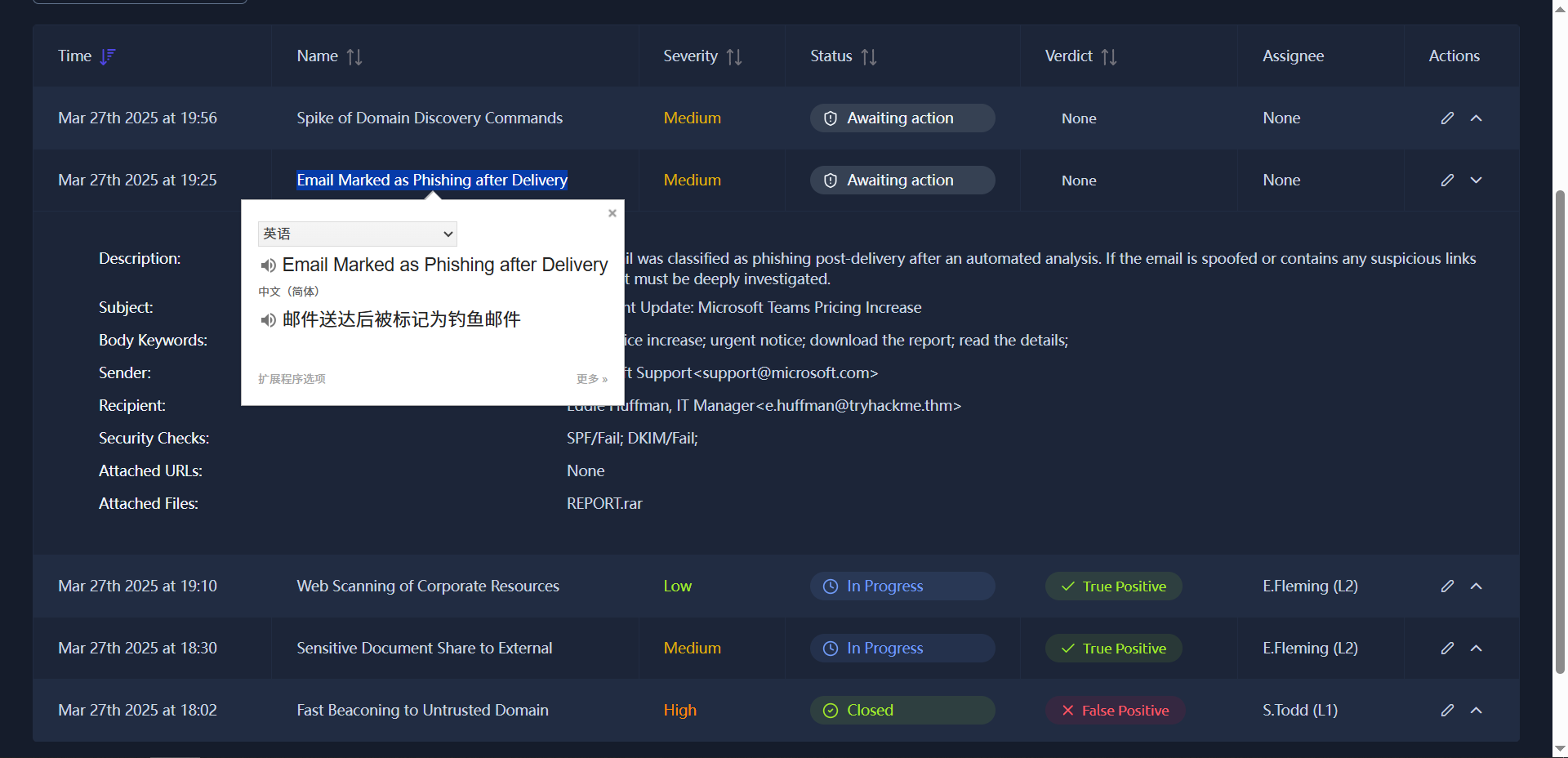

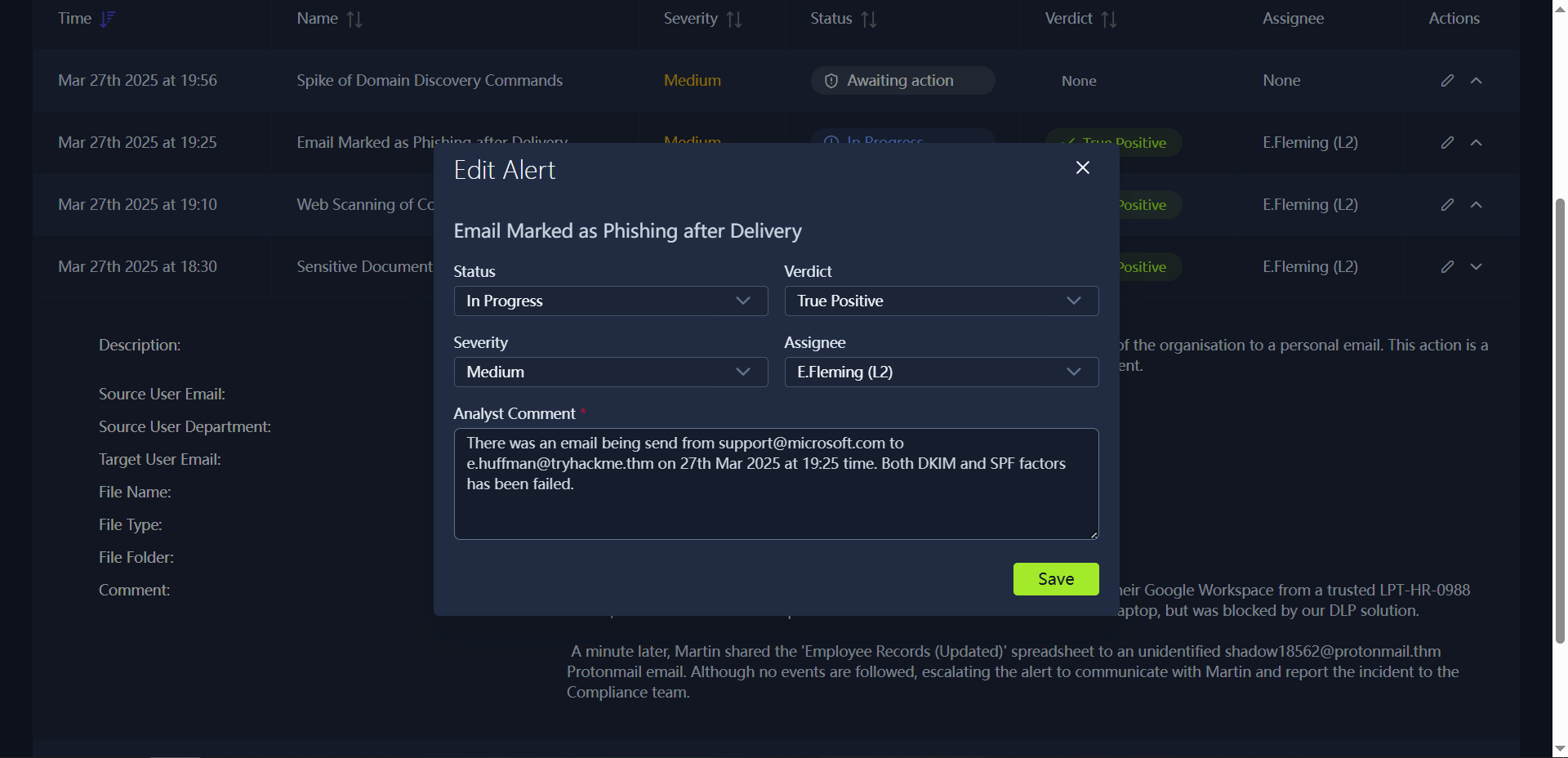

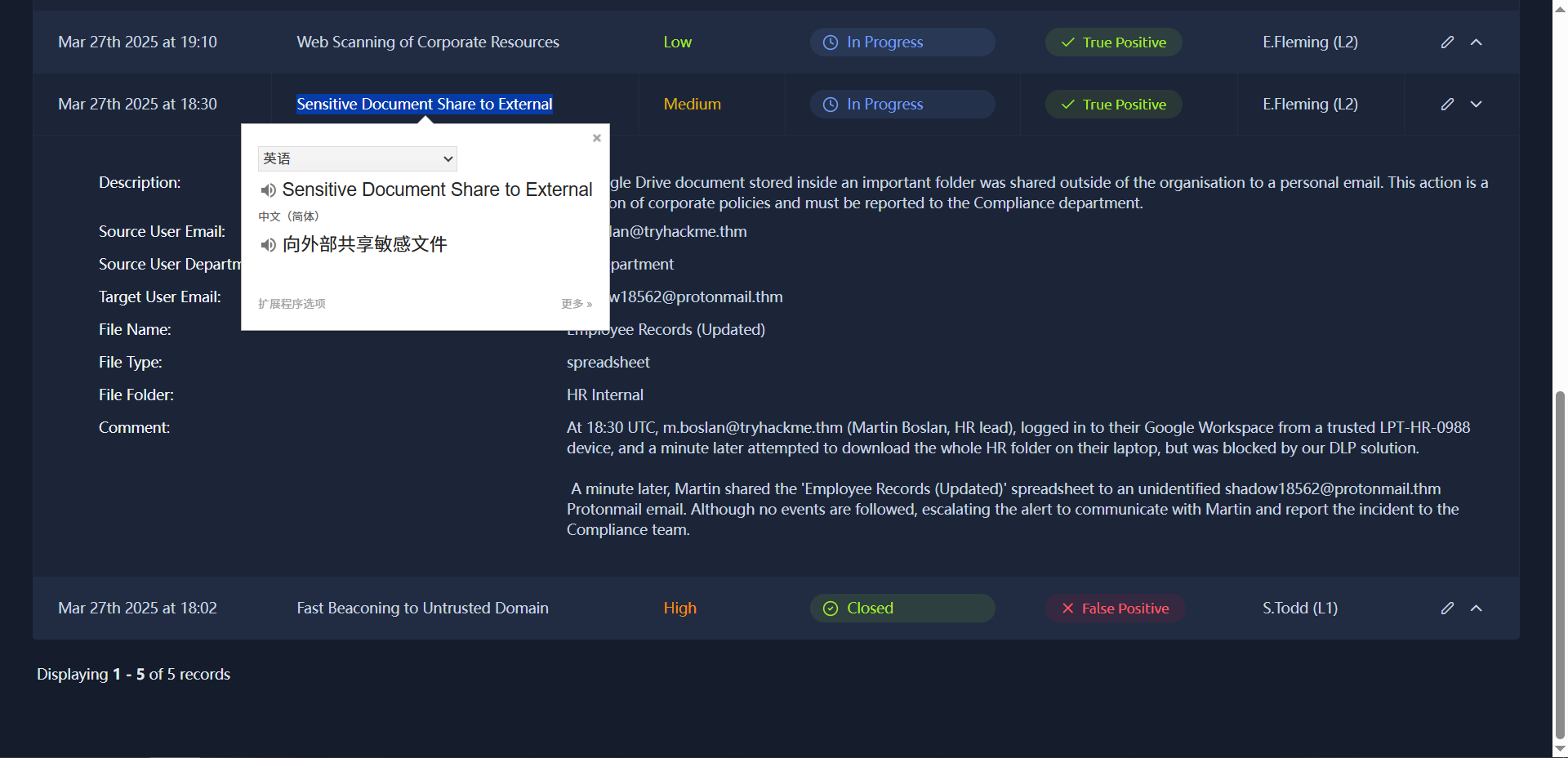

根據上圖的安全運營中心(SOC)的儀表盤顯示,是哪個用户的電子郵件地址泄露了敏感文件?

m.boslan@tryhackme.thm

查看新發出的警報,可疑的、可能是釣魚郵件的“發件人”是誰?

support@microsoft.com

打開釣魚警報,閲讀詳細信息,並嘗試理解其活動。

使用“5W”模板,在撰寫一份合格的報告後,你發現了什麼警示信號?

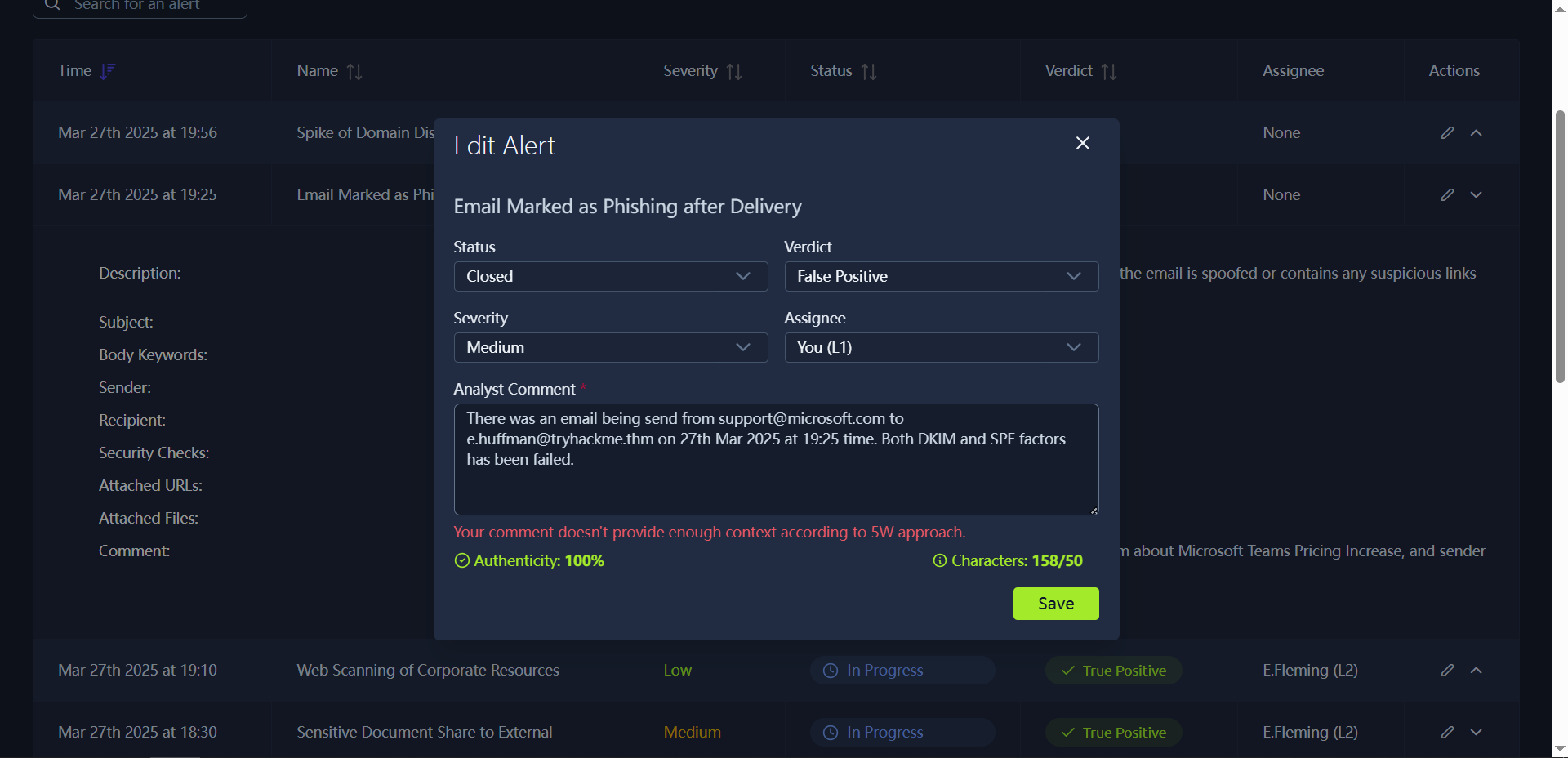

# There was an email being send from support@microsoft.com to e.huffman@tryhackme.thm on 27th Mar 2025 at 19:25 time. Both DKIM and SPF factors has been failed.

THM{nice_attempt_faking_microsoft_support}

升級指南

在您做出判斷並撰寫警報報告後,必須決定是否將警報升級到 L2 層。同樣,不同團隊的答案可能有所不同,但以下建議通常適用於大多數SOC團隊。如果出現以下情況,您應該升級警報:

- 該警報表明發生了重大網絡攻擊,需要進行更深入的調查或數字取證與事件響應 (DFIR)。

- 需要採取補救措施,例如清除惡意軟件、隔離主機或重置密碼。

- 需要與客户、合作伙伴、管理層或執法機構進行溝通。

- 你對警報內容理解得不夠透徹,需要資深分析師的幫助。

- 升級步驟

大多數情況下,要升級警報,只需將警報重新分配給當班的二級支持人員,並通過公司聊天或當面通知他們即可。但在某些團隊中,您可能需要創建一份正式的書面升級請求,其中包含數十個必填字段。

無論協議如何,L2 團隊最終都會收到您提交的工單,閲讀您的報告,並在有任何疑問時與您聯繫。一切就緒後,L2 分析師通常會進一步調查警報詳情,驗證警報是否確為真陽性,必要時與其他部門溝通,對於重大事件,則會啓動正式的 事件響應流程。

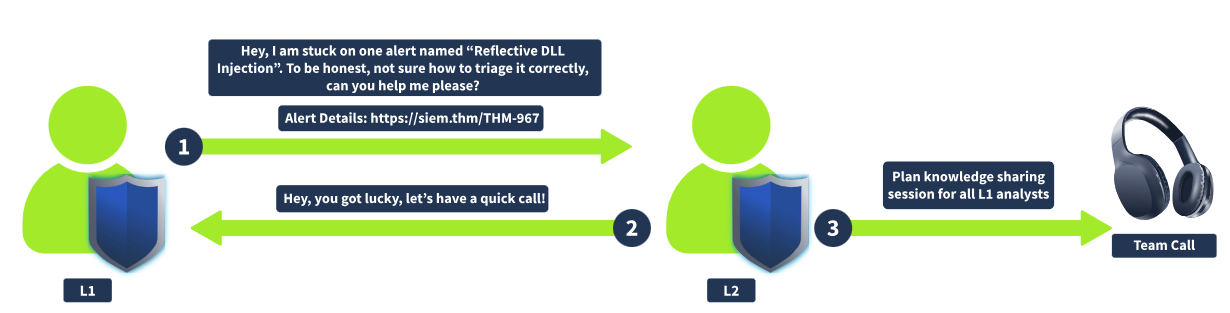

請求二級支持

如果遇到不清楚的地方,L1通常可以向高級支持人員尋求幫助。尤其是在入職初期,與其盲目地關閉自己不理解的警報,不如先討論警報內容並澄清SOC流程。尋求支持的流程可能有所不同,但通常流程如下:

SOC控制面板升級

- 撰寫警報報告並提供您的結論;將警報狀態更改為 “處理中” 。

- 將警報分配給當班的二級領導。二級領導將收到通知並從你的報告開始處理。

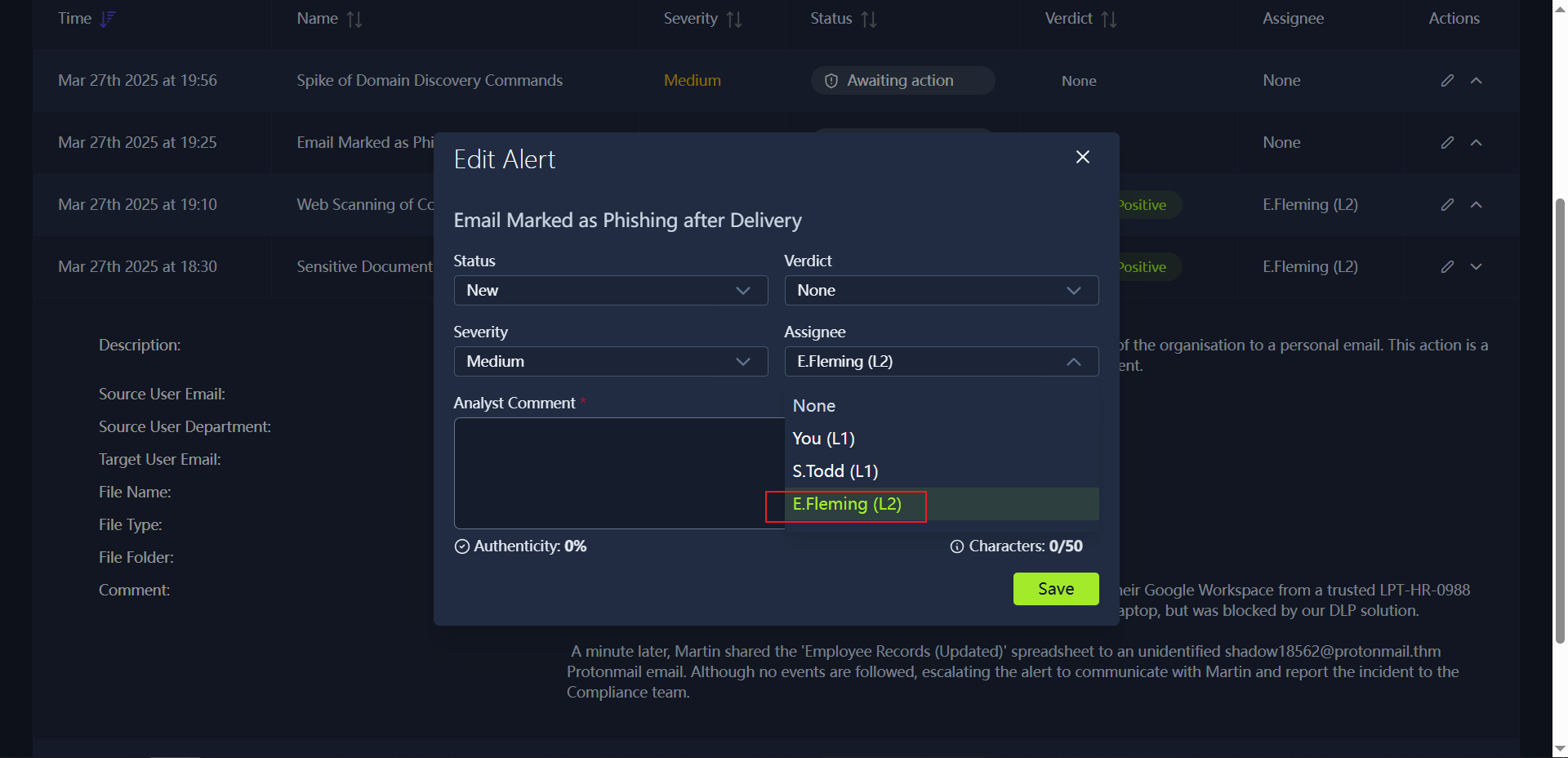

請回答以下問題。

在SOC 控制面板中,您目前可以分配(升級)警報的L2 負責人是誰?

E.Fleming

將上一個任務中的警報正確升級到 L2 後,您收到了什麼標誌?

注意: 如果您之前已正確升級警報,只需編輯警報並再次單擊“保存”即可。

comment裏面填寫上次填的就行:

There was an email being send from support@microsoft.com to e.huffman@tryhackme.thm on 27th Mar 2025 at 19:25 time. Both DKIM and SPF factors has been failed.

拿到的flag:THM{good_job_escalating_your_first_alert}

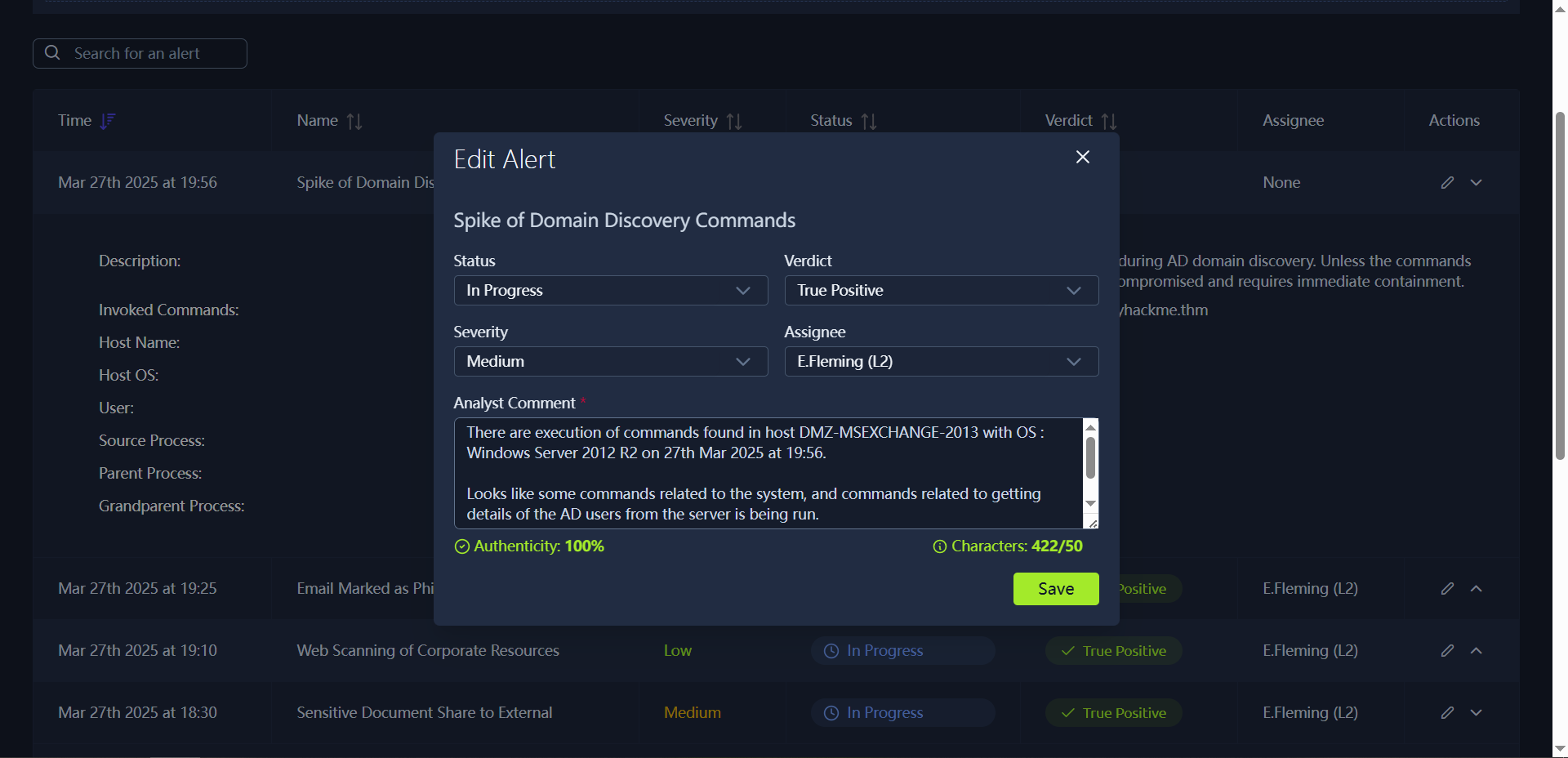

現在,請調查隊列中的第二個新警報,並提供詳細的警報註釋。

然後,決定是否需要升級此警報,並按照流程繼續操作。

完成初步評估後,您應該會收到一個標記,那就是您的答案!

comment 填寫如下:

"There are execution of commands found in host DMZ-MSEXCHANGE-2013 with OS : Windows Server 2012 R2 on 27th Mar 2025 at 19:56.

Looks like some commands related to the system, and commands related to getting details of the AD users from the server is being run.

The w3wp.exe looks like command to handle the web requests and the revshell.exe and powershell.exe are the apps used to run these commands from the web requests."

拿到的flag為:THM{looks_like_webshell_via_old_exchange}

SOC通信

升級和報告流程應該對您來説簡單明瞭、合乎邏輯。但是,正如常言所説,説起來容易做起來難,您應該做好應對意外情況的準備,並瞭解在緊急情況下該如何應對。理想情況下,安全運營中心 (SOC)團隊擁有自己的危機溝通程序——指導方針和流程,可以幫助您和您的團隊成員解決問題。如果沒有,建議您閲讀以下案例,並做好有效應對的準備。

溝通案例

-

您需要上報一個緊急的關鍵警報,但二級支持人員無法接聽電話,且30分鐘內沒有迴應。

請確保您知道如何找到緊急聯繫人。首先嚐試聯繫二級支持人員,然後是三級支持人員,最後是您的經理。 -

關於 Slack/Teams 帳户被盜用的警報要求您與受影響用户驗證登錄信息。

請勿通過被盜用的聊天記錄聯繫用户,請使用其他聯繫方式,例如電話。 -

短時間內您會收到大量警報,其中一些至關重要。

請根據工作流程對警報進行優先級排序,但務必將情況告知當班的二級技術支持人員。 -

幾天後,你意識到自己錯誤地將警報分類,很可能錯過了惡意攻擊。

立即聯繫你的二級支持人員,説明你的擔憂。威脅行為者可能在發動攻擊前數週都保持沉默。 -

由於SIEM日誌解析不正確或無法搜索,您無法完成警報分類

。請不要忽略此警報,請儘可能進行調查,並將問題報告給值班的 L2 技術支持或SOC工程師。

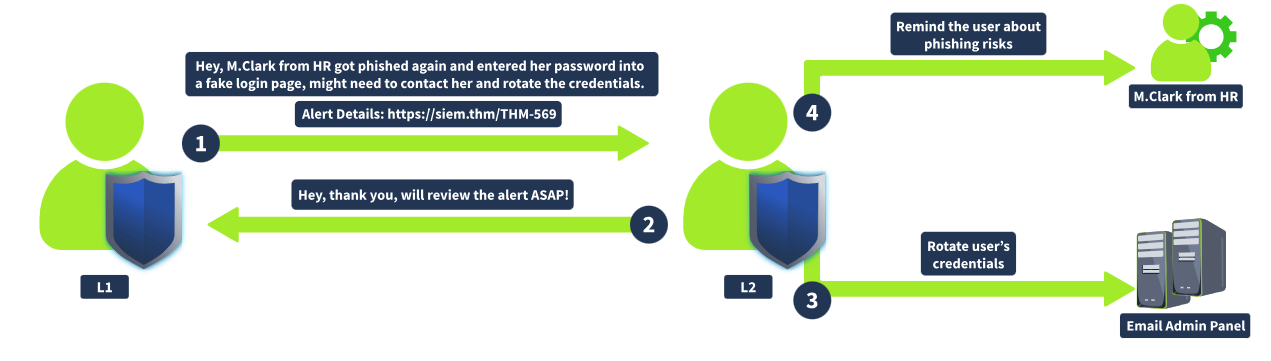

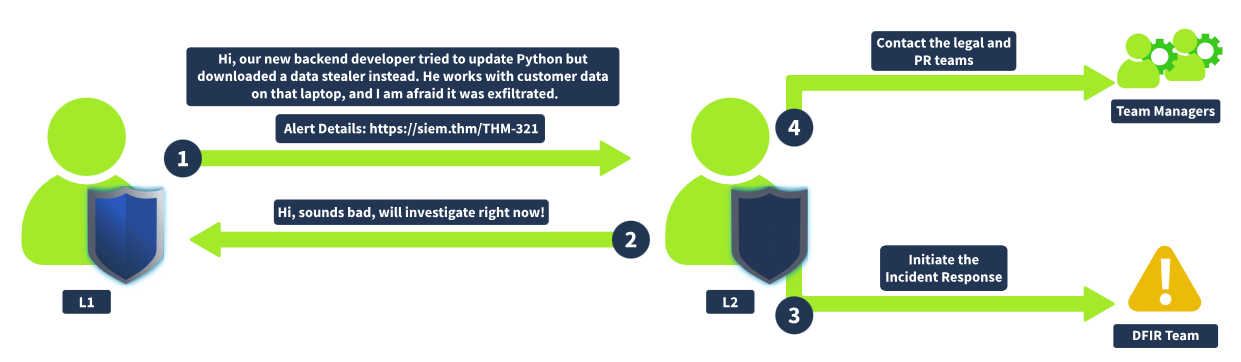

L2 溝通

請回答以下問題。

遇到重大威脅時,是否應該首先嚐試聯繫你的經理(Yea/Nay)?

nay

如果您認為自己錯過了攻擊,是否應該立即聯繫您的二級指揮官(Yea/Nay)?

yea

結論

學習了三項重要的安全運營中心 (SOC)技能:告警報告、升級和溝通,做得非常棒。這些技能對於任何一級分析師都至關重要:告警報告有助於為二級分析師保留和提供活動上下文;升級確保威脅得到及時消除;溝通則使安全運營中心與其他部門之間的協調更加清晰有效。

SOC 工作簿和查找

介紹

警報分類是一個複雜的過程,通常需要分析人員收集有關受影響員工或服務器的更多信息。本房間將探討旨在簡化警報分類的SOC工作簿,並解釋各種查找方法,以便快速檢索用户和系統上下文。

- 學習目標

- 熟悉SOC調查工作手冊

- 瞭解如何在安全運營中心 (SOC)中查找和使用資產清單。

- 瞭解企業網絡圖的重要性

- 在交互式界面中構建實踐工作流程

資產與身份

想象一下,你值夜班時收到一條警報,顯示 G.Baker 登錄了 HQ-FINFS-02 服務器。然後,該用户從服務器下載了“Financial Report US 2024.xlsx”文件並將其分享給了 R.Lund。為了正確評估警報並瞭解此活動是否在預期之內,你需要找到許多問題的答案:

- G.Baker是誰?他的工作時間和在公司擔任什麼職務?

- HQ-FINFS-02 的用途和位置是什麼?哪些人可以訪問它?

- R.Lund 為什麼需要查閲公司財務記錄?

身份清單

身份清單是一份企業員工(用户帳户)、服務(機器帳户)及其詳細信息(例如權限、聯繫人和公司內角色)的目錄。對於上述場景,身份清單可以幫助您瞭解 G.Baker 和 R.Lund 的背景信息,並簡化判斷該活動是否在預期之內的過程。

身份示例

| 姓名 | 用户名 | 電子郵件 | 角色 | 地點 | 使用權 |

|---|---|---|---|---|---|

| 格雷戈裏·貝克 | G.貝克 | g.baker@tryhatme.thm | 首席財務官 | 歐洲,英國 | VPN、總部、財務 |

| 雷蒙德·倫德 | R.倫德 | r.lund@tryhatme.thm | 美國金融顧問 | 美國德克薩斯州 | VPN,金融 |

| 凱特·丹納 | K.丹納 | k.danner@tryhatme.thm | 首席技術官 | 歐洲,英國 | VPN、DA、總部、AWS |

| svc-veeam-06 | svc-veeam-06 | 不適用 | 備份服務帳户 | 不適用 | VEEAM、DMZ、總部 |

| svc-nginx-pp | svc-nginx-pp | 不適用 | Web 應用程序服務帳户 | 不適用 | 非軍事區 |

身份的來源

| 解決方案 | 示例 | 描述 |

|---|---|---|

| 活動目錄 | 本地部署AD,Entra ID | AD本身就是一個身份數據庫,通常被安全運營中心(SOC)使用。 |

| 單點登錄提供商 | Okta、Google Workspace | 雲端AD替代方案,一種輕鬆管理和搜索用户的方法。 |

| 人力資源系統 | BambooHR、SAP、HiBob | 僅限員工查看,但通常提供完整的員工數據 |

| 定製解決方案 | CSV 或 Excel 表格 | IT 或安全團隊維護自己的解決方案是很常見的做法。 |

資產清單

資產清單(也稱資產查找)列出了組織 IT 環境中所有計算資源。需要注意的是,“資產”一詞含義寬泛,可以指軟件、硬件或員工,但本文檔僅強調服務器和工作站。以上述場景為例,資產清單可以幫助您瞭解 HQ-FINFS-02 服務器的相關信息。

資產示例

| 主機名 | 地點 | IP地址 | 操作系統 | 所有者 | 目的 |

|---|---|---|---|---|---|

| HQ-FINFS-02 | 英國數據中心 | 172.16.15.89 | Windows Server 2022 | 中央信息技術部 | 用於財務記錄的文件服務器 |

| HQ-ADDC-01 | 英國數據中心 | 172.16.15.10 | Windows Server 2019 | 中央信息技術部 | 主AD域控制器 |

| PC-891D | 倫敦辦事處 | 192.168.5.13 | Windows 11 專業版 | 技術支持 | 會計師專用台式電腦 |

| L007694 | 偏僻的 | 不適用 | macOS 13 | A. Kelly,DevOps | 公司筆記本電腦 |

| L005325 | 偏僻的 | 不適用 | macOS 13 | J.Eldridge,人力資源部 | 公司筆記本電腦 |

資產來源

| 解決方案 | 示例 | 描述 |

|---|---|---|

| 活動目錄 | 本地部署AD,Entra ID | AD不僅是一種身份標識,也是一個可靠的資產清單數據庫。 |

| SIEM或EDR | Elastic、CrowdStrike | 某些SIEM或EDR代理會收集有關受監控主機的信息。 |

| MDM解決方案 | MS Intune、Jamf MDM | 專為列出和管理資產而創建的一類專用解決方案 |

| 定製解決方案 | CSV 或 Excel 表格 | 與身份清單一樣,定製解決方案也很常見。 |

請回答以下問題。

查看公司人員名單,R.Lund 在公司中擔任什麼角色?

# 美國金融顧問

US Financial Adviser

檢查資產清單,HQ-FINFS-02 服務器存儲哪些數據?

# 用於財務記錄的文件服務器

Financial records

最後,從場景描述來看,文件共享是否合法且符合預期?(Yea/Nay)

Yea

網絡圖

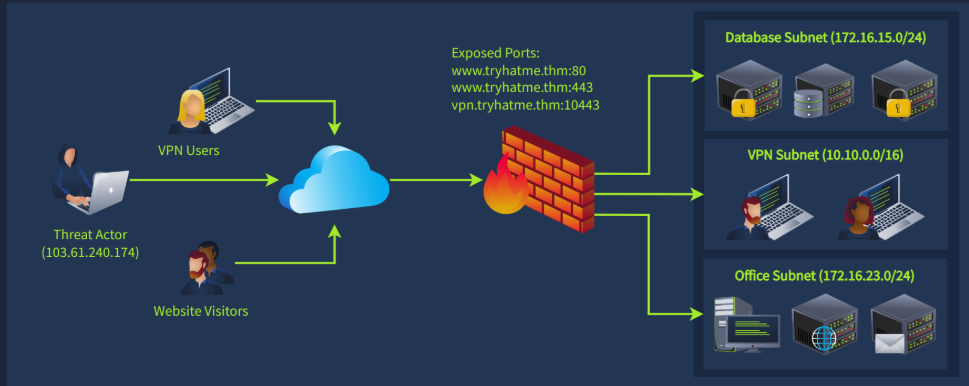

繼續探討身份和資產清單相關話題,您可能還需要從網絡角度查看警報,尤其是在大型公司中。設想這樣一種場景:您正在基於防火牆日誌調查一系列相關警報,並希望瞭解您看到的IP 地址的含義:

- 08:00:IP 地址103.61.240.174通過TCP /10443端口反覆連接到企業防火牆。

- 08:23:防火牆日志顯示 IP 地址 103.61.240.174 被轉換為內部IP 地址10.10.0.53。

- 08:25:IP 地址 10.10.0.53 正在掃描172.16.15.0/24網絡範圍,但未找到開放端口。

- 08:32:同一IP地址正在掃描172.16.23.0/24網段,攻擊似乎仍在進行中。

要調查上述案例,您需要找出 10443 端口上運行的服務以及連接該端口的原因。然後,確定 IP 地址 10.10.0.53 所屬的子網,以及它為何會嘗試連接到其他子網。網絡拓撲圖(一種展示現有位置、子網及其連接的可視化示意圖)可以解答您的問題:

根據公司規模和結構的不同,您可能會看到更復雜的網絡拓撲圖,但它們對安全運營中心 (SOC)分析師的用途始終如一——幫助理解可疑的網絡活動。在我們的場景中,您可以參考網絡拓撲圖,並按如下方式重構攻擊路徑:

- IP 地址為 103.61.240.174 的威脅行為者對VPN進行了暴力破解攻擊,目標是vpn.tryhatme.thm。

- 在成功實施暴力破解並登錄VPN後,攻擊者獲得了VPN子網中的一個 IP 地址。

- 然後,攻擊者試圖掃描數據庫子網,但很可能被防火牆規則阻止了。

- 由於未能找到目標,攻擊者轉而攻擊辦公室子網,尋找下一個目標。

請回答以下問題。

根據網絡拓撲圖,TCP/10443 端口暴露的是哪項服務?

vpn

那麼,IP地址為172.16.15.99的服務器屬於哪個子網呢?

database subnet

最後,這種情況看起來像是真陽性(TP)還是假陽性(FP)?

# 都爆破vpn進來了,還FP呢?肯定TP真攻擊了

TP

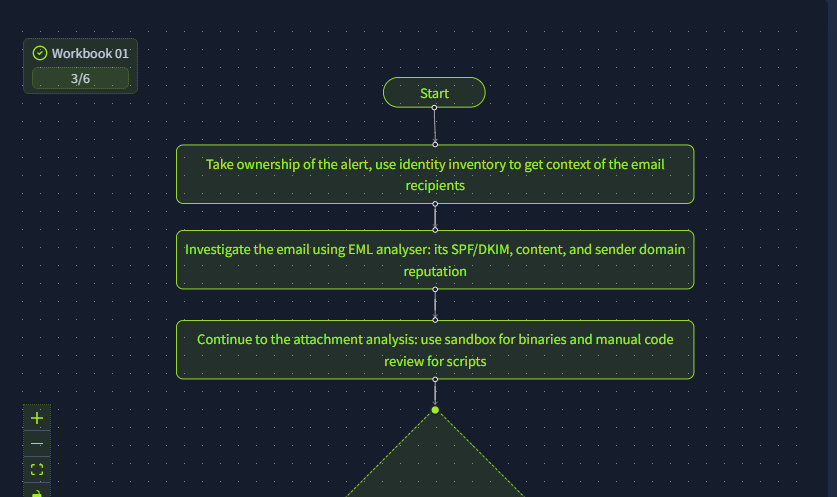

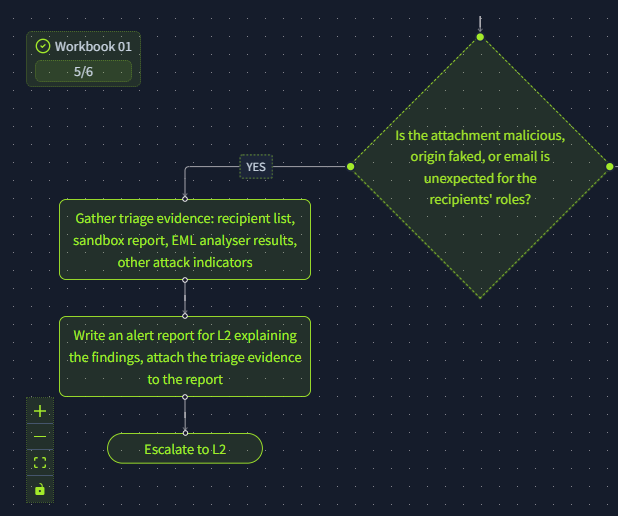

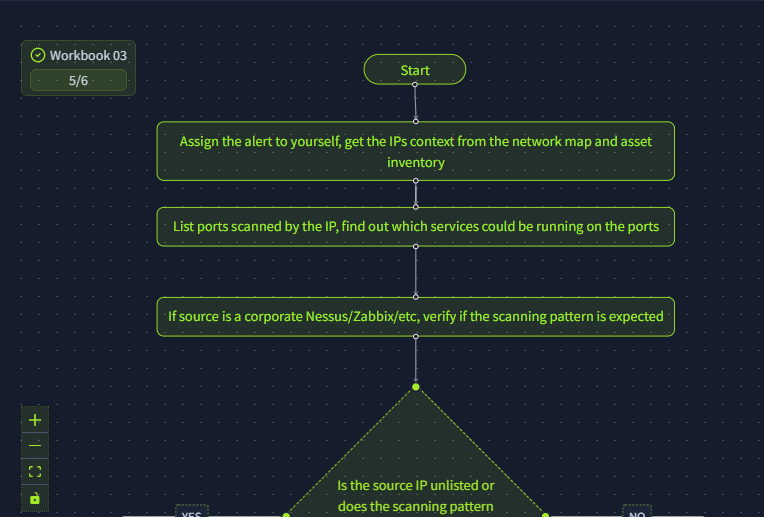

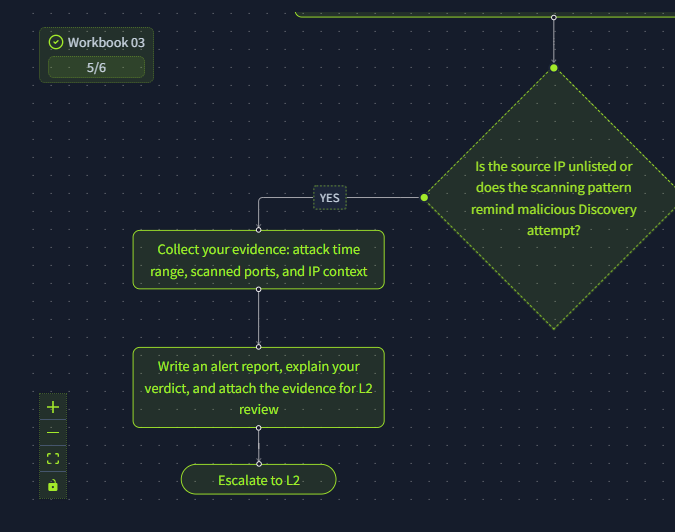

練習冊理論

藉助資產清單和網絡拓撲圖,您可以獲得關於用户、主機或 IP 地址的足夠上下文信息。接下來,您的任務是判斷所觀察到的活動是否安全。對於某些警報,分析很簡單,但有些警報可能需要數十個關鍵步驟,必須嚴格遵循這些步驟,以避免遺漏重要細節和混淆攻擊證據。那麼,如何確保始終遵循所有分析步驟呢?

SOC工作簿

安全運營中心 (SOC)工作手冊,也稱為劇本、運行手冊或工作流程,是一份結構化文檔,它定義了高效、一致地調查和修復特定威脅所需的步驟。由於一級分析師被視為初級專家,無需完美地對每一種可能的攻擊場景進行分類,因此高級分析師通常會編寫工作手冊來支持經驗不足的團隊成員。建議(有時甚至要求)一級分析師嚴格按照工作手冊對警報進行分類,以避免錯誤並簡化分析流程。

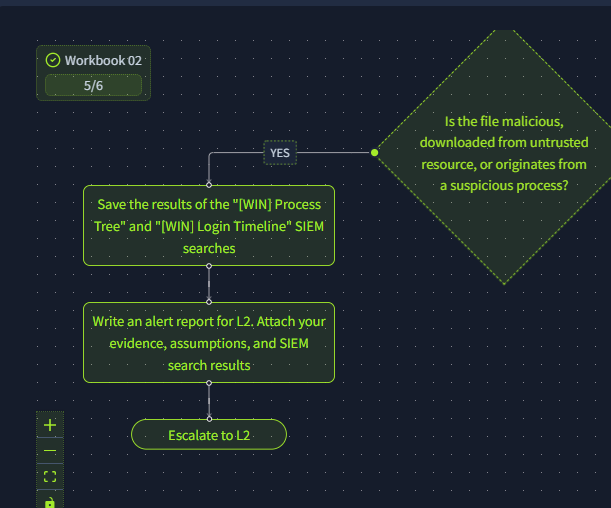

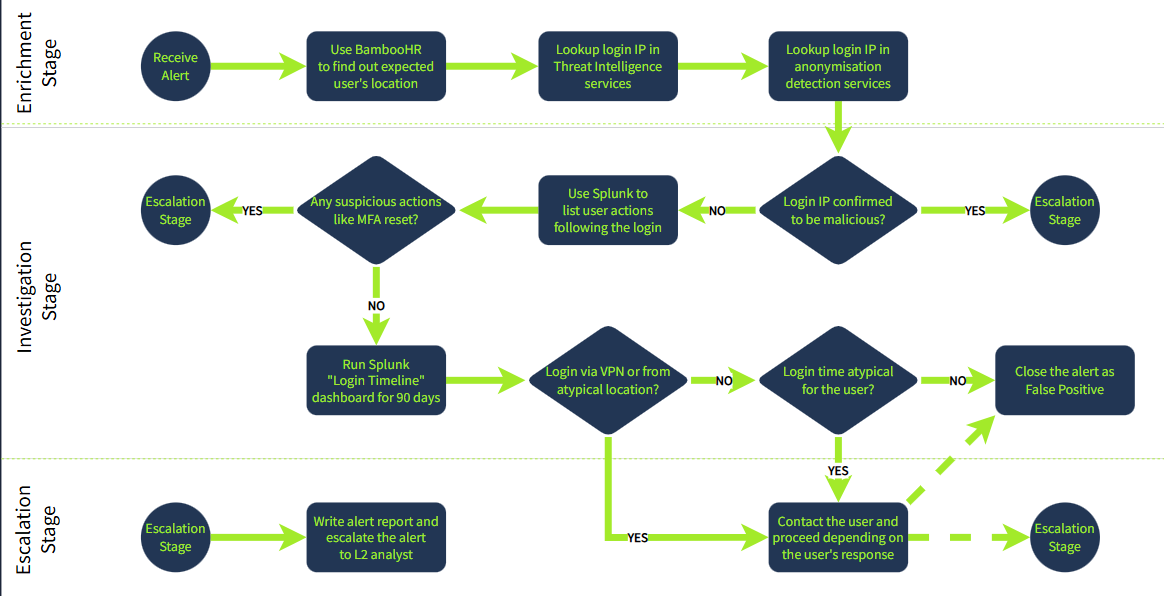

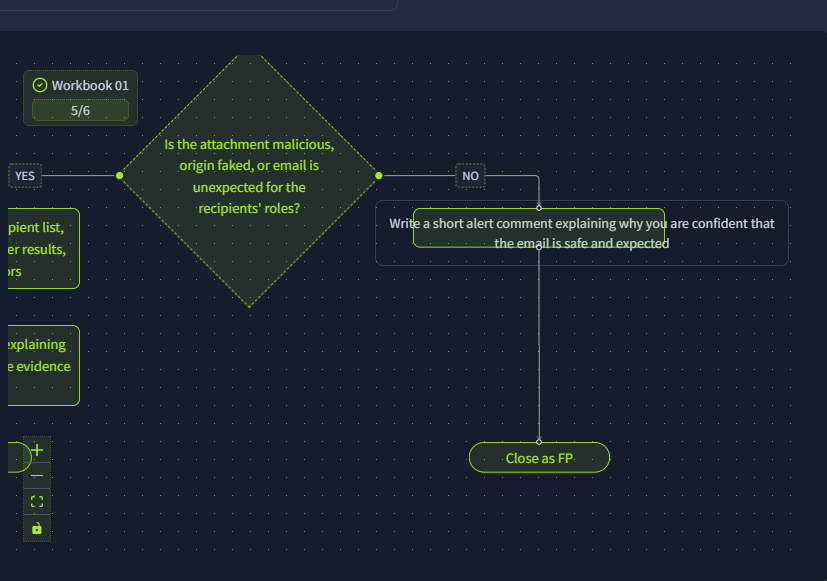

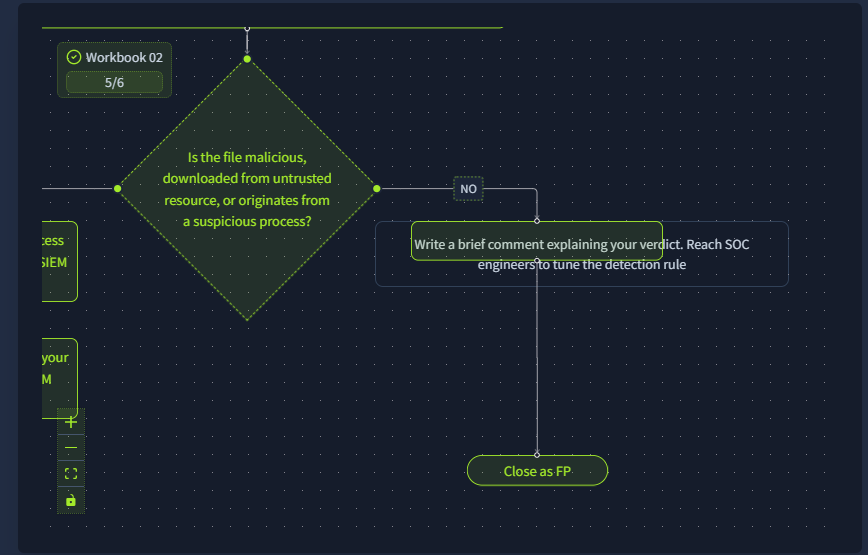

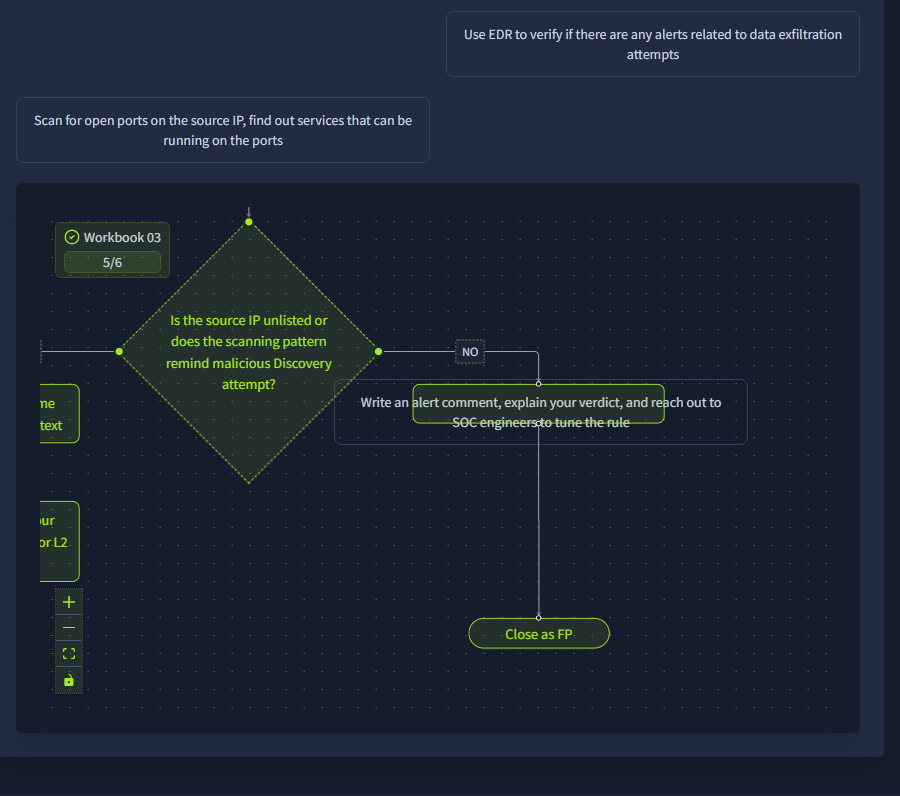

工作簿示例

非常規登錄位置工作簿

上圖是一個典型的調查工作簿示例,旨在幫助一級分析師對異常電子郵件、網頁或企業VPN登錄警報進行分類。大多數工作簿圖表都配有詳細的文字指南和指向相關資源的鏈接。此外,請注意工作簿是如何分為三個邏輯組的。按照正確的步驟順序操作,可以確保高質量的警報分類,並避免在證據不足的情況下做出錯誤判斷:

- 信息豐富化:利用威脅情報和身份清單獲取受影響用户的信息

- 調查:利用收集到的數據和SIEM日誌,判斷此次登錄是否屬於預期行為。

- 升級:如有必要,將警報升級至二級支持或與用户溝通登錄信息。

請回答以下問題。

SOC 中的哪個角色最常使用工作簿(例如 SOC 經理)?

SOC L1 Analyst

使用 TI 和查找來收集用户、主機或 IP 上下文的過程是什麼?

# 這個看Threat Intelligence處於的這一層叫Enrichment Stage

Enrichment

以工作簿示例為例,身份清單來源使用的是哪個平台?

# 這個看Threat Intelligence 的上一步即可

BambooHR

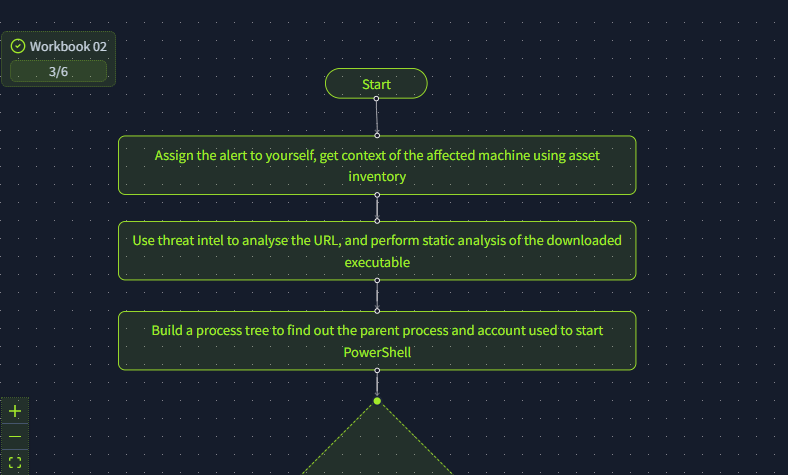

練習

不同的團隊在構建工作簿方面有不同的方法。有些團隊可能會針對每一種可能的檢測規則創建數百個複雜的工作簿,更像是安全運營自動化響應(SOAR)流程手冊,而不是人工指導手冊。而另一些團隊可能只會針對最常見的攻擊向量準備幾個高級別的工作簿,更多地依賴一級分析師的經驗和決策。無論如何,作為一級分析師,您都應該知道如何將調查工作分解成模塊化的部分,並圍繞這些模塊構建簡單的工作簿。

完成第一本練習冊後,你收到了什麼標誌?

THM{the_most_common_soc_workbook}

完成第二本練習冊後,你收到了什麼標誌?

THM{be_vigilant_with_powershell}

完成第三本練習冊後,你收到了什麼標誌?

THM{asset_inventory_is_essential}

SOC指標和目標

介紹

與其他部門一樣,安全運營中心 (SOC)團隊的效率也可以通過不同的指標和衡量標準來衡量。本會議室將探討最常用的評估方法,例如平均故障檢測時間 (MTTD)和平均修復時間 (MTTR),並介紹改進這些指標的方法以及忽略它們可能導致的後果。

- 學習目標

- 瞭解SLA、MTTD、MTTA和MTTR的概念。

- 瞭解假陽性率的重要性

- 瞭解一級分析師如何改進各項指標

- 實踐如何管理SOC團隊績效指標

核心指標

首先,讓我們回顧一下安全運營中心 (SOC)的主要目標——保護組織數字資產的機密性、完整性和可用性。SOC團隊通過開發、接收和分類警報來實現這一目標。在此過程中,一級分析師的職責是可靠地將真陽性結果報告給更高層級的二級分析師。由此引出了前四個指標:

| 指標 | 公式 | 措施 |

|---|---|---|

| 警報數量 | AC = Total Count of Alerts Received |

SOC分析師的總體工作量 |

| 假陽性率 | FPR = False Positives / Total Alerts |

警報中的噪聲水平 |

| 警報升級率 | AER = Escalated Alerts / Total Alerts |

L1分析師的經驗 |

| 威脅檢測率 | TDR = Detected Threats / Total Threats |

SOC團隊的可靠性 |

警報數量

想象一下,你開始上班時發現隊列裏有 80 條未解決的警報。這無疑會讓人應接不暇,而且很容易忽略隱藏在大量垃圾警報背後的真正威脅。另一方面,想象一下整整一週都沒有警報。乍一看似乎不錯,但實際上也令人擔憂,因為警報數量過低可能表明 SIEM 系統存在問題或缺乏可見性,從而導致未被發現的安全漏洞。理想的指標值取決於公司規模,但一般來説,每位 L1 分析師每天 5 到 30 條警報是一個不錯的指標。

假陽性率

如果 80 個警報中有 75 個(94%)被確認為誤報,例如系統噪音或典型的 IT 活動,這對您的團隊來説是一個糟糕的信號。噪音越多,分析師的警惕性就越低,越容易漏掉威脅,並將所有警報都視為“又一個垃圾郵件”。0 % 的誤報率是一個無法實現的理想目標,但 80% 或更高的誤報率則是一個嚴重的問題,通常需要通過工具和檢測規則的調整來解決,這通常被稱為“誤報修復”。

警報升級率

L2分析師依靠L1分析師過濾掉無關信息,只將真正具有實際意義的威脅警報上報。同時,作為L1分析師,您也不應過於自信,在沒有高級分析師支持的情況下,擅自處理自己尚未完全理解的警報。警報升級率有助於評估L1分析師的經驗和獨立性,以及他們決定升級警報的頻率。通常,警報升級率 的目標是低於50%,最好低於20%。

威脅檢測率

假設在 2025 年發生的六起攻擊中,您的安全運營中心 (SOC)團隊檢測並阻止了四起攻擊,由於檢測規則存在缺陷而漏檢了第五起,而第六起則是因為一位一級分析師將其誤判為誤報。由此得出的指標為 TDR = 4 / 6 = 67%,這是一個非常糟糕的結果。威脅檢測率應始終保持在 100%,因為每一次漏檢都可能造成毀滅性後果,例如勒索軟件感染和數據泄露。

請回答以下問題。

一個月零警報對你們的SOC團隊來説是個好兆頭嗎?(Yea/Nay)

Nay

如果 50 個警報中只有 10 個看起來像是真正的威脅,那麼誤報率是多少?

80%

分診指標

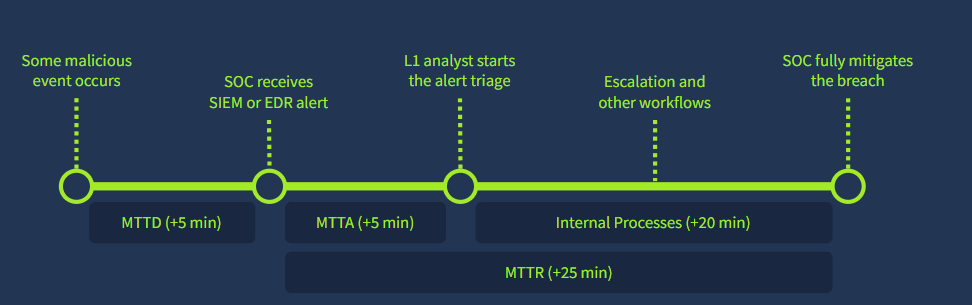

其次,請記住,警報本身並不能阻止安全漏洞的發生,因此及時接收警報、進行優先級排序並在攻擊者達到目的之前做出響應至關重要。確保快速檢測和修復威脅的要求通常會被納入服務級別協議 ( SLA ) 中——這是一份由內部安全運營中心(SOC ) 團隊與其公司管理層之間,或由託管安全運營中心 (MSSP) 提供商與其客户之間簽署的文件。該協議通常要求快速檢測威脅(以平均檢測時間 ( MTTD )衡量)、一級分析師及時確認警報(以平均響應時間 ( MTTA ) 衡量),以及最終對威脅做出快速響應,例如隔離設備或保護被入侵的帳户(以平均修復時間 ( MTTR ) 衡量)。

參考表

請注意,不同的團隊可能對安全運營中心 (SOC)指標有不同的定義或計算公式,具體取決於他們想要衡量的內容。對於此任務及後續任務,請參考上圖和下表回答問題。

| 指標 | 通用服務級別協議 | 描述 |

|---|---|---|

| SOC團隊可用性 | 全天候 24/7 | 安全運營中心 (SOC)團隊的工作安排通常為週一至週五 (8/5) 或 24/7 全天候模式 |

| 平均檢測時間(MTTD) | 5分鐘 | 從攻擊發生到安全運營中心 (SOC)工具檢測到攻擊的平均時間 |

| 平均確認時間(MTTA) | 10分鐘 | L1分析師開始對新警報進行分類的平均時間 |

| 平均響應時間(MTTR) | 60分鐘 | 安全運營中心 (SOC)實際阻止安全漏洞擴散所需的平均時間 |

請回答以下問題。

假設安全運營中心 (SOC) 團隊在週六收到一條緊急警報。

如果該團隊實行 8/5 工作制,他們會在一週的哪一天確認收到警報?

# 週一

Monday

設想這樣一種情況:一名員工被誘騙運行了數據竊取惡意軟件。

- 安全運營中心 (SOC) 團隊在12分鐘後收到“連接到 Redline Stealer C2 服務器”的警報。

- 10分鐘後,當班的一名一級分析師將警報狀態更改為“處理中” 。

- 6 分鐘 後,警報升級到二級分析師,二級分析師花費35分鐘清除惡意軟件。

請以逗號分隔的方式提供平均檢測時間 (MTTD)、平均故障時間 (MTTA) 和平均修復時間 (MTTR) 作為答案(例如:10, 20, 30)。

MTTD = 12分鐘 # 從發生到接到alert

MTTA = 10分鐘 # L1開始處理->分析以及給出是否誤報等等情況的時間,這裏10分鐘後L1是把告警狀態改成了in progess 處理中,那就是escalate 升級告警到 L2 那裏了

MTTR = 10 + 6 + 35 = 51分鐘 # SOC團隊(包括L1和L2)處理以及遏制的整個時間,L2是6分鐘+35分鐘,L1是10分鐘

12

10

51

改進指標

既然您已經瞭解了很多不同的指標,那麼作為一名L1分析師,這些指標對您來説有何意義呢?首先,您應該明白,指標的建立是為了提高安全運營中心(SOC)的效率,從而大大降低攻擊的成功率。其次,這些指標通常用於評估您的績效,良好的指標表現有助於職業發展,並有機會晉升到更高級別的職位,例如L2分析師。那麼,您該如何改進這些指標呢?

參考表

| 問題 | 建議 |

|---|---|

| 誤報率

超過80% |

您的團隊收到的警報信息過多。請嘗試:

1. 將系統更新等可信活動從EDR或SIEM檢測規則中排除;2. 考慮使用SOAR或自定義腳本 自動處理最常見的警報。 |

| 平均檢測時間

超過 30 分鐘 |

您的團隊檢測到威脅時存在較長的延遲。請嘗試:

1. 聯繫安全運營中心 (SOC)工程師,加快檢測規則的運行速度或提高檢測頻率; 2. 檢查安全信息和事件管理(SIEM)日誌是否實時收集,是否存在 10 分鐘的延遲。 |

| 平均確認時間

超過 30 分鐘 |

一級分析師啓動警報分流時存在較長的延遲。請嘗試:

1. 確保分析師在新警報出現時能夠實時收到通知; 2. 儘量將隊列中的警報均勻分配給當班的分析師。 |

| 平均響應時間

超過 4 小時 |

安全運營中心 (SOC)團隊無法及時阻止安全漏洞入侵。請嘗試:

1. 作為一級安全團隊 (L1),盡一切可能迅速將威脅升級至二級安全團隊 (L2); 2. 確保您的團隊已記錄在不同攻擊場景下的應對措施。 |

請回答以下問題。

安全運營中心(SOC)團隊可接受的最高誤報率是多少?

80%

所有安全運營中心(SOC)的角色是否應該協同合作,以持續提升各項指標?(Yea/Nay)

Yea

練習

雖然指標跟蹤通常是安全運營中心(SOC)經理的職責,但始終需要技術人員提出改進建議或指出問題。作為SOC一級分析師,您最先注意到警報數量過多或誤報率過高,因此請務必瞭解如何溝通問題以及如何解決。

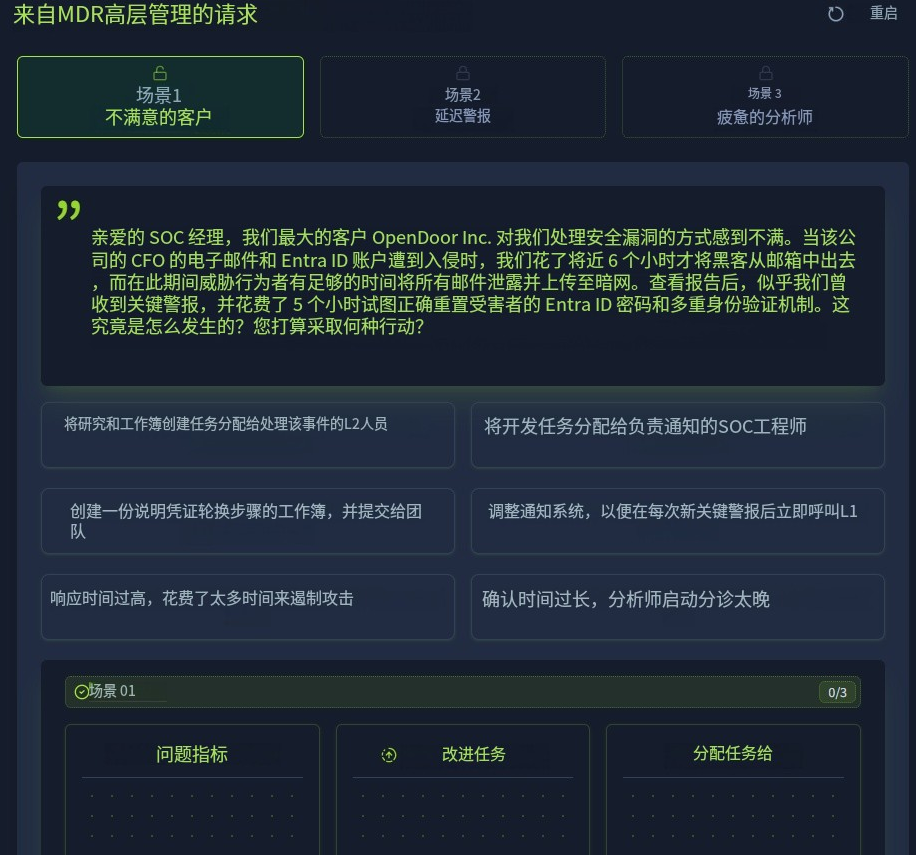

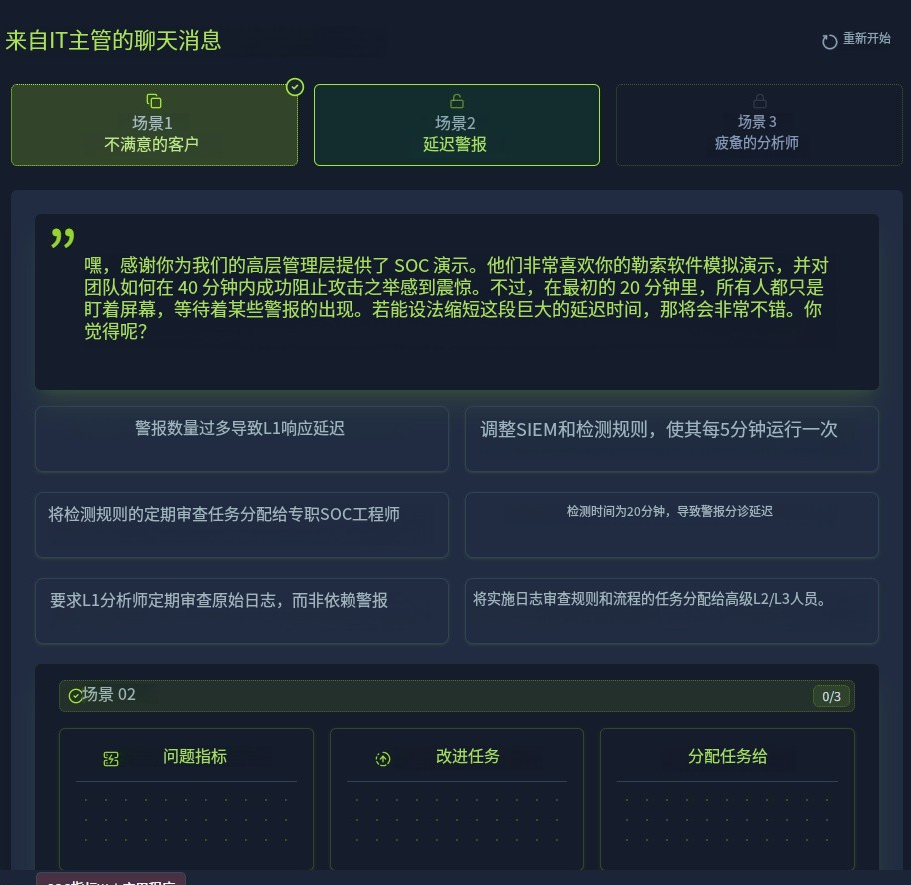

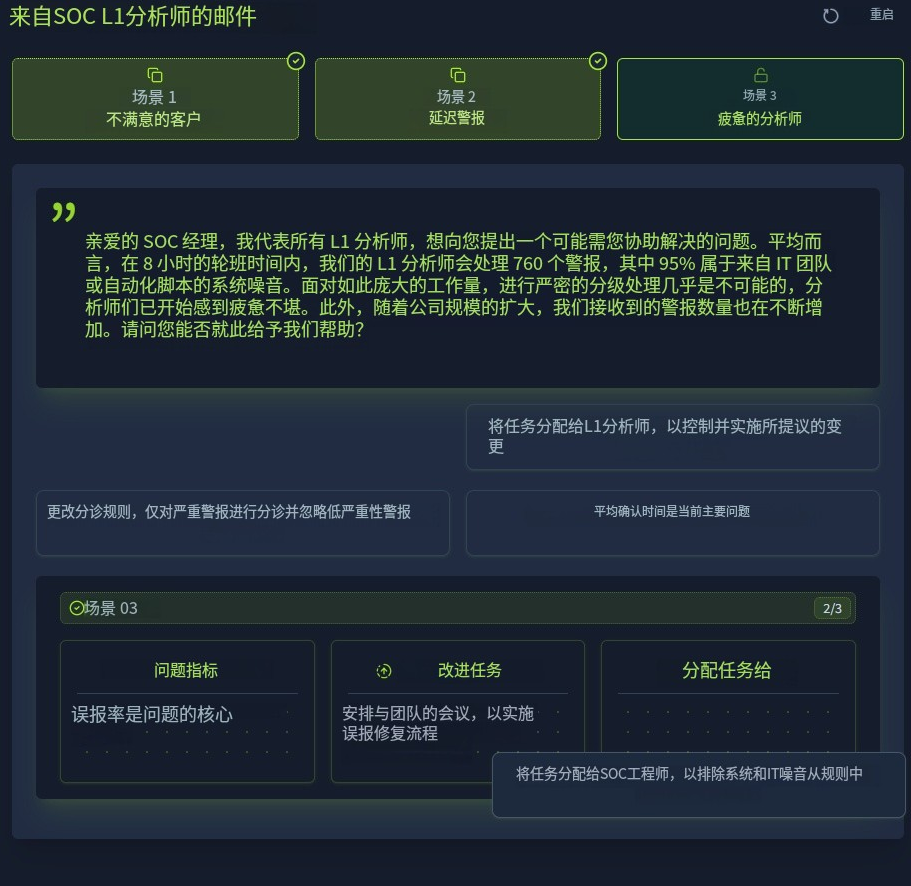

在本實驗中,請設想自己是一位安全運營中心(SOC)經理,收到與SOC團隊相關的各種投訴。點擊 “查看網站” 按鈕打開附件網站,嘗試通過正確分配改進任務,在三種場景下提升SOC指標。完成後,領取標記並回答任務問題!

請回答以下問題。

完成第一個場景後,你獲得了什麼標誌?

THM{mttr:quick_start_but_slow_response}

完成第二個場景後,你獲得了什麼標誌?

THM{mttd:time_between_attack_and_alert}

完成第三個場景後,你獲得了什麼旗幟?

THM{fpr:the_main_cause_of_l1_burnout}