- Section 3:核心 SoC 解決方案

- EDR簡介

- 介紹

- 什麼是EDR?

- EDR的特點

- 能見度

- 檢測

- 回覆

- 超越殺毒軟件

- 既然終端上已經安裝了防病毒軟件(AV ),為什麼還需要EDR呢?

- 情景分析

- EDR是如何工作的?

- 代理人

- EDR控制枱

- 檢測到病毒後會發生什麼?

- EDR與其他工具

- EDR遙測

- 什麼是遙測技術?

- 收集到的遙測數據

- 檢測與響應能力

- 檢測

- 回覆

- 調查EDR上的警報

- 設想

- 結論

- SIEM簡介

- 介紹

- 到處都是日誌,卻找不到答案。

- 到處都是日誌

- 1)以主機為中心的日誌源

- 2)網絡中心日誌源

- 無處可尋答案

- 為什麼選擇 SIEM?

- SIEM的特點

- 日誌源和攝取

- 日誌源

- Windows 機器

- Linux機器

- Web服務器

- 日誌攝取

- 警報流程與分析

- 觸發警報背後的故事

- 如何創建檢測規則?

- 用例 1:

- 用例 2:

- 警報調查

- 實驗室工作

- Splunk基礎知識

- 介紹

- Splunk組件

- Splunk轉發器

- Splunk索引器

- 搜索頭

- 瀏覽 Splunk

- Splunk Bar

- 應用面板

- 探索Splunk

- Splunk儀表板

- 添加數據

- Elastic Stack基礎知識

- Elastic Stack 概述

- 1. Elasticsearch

- 2. Logstash

- 3. Beats

- 4.Kibana

- 它們如何協同工作

- KQL概述

- 自由文本搜索

- 邏輯運算符 (AND | OR | NOT)

- 創建可視化

- 相關性選項

- 連接失敗嘗試可視化

- 創建儀表盤(Dashboard)

- Elastic Stack 概述

- SOAR簡介

- 介紹

- 傳統SOC及挑戰

- 傳統安全運營中心的工作原理

- 安全運營中心面臨的挑戰

- 利用SOAR克服SOC挑戰

- SOAR是什麼?

- 1. 管絃樂編排

- 2. 自動化

- 3. 迴應

- 我們還需要安全運營中心分析師嗎?

- 構建SOAR行動手冊

- 網絡釣魚劇本

- CVE補丁手冊

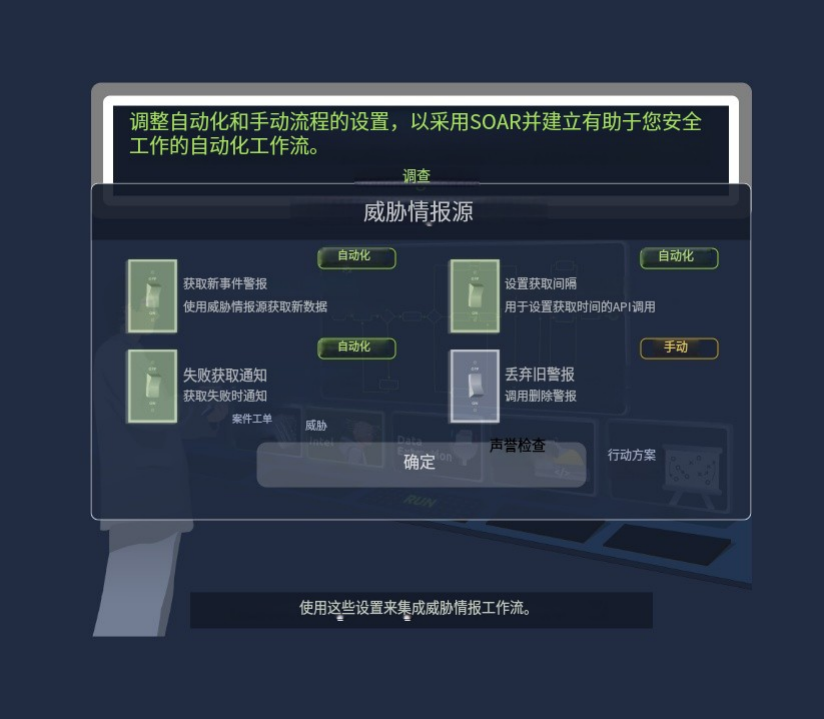

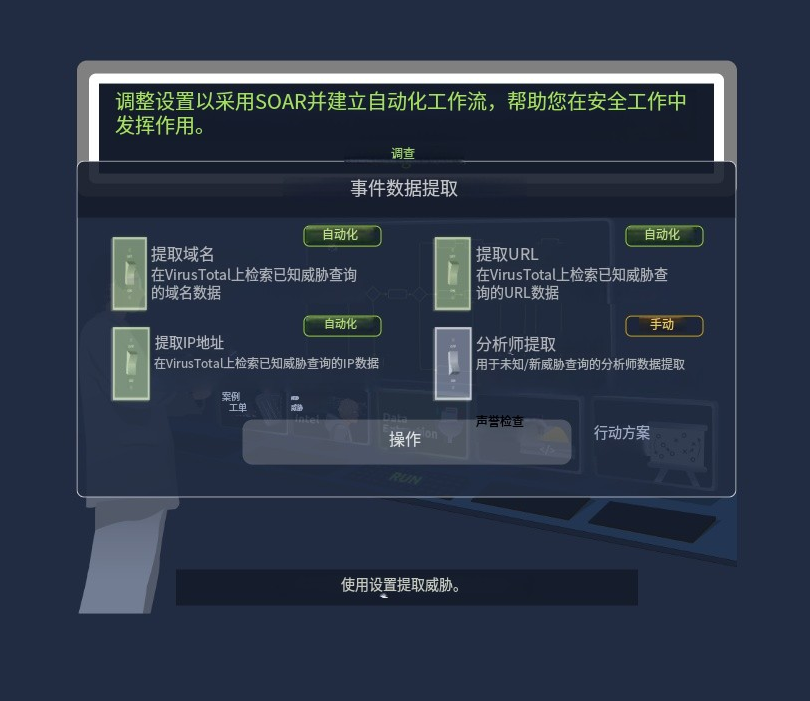

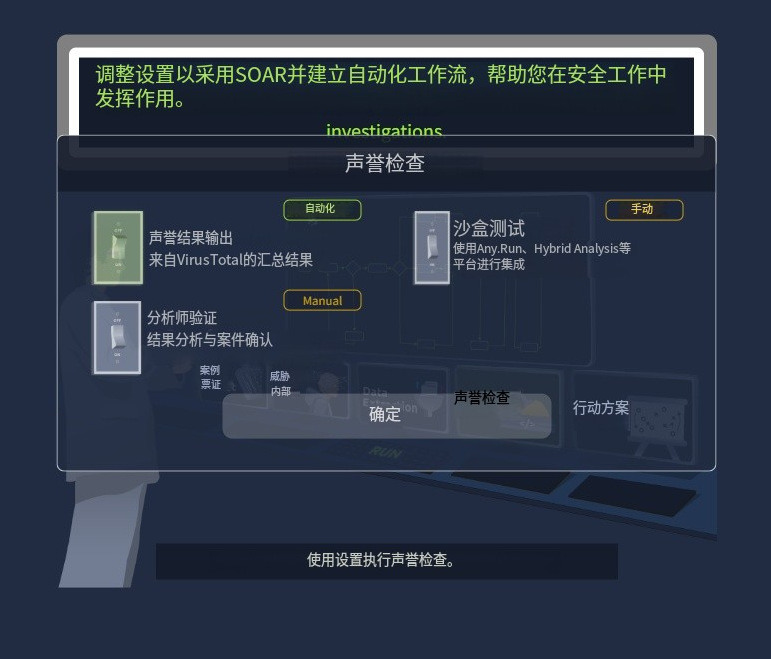

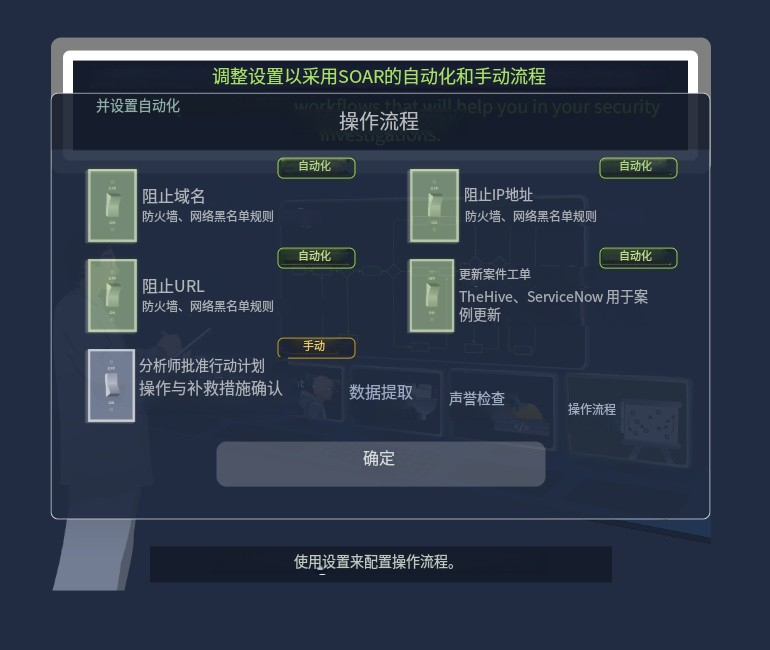

- 威脅情報工作流程實踐

- 設想

- EDR簡介

Section 3:核心 SoC 解決方案

對於安全運營中心 (SOC) 分析師而言,瞭解安全解決方案至關重要。本模塊涵蓋安全信息和事件管理 (SIEM)、事件檢測與響應 (EDR) 以及安全運營與自動化響應 (SOAR),這些都是 SOC 中使用的核心安全解決方案。

EDR簡介

學習 EDR 的基本原理,探索其特性和工作原理。

介紹

端點檢測與響應 ( EDR ) 是一種安全解決方案,旨在監控、檢測和響應端點級別的高級威脅。作為安全運營中心 (SOC)分析師,瞭解EDR 的工作原理至關重要,因為它是企業廣泛採用的端點保護解決方案。在本次會議中,我們將探討EDR與傳統防病毒軟件的區別,以及它從端點收集哪些數據。我們還將討論其提供的檢測和響應功能。

- 學習目標

- 瞭解EDR的基本原理及其工作方式

- 將EDR與傳統防病毒解決方案區分開來

- 分析EDR解決方案的架構

- 分析它從端點收集的遙測數據類型

- 瞭解EDR的檢測和響應能力

- 調查EDR中實際存在的警報。

什麼是EDR?

數字設備的使用量增長毋庸置疑。大多數企業的核心功能都依賴於這些數字設備。另一方面,網絡威脅也在日益加劇。為了保護這些設備,企業實施了多種安全措施,其中大部分旨在保護運行這些數字設備的網絡。然而,遠程辦公的快速普及使得這些設備暴露在風險之中,因為它們已不在企業網絡部署的邊界防護之下。

為了確保這些終端設備即使在網絡之外也能受到保護,我們需要一種能夠保護不同區域所有設備並抵禦高級威脅的安全解決方案。終端檢測與響應 ( EDR ) 就是這樣一種安全解決方案,它能為終端提供深度保護。無論終端位於何處,EDR都能確保對其進行持續監控並及時檢測威脅。

以下是市面上一些EDR解決方案:

- CrowdStrike Falcon(https://www.crowdstrike.com/wp-content/uploads/2022/03/crowdstrike-falcon-insight-data-sheet.pdf)

- SentinelOne ActiveEDR(https://sentinelone.com/resources/datasheets/assets/usecase/sentinel-one-active-#page=1)

- Microsoft Defender for Endpoint(https://learn.microsoft.com/en-us/defender-endpoint/microsoft-defender-endpoints)

- OpenEDR(https://www.openedr.com/)

- 賽門鐵克EDR(https://docs.broadcom.com/doc/endpoint-detection-and-response-atp-endpoint-en)

市面上還有其他幾種EDR解決方案。它們的底層架構大同小異,但功能可能有所不同。

EDR的特點

EDR有三個主要特點,也可以稱之為EDR解決方案的三大支柱。

注意:本任務中使用的屏幕截圖取自創建此房間時的CrowdStrike Falcon EDR 。

能見度

有效的分析往往取決於活動的可見性。這正是EDR區別於其他端點安全解決方案的獨特之處。EDR提供的可見性令人印象深刻。它從端點收集詳細數據,包括進程修改、註冊表修改、文件和文件夾修改、用户操作等等。然後,它以結構化的格式將這些信息呈現給分析人員。分析人員可以看到完整的進程樹以及操作序列的完整活動時間線。分析人員還可以訪問任何端點的歷史數據,用於威脅狩獵或其他用途。EDR中的任何檢測結果都包含完整的上下文信息。

| 工藝改進 | 註冊表修改 | 文件和文件夾修改 | 用户操作 | 還有更多 |

|---|

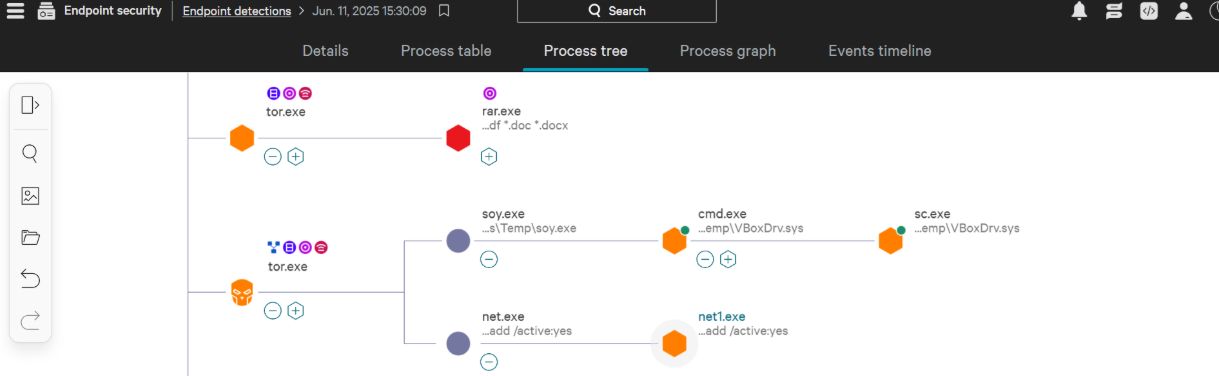

以下屏幕截圖展示了進程樹的圖形化表示。我們可以看到端點上啓動了哪些進程。每個節點代表一個進程,連接它們的線條表示它們之間的關係。點擊+每個進程旁邊的圖標,即可查看與該進程相關的所有網絡連接、註冊表更改、文件更改等信息。

除了流程樹之外,EDR 中還有許多其他功能可以最大限度地提高可見性。

檢測

EDR的檢測功能優於傳統檢測方式。它融合了基於特徵碼的檢測和基於行為的檢測,例如異常用户活動。憑藉現代機器學習技術,它可以識別任何偏離基線行為的情況並立即發出警報。它還可以檢測駐留在內存中的無文件惡意軟件。此外,它還允許我們為威脅檢測提供自定義的入侵指標 (IOC)。

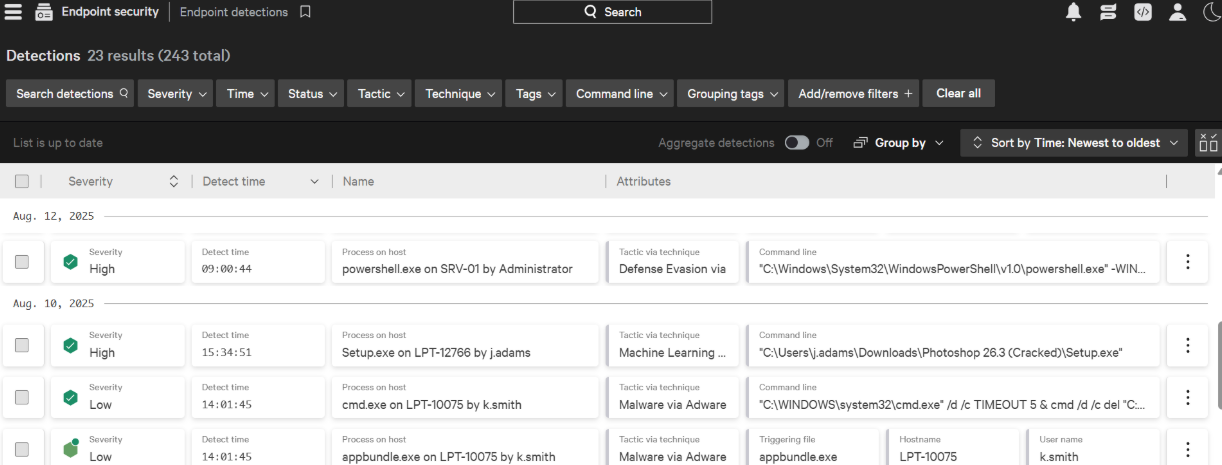

以下屏幕截圖顯示了各個端點上發生的所有檢測的儀表板。每項檢測都以一行表示,包含不同的字段,例如檢測嚴重程度、時間、觸發文件、主機名、用户名等等。“策略與技術”字段將檢測與MITRE 分類進行映射。點擊任何檢測即可查看詳細信息,這有助於SOC分析師進行分析。

回覆

EDR還賦予分析人員對檢測到的威脅採取行動的能力。這些行動可以在中央EDR控制枱中的任何端點執行。試想一下, EDR檢測到威脅,並提供了事件發生的時間、地點和具體細節,而您必須選擇針對該威脅的最佳應對措施。作為分析人員,您可以選擇隔離整個端點、終止進程或隔離某些文件。您還可以遠程連接到主機並獨立執行操作。所有這些操作都可以在EDR控制枱中完成。

以下屏幕截圖顯示了連接到主機後可以對主機執行的操作。

分析人員在調查過程中還可以採取其他幾項行動。

注意: 在任務 #6中,我們將更詳細地介紹EDR的檢測和響應能力。

憑藉先進的可見性、檢測和響應能力,EDR成為一款非常強大的工具。然而,同樣重要的是要記住,EDR是一種僅限主機的安全解決方案,它無法檢測網絡層面的威脅。

請回答以下問題。

EDR的哪個特性能夠為所有檢測結果提供完整的上下文信息?

## Visibility

能見度,可見範圍

sc.exe 是哪個進程生成的?

cmd.exe

超越殺毒軟件

在深入探討 EDR 的工作原理之前,讓我們先回答一個在聽到EDR解決方案時經常會想到的問題。

既然終端上已經安裝了防病毒軟件(AV ),為什麼還需要EDR呢?

這兩種安全解決方案的目標都是保護其安裝的終端設備。然而,它們提供的保護級別卻有所不同。假設機場是一個需要保護的終端設備。其中一層保護措施是在旅客通過入境檢查時檢查護照。入境檢查系統(AV)會監控入境旅客,並將他們的護照與數據庫中已知的犯罪分子名單進行比對。如果匹配成功,則會阻止該旅客入境。

聽起來像是個明智的保護措施,對吧?

但是,如果一個過去從未被認定為犯罪分子、性格也十分清白的人試圖入境呢?入境檢查會放行。那麼,如果這個清白的人其實是一個受過專業訓練、能夠躲避基本安檢的竊賊呢?機場裏就潛藏着一個未被發現的威脅!

這時就需要用到事件數據審查(EDR)了。

在這個比喻中, EDR (事件數據採集器)相當於駐守在機場(終點)內的安保人員。這些安保人員會持續監控機場(終點)內的監控攝像頭和運動傳感器。與入境檢查(AV)相比,安保人員(EDR)通過閉路電視監控和運動傳感器增強了機場(終點)的安全防護。即使有人設法逃避了入境檢查,安保人員也會持續監控他們的行為,例如:

- 它們是否在禁區附近活動?

- 他們的行為可疑嗎?

- 他們是不是把行李放在無人看管的地方了?

如果安保人員感覺情況不對勁,也可以採取行動,或者將事件的完整細節告知機場管理部門。

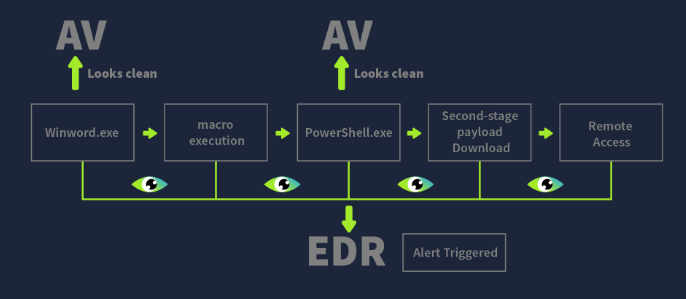

防病毒軟件 ( AV ) 可以檢測到一些基本威脅,但要檢測那些能夠繞過常規檢測的高級威脅,我們需要端點檢測與響應(EDR)系統。與防病毒軟件基於特徵碼的基本檢測方式不同,EDR 會監控並記錄端點的行為。EDR還能提供組織範圍內的活動可見性。例如,如果在一個端點上檢測到可疑文件,EDR也會在所有其他端點上檢查該文件。

讓我們逐步分析端點上的高級惡意活動,並比較AV和EDR在每個階段的響應。

情景分析

- 步驟一: 用户收到一封釣魚郵件,其中包含一個嵌入惡意宏(VBA腳本)的Word文檔。

- 步驟二: 用户下載並打開文檔。

- 步驟 3: 惡意宏在靜默狀態下執行,並啓動PowerShell進程。

- 步驟 4: 惡意宏運行一條混淆的PowerShell命令,以下載複雜的第二階段有效載荷。

- 步驟 5: 將有效載荷注入到合法的 svchost.exe 進程中。

- 步驟六: 攻擊者獲得對系統的遠程訪問權限

| 攻擊步驟 | AV的迴應 | EDR的迴應 |

|---|---|---|

| 步驟一 | 如果下載的文件在數據庫中沒有先前的簽名,則不執行任何操作。 | 記錄文件下載活動並進行監控 |

| 步驟二 | 打開文檔時不會執行任何操作,因為 winword.exe 是一個合法的實用程序。 | 記錄 winword.exe 的執行情況並持續監控 |

| 步驟三 | 如果執行的宏沒有先前的簽名,則不執行任何操作。 | 由於 winword.exe 和PowerShell .exe 進程之間存在不尋常的父子關係,因此會檢測並標記宏的執行。 |

| 步驟 4 | 通常情況下,殺毒軟件無法檢測到混淆後的PowerShell腳本。 | 標記混淆腳本的執行 |

| 步驟五 | 由於它不監控內存注入,因此不會標記對 svchost.exe 的惡意注入。 | 檢測到 svchost.exe 中的進程注入 |

| 步驟 6 | 缺乏網絡級可見性 | 標記 svchost.exe 的異常行為,即建立出站連接。 |

| 最終行動 | 可能被標記為清潔 | 生成包含完整攻擊鏈的警報,並允許分析人員在EDR 系統中採取相應措施。 |

注: 某些現代防病毒軟件可能具有更強的可視性和檢測能力。然而,EDR更勝一籌,因為它能提升終端的檢測和響應能力。

請回答以下問題。

在給定的類比中,什麼代表了AV?

# 入境檢查

immigration check

在此場景中,攻擊者劫持了哪個合法進程?

svchost.exe

哪些安全解決方案可能會將此活動標記為乾淨的活動?

# AV 殺毒軟件

Antivirus

EDR是如何工作的?

在之前的任務中,我們已經瞭解了EDR對終端安全有多麼強大。但是,您是否知道:

- EDR是如何實現對終端如此全面的可見性的?

- 它如何檢測高級威脅?

- 如何通過幾次點擊消除終端上的威脅?

這簡直就像魔法一樣。讓我們試着用最簡單的方式來理解它。

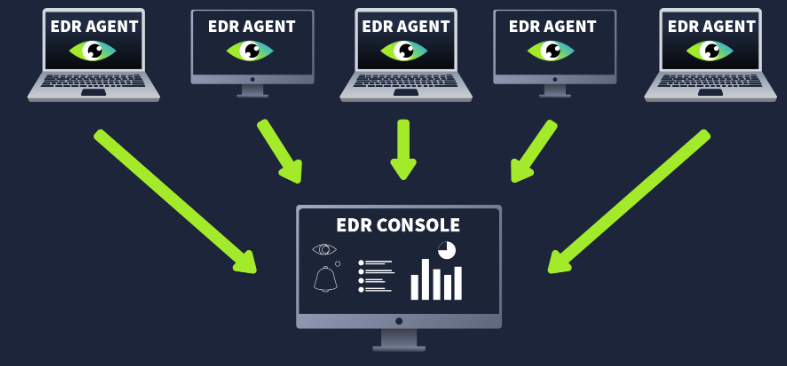

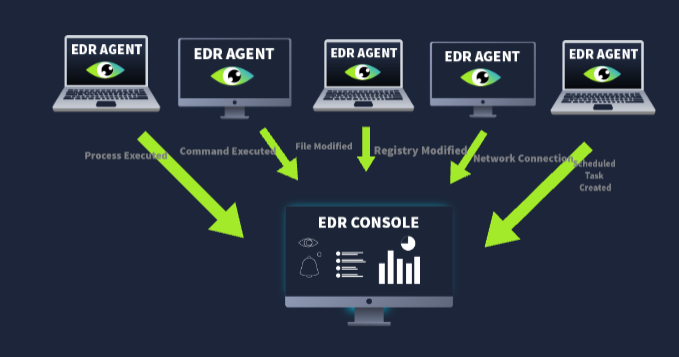

代理人

我們可以將多個終端集成到我們的EDR系統中,並通過集中式控制枱進行管理。我們需要在這些終端內部部署EDR代理。這些代理有時也被稱為傳感器,它們是EDR的“耳目”。它們的職責是駐留在終端並監控所有活動。這些活動的詳細信息會實時發送到EDR中央控制枱。EDR代理可以自行執行一些基本的基於特徵和行為的檢測,並將結果發送到EDR控制枱,從而觸發警報。

EDR控制枱

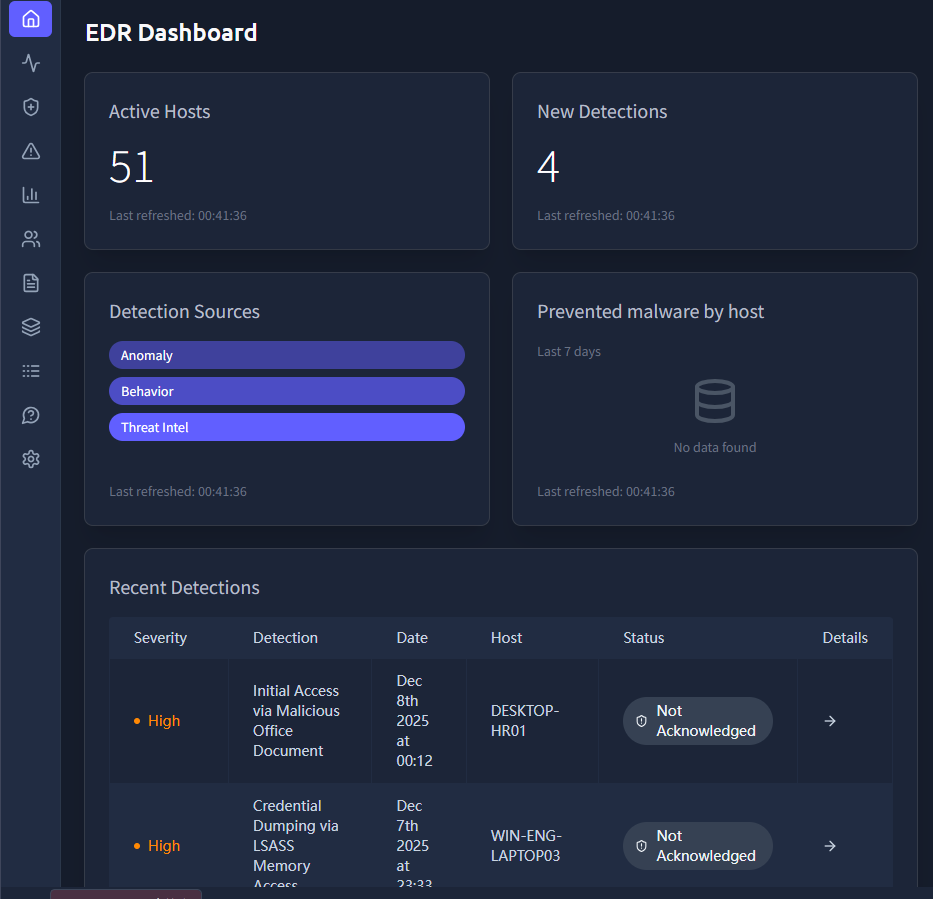

EDR代理髮送的所有詳細數據都會通過複雜的邏輯和機器學習算法進行關聯和分析。威脅情報信息會與收集到的數據進行匹配。EDR就像大腦一樣,將所有數據點連接起來。這些數據點最終會形成檢測結果,通常稱為警報。

以下屏幕截圖顯示了EDR控制枱的儀表板。所有來自端點代理的數據都會傳輸到此控制枱,檢測過程也在此處進行。此儀表板全面展示了所有端點的當前檢測狀態。

檢測到病毒後會發生什麼?

當檢測到安全事件時,安全運營中心(SOC)分析師的職責是確認警報並確定其優先級。EDR系統本身就簡化了優先級確定過程。它會為所有警報賦予不同的嚴重級別(嚴重、高、中、低、信息)。嚴重級別最高的警報會被優先調查。在調查過程中,分析師點擊警報後即可查看所有檢測詳情,包括已執行的文件、已執行的進程、網絡連接嘗試、註冊表修改等等。根據現有數據,分析師首先需要運用專業知識判斷警報是誤報還是真報。如果是真報,分析師可以直接在EDR控制枱中採取相應措施。

EDR與其他工具

作為一名安全運營中心 (SOC)分析師,必須瞭解,雖然獨立的端點檢測與響應(EDR) 系統能夠提供足夠的信息來檢測和響應端點威脅,但它需要與其他安全解決方案協同工作,才能構建一個更完善的安全生態系統。在網絡中,防火牆、數據防泄漏 (DLP)、電子郵件安全網關、身份與訪問管理 (IAM)、EDR 以及其他安全解決方案共同保護着網絡的各個組件。為了最大限度地減少工作量並提高效率,所有這些安全解決方案都與安全信息與事件管理(SIEM)解決方案集成,SIEM 解決方案也成為分析師調查的核心。我們將在本模塊的後續章節中詳細討論SIEM解決方案。

請回答以下問題。

EDR 的哪個組件負責從端點收集遙測數據?

Agent

EDR代理也稱為?

# 傳感器

sensor

EDR遙測

什麼是遙測技術?

在之前的任務中,我們學習了EDR代理,它們從端點收集各種數據並將其推送到EDR控制枱。這些數據被稱為遙測數據。遙測數據就像一個黑匣子,包含了檢測和調查所需的一切信息。

收集到的遙測數據

通常情況下,終端上會進行許多活動,其中大部分是合法的。區分正常活動和惡意活動往往很困難。收集的數據越多,就能做出越準確的判斷。EDR會從終端收集詳細的遙測數據。讓我們簡要了解一下它收集的一些遙測數據:

- 進程執行和終止

它會跟蹤所有正在運行和空閒的進程,這有助於識別可疑的子進程-父進程關係、可疑的可執行文件啓動進程、惡意軟件有效載荷等。 - 網絡連接

所有端點的網絡連接都會受到監控,這有助於識別與C2服務器的任何連接、異常端口使用、數據泄露或網絡內的橫向移動。 - 命令行活動它會捕獲在端點上執行的所有 CMD、 PowerShell

等命令,這有助於識別惡意命令執行、混淆的PowerShell腳本執行,而這些往往會被傳統的防病毒軟件忽略。 - 文件和文件夾修改:

威脅行為者在數據準備、勒索軟件執行和惡意文件投放過程中會修改各種文件和文件夾。EDR會跟蹤這些修改。 - 註冊表修改

註冊表是Windows系統配置信息的寶庫。惡意活動期間會發生許多註冊表修改,而EDR會監控其中大部分修改。

EDR從端點收集的數據遠不止這些。它運用複雜的邏輯和機器學習算法來評估活動。高級威脅大多隱蔽進行,在執行過程中使用合法工具。單獨來看,它們的活動可能看似無害,但通過詳細的遙測數據進行觀察,就會發現並非如此。這些詳細的遙測數據不僅有助於EDR檢測高級威脅並更準確地判斷活動的合法性,而且對分析人員的調查工作也大有裨益。分析人員可以瞭解完整的事件鏈,識別根本原因,並重構攻擊時間線。

請回答以下問題。

哪些遙測數據有助於檢測指揮控制通信?

# 網絡連接

Network Connections

Windows 系統的配置設置主要存儲在哪裏?

# 註冊表

Registry

檢測與響應能力

在本任務中,我們將討論EDR的先進檢測技術和響應機制。

檢測

基於從端點接收的遙測數據,我們對這些數據應用了一些先進的檢測技術。這些技術包括:

-

行為檢測

並非僅僅將特徵碼與已知威脅進行匹配,而是觀察文件的完整行為。高級威脅會精心構造惡意軟件,使其看起來乾淨無害,並利用合法進程來執行攻擊。EDR可以捕獲這種行為。例如: 進程 winword.exe 啓動PowerShell.exe的行為會被EDR標記。Word 文檔啓動PowerShell是一種不尋常的父子關係。 -

異常檢測:

隨着時間的推移,EDR會逐漸瞭解端點的基線行為。任何偏離此行為的活動都會被標記。當發生惡意活動時,端點的行為會偏離正常狀態,EDR會檢測到這種異常。有時,EDR 也會產生誤報。但是,結合 EDR 提供的完整上下文信息,分析人員可以判斷異常的合法性。

例如: 在某個端點上,一個進程修改了自動啓動註冊表項,這在該端點上並不常見。 -

符合入侵指標 (IOC)

的EDR 系統與威脅情報領域有着強大的集成。除了零日攻擊之外,大多數攻擊都有在威脅情報源中發佈的指標。EDR會標記任何與已知IOC匹配的活動。 例如:用户下載了一個文件,該文件會釋放一個可執行文件。該可執行文件通常用於特定攻擊。該可執行文件的哈希值將與威脅情報源進行匹配,並立即被EDR標記。 -

MITRE ATT&CK 映射: EDR

標記的任何活動不僅會被標記為惡意或可疑,還會映射到該活動所屬的MITRE戰術和技術(攻擊階段)。這對分析人員來説非常有用。例如: 如果EDR出於任何原因標記了計劃任務的創建,它很可能會將此活動映射到以下階段:- 策略:持久性/後門痕跡等等

- 技術:計劃任務/作業

-

機器學習算法:

高級威脅行為者會盡可能地規避防禦措施,他們的活動有時甚至能繞過高級檢測技術。現代端點檢測與響應 (EDR) 系統配備了機器學習模型,這些模型通過大量正常和惡意行為數據集進行訓練。這可以檢測出複雜的攻擊模式。

例如: 某些攻擊中,單個操作本身可能並非惡意,但機器學習算法卻能將整個攻擊鏈識別為惡意行為。無文件攻擊和多階段入侵通常可以通過這種方法檢測到。

回覆

檢測到惡意行為後的下一步是響應。EDR提供自動響應和手動響應兩種方式。您可以制定策略來自動阻止已知的惡意行為。此外,手動響應也為您提供了更廣泛的響應功能。接下來,我們將探討其中的一些功能。

-

在終端發生任何惡意活動時,您可以通過EDR 將該終端與網絡隔離。這是遏制惡意活動的一種非常有效的功能。大多數攻擊都從單個終端開始,然後橫向蔓延到其他終端,最終導致整個網絡癱瘓。及時隔離受感染的終端可以阻止這種情況的發生。

-

並非所有惡意活動都需要隔離主機。有些主機運行着核心業務,隔離這些主機造成的損失可能比惡意活動本身更大。在這種情況下,終止進程足以消除惡意活動。分析人員在EDR 系統中可以使用此功能,他們可以隨時終止任何進程。但必須謹慎執行此操作,因為終止合法進程可能會中斷終端的正常運行。

-

隔離:

如果惡意文件進入終端,可以對其進行隔離。隔離功能確保文件被移動到無法執行的獨立位置。分析人員隨後可以審查該文件,以決定是否恢復或永久刪除它。 -

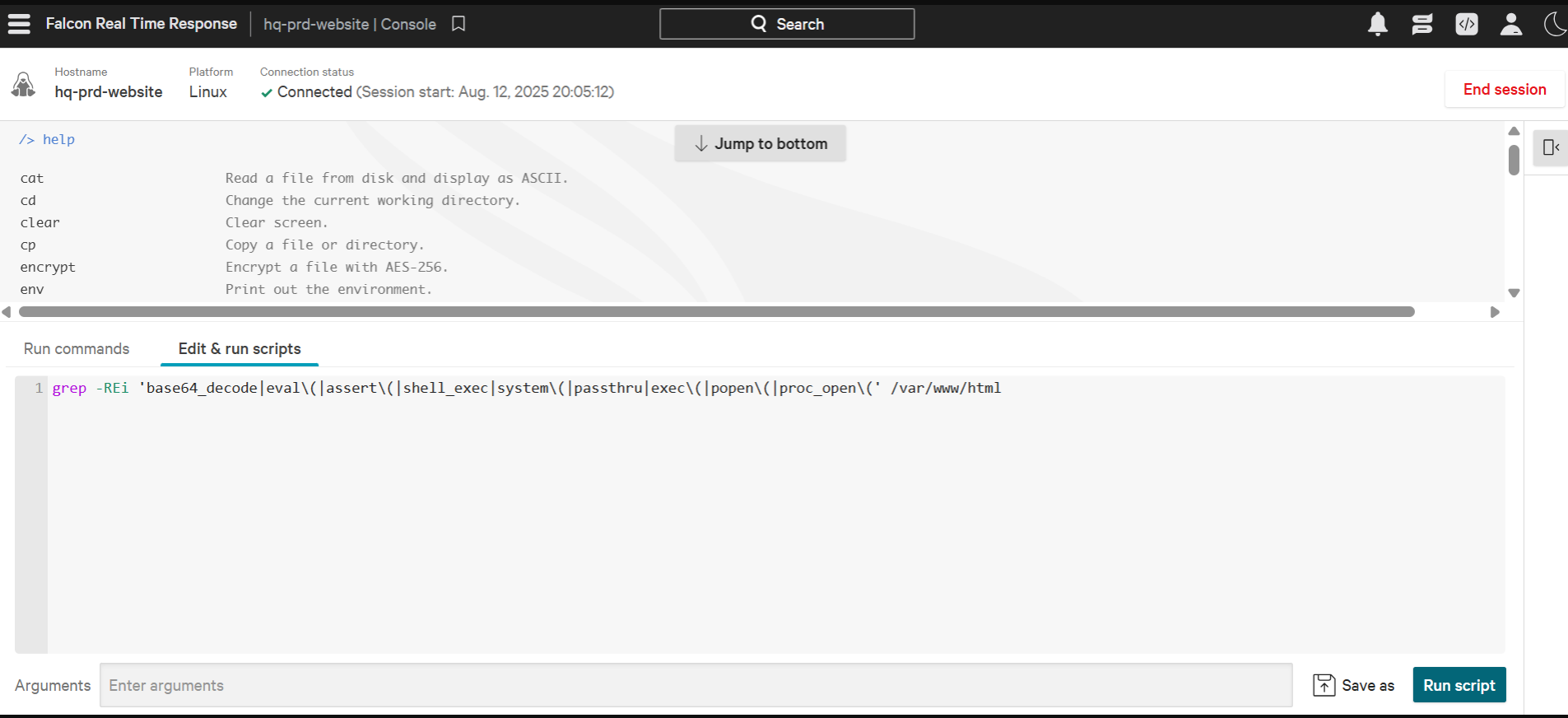

遠程訪問

分析人員還可以遠程訪問任何端點的 shell。當EDR的內置響應不足以對特定活動採取行動時,通常會使用這種方法。通過遠程訪問,分析人員可以更深入地瞭解系統或在端點上執行自定義操作。分析人員還可以通過遠程訪問運行腳本或從主機收集所需數據。以下是 CrowdStrike Falcon EDR

的 RTR(實時響應)控制枱示例,分析人員可以通過該控制枱遠程訪問任何端點的 shell 並運行命令和腳本。

-

數據採集

有時,分析人員可能需要從終端設備提取一些數據,以便進行詳細的取證調查或為法律訴訟撰寫報告。分析人員無需實際接觸設備即可從終端設備提取重要的數據。最常提取的數據包括:- 內存轉儲

- 事件日誌

- 具體文件夾內容

- 註冊表單元

EDR解決方案的檢測和響應能力與傳統端點保護解決方案有所不同。現代EDR引入了更先進的檢測技術。

請回答以下問題。

EDR 的哪項功能可以幫助您根據已知的惡意行為識別威脅?

# 靜態分析,直接匹配已知的IOC

IOC matching

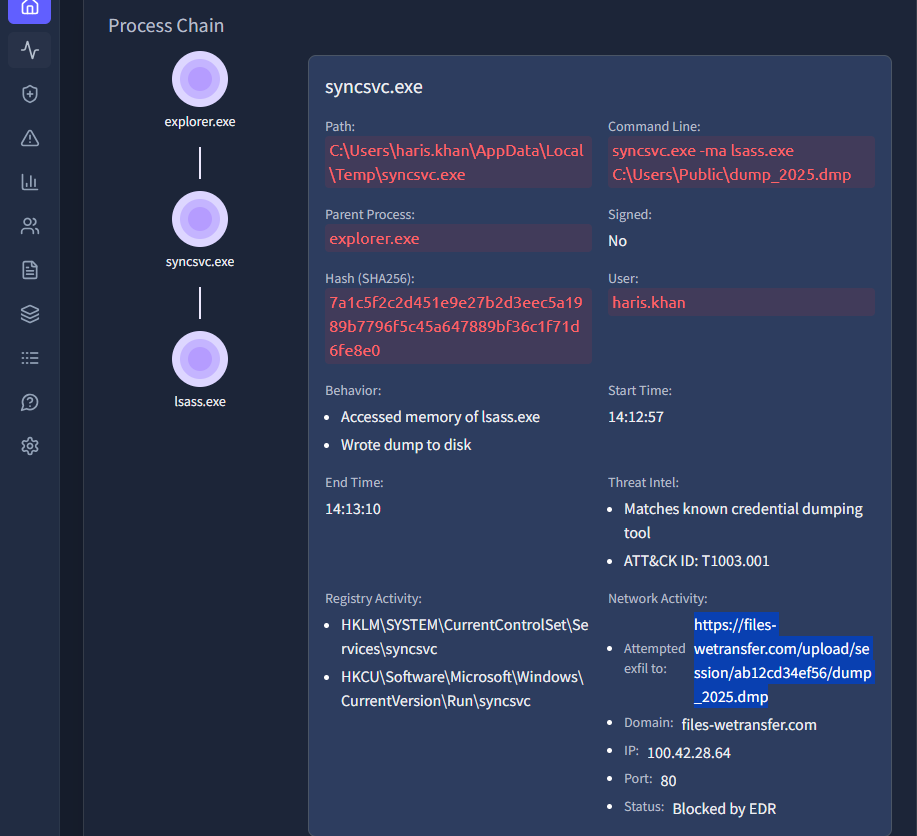

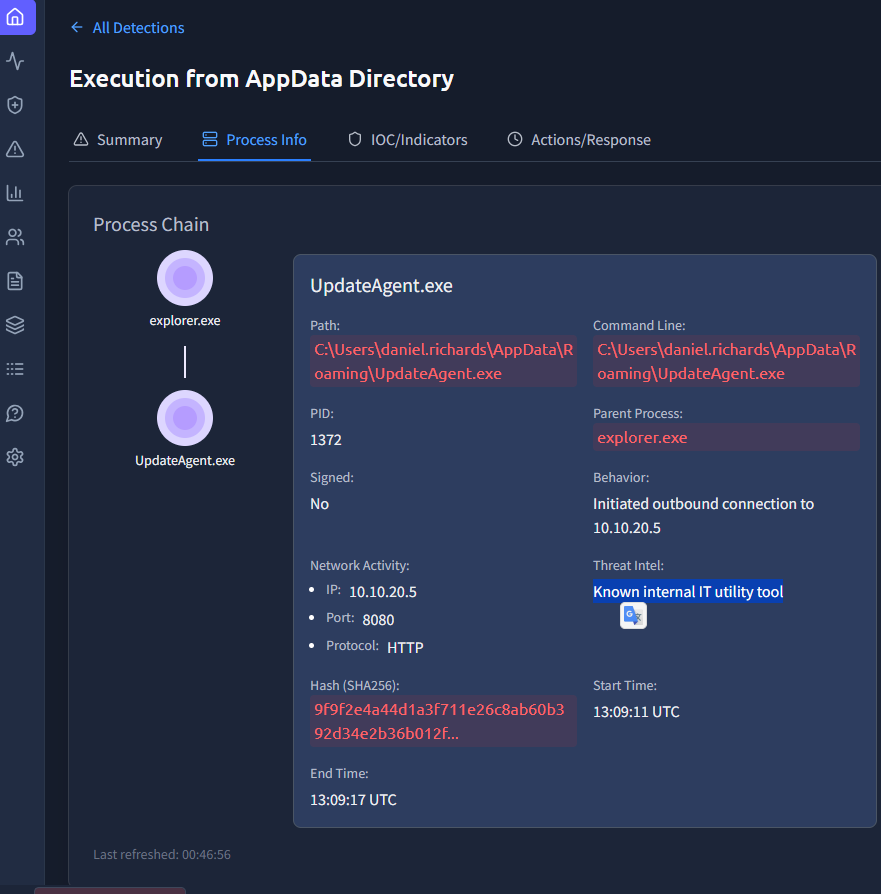

調查EDR上的警報

設想

您是TECH THM的一名SOC分析師,擁有EDR控制枱的訪問權限,並已收到多條中高危安全事件的檢測結果。您的任務是利用EDR中可用的信息對每條檢測結果進行分類,並回答一系列與這些檢測結果相關的問題。

請回答以下問題。

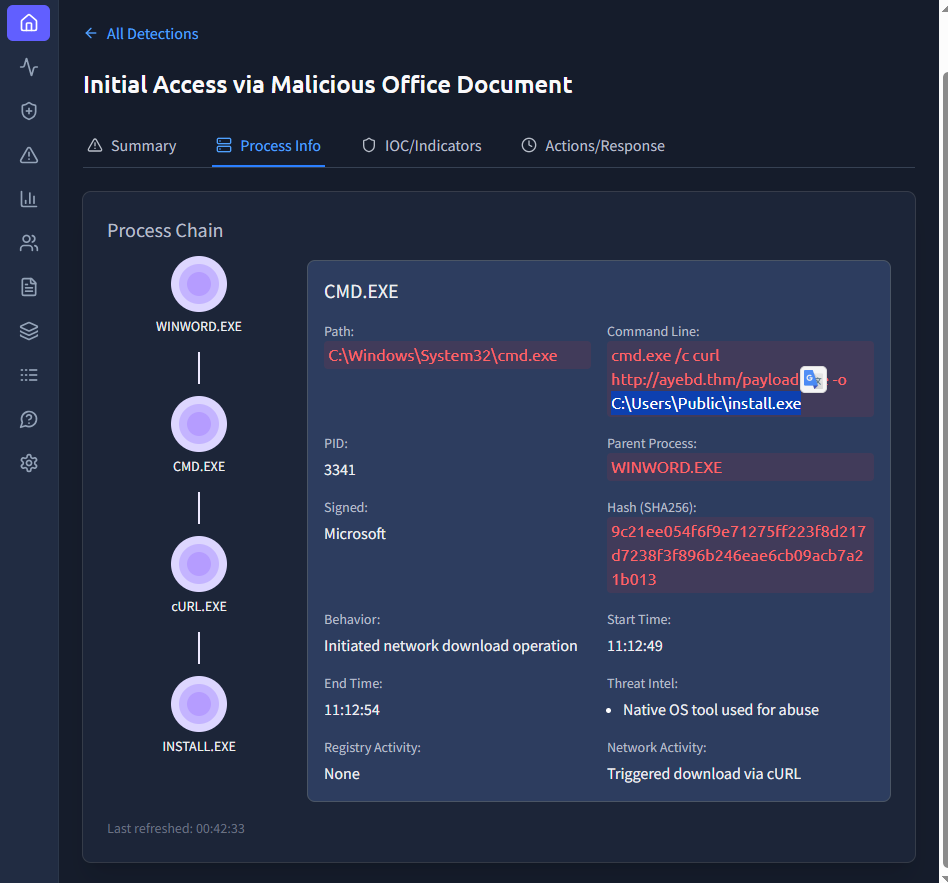

CMD.exe 啓動了哪個工具來在 DESKTOP-HR01 上下載有效載荷?

CURL.exe

DESKTOP-HR01 機器上下載的惡意軟件的絕對路徑是什麼?

C:\Users\Public\install.exe

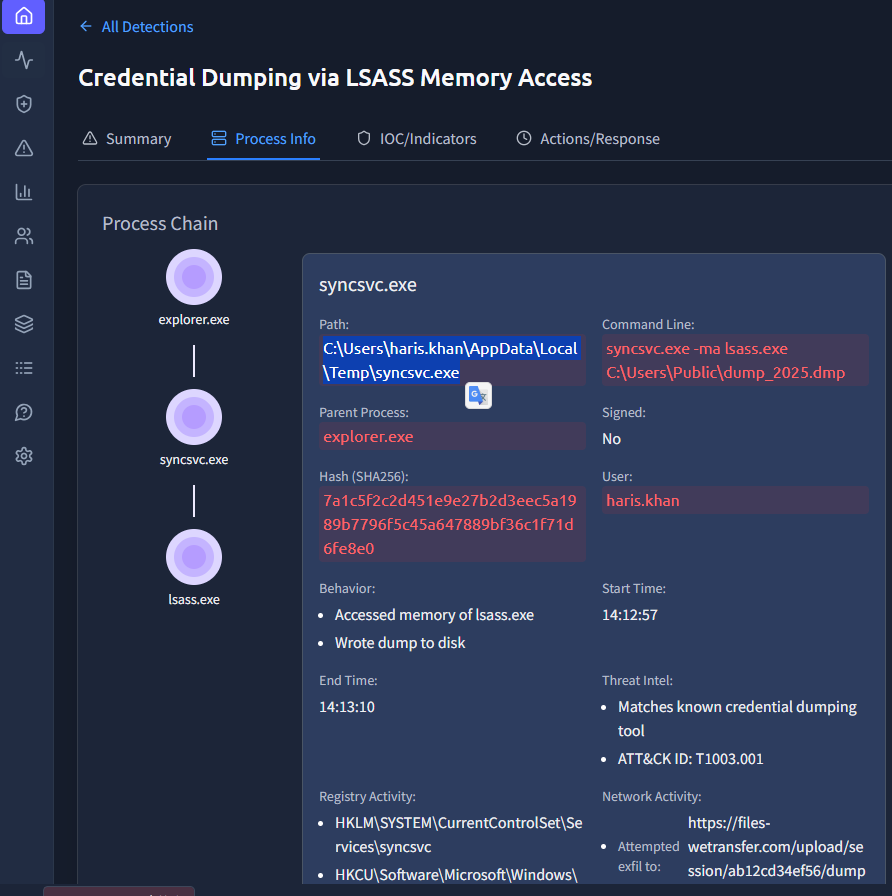

WIN-ENG-LAPTOP03 機器上可疑的 syncsvc.exe 的絕對路徑是什麼?

C:\Users\haris.khan\AppData\Local\Temp\syncsvc.exe

WIN-ENG-LAPTOP03 上的數據泄露嘗試是通過哪個 URL 進行的?

https://files-wetransfer.com/upload/session/ab12cd34ef56/dump_2025.dmp

DESKTOP-DEV01 上的威脅情報將 UpdateAgent.exe 標記為什麼?

# 已知的內部IT實用工具

Known internal IT utility tool

結論

恭喜!我們已經學習了安全運營中心 ( SOC )的一項關鍵工具——端點檢測與響應 ( EDR )。作為SOC分析師,我們現在瞭解了EDR的基本架構及其除防病毒之外的功能。我們探索了EDR提供的詳細遙測數據,也瞭解了EDR解決方案強大的檢測和響應能力。最後,我們還練習了在模擬EDR 環境中調查一些檢測結果。

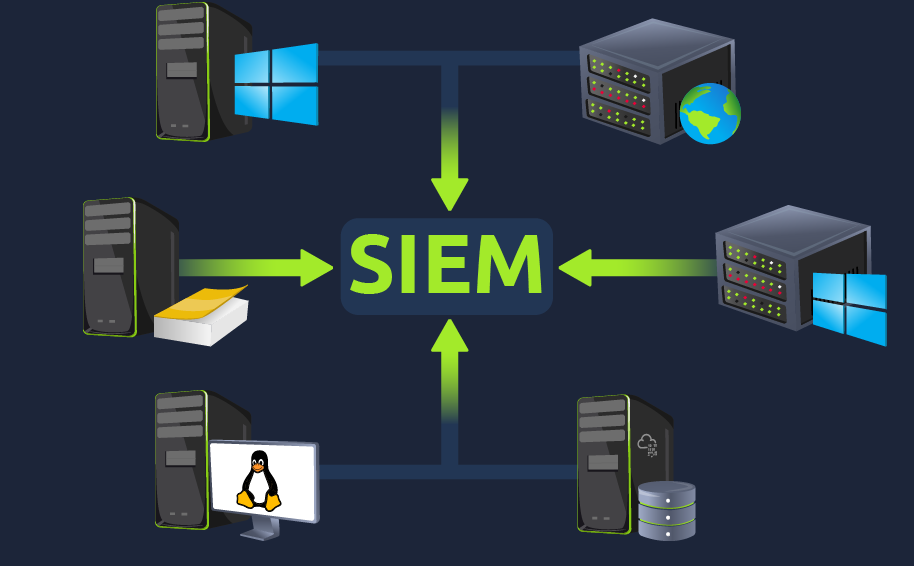

SIEM簡介

介紹

安全信息和事件管理系統 ( SIEM ) 是安全運營中心(SOC)分析師使用的核心安全解決方案。在本課程中,我們將學習網絡中不同設備如何生成日誌,以及為什麼集中式解決方案對於收集、規範化和關聯這些日誌至關重要。

- 學習目標

- 瞭解不同類型的日誌源

- 找出使用隔離日誌的侷限性

- 認識到安全信息和事件管理 (SIEM)解決方案的重要性

- 探索SIEM解決方案的功能

- 瞭解各種類型的日誌源及其在安全信息和事件管理(SIEM) 系統中的攝取方式。

- 瞭解警報和警報分析背後的流程

請回答以下問題。

SIEM 代表什麼?

Security Information and Event Management system

到處都是日誌,卻找不到答案。

到處都是日誌

網絡中的多個設備彼此通信,並且大多數情況下通過路由器與互聯網通信。下圖展示了一個簡單的網絡示例,該網絡包含多個基於Linux /Windows 的終端設備、一台數據服務器和一個網站。

這些設備會持續生成其內部活動日誌。我們也可以稱這些設備為日誌源。它們生成的日誌記錄了所有活動,對於識別惡意活動或進行一般故障排除極其有用。這些日誌源主要分為兩類,下文將對此進行討論。

1)以主機為中心的日誌源

這些日誌源捕獲主機內部或與主機相關的事件。生成以主機為中心的日誌的設備包括 Windows、Linux服務器等。以下是一些以主機為中心的日誌示例:

- 正在訪問文件的用户

- 用户正在嘗試進行身份驗證。

- 流程執行活動

- 添加/編輯/刪除註冊表項或值的過程。

- PowerShell執行

2)網絡中心日誌源

當主機之間通信或訪問互聯網訪問網站時,會生成網絡相關日誌。生成網絡日誌的設備包括防火牆、入侵檢測/防禦系統(IDS / IPS)、路由器等。以下是一些網絡日誌的示例:

- SSH連接

- 正在通過FTP訪問文件

- 網絡流量

- 用户通過VPN訪問公司資源。

- 網絡文件共享活動

這些以主機為中心和以網絡為中心的日誌源共同作用,在網絡中不斷生成大量日誌。

無處可尋答案

到目前為止,日誌源生成日誌、我們分析日誌並識別惡意活動的過程似乎非常簡單。然而,事實並非如此。它面臨着一些挑戰。以下將討論其中一些挑戰:

- 眾多日誌源一個網絡擁有眾多日誌源,每秒產生數百個事件。這些日誌分散在不同的設備上,一旦發生事件,逐個檢查每個設備上的日誌將非常繁瑣。

- 由於日誌存儲在生成它們的機器上,因此您可能需要通過SSH、RDP等方式連接到每個日誌源,才能分析來自多個日誌源的日誌。這種方式效率極低,會浪費您寶貴的調查時間。

- 信息有限: 單個日誌無法完整呈現事件經過。在任何事件中,不同日誌源上的單個活動可能看起來無害。但如果將這些日誌關聯起來,則可能揭示完全不同的情況。例如,您觀察到系統中發生了文件訪問事件,這通常是正常的活動。但是,如果您關聯不同的日誌源,您可能會發現該文件是由一個用户訪問的,該用户在入侵網絡中的另一台機器後,通過橫向移動訪問了這台機器。

- 分析侷限性: 日誌源每秒生成大量日誌,人工分析所有設備的所有日誌以識別任何異常活動幾乎是不可能的。實際上,由於日誌數量龐大,分析人員在分析過程中會遺漏許多重要的日誌。

- 格式問題: 不同的日誌源會生成各種格式的日誌。分析人員需要了解所有這些格式才能進行分析,這可能極其困難,尤其是在處理網絡中眾多日誌源時。

在接下來的任務中,我們將學習一種可以解決所有這些問題的強大技術。

請回答以下問題。

註冊表相關活動是以主機為中心還是以網絡為中心?

# 主機為中心的日誌源

host-centric

VPN相關活動是以主機為中心還是以網絡為中心?

# 網絡中心日誌源

network-centric

為什麼選擇 SIEM?

在之前的任務中,我們瞭解了不同的日誌源如何生成各種類型的海量日誌,以及分析這些日誌所面臨的挑戰。那麼,我們如何才能更有效地管理這些海量數據並從中提取有價值的結果呢?

這時,安全信息和事件管理( SIEM )就發揮作用了。SIEM是一種安全解決方案,它從各種類型的日誌源收集日誌,將它們的格式標準化為一致的格式,將它們關聯起來,並使用檢測規則來檢測惡意活動。

SIEM的特點

SIEM解決方案不僅解決了我們在上一項任務中討論的問題,還提供了增強安全運營的功能。接下來,我們將討論SIEM的一些核心功能。

- 集中式日誌收集

SIEM從所有來源(終端、服務器、防火牆等)收集日誌,並將它們集中存儲在一個位置。這些日誌通過輕量級代理或 API 提取並導入到SIEM解決方案中。這解決了需要逐台機器分析日誌的問題。 - 日誌規範化原始日誌格式和大小各不相同。Windows 日誌與

Linux日誌的格式就截然不同。由於SIEM解決方案會將這些日誌集中存儲在一個位置,因此它還能確保所有日誌都被分解成不同的字段,並以統一的格式呈現。將日誌分解成多個字段以便於理解的過程稱為解析,而將來自各種日誌源的所有日誌轉換為統一格式的過程稱為規範化。 - 日誌關聯:

單個日誌的用途有限。SIEM系統會關聯來自不同來源的日誌,並查找它們之間的任何關聯。這有助於通過分析惡意活動的模式來識別惡意活動。例如,讓我們看一下系統在 5 分鐘內發生的以下活動。- 哈里斯通過VPN從一個他以前從未用過的 IP地址登錄。

- 哈里斯訪問了共享驅動器上的一些文檔。

- Haris 執行了一個PowerShell腳本

- 系統建立出站網絡連接

單獨評估這些活動,看起來都沒問題,但SIEM解決方案會將這些活動關聯起來,這可能表明 Haris 的VPN憑證被盜用,導致潛在的數據泄露活動。

- 實時告警

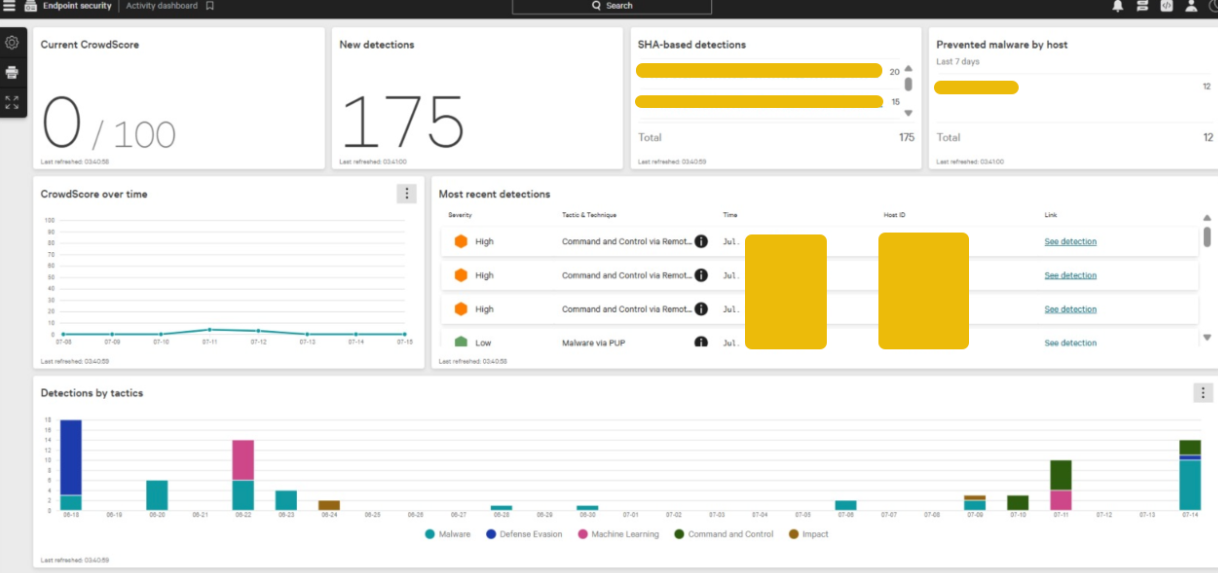

SIEM 系統能夠根據其預設規則檢測惡意活動。SIEM 系統默認包含許多規則。然而,分析人員會根據自身需求創建新的檢測規則,以完善未來的檢測能力。當這些檢測規則的條件得到滿足時,系統會觸發告警並通知分析人員。分析人員隨後可以在SIEM平台內調查這些告警。 - 儀表盤和報告儀表盤是任何

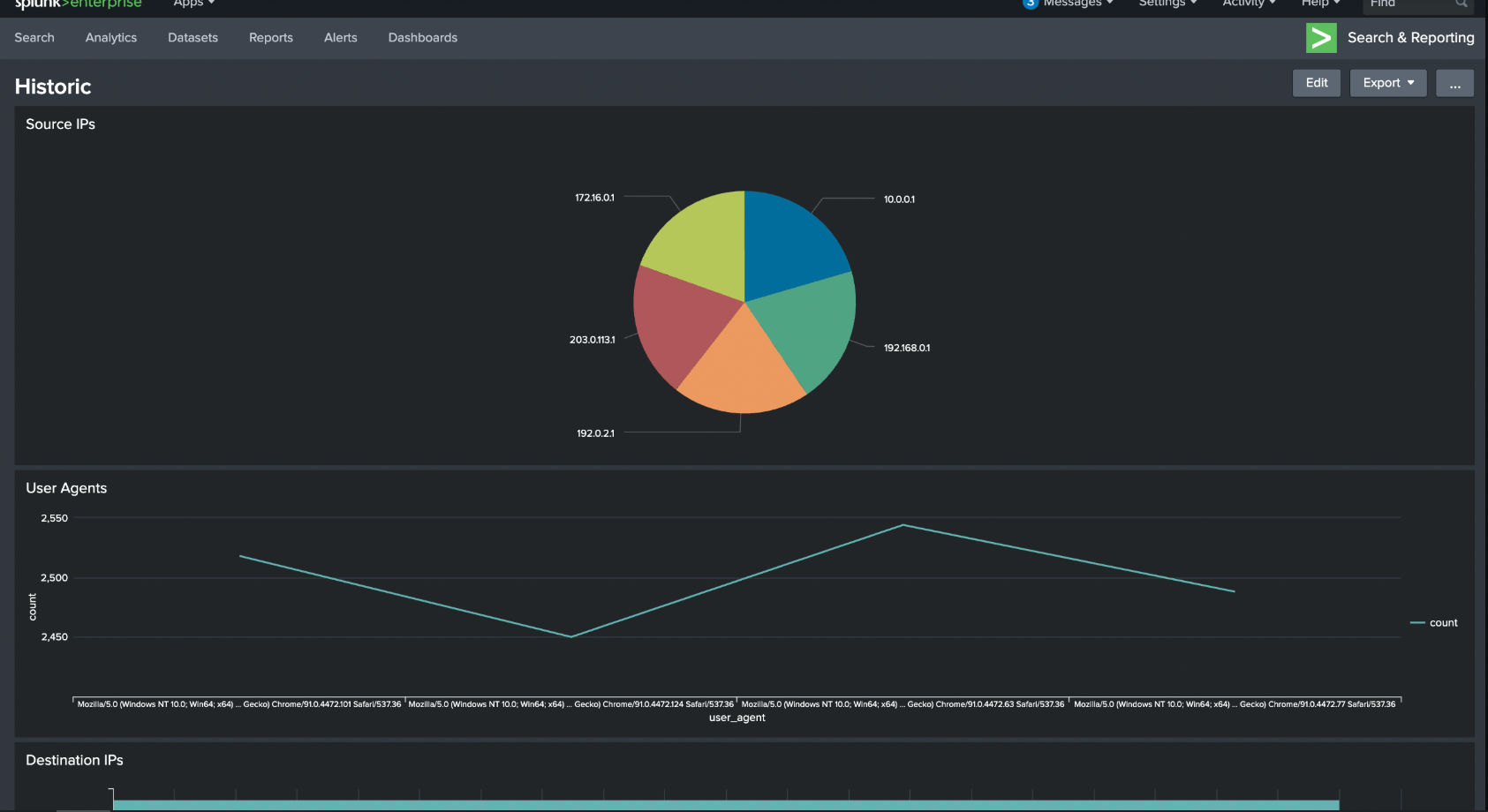

SIEM 系統最重要的組成部分。SIEM在數據規範化和採集後,將其呈現以供分析。分析結果以可操作的洞察形式,藉助多個儀表盤進行展示。每個SIEM解決方案都自帶一些默認儀表盤,並提供創建自定義儀表盤的選項。以下是儀表盤中包含的一些信息: - 警報要點

- 系統通知

- 健康警報

- 失敗登錄嘗試列表

- 已接收事件計數

- 觸發的規則

- 訪問量最高的域名

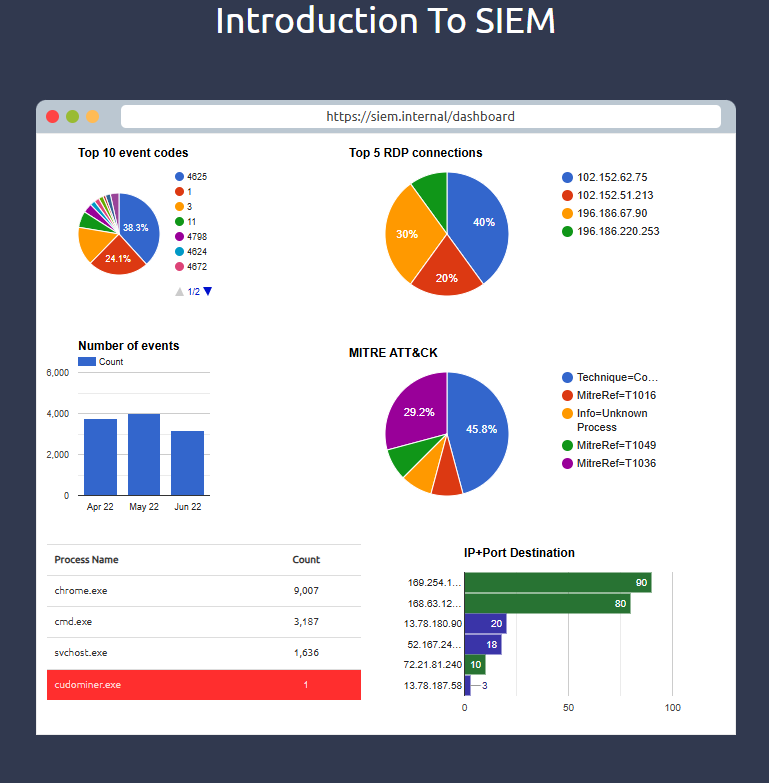

下面展示的是使用Splunk SIEM創建的儀表板示例:

SIEM還有其他一些功能,我們這裏就不詳細介紹了。這些功能包括與威脅情報源集成、廣泛的數據保留、強大的搜索功能等等。

日誌源和攝取

日誌源

網絡中的每個設備在執行任何活動時都會生成某種日誌,例如用户訪問網站、連接到SSH、登錄工作站等等。讓我們來看看網絡環境中一些常見設備的日誌是什麼樣的。

Windows 機器

Windows 會記錄所有可通過事件查看器查看的事件。它會為每種類型的日誌活動分配一個唯一的 ID,方便分析人員進行檢查和跟蹤。要在 Windows 環境中查看事件,請 Event Viewer在搜索欄中輸入相關內容。這將引導您進入存儲和查看不同日誌的工具,如下所示。來自所有 Windows 端點的這些日誌都會轉發到SIEM解決方案,以便進行監控並獲得更好的可見性。

Linux機器

Linux 操作系統會存儲所有相關日誌,例如事件、錯誤、警告等。這些日誌隨後會被導入到SIEM 系統中進行持續監控。Linux存儲日誌的一些常見位置包括:

- /var/log/httpd:包含HTTP請求/響應和錯誤日誌。

- /var/log/cron:與 cron 作業相關的事件存儲在此位置。

- /var/log/auth.log 和 /var/log/secure:存儲與身份驗證相關的日誌。

- /var/log/kern:此文件存儲與內核相關的事件。

以下是 cron 日誌示例:

定時任務日誌

May 28 13:04:20 ebr crond[2843]: /usr/sbin/crond 4.4 dillon's cron daemon, started with loglevel noticeMay 28 13:04:20 ebr crond[2843]: no timestamp found (user root job sys-hourly)May 28 13:04:20 ebr crond[2843]: no timestamp found (user root job sys-daily) May 28 13:04:20 ebr crond[2843]: no timestamp found (user root job sys-weekly) May 28 13:04:20 ebr crond[2843]: no timestamp found (user root job sys-monthlyJun 13 07:46:22 ebr crond[3592]: unable to exec /usr/sbin/sendmail: cron output for user root job sys-daily to /dev/null

Web服務器

監控所有進出 Web 服務器的請求/響應對於防範任何潛在的 Web 攻擊至關重要。在Linux 系統中,通常將所有與Apache相關的日誌寫入 /var/log/apache 或 /var/log/httpd 目錄。

以下是Apache日誌示例:

Apache日誌

192.168.21.200 - - [21/March/2022:10:17:10 -0300] "GET /cgi-bin/try/ HTTP/1.0" 200 3395 "-" "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/98.0.4758.102 Safari/537.36"127.0.0.1 - - [21/March/2022:10:22:04 -0300] "GET / HTTP/1.0" 200 2216 "-" "curl/7.68.0"

日誌攝取

所有這些日誌都提供了豐富的信息,有助於識別安全問題。每種SIEM解決方案都有其自身的日誌採集方式。以下將介紹一些SIEM解決方案常用的日誌採集方法:

- 代理/轉發器

這些SIEM解決方案提供了一種名為代理(Splunk稱為轉發器)的輕量級工具,該工具安裝在終端設備上。它被配置為捕獲所有重要日誌並將其發送到SIEM服務器。 - Syslog

是一種廣泛使用的協議,用於從各種系統(如 Web 服務器、數據庫等)收集數據,並將實時數據發送到集中式目標。 - 手動上傳:

某些SIEM解決方案,例如Splunk和ELK等,允許用户導入離線數據進行快速分析。數據導入後,會被進行規範化處理,並可用於分析。 - 端口轉發

SIEM解決方案還可以配置為監聽某個端口,然後端點將數據轉發到監聽端口上的SIEM實例。

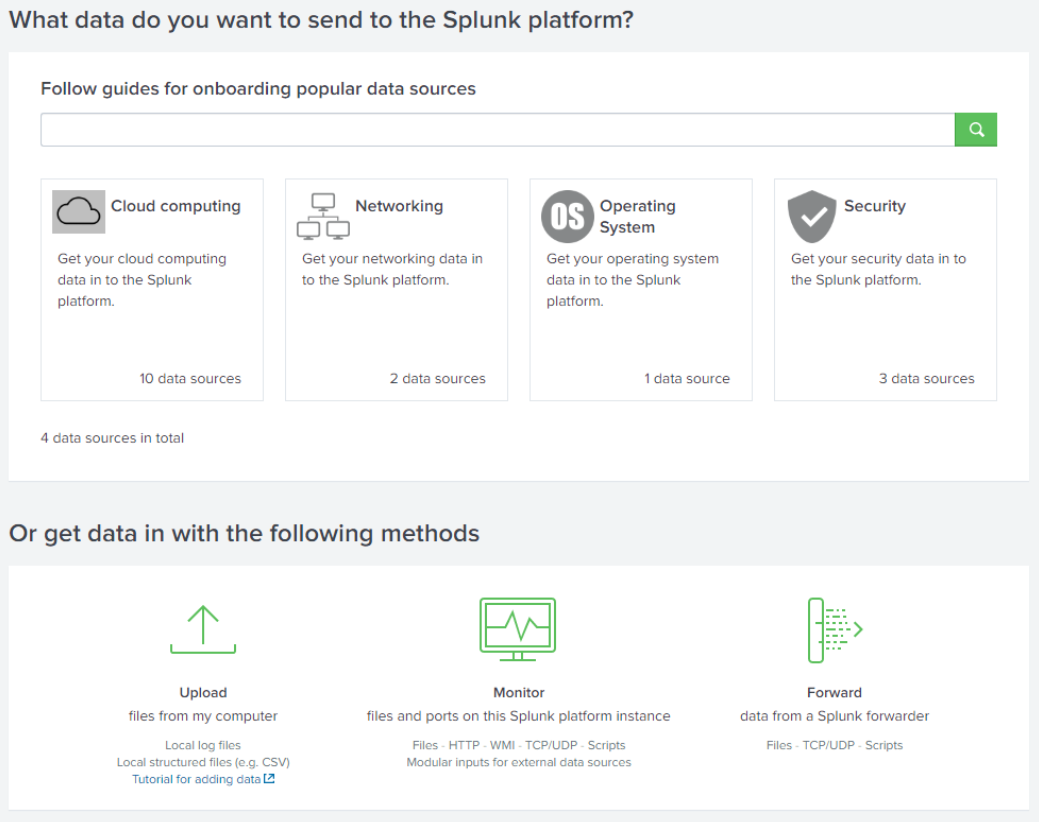

下面展示了Splunk提供的各種日誌採集方法示例:

請回答以下問題。

在Linux環境中,HTTP日誌存儲在哪個位置?

/var/log/httpd

警報流程與分析

觸發警報背後的故事

我們瞭解到,SIEM解決方案通過關聯來自日誌源的日誌來檢測威脅並觸發警報,但我們知道這些檢測背後的奧秘嗎?

SIEM解決方案包含用於捕獲威脅的檢測規則。這些規則在及時檢測威脅方面發揮着重要作用,使分析人員能夠及時採取行動。檢測規則本質上是一系列邏輯表達式,這些表達式會在特定情況下被觸發。以下是一些檢測規則的示例:

- 如果用户在 10 秒內登錄失敗 5 次,則發出警報。

Multiple Failed Login Attempts - 如果在多次登錄失敗後終於成功登錄,則發出警報。

Successful Login After multiple Login Attempts - 已設置規則,每當用户插入 USB 設備時發出警報(如果公司政策限制使用 USB 設備,則此功能很有用)。

- 如果出站流量大於 25 MB,則發出潛在數據泄露嘗試警報(通常取決於公司策略)。

如何創建檢測規則?

為了解釋該規則的工作原理,請考慮以下事件日誌使用案例:

用例 1:

攻擊者通常會在後滲透階段刪除日誌以消除蹤跡。每當用户嘗試刪除或清除事件日誌時,系統都會記錄一個唯一的事件 ID 104。要基於此活動創建規則,我們可以按如下方式設置條件:

規則: 如果日誌源為 WinEventLog且事件 ID 為 104,則觸發警報Event Log Cleared

用例 2:

攻擊者會在利用漏洞/權限提升階段之後使用類似這樣的命令whoami 。以下字段有助於將其添加到規則中。

- 日誌源:確定捕獲事件日誌的日誌源

- 事件 ID:哪個事件 ID 與流程執行活動相關聯?在本例中,事件 ID 4688 將很有幫助。

- NewProcessName:哪個進程名稱需要包含在規則中?

規則: 如果日誌源為 WinEventLog 且 事件代碼為 4688,並且 NewProcessName 包含whoami, 則觸發警報。WHOAMI command Execution DETECTED

在前一個任務中,我們討論了字段值對的重要性。檢測規則會監控特定字段的值以觸發檢測。這就是為什麼攝取規範化日誌如此重要的原因。

警報調查

在監控SIEM時,分析師的大部分時間都花在儀表盤上,因為儀表盤以非常簡潔的方式展示了網絡的各種關鍵細節。一旦觸發警報,分析師會檢查與該警報關聯的事件/流程,並檢查規則是否滿足哪些條件。根據調查結果,分析師會判斷警報是真陽性還是假陽性。分析後執行的一些操作包括:

- 警報為誤報。可能需要調整規則以避免再次出現類似的誤報。

- 警報確認為真陽性。請進行進一步調查。

- 聯繫資產所有者詢問相關活動情況。

- 已確認存在可疑活動。隔離受感染宿主。

- 屏蔽可疑IP地址。

請回答以下問題。

刪除事件日誌時會生成哪個事件 ID?

104

哪些類型的警報可能需要調整?

# 誤報

False Positive

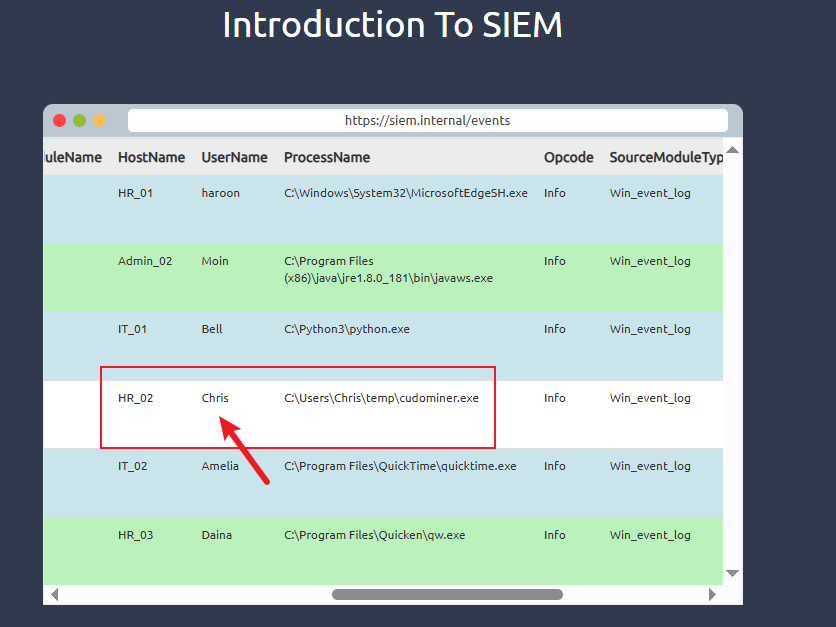

實驗室工作

請回答以下問題。

點擊“開始可疑活動”按鈕後,是哪個進程觸發了警報?

cudominer.exe

找出引發警報的事件,並確定負責執行該流程的用户。

Chris

可疑用户的主機名是什麼?

HR_02

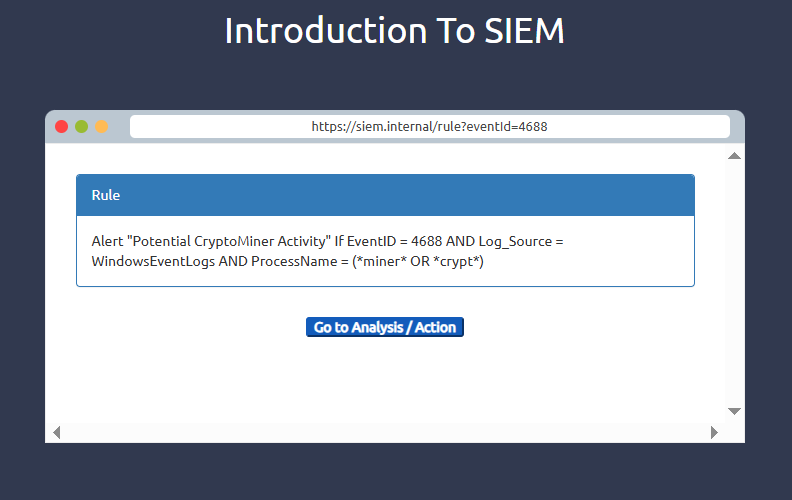

檢查規則和可疑流程;哪個術語與引發警報的規則相匹配?

# 挖礦

miner

以下哪個選項最能代表該事件?請從以下選項中選擇:

假陽性

真陽性

True Positive

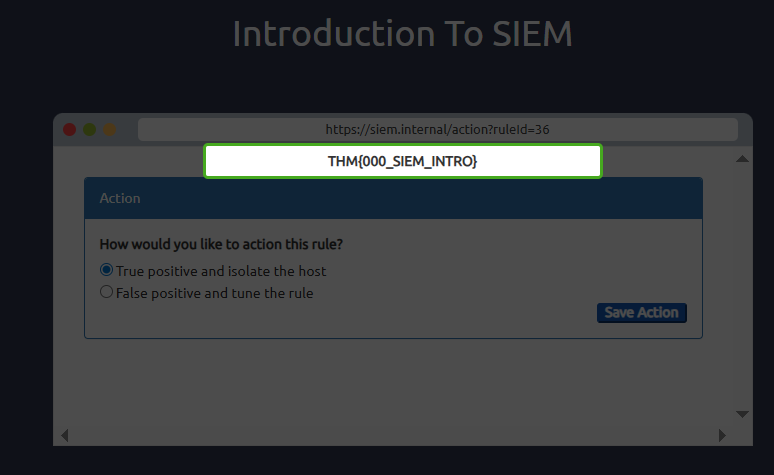

選擇正確的操作將顯示標誌。標誌是什麼?

THM{000_SIEM_INTRO}

Splunk基礎知識

瞭解安全運營中心分析師如何使用 Splunk 進行日誌調查。

介紹

Splunk是市場上領先的SIEM解決方案之一。它允許用户實時收集、分析和關聯網絡及機器日誌。在本次會議中,我們將探討Splunk的基礎知識及其功能,以及它如何提供更清晰的網絡活動可見性並幫助加快安全檢測速度。

- 學習目標

本教室涵蓋以下學習目標:- 瞭解Splunk的組成部分

- 探索Splunk中的一些可用選項

- 瞭解Splunk中的日誌攝取

- 實際上,我們正在將一些日誌導入Splunk並進行分析。

Splunk組件

Splunk由三個主要組件構成:轉發器、索引器和搜索頭。這些組件協同工作,幫助我們搜索和分析數據。以下將詳細介紹這些組件:

Splunk轉發器

Splunk Forwarder 是一個輕量級代理,安裝在待監控的終端設備上,其主要任務是收集數據並將其發送到Splunk實例。由於它僅佔用少量資源,因此不會影響終端設備的性能。一些關鍵數據源包括:

- 網絡服務器生成網絡流量。

- Windows 機器生成 Windows 事件日誌、PowerShell和Sysmon數據。

- Linux主機生成以主機為中心的日誌。

- 數據庫生成數據庫連接請求、響應和錯誤。

轉發器從日誌源收集數據並將其發送到Splunk索引器。

Splunk索引器

Splunk Indexer 在處理從轉發器接收的數據方面發揮着主要作用。它將數據解析並規範化為字段-值對,對其進行分類,並將結果存儲為事件,從而使處理後的數據易於搜索和分析。

現在,經過索引器規範化和存儲的數據,可以通過搜索頭進行搜索,如下所述。

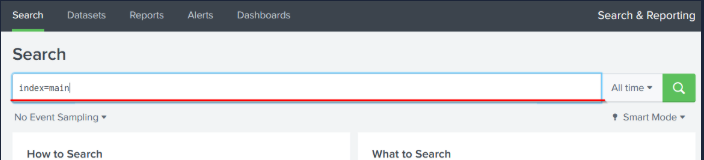

搜索頭

Splunk搜索頭是搜索與報告應用程序中用户可以搜索已索引日誌的位置,如下所示。搜索使用SPL(搜索處理語言)完成,SPL 是一種功能強大的查詢語言,用於搜索已索引的數據。當用户執行搜索時,請求會發送到索引器,並將相關事件以字段-值對的形式返回。

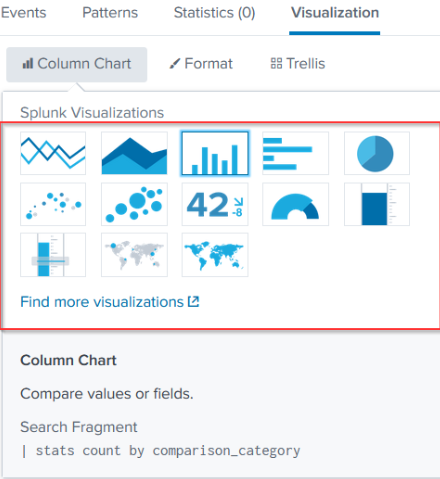

搜索頭還允許您將搜索結果轉換為可展示的表格和可視化圖表,例如餅圖、條形圖和柱狀圖,如下所示:

請回答以下問題。

用於通過 Splunk 實例收集和發送數據的組件是哪個?

# 轉發器

Forwarder

瀏覽 Splunk

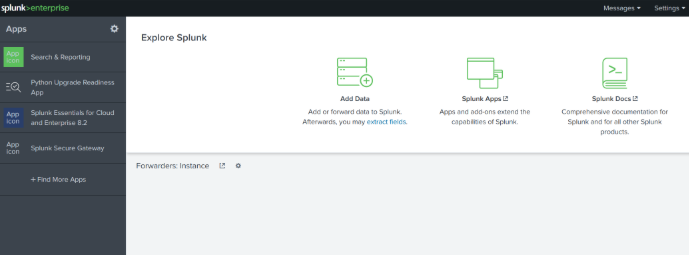

當您訪問Splunk時,您將看到如下所示的默認主屏幕:

讓我們來看一下主屏幕的每個部分。

Splunk Bar

頂部面板是Splunk Bar

在Splunk工具欄中,我們提供以下選項:

- 消息: 查看系統級通知和消息。

- 設置: 配置Splunk實例設置。

- 活動: 審查搜索職位和流程的進展情況。

- 幫助: 查看教程和文檔。

- 查找: 在整個應用程序中進行搜索。

Splunk Bar 允許用户在已安裝的Splunk應用程序之間切換,而無需使用應用程序面板。

應用面板

接下來是應用面板。此面板顯示Splunk實例中已安裝的應用。每個Splunk安裝的默認應用都是 “搜索與報告”。

您還可以直接從Splunk工具欄切換Splunk應用程序,如下所示,而無需使用應用程序面板。

探索Splunk

下一部分是 “探索Splunk” 。此面板包含用於向Splunk實例添加數據、添加新的Splunk應用以及訪問Splunk文檔的快速鏈接。

Splunk儀表板

最後一個部分是“首頁儀表盤” 。默認情況下,不顯示任何儀表盤。您可以從Splunk實例中預先提供的多種儀表盤中進行選擇。您可以從下拉菜單中選擇儀表盤,也可以訪問儀表盤列表頁面進行選擇。

您還可以創建儀表盤並將其添加到首頁儀表盤。點擊 “您的” 選項卡,即可將您創建的儀表盤與其他儀表盤分開查看。

請點擊https://docs.splunk.com/Documentation/Splunk/8.1.2/SearchTutorial/NavigatingSplunkSplunk文檔中的“Splunk 導航”部分。

請回答以下問題。

在“添加數據”選項卡中,哪個選項用於從文件和端口收集數據?

# 監視器

Monitor

添加數據

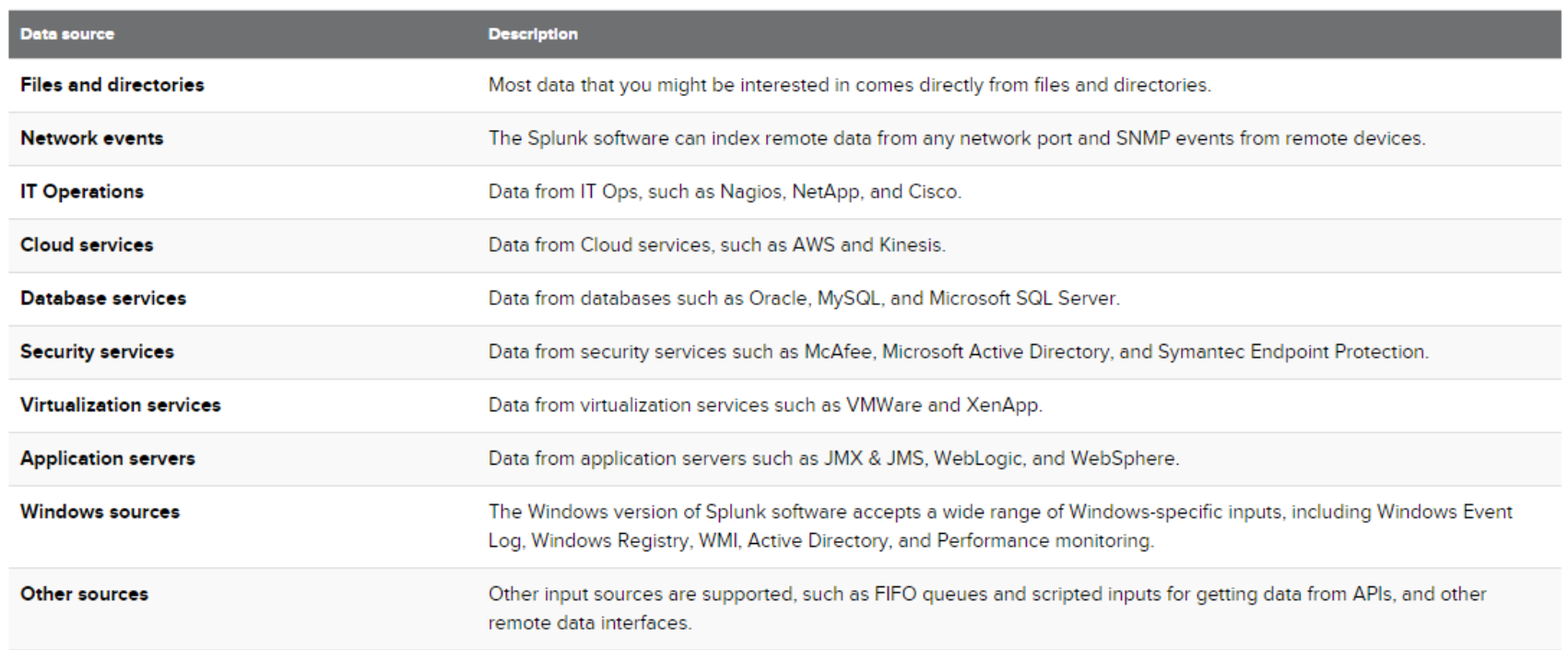

Splunk可以攝取任何類型的數據。根據Splunk文檔,當數據添加到Splunk時,數據會被處理並轉換為一系列獨立的事件。數據源可以是事件日誌、網站日誌、防火牆日誌等等。數據源會被分組到不同的類別中。

下面這張圖表來自Splunk文檔,詳細列出了每個數據源類別。

在這個任務中,我們將重點關注 VPN日誌。點擊Splunk主頁Add Data上的鏈接後,我們會看到以下屏幕。

我們將使用此Upload選項從本地計算機上傳數據。

VPN_logs點擊下方按鈕下載日誌文件Download Task Files,並將其上傳到我們在任務 2 中啓動的 Splunk 實例。如果您使用的是 AttackBox,則日誌文件位於該/root/Rooms/SplunkBasic/目錄中。

(已下載,打開當前筆記的目錄,文件名為:VPN-logs-1663593355154.json)

要成功上傳數據,您必須按照以下五個步驟操作:

- 選擇來源: 選擇日誌文件和數據源。

- 選擇源類型: 選擇要攝取的日誌類型,例如JSON、syslog。

- 輸入設置: 選擇要轉儲這些日誌的索引以及要與日誌關聯的主機名。

- 複查: 檢查所有配置。

- 完成: 上傳完成。您的數據已成功上傳,可以進行分析了。

請回答以下問題。

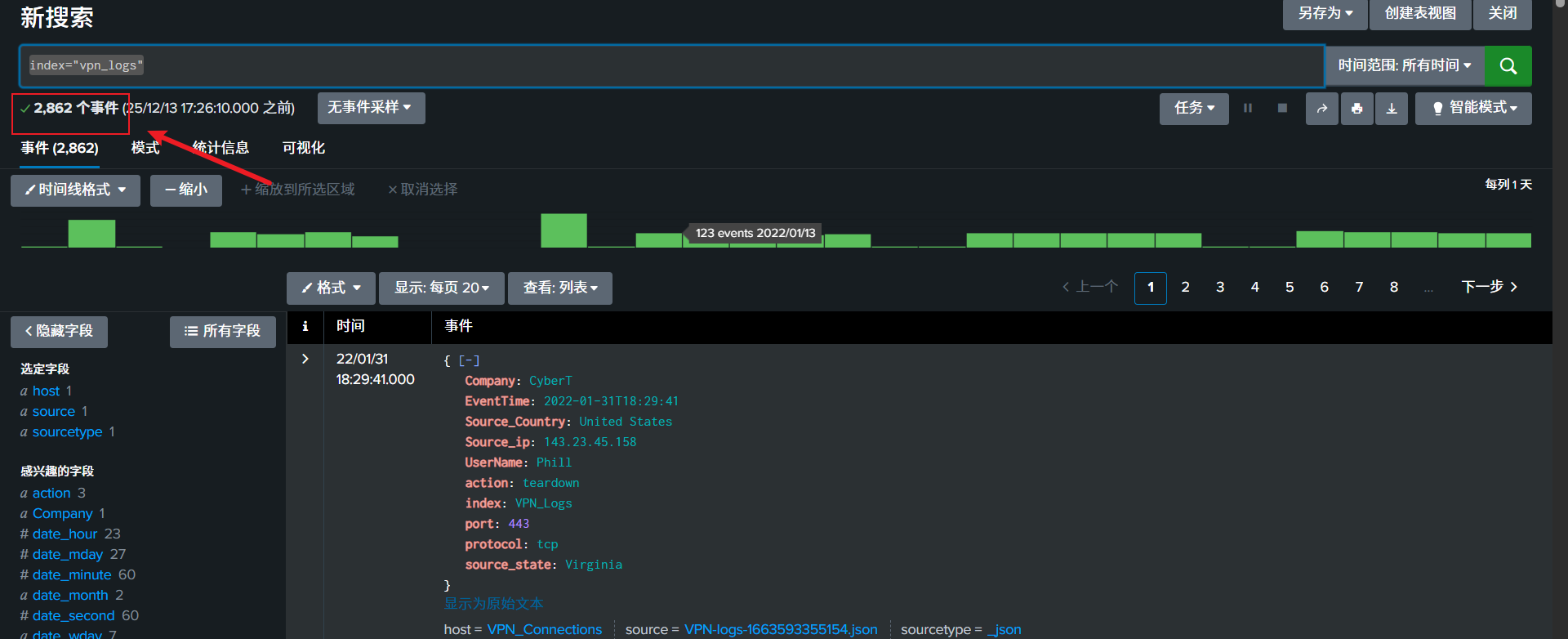

請上傳此任務附帶的數據 ,並創建一個名為“VPN_Logs”的索引。日誌文件中有多少條事件記錄?

# 使用SPL : index="vpn_logs"

2862

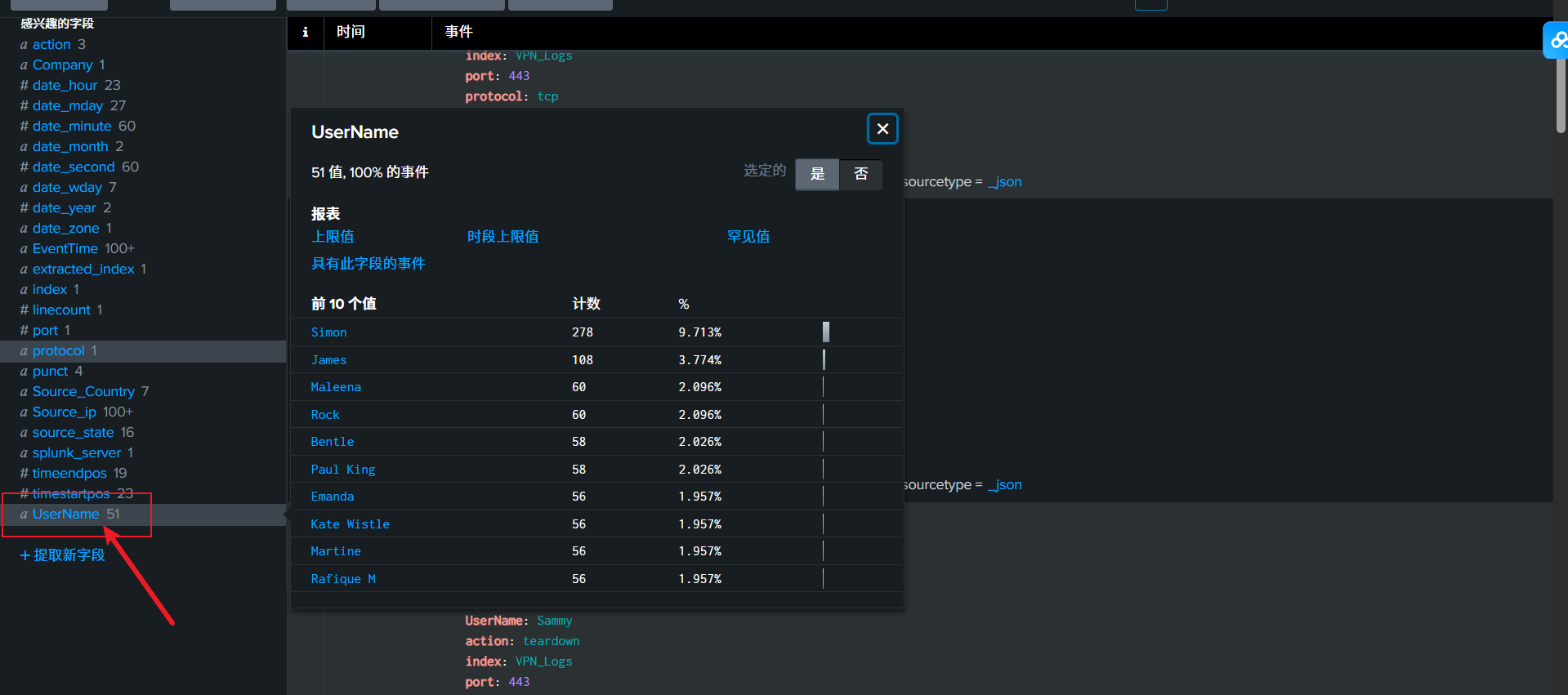

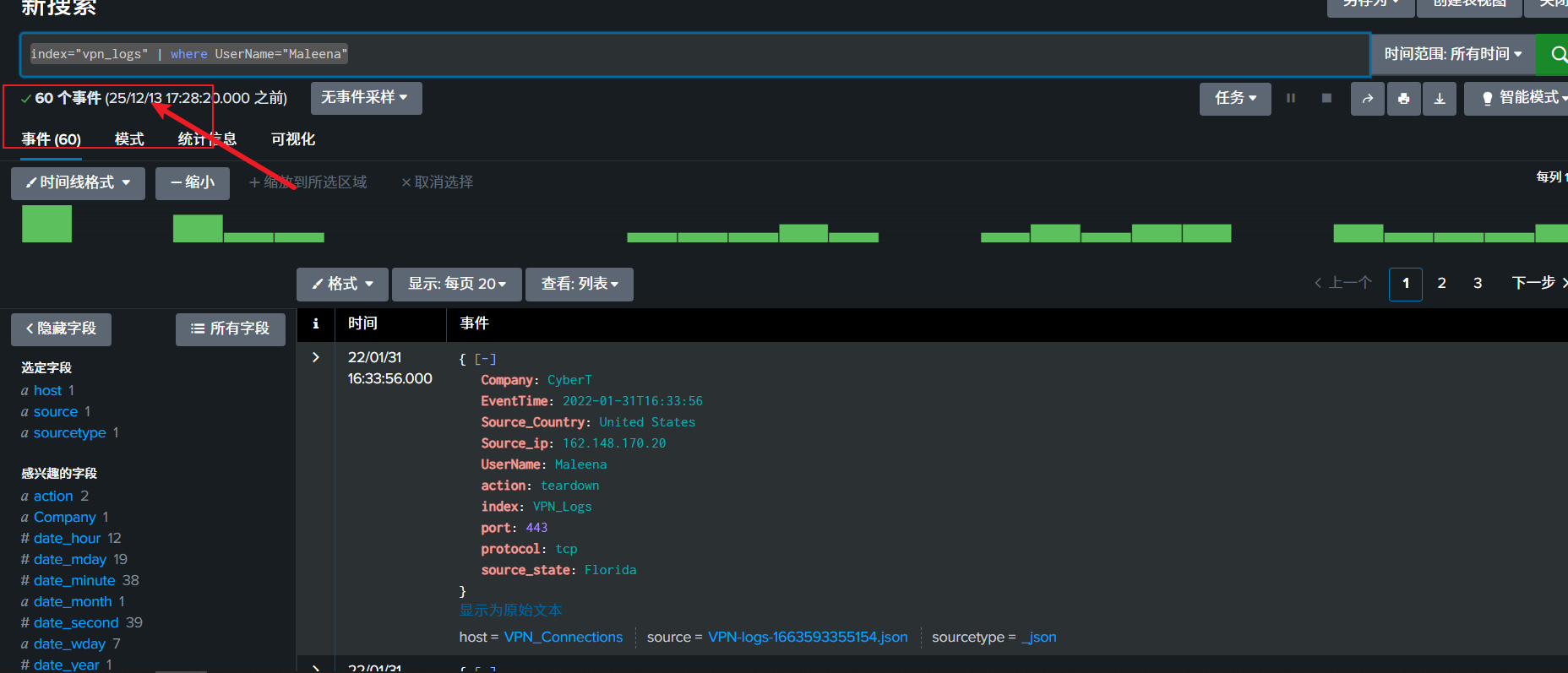

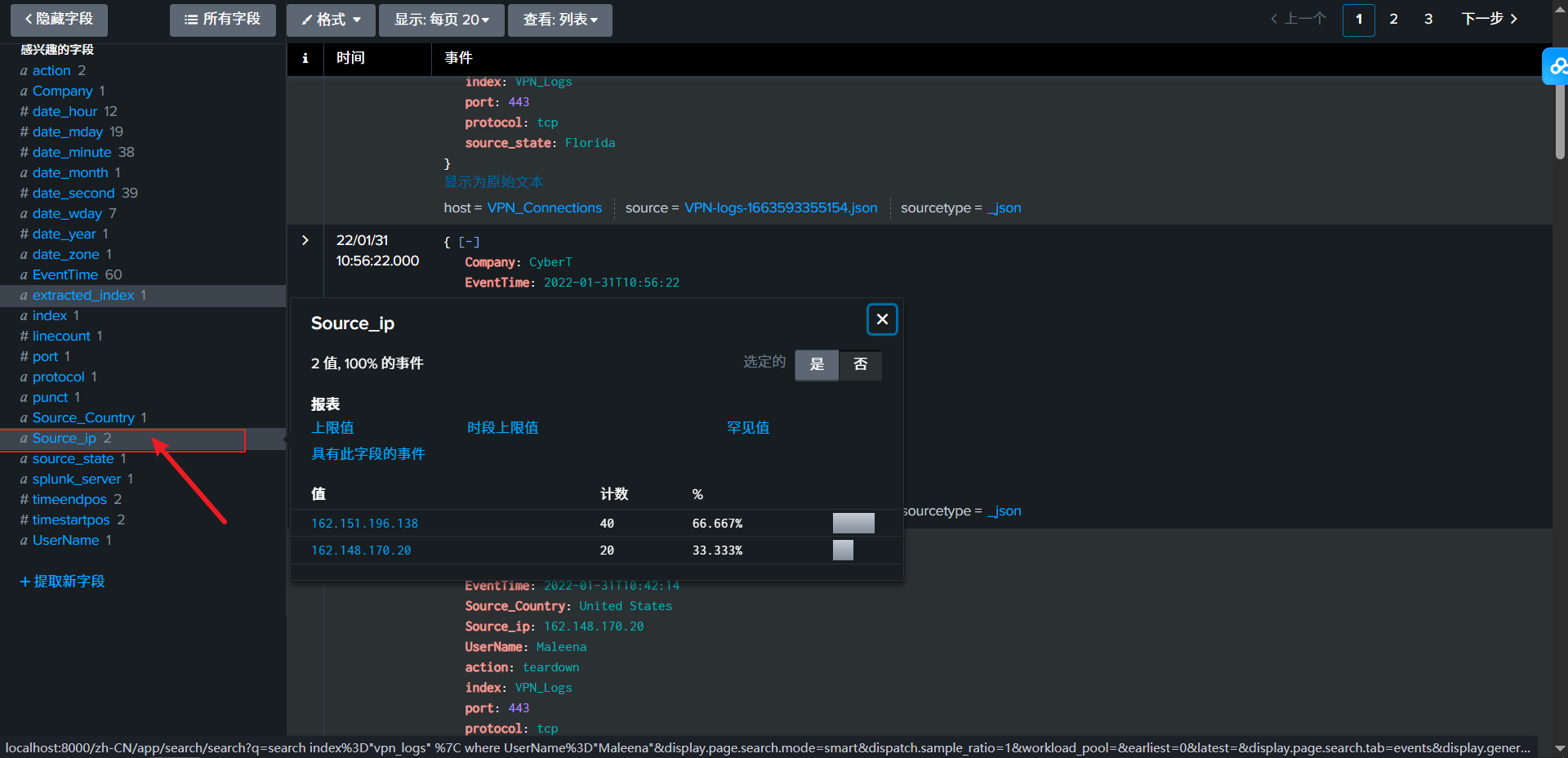

用户 Maleena捕獲了多少條日誌事件?

先看字段都有哪些,你會發現一個UserName的字段,所以我們篩選這個即可

# 使用SPL語句:index="vpn_logs" | where UserName="Maleena"

60

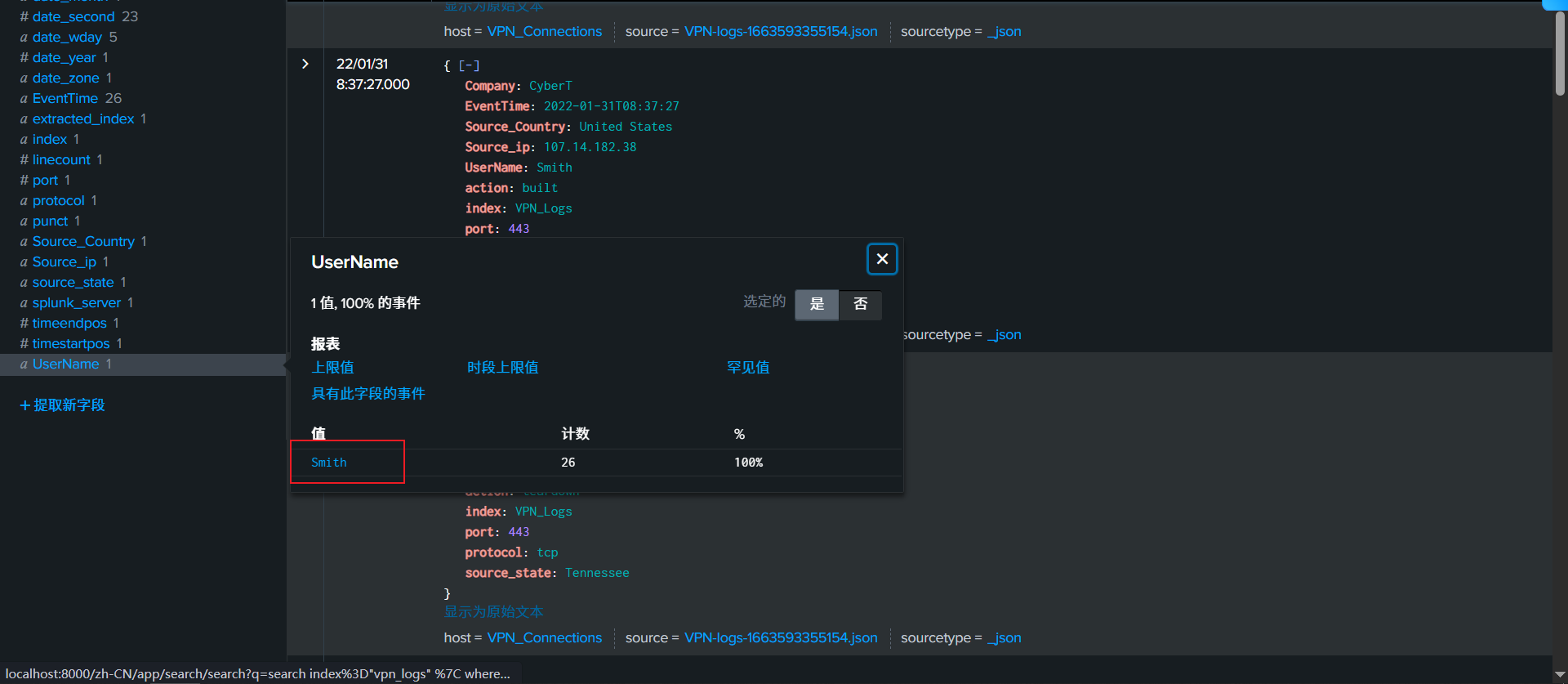

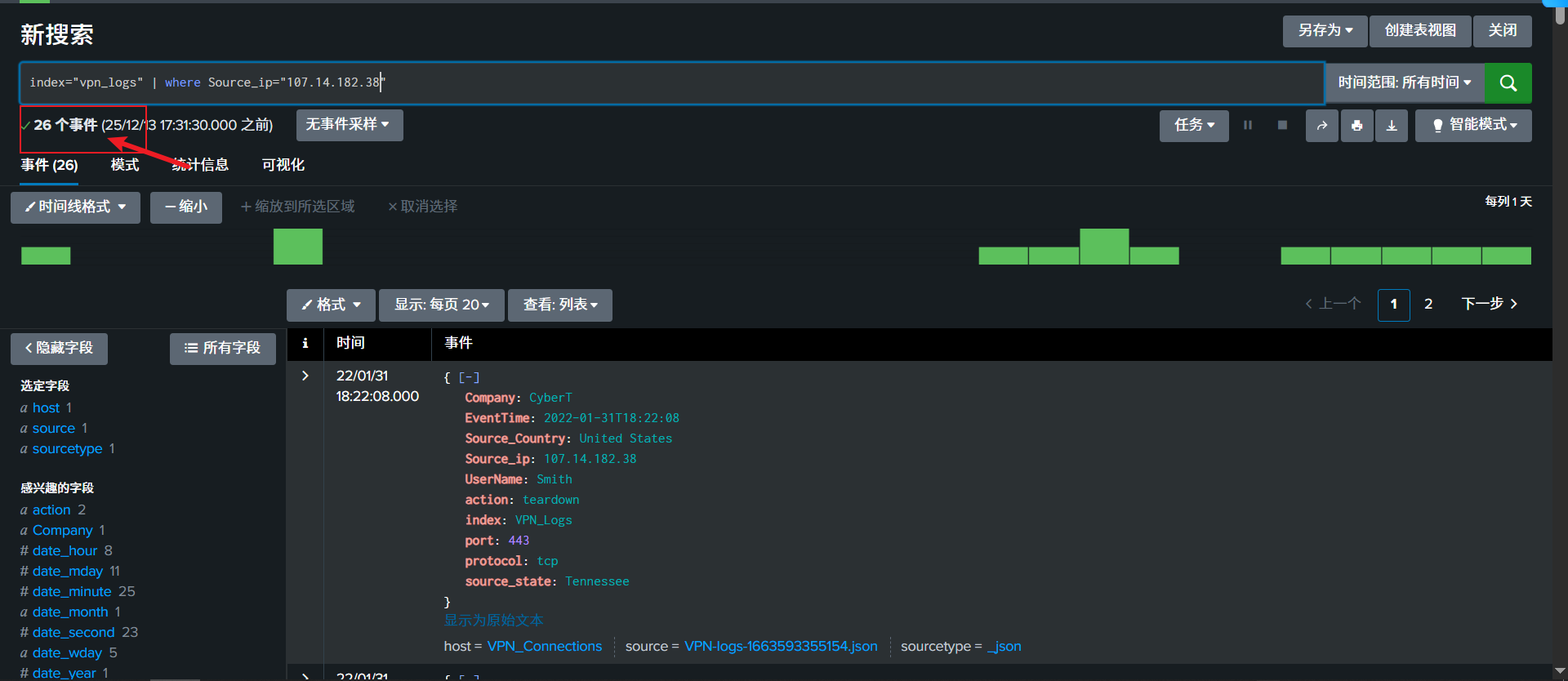

與 IP 地址 107.14.182.38 關聯的用户名是什麼?

查看字段,可以發現有關ip字段的是Source_ip

# 使用SPL語句查詢:

Smith

查完後看UserName即可看到這個ip下對應的用户是Smith

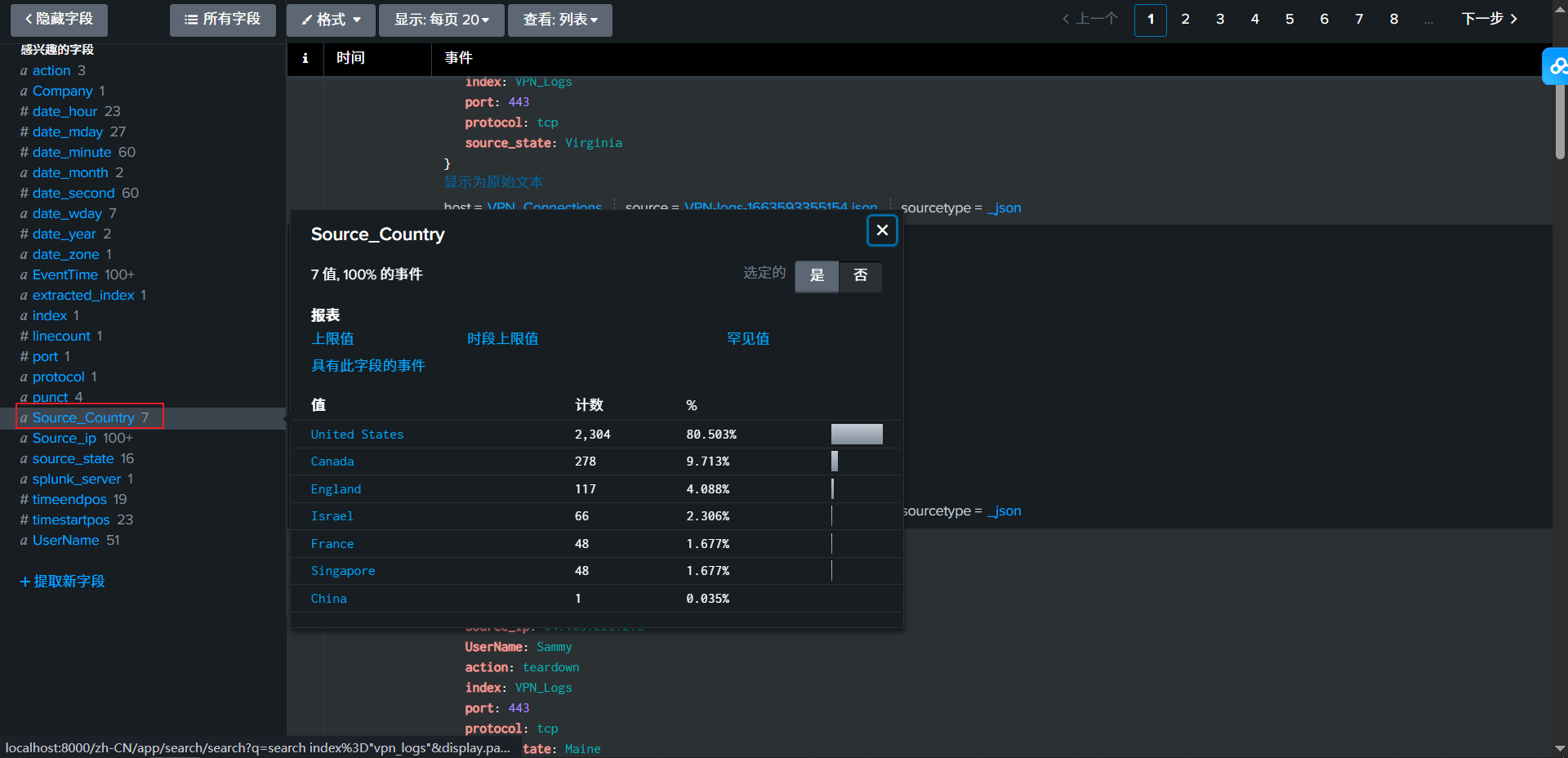

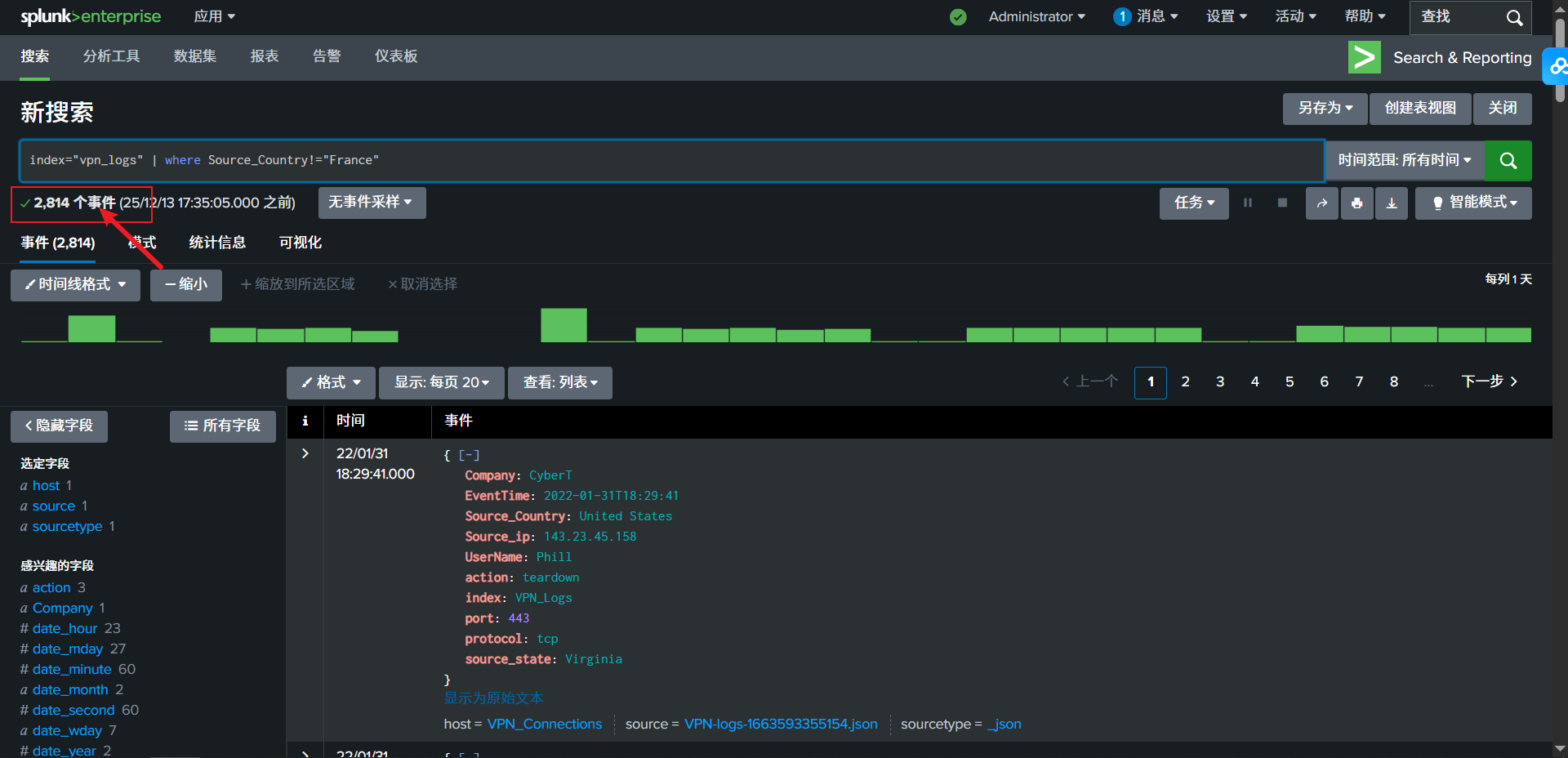

除法國以外的所有國家共舉辦了多少場活動?

我們看回字段,發現有一個字段是有關國家的Source_Country

# 使用SPL篩選即可:index="vpn_logs" | where Source_Country!="France"

2814

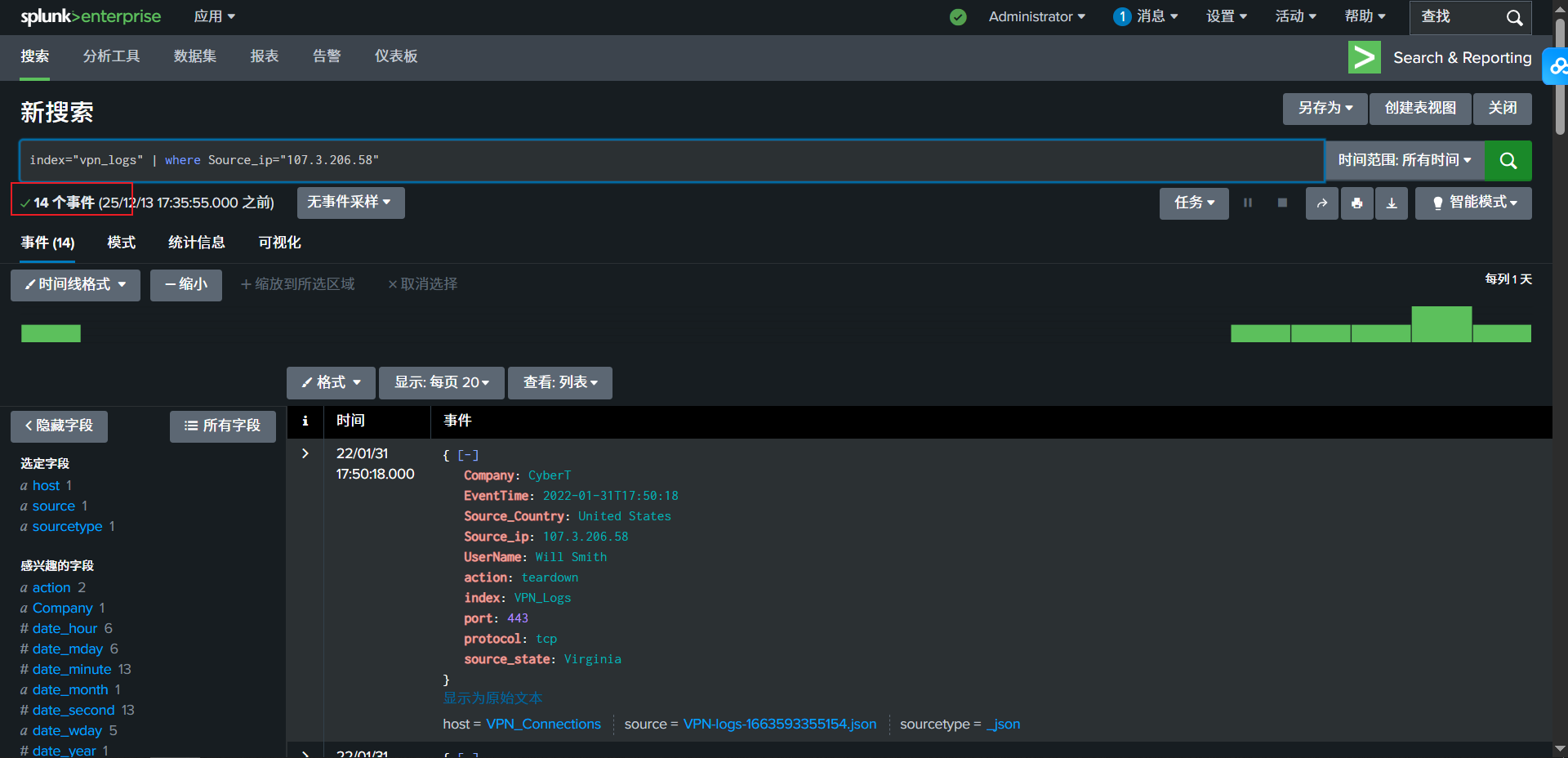

與 IP 地址 107.3.206.58 關聯的 VPN 事件有多少個?

# 篩選:index="vpn_logs" | where Source_ip="107.3.206.58"

14

Elastic Stack基礎知識

在這個房間裏,我們將學習如何使用Elastic Stack ( ELK ) 進行日誌分析和調查。雖然ELK不是傳統的SIEM系統,但由於其強大的數據搜索和可視化功能,許多安全運營中心 (SOC)團隊都將其用作 SIEM 系統。我們將探索ELK的各個組件,並學習如何通過它進行日誌分析。我們還將學習如何在ELK中創建可視化圖表和儀表板。

學習目標

本教室的學習目標如下:

- 瞭解ELK的組成部分及其在SOC中的應用

- 探索ELK的不同功能

- 學習如何在ELK中搜索和篩選數據

- 分析VPN日誌以識別異常情況

- 熟悉如何在ELK中創建可視化和儀表板

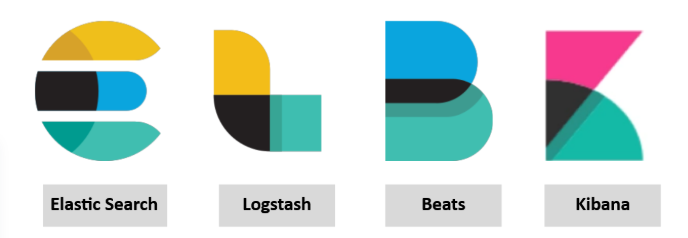

Elastic Stack 概述

Elastic Stack ( ELK ) 最初開發的目的是為了存儲、搜索和可視化大量數據。企業使用它來監控應用程序性能並對大型數據集執行搜索。隨着時間的推移,其功能也使其在安全運營領域廣受歡迎。如今,許多安全運營中心 (SOC)團隊幾乎將ELK用作安全信息和事件管理(SIEM)解決方案。

Elastic Stack 是一系列不同的開源組件的集合,這些組件協同工作,可以從任何來源收集數據,存儲和搜索數據,並實時可視化數據。

在學習如何通過ELK進行日誌分析之前,我們先來討論一下它的核心組件。

注意: 作為安全運營中心 (SOC)分析師,您的主要職責是使用ELK進行日誌分析和調查。您無需精通ELK各個組件的工作原理,但對這些組件的基本概念有所瞭解至關重要。

1. Elasticsearch

第一個組件Elasticsearch是一個用於JSON格式文檔的全文搜索和分析引擎。它存儲、分析和關聯數據,並支持用於與之交互的RESTful API 。

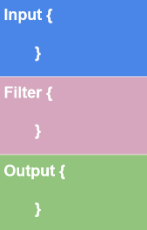

2. Logstash

Logstash是一個數據處理引擎,它從不同來源獲取數據,對其進行過濾或規範化處理,然後將其發送到目標位置,例如Kibana或監聽端口。Logstash配置文件分為三個部分,如下所示。

- 輸入部分是用户定義數據來源的地方。

- 過濾器部分是用户指定過濾器選項以規範化上述攝取的日誌的地方。

- 輸出部分是用户希望將過濾後的數據發送到的位置。它可以是監聽端口、Kibana界面、Elasticsearch數據庫或文件。

Logstash支持多種輸入、輸出和過濾器插件。

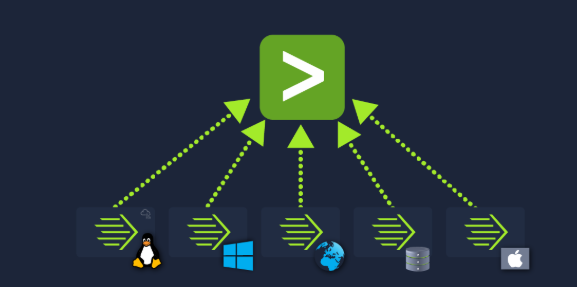

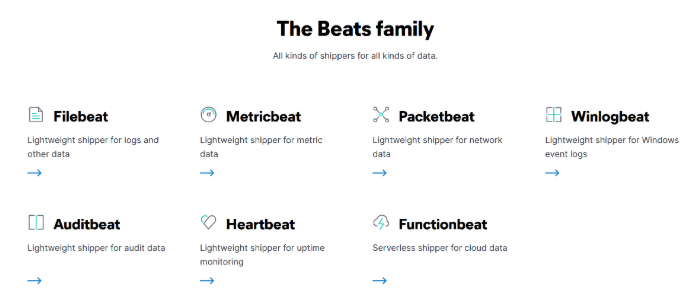

3. Beats

Beats 是基於主機的代理,也稱為數據發送器,負責將數據從端點發送到Elasticsearch。每個 Beats 都是一個單一用途的代理,專門向Elasticsearch發送特定數據。所有可用的 Beats 如下所示。

4.Kibana

Kibana是一款基於 Web 的數據可視化工具,它與Elasticsearch協同工作,能夠實時分析、調查和可視化數據流。它允許用户創建多種可視化圖表和儀表板,從而獲得更清晰的數據可視化效果。以下任務將詳細介紹Kibana 。

它們如何協同工作

現在我們已經瞭解了 Elastic Stack 的所有組件,接下來讓我們逐步瞭解這些組件是如何協同工作的:

- Beats從多個代理收集數據。例如,Winlogbeat 收集 Windows 事件日誌,Packetbeat 收集網絡流量。

- Logstash從 beats、端口或文件中收集數據,將其解析/規範化為字段值對,並將它們存儲到Elasticsearch中。

- Elasticsearch 用作數據庫,用於搜索和分析數據。

- Kibana負責顯示和可視化存儲在Elasticsearch中的數據。使用Kibana ,可以輕鬆地將存儲在Elasticsearch中的數據製作成各種可視化圖表,例如時間圖表、信息圖等。

請回答以下問題。

Logstash 用於數據可視化。(yay / nay)

nay

Elasticstash 支持除 JSON 之外的所有數據格式。(yay / nay)

nay

KQL概述

使用KQL,我們可以通過兩種不同的方式搜索日誌。

- 自由文本搜索

- 基於實地的搜索

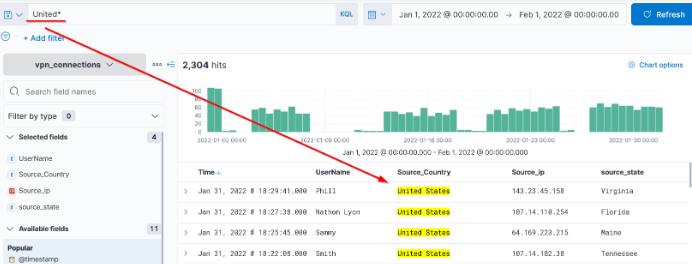

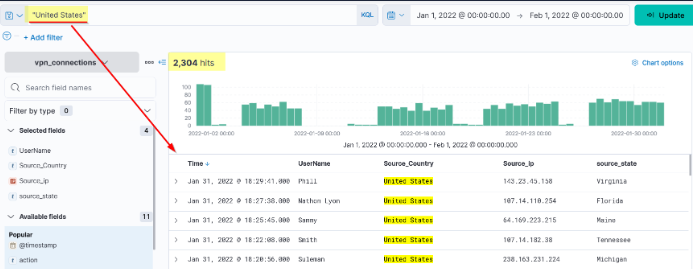

自由文本搜索

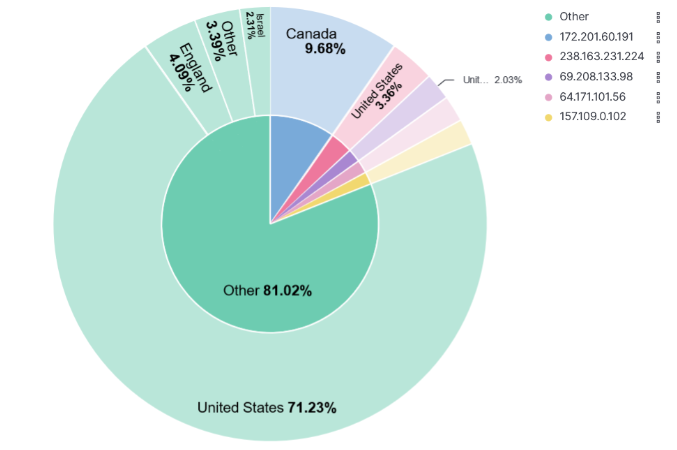

自由文本搜索允許用户僅根據文本搜索日誌。這意味着,security無論日誌位於哪個字段,只需簡單搜索某個詞條,即可返回包含該詞條的所有文檔。讓我們在搜索欄中輸入文本United States。它將返回包含該詞條的所有日誌,無論其位置或字段如何。如下所示,此次搜索返回了 2304 條結果。

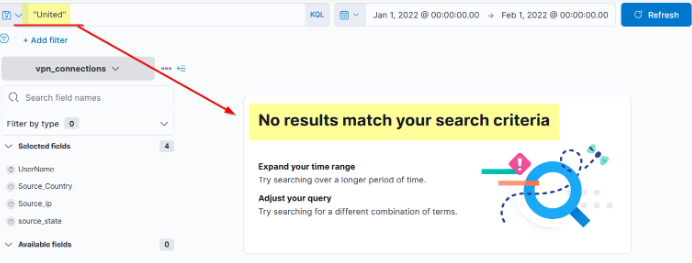

如果我們只搜索這個詞呢 United?你覺得會返回結果嗎?

由於KQL會在文檔中查找整個術語/單詞,因此沒有返回任何結果。

KQL允許使用通配符*匹配單詞的一部分。讓我們來看看如何在搜索查詢中使用此通配符。

搜索查詢: United*

我們使用通配符United 來返回包含“United”及其後任何詞語的所有結果。如果我們有包含“.”的日誌,United Nations它也會因為這個通配符而返回這些日誌。

邏輯運算符 (AND | OR | NOT)

KQL還允許用户在搜索查詢中使用邏輯運算符。讓我們來看下面的示例。

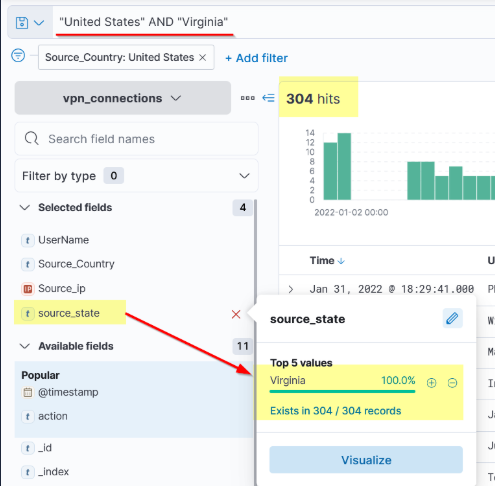

1. AND

在這裏,我們將使用AND"United States"運算符創建一個搜索,返回包含術語and 的 日誌"Virginia"。

搜索查詢: "United States" AND "Virginia"

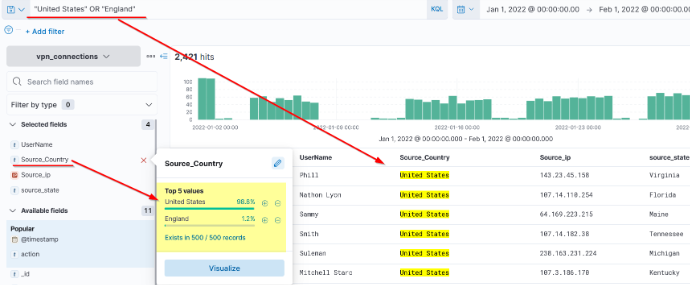

2. OR

我們將使用OR運算符來顯示包含“或United States”的日誌England。

搜索查詢: "United States" OR "England"

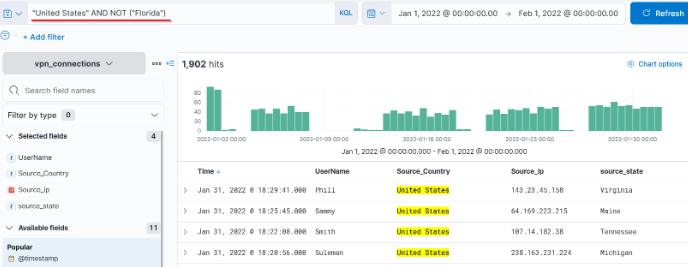

3. NOT

同樣,我們可以使用NOT運算符從搜索結果中移除特定詞語。例如,以下搜索查詢將顯示來自****美國(包括所有州)的日誌,但忽略佛羅里達州。

搜索查詢: "United States" **AND NOT** ("Florida")

在基於字段的搜索中,我們需要提供字段名稱和要在日誌中查找的值。這種搜索方式的語法比較特殊Field: Value,它使用冒號作為字段和值之間的分隔符。下面我們來看幾個例子。

搜索查詢: Source_ip : 238.163.231.224 AND UserName : Suleman

説明: 我們告訴Kibana顯示所有字段 包含Source_ip該值238.163.231.224 且UserName為 的 日誌Suleman,如下所示。

創建可視化

可視化選項卡允許我們以不同的形式(例如表格、餅圖、條形圖等)可視化數據。此可視化任務將使用此選項卡提供的多種選項來創建一些簡單易懂的可視化圖表。

有幾種方法可以導航到可視化選項卡。一種方法是單擊“發現”選項卡中的任意字段,然後單擊如下所示的可視化圖表。

我們可以通過選擇表格、餅圖等選項來創建多種可視化效果。

相關性選項

我們經常需要創建多個字段之間的關聯。將所需字段拖到中間即可在可視化選項卡中創建一個關聯選項卡。這裏,我們選擇“Source_Country客户”作為第二個字段,以顯示客户之間的關聯Source_IP。

我們還可以創建一個表格,將所選字段的值顯示為列,如下所示。

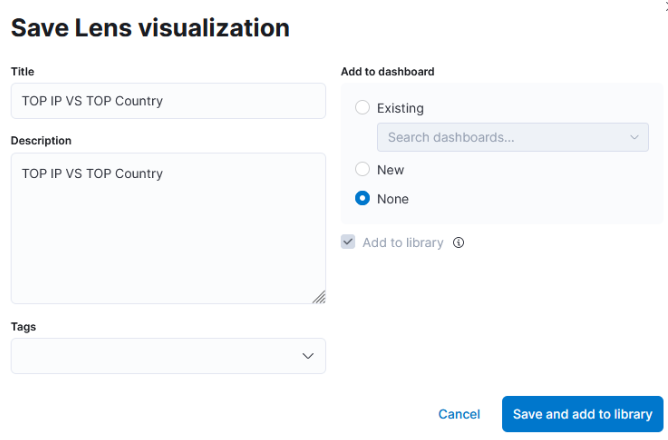

創建這些可視化圖表最重要的步驟是保存它們。為此,請點擊右側的保存選項,並填寫下面的描述性數值。

創建可視化圖表後需要採取的步驟:

- 創建可視化圖表,然後點擊右上角的“保存”按鈕。

- 為可視化圖表添加標題和描述。

- 完成後,點擊“保存”並添加到庫中。

連接失敗嘗試可視化

我們將利用以上所學知識創建一個表格,顯示失敗嘗試中涉及的用户和 IP 地址。

創建儀表盤(Dashboard)

儀表盤能夠清晰地展示日誌收集情況。用户可以創建多個儀表盤來滿足特定需求。在本任務中,我們可以組合不同的已保存搜索和可視化效果,創建一個用於查看VPN日誌的自定義儀表盤。

創建自定義儀表盤

現在,我們已經保存了一些Searches儀表板Discover tab,創建了一些 儀表板Visualizations並保存了它們。接下來,我們將探索儀表板選項卡並創建一個自定義儀表板。創建儀表板的步驟如下:

- 前往

Dashboard tab並點擊Create dashboard.

- 點擊

Add from Library. - 點擊可視化圖表和已保存的搜索。它將被添加到儀表板中。

- 添加完項目後,請按如下所示進行相應調整。

- 完成後別忘了保存儀表盤。

恭喜!我們已經瞭解了 Elastic Stack ( ELK ),這是一款在安全運營中心 ( SOC ) 中廣泛使用的工具。作為SOC分析師,我們現在瞭解了ELK 的工作原理,它雖然不是傳統的SIEM 系統,但被SOC團隊廣泛用作SIEM解決方案。

我們探索了ELK的關鍵組件,包括收集、解析、搜索和顯示海量日誌。我們還了解了它強大的日誌搜索功能。我們扮演了安全運營中心(SOC)分析師的角色,並使用ELK分析了某個組織的VPN日誌。最後,我們練習瞭如何在ELK中創建可視化圖表和儀表板,從而提供了一個統一的界面來檢測惡意模式。

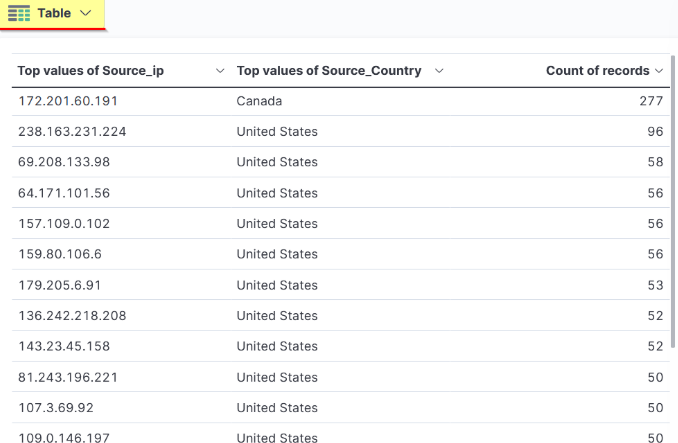

SOAR簡介

介紹

為了防禦攻擊,安全運營中心 (SOC)團隊依賴於各種安全解決方案,例如安全信息和事件管理(SIEM)、端點檢測與響應(EDR)、防火牆和威脅情報平台。他們還會與 IT 團隊和管理團隊進行溝通,這是其工作流程的一部分。然而,隨着威脅變得越來越複雜和高級,SOC團隊面臨着諸多挑戰,例如警報疲勞、手動流程、工具過多且彼此獨立以及團隊間溝通困難等。

在這個房間裏,我們將探討安全編排、自動化和響應 ( SOAR ) 工具如何幫助SOC團隊克服這些挑戰。

- 學習目標

- 瞭解傳統安全運營中心及其挑戰

- 探索SOAR如何克服這些挑戰

- 學習SOAR劇本

- 實際演示威脅情報工作流程

傳統SOC及挑戰

傳統安全運營中心的工作原理

在深入瞭解SOAR工具之前,讓我們先來看看傳統的安全運營中心 ( SOC ) 的工作原理以及它們面臨的挑戰。

組織機構通常會設立安全運營中心 ( SOC ),作為集中監控和保護其數字資產的場所。SOC 隨着時間的推移不斷髮展演進,每一代都會引入新技術。組織機構設立SOC的主要優勢在於,通過持續的監控和分析來增強其安全事件處理能力。這可以通過合理配置人員、流程和技術來實現,從而支持SOC的能力和業務目標。

SOC的一些關鍵功能包括以下方面:

- 監控與檢測: 這部分工作側重於持續掃描並標記網絡環境中的可疑活動。它有助於瞭解新出現的威脅以及如何在早期階段進行預防。監控主要通過安全信息和事件管理 (SIEM)系統完成。

例如,檢測關鍵工作站上的大量登錄失敗嘗試,或檢測來自未知位置的登錄等。 - 恢復與補救: 組織依靠其安全運營中心( SOC)在安全事件發生時提供恢復和補救中心。SOC團隊作為第一響應者,在識別出網絡威脅時立即採取行動。他們執行的操作包括隔離或關閉受感染的終端、清除惡意軟件以及停止惡意進程。在此過程中,他們通常會利用其他安全解決方案,例如端點檢測與響應(EDR)、防火牆、身份與訪問管理 (IAM)等。 例如,通過EDR隔離終端、在防火牆上阻止 IP 地址、在IAM上禁用用户等。

- 威脅情報: 持續監控環境需要源源不斷的威脅情報。這確保安全運營中心 (SOC)團隊能夠獲得持續且最新的威脅數據,例如 IP 地址、哈希值、域名和其他指標。

例如,阻止威脅情報源標記的惡意域名。 - 溝通: 安全運營中心 (SOC)團隊不僅負責檢測和應對威脅,還與 IT 團隊和管理層協調,有效溝通威脅信息,確保事件得到妥善處理。

例如,生成工單供 IT 團隊驗證最近部署的補丁。

你可以看到安全運營中心 (SOC)如何使用多種工具並與各個團隊溝通協作來執行其流程。雖然這些流程能夠保護組織的安全,但SOC團隊也常常面臨一些挑戰。讓我們來探討一下這些挑戰。

安全運營中心面臨的挑戰

- 警報疲勞:使用過多的安全工具會在安全運營中心 (SOC)內觸發大量警報。其中許多警報是誤報或不足以進行調查,導致分析人員不堪重負,無法處理任何嚴重的安全事件。

- 工具過多且彼此獨立: 安全工具通常在組織內部部署時缺乏集成。安全團隊需要處理防火牆日誌和規則,而這些日誌和規則與終端安全日誌的處理方式截然不同。這也導致了工具過多,最終造成系統過載。

- 人工流程:安全運營 中心 (SOC) 的調查程序通常沒有文檔記錄,導致應對威脅的效率低下。大多數 SOC 依賴於經驗豐富的分析師積累的經驗知識,而這些流程從未被記錄下來。這導致調查速度減慢,響應時間延長。

- 人才短缺: 安全運營中心 (SOC)團隊發現,在應對日益嚴峻的安全形勢和複雜威脅方面,招聘和擴充人才庫十分困難。加之團隊面臨的警報過載問題,安全分析師的職責越來越繁重,導致工作效率降低,事件響應時間延長,從而使攻擊者有機會在組織內部肆意破壞。

請回答以下問題。

您如何描述安全運營中心 (SOC) 內觸發過多安全事件的體驗?

# 告警疲勞,太多告警要處理啦!還很多都是fp

Alert Fatigue

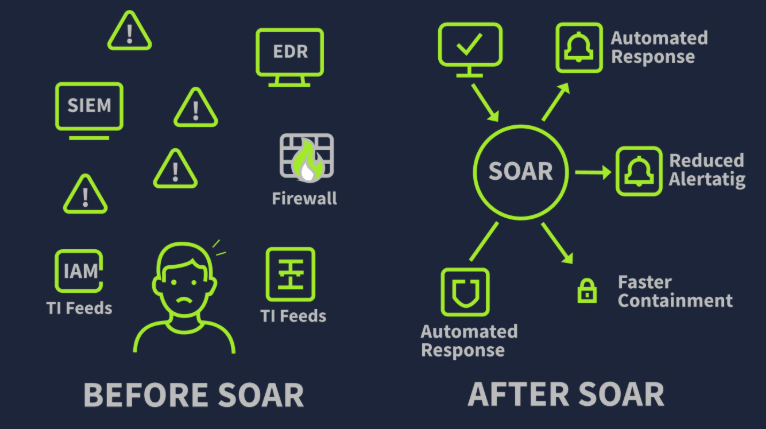

利用SOAR克服SOC挑戰

在上一項任務中,我們瞭解了安全運營中心 ( SOC ) 面臨的一些挑戰。在本任務中,我們將學習一款可以幫助SOC團隊克服這些挑戰的工具。這款工具名為安全編排、自動化和響應 ( SOAR )。接下來,我們將探討這款工具的功能以及它如何應對這些挑戰。

SOAR是什麼?

安全編排、自動化和響應 ( SOAR ) 是一款整合安全運營中心 (SOC)中使用的所有安全工具的工具。藉助SOAR,SOC分析師無需在安全信息和事件管理(SIEM)、端點檢測與響應(EDR)、防火牆和其他安全工具之間切換即可進行調查。他們可以在單一的SOAR界面中操作所有這些工具。除了整合安全工具外,SOAR 還為分析師提供工單和案例管理功能,使他們能夠以結構化的方式記錄、跟蹤和解決安全事件。

SOAR工具的核心優勢來自於以下三個主要功能:

1. 管絃樂編排

傳統上,在調查安全警報時,SOC分析師需要在多個安全工具之間切換進行分析。例如,在VPN暴力破解攻擊中,分析師通常會在以下工具之間切換:

- SIEM 會檢查用户是否通常使用該 IP 地址進行日誌記錄。

- 威脅情報 (TI) 平台用於驗證 IP 地址的信譽

- 如果嘗試成功, IAM 工具將禁用該用户。

- 用於開啓和跟蹤事件的工單系統

手動切換不同的工具會降低流程速度。編排通過在SOAR中協調所有這些工具來解決這個問題。它將來自不同供應商的不同工具連接到統一的SOAR界面中。它定義了用於調查各種類型警報的工作流程,稱為 “劇本”。這些劇本是預定義的步驟,用於告訴SOAR如何調查警報。

例如,我們上面討論的VPN暴力破解警報將遵循以下策略:

- 收到來自SIEM的警報

- 查詢SIEM 系統以檢查用户是否正常使用該 IP 地址

- 檢查TI平台以瞭解該IP的信譽度

- 查詢SIEM 系統,查看是否有任何成功的登錄記錄

- 升級至遏制措施

上述操作已預先定義在針對特定警報的劇本中。這些劇本是動態的,通常包含不同的路徑。每個步驟的結果決定了下一步的操作。例如,如果用户通常使用該 IP 地址,且失敗嘗試次數極少,則劇本可能會提前停止。在接下來的任務中,我們將討論一些實際的劇本示例。

2. 自動化

我們在編排課程中學習的通過預定義操作(劇本)協調多個工具的技巧可以實現自動化。自動化意味着安全運營中心(SOC)分析師無需再進行手動點擊操作。安全運營自動化與響應(SOAR)將自動遵循劇本執行。讓我們繼續探討結合自動化功能的VPN暴力破解警報劇本。

- SOAR從SIEM接收到警報

- 它會自動向安全信息和事件管理 (SIEM)系統查詢用户的歷史登錄記錄。

- 它通過TI平台自動驗證IP的信譽。

- 如果 IP 地址惡意,系統會自動禁用該用户的IAM 權限。

- 最後,它會自動在工單系統中創建一個包含所有詳細信息的工單,以便啓動調查。

這為安全運營中心(SOC)分析師節省了大量時間。他們可以處理數百條警報而不會精疲力竭。

3. 迴應

SOAR允許用户通過一個統一的界面使用不同的工具執行操作。正如我們之前在瞭解其自動化功能時所看到的,它還能自動執行響應。例如,SOAR可以按照VPN暴力破解的劇本,在防火牆上阻止 IP 地址,在IAM中禁用用户,並創建包含所有詳細信息的工單。

SOAR的編排、自動化和響應功能解決了SOC團隊面臨的主要挑戰。藉助SOAR,告別了告警疲勞,大部分流程實現了自動化,所有不同的工具都連接起來進行協調。

我們還需要安全運營中心分析師嗎?

雖然安全運營自動化與響應 (SOAR)工具可以自動化大部分重複性任務,但它並不能取代安全運營中心 (SOC)分析師。複雜的調查仍然需要SOC分析師。SOAR在某些關鍵點上無法做出判斷,但分析師可以。SOC分析師能夠從更廣泛的業務角度理解威脅。不同類型警報的操作手冊也由SOC分析師制定。因此,這個問題的答案是:SOAR可以通過自動化重複性任務並將所有內容組織在一個簡化的結構中來減輕SOC的負擔,但我們仍然需要SOC分析師。

請回答以下問題。

將安全工具和系統連接並集成到無縫工作流程中的行為被稱為?

# 管絃樂編曲, 管絃樂作曲法

Orchestration

我們如何稱呼用於處理事件的預定義操作列表?

# 劇本

Playbook

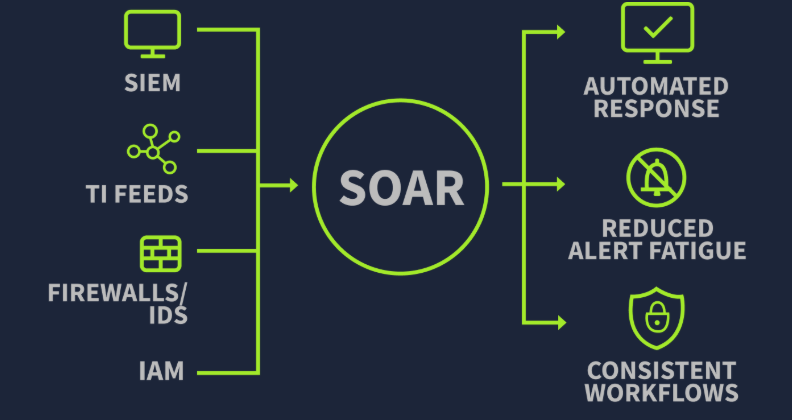

構建SOAR行動手冊

在上一項任務中,我們學習了SOAR劇本如何作為預定義的工作流程,指導SOAR工具在特定調查期間採取哪些操作。SOC分析師會針對一類常見的重複性警報創建劇本。接下來,我們來看兩個不同的劇本示例,一個用於應對網絡釣魚攻擊,另一個用於應對CVE漏洞補丁。

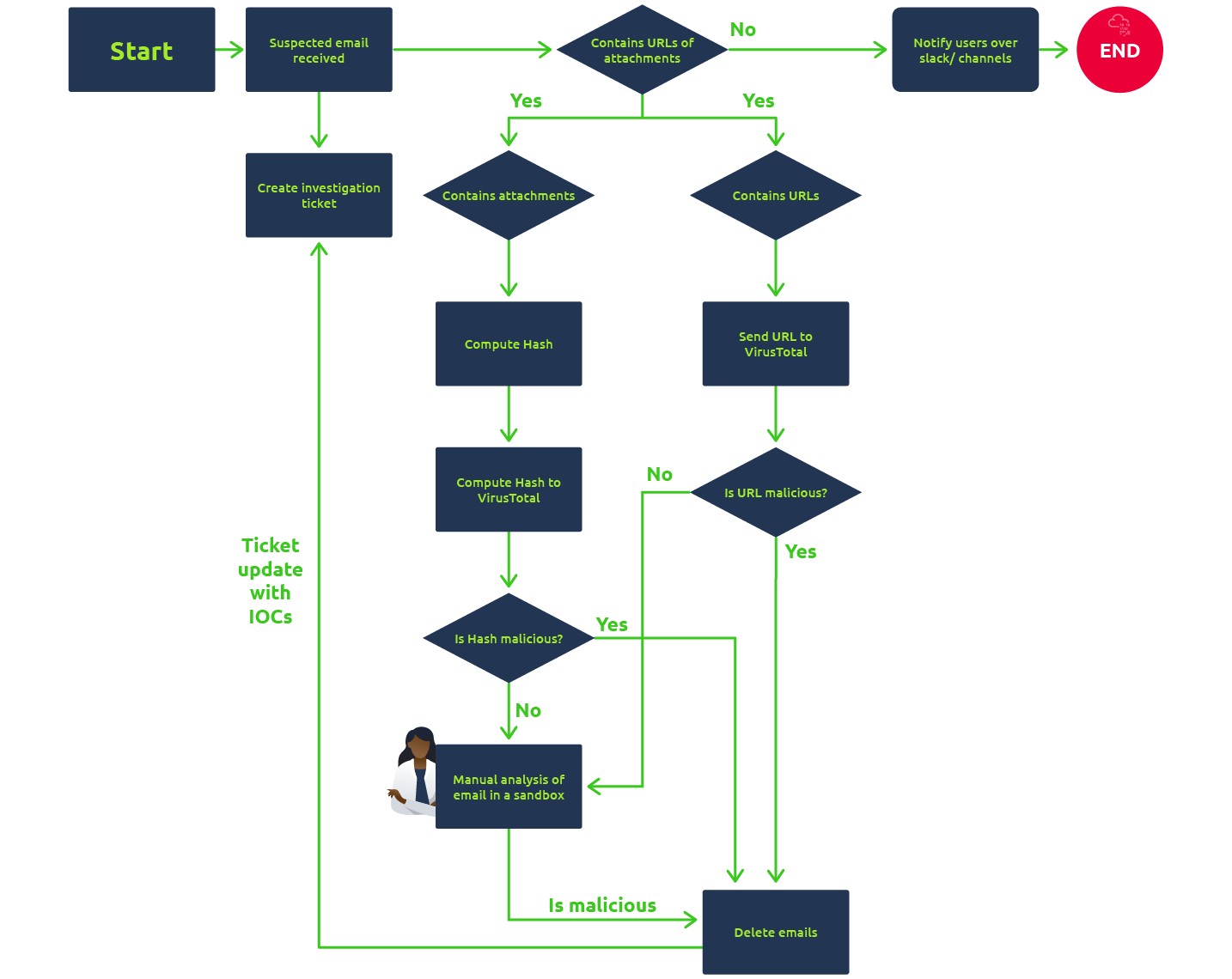

網絡釣魚劇本

網絡釣魚攻擊仍然是安全漏洞中最常見的攻擊手段。然而,對於安全分析師而言,調查釣魚郵件往往耗時費力,需要手動操作,例如分析附件和 URL,並通過威脅情報平台進行驗證。在其他調查進行的同時,安全運營自動化與響應(SOAR)解決方案可以通過預先設定的劇本在後台執行這些任務。此外,一旦識別出釣魚郵件,還可以立即進行補救。

那麼,這套策略手冊會是什麼樣的呢?

假設您是一位經驗豐富的安全運營中心 (SOC)分析師,專門處理網絡釣魚警報。您正在培訓一位初級分析師如何應對網絡釣魚警報。為此,您繪製了一張流程圖,供他們在調查此類警報時參考。為了更好地幫助您的初級分析師,您會在流程圖中添加哪些內容?從收到“收到可疑電子郵件”的警報開始,您可能會告訴他們接下來應該採取哪些步驟。他們應該創建一個工單,並檢查電子郵件是否包含 URL 或附件。如果沒有,只需通知用户;如果有,下一步該怎麼做?後續步驟將取決於郵件是否包含 URL 或附件。因此,流程圖中會包含大量的“如果發生這種情況,則執行此操作;否則,執行此操作”的指令。這就是釣魚應對手冊的製作方式。下圖展示了一個釣魚應對手冊,説明了在每個步驟中應該做什麼。

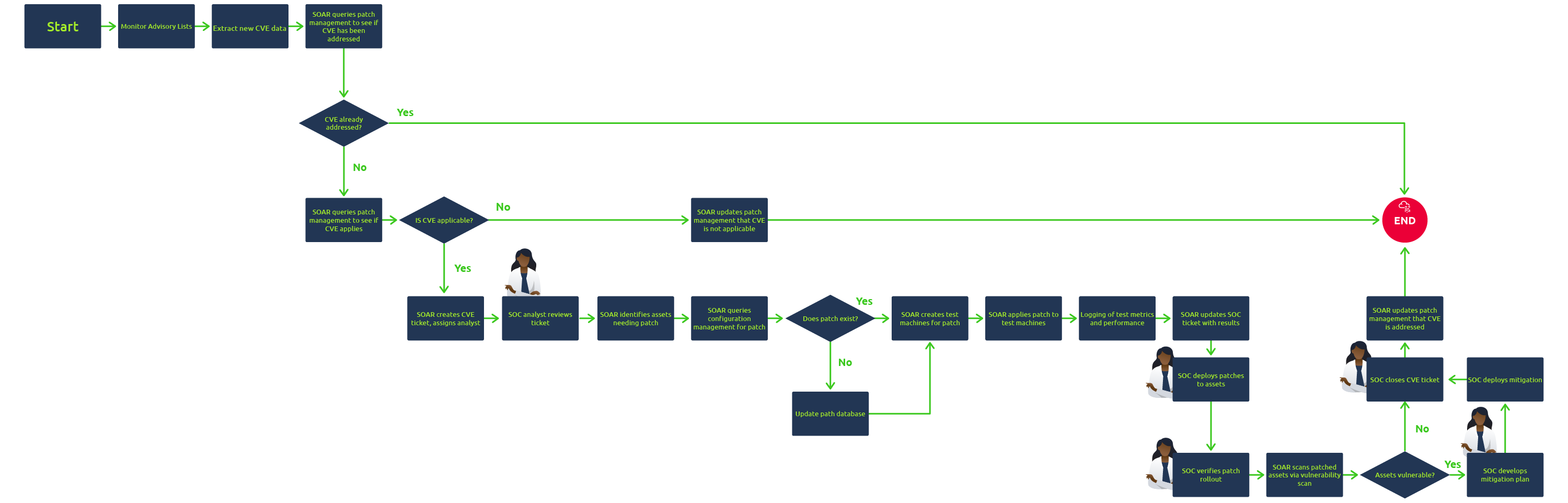

CVE補丁手冊

CVE (通用漏洞披露)是指已公開披露並分配有CVE編號的漏洞。作為漏洞管理的一部分,SOC團隊必須處理新發布的 CVE,驗證其是否存在於網絡中,如果存在則進行修補。分析師必須時刻關注有關新 CVE 及其修復計劃的發佈信息。這個過程可能會變得非常繁瑣,導致積壓的 CVE 數量不斷增加,補丁程序無法及時應用,從而使環境更加脆弱。此外,由於 CVE 發佈頻繁,這個過程會佔用SOC團隊大量的時間和資源。因此,為了解決這個問題,我們可以像處理網絡釣魚案例一樣,在SOAR工具中創建一個處理 CVE 的劇本。

本操作手冊將分析CVE 的詳細信息,評估其風險閾值,創建補丁工單,並在將補丁推送至生產環境之前進行測試。以下是一個用於CVE補丁的操作手冊示例。

注: 請點擊圖片放大。

正如您在兩個操作手冊的流程圖中所見,大部分步驟都已自動化,但仍有一些環節需要安全運營中心(SOC)分析師的參與。這表明,儘管安全運營自動化與響應 (SOAR)減少了重複性的人工操作負擔,但SOC分析師在關鍵決策和驗證方面仍然發揮着至關重要的作用。

請回答以下問題。

在SOAR工作流程中,手動分析是否至關重要? Yay or Nay?

Yay

CVE補丁程序從哪裏獲取新的CVE?

Advisory lists

在 CVE 補丁程序中,如果在部署補丁後仍然發現資產存在漏洞,SOC 接下來應該採取什麼措施?

# 緩解計劃

mitigation plan

威脅情報工作流程實踐

設想

您所在的安全運營中心(SOC)團隊最近遭遇了一起大型安全漏洞調查,由於缺乏自動化,調查耗時過長。您的朋友 McSkidy 最近建議採用安全運營自動化與響應 (SOAR)並設置自動化工作流程(也稱為劇本)來輔助安全調查。McSkidy 向您發送了一份威脅情報集成工作流程的清單,您的任務是弄清楚它的工作原理。

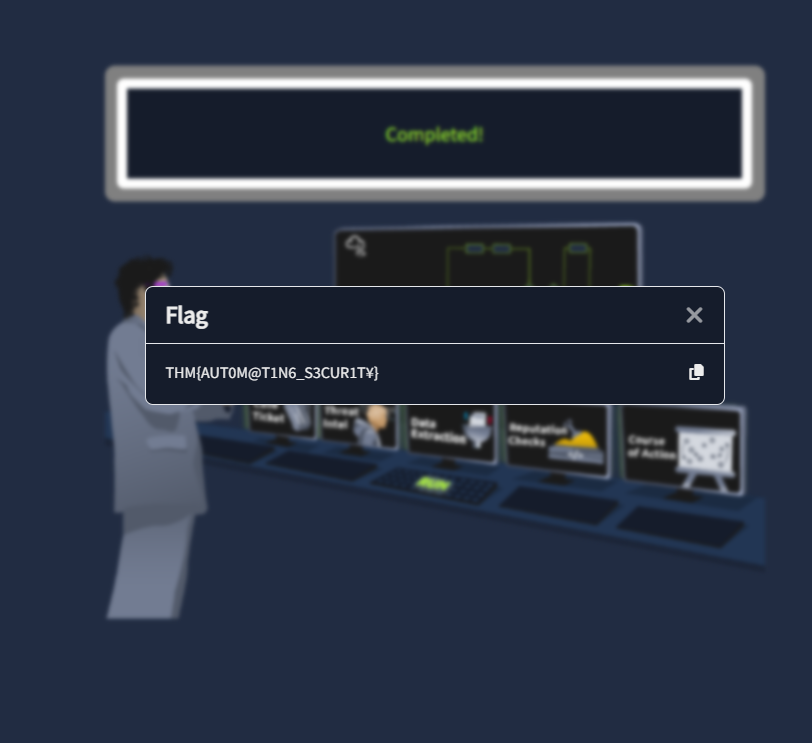

調整後點擊運行即可

THM{AUT0M@T1N6_S3CUR1T¥}