一、羅技 1.8TB 數據泄露,第三方組件成缺口

11 月 14 日,羅技(Logitech)向美國證券交易委員會(SEC)提交 8-K 表格,正式確認公司遭遇了一起網絡安全事件,導致包含部分員工與消費者信息,以及客户和供應商相關的數據泄露,高達1.8TB。

此次事件由 Clop 勒索組織策劃,該組織長期以“挖軟件漏洞、偷海量數據、再勒索企業”這一模式著稱。今年 7 月,他們就曾藉助相關漏洞,對 Oracle E-Business Suite(甲骨文電子商務套件)的用户發動過多輪攻擊。此次攻擊雖然羅技尚未公佈具體的漏洞細節,但是從技術特徵分析,大概率是利用了新的電子商務套件 0Day 漏洞(編號 CVE-2025-61882)

二、第三方漏洞:隱形的高危安全黑洞

MOVEit Transfer 事件:2023 年,Clop 組織利用 MOVEit 文件傳輸軟件的零日漏洞(CVE-2023-34362),對全球成千上萬家使用該產品的機構發起攻擊。受害者很多甚至並未直接採購 MOVEit,而是通過供應鏈、服務商“被波及”,最終導致數千萬用户數據泄露,被稱為史上影響範圍最大的供應鏈數據泄露之一。

Fortra GoAnywhere MFT 攻擊事件:2023 年,Fortra 的 GoAnywhere MFT 安全文件傳輸產品被披露存在預認證命令注入 0day 漏洞(CVE-2023-0669)。儘管廠商很快發佈補丁,但不少企業未能及時升級,結果被 Cl0p 勒索團伙批量利用這一第三方組件漏洞實施攻擊,聲稱至少侵入了約 130 家組織並竊取大量敏感數據,成為“第三方傳輸網關沒打補丁導致集中失守”的代表案例。

Log4j / Log4Shell 供應鏈風險:2021 年底,廣泛集成在各類企業 Java 系統和商用軟件中的 Apache Log4j 日誌組件曝出遠程代碼執行 0day(CVE-2021-44228),即 Log4Shell。很多組織並不清楚自己哪些系統、哪些第三方產品內嵌了 Log4j,導致大量暴露在互聯網上的 VMware Horizon 等服務被攻擊者利用該組件漏洞直接打穿,進而在內網橫向移動、竊取數據。

Equifax 數據泄露:2017 年,Equifax 因使用的 Apache Struts 開源框架存在高危漏洞(CVE-2017-5638)且未及時修補,導致攻擊者長時間潛伏並竊取了約 1.47 億人的敏感個人信息,成為“第三方組件漏洞引發災難”的經典教科書案例。

三、主動出擊:艾體寶 Mend(原WhiteSource) 解決方案

Mend SCA 分析能力幫您實現對所有第三方的組件洞察:

- 自動識別你使用的開源組件(含直接依賴、傳遞依賴)

- 精確鎖定漏洞代碼所在路徑

- 彙總成企業級的依賴資產台賬 + SBOM

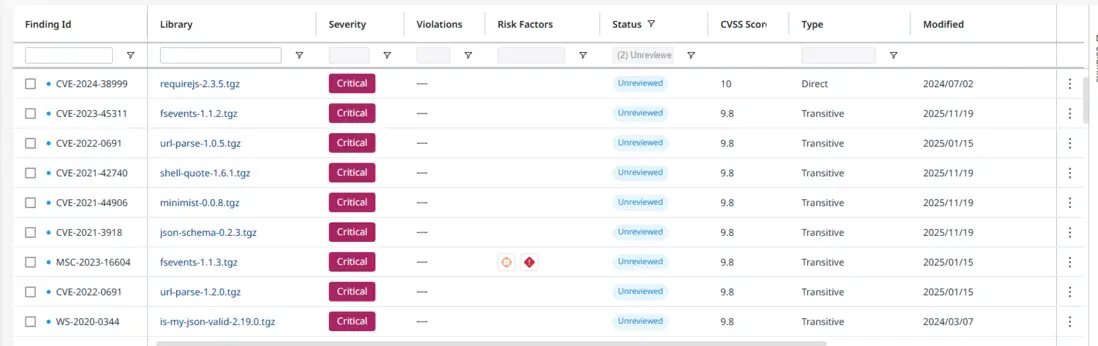

僅僅只有組件的洞察遠遠不夠,Mend 為您提供持續漏洞情報對接 + 風險優先級排序 + 修補建議:

- 持續匹配最新漏洞情報庫(CVE、NVD、廠商公告等)

- 結合漏洞嚴重度(CVSS)+ 可利用性進行風險優先級別排序

- 給出可升級的安全版本建議