隨着全球網絡攻擊手段的日益複雜,尤其是勒索軟件與供應鏈攻擊的加劇,漏洞數量與高危佔比持續上升。

分析顯示,絕大多數安全風險源於開發階段的代碼疏忽或組件缺陷。攻擊者正利用軟件供應鏈的脆弱性擴大攻擊半徑,僅依靠上線後的補救或邊界防護,已難以應對現代威脅。

對越來越多追求敏捷開發、自主可控的企業而言,如何在保障研發效率的同時,將安全能力前置、嵌入、標準化,已成為安全治理體系演進的關鍵方向。Gitee CodePecker正是在這樣的背景下推出,聚焦 DevSecOps 的工程化落地,從研發源頭提升軟件產品的整體可信度。

Gitee CodePecker 官網:https://gitee.com/code-pecker

路徑選擇:SDL 還是 DevSecOps?

當前,企業在構建安全開發體系時,主要面臨三種路徑選擇:SDL 模式、DevSecOps 以及混合模式。

SDL 模式源自微軟,強調在軟件開發的各個里程碑節點設置安全門禁,適合對合規性要求極高的大型瀑布式開發項目;

微軟 SDL 流程框架圖

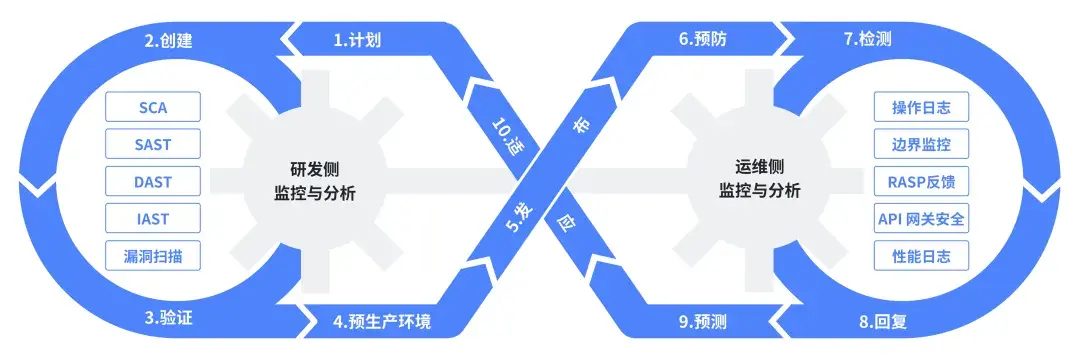

DevSecOps由 Gartner 研究公司分析師 David Cearley 提出,核心定義是將安全性作為開發和運維過程中的責任共擔,通過自動化工具將安全無縫集成到 CI/CD 中;

Gartner DevSecOps 流程框架圖

另外還有兼顧 SDL 與 DevSecOps 的混合模式,依據企業自身的研發架構,汲取 SDL 的流程規範與 DevSecOps 的自動化優勢,制定定製化標準。

作為國內領先的研發效能管理平台,Gitee 在服務大量企業級研發團隊的過程中,觀察到 DevSecOps 的需求正從「可選理念」變為「必要能力」,對工具的精度、集成能力、誤報率與本地部署支持提出更高要求。

Gitee CodePecker 的設計初衷正是響應這類趨勢,從「左移式安全」入手,構建適配國產研發體系的安全能力基座。

SDL 與 DevSecOps 的核心差異

SDL 通過設立嚴格的安全檢查點(Gate)來確保質量,更側重於流程合規與專家評審。它往往偏向瀑布流或長週期項目,要求開發團隊在特定階段停下來進行威脅建模或安全審查。

而 DevSecOps 打破了安全與 DevOps 之間的壁壘,更側重於自動化工具鏈支撐與持續反饋。將安全能力無縫嵌入研發的每個階段,強調「人人為安全負責」,將安全掃描透明地嵌入流水線,避免阻斷開發速度。

相比於流程末端設卡的傳統模式,DevSecOps 的「安全左移」思路將漏洞檢測與責任閉環前移至開發環節,確保問題儘早暴露、及時阻斷。研究表明,在開發階段修復漏洞的成本僅為上線後的數十分之一,因此左移不僅是提升安全性的手段,更是優化交付效率與控制風險成本的關鍵路徑。

Gitee CodePecker 的能力體系也正是圍繞這一理念設計,強調「零額外成本接入」「嵌入即生效」「發現即閉環」,使安全從流程外部的「審批動作」,真正轉化為流程內部的「協作節點」。

核心工具鏈:構築主動安全防線

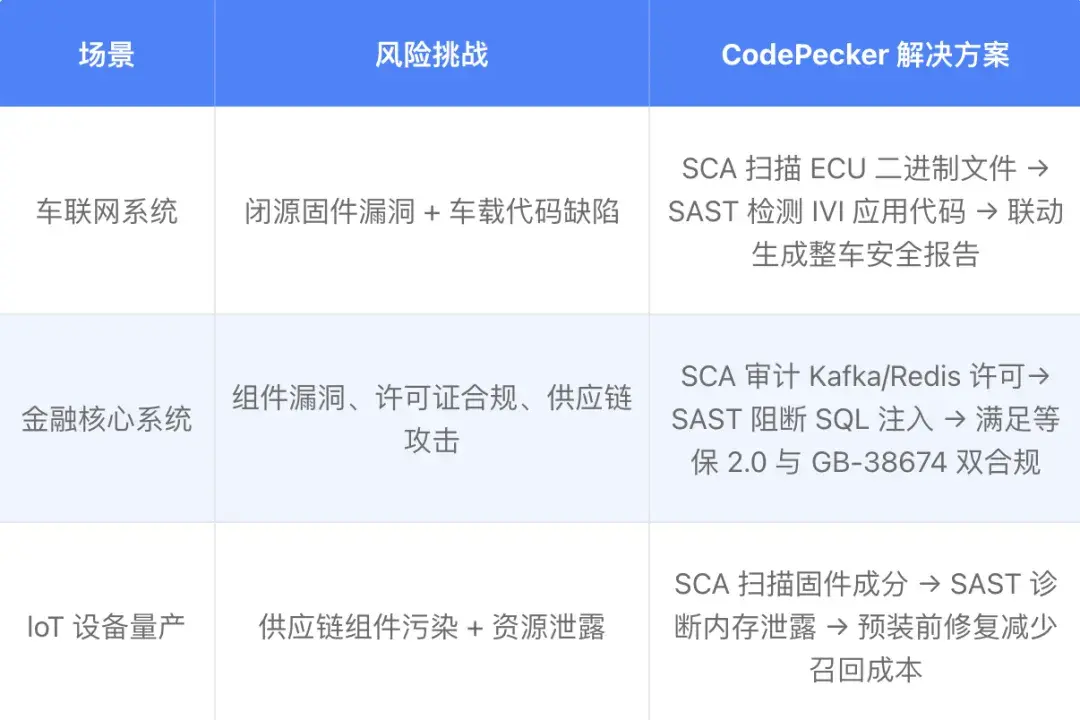

DevSecOps 的落地關鍵,在於將關鍵檢測能力前置到研發階段,自動化嵌入到開發日常流程中。Gitee CodePecker 提供的SCA(軟件成分分析)「析微」 與 SAST(靜態應用安全測試)「補闕」,正是這套「安全左移」體系中的雙引擎。

Gitee CodePecker 官網:https://gitee.com/code-pecker

SCA 聚焦軟件供應鏈的源頭風險,以 SBOM 構建、漏洞與許可證風險管控為核心,守住第三方組件引入的安全關口。

SAST 針對代碼的本源安全,通過「快速掃描 + 深度分析」的雙模式能力,精準捕捉開發環節的編碼漏洞。

兩款工具從外部組件到內部代碼形成互補,共同覆蓋了 DevSecOps 研發前期的關鍵安全場景。

「析微」:守住供應鏈的入口

SCA(Software Composition Analysis)是 DevSecOps 中應對供應鏈攻擊的關鍵一環。Gitee CodePecker 的「析微」模塊支持對源碼、二進制文件、鏡像等構建產物進行自動分析,生成精準的 SBOM,並聯動開源漏洞庫、License 風險庫完成檢測。

相比傳統 SCA 工具,「析微」具備更強的實用性和適配力:

-

支持源碼與二進制混合掃描,適配 APK、ECU、IoT 固件、Docker 鏡像等非源碼場景;

-

漏洞可達性分析可識別實際調用鏈,降低誤報;

-

高危構建自動阻斷,可與 Gitee 流水線、Jenkins 等構建系統集成;

-

License 分類識別支持自動審計 GPL/AGPL/MPL 等主流協議,滿足合規要求;

-

實測識別精度達 98.7%,適用於金融、汽車、信創等強監管場景。

「補闕」:深度淨化源代碼

SAST(Static Application Security Testing)是保障代碼本體安全的「第一道鎖」。CodePecker 的「補闕」模塊支持快速掃描與深度分析兩種檢測模式,覆蓋從規則型風險到複雜邏輯漏洞的常見場景。

-

快速掃描適用於硬編碼憑證、敏感配置、函數調用等規則型風險,支持以秒級速度嵌入每一次 Commit;

-

深度掃描通過構建抽象語法樹(AST)與控制流圖(CFG),進行污點傳播分析,識別如 SQL 注入、XSS、命令執行等高危漏洞;

-

誤報抑制機制結合上下文語義與數據流約束,特定場景下準確率可達 95%;

-

多語言支持覆蓋 Java、C/C++、Python、PHP 等常見語言,適配主流研發體系;

-

支持國產標準,內置 GB-38674 編碼規範檢測能力,滿足信創項目對靜態安全的審計要求;

-

漏洞處理閉環,支持自動生成 Issue 並指派到責任人,支持修復建議推送與狀態跟蹤。

從檢測到閉環,構建可信研發根基

DevSecOps 的真正價值,不止於提升安全能力,更在於將「安全」從流程的附屬品轉變為工程體系的內核。

Gitee CodePecker 不僅是兩個檢測工具的集合,更是一次面向 DevSecOps 的全鏈路能力構建:

-

「析微」把控組件引入之初,識別並阻斷潛在風險;

-

「補闕」清除代碼內部隱患,提升交付質量;

-

全鏈路自動化集成與閉環聯動,避免人為遺漏;

-

支持私有化部署,兼容國產體系,適配敏感行業的信創要求。

從風險識別、開發攔截,到自動修復與責任回溯,Gitee 企業版正在幫助更多組織將安全能力真正「寫進流程」,在源頭構建可信研發基礎設施。

點擊鏈接:https://gitee.com/code-pecker,瞭解 Gitee CodePecker 如何助力企業構建研發安全閉環,獲取完整產品資料與接入方案。