昨夜,學術論文審稿最常用的 OpenReview 平台出了一個前端 bug (存在能夠未授權訪問的 API 接口,調用該接口可以查找歷史所有會議論文的審稿人和 Area Chair 等實名信息),導致原本的「雙盲評審」變成了實名打分且分數可查。

只要把投稿的 paper ID 填入特定的 API 鏈接(如下),就能瞬間拉出這篇論文的所有作者、審稿人、AC 的完整信息:姓名、郵箱、機構、個人履歷。更要命的是,不止能看到名字,系統還會順便把審稿人給論文初步評分、評論一併打包吐出來。

https://api2.openreview.net/profiles/search?group=NeurIPS.cc/2025/Conference/Submission{}/Reviewer_{}

https://api2.openreview.net/profiles/search?group=NeurIPS.cc/2025/Conference/Submission{}/Area_Chair_{}

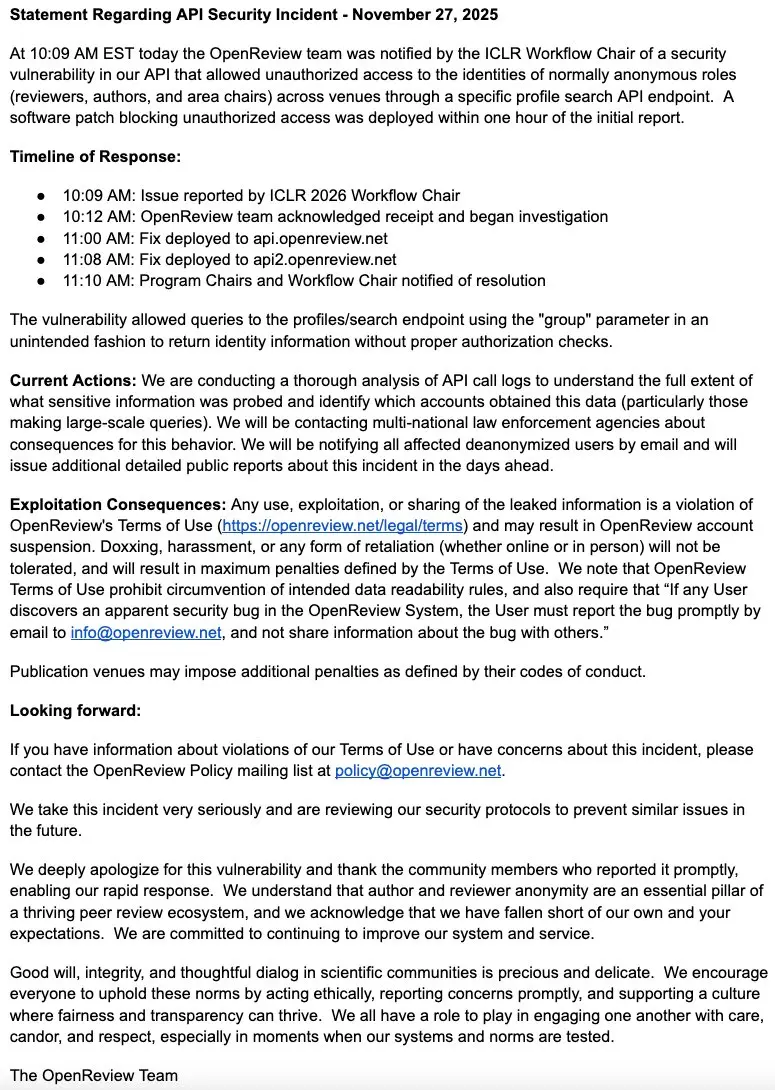

OpenReview 隨後發佈了一份 API 安全事件的聲明:

美國東部時間上午 10:09,OpenReview 團隊收到來自 ICLR 工作流主席的通知:

我們的 API 中存在一個安全漏洞,該漏洞允許在跨會議的特定 profile 搜索 API 端點中,未經授權訪問通常匿名的身份信息(審稿人、作者、領域主席)。

在收到初始報告後一小時內,我們已部署了軟件補丁以阻止未授權訪問。

響應時間線:

- 10:09 AM:ICLR 2026 工作流主席報告問題

- 10:12 AM:OpenReview 團隊確認接收並開始調查

- 11:00 AM:修復部署到 api.openreview.net

- 11:08 AM:修復部署到 api2.openreview.net

- 11:10 AM:程序主席與工作流主席被通知問題已解決

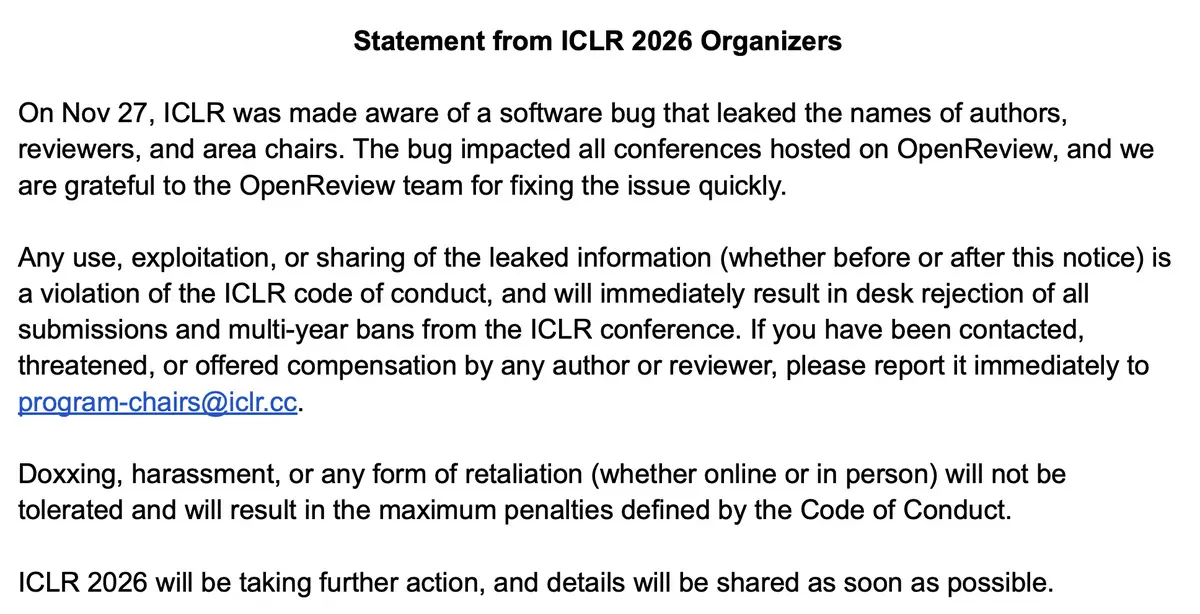

AI 領域頂級學術會議 ICLR 2026 組織者關於 OpenReview 重大數據泄露事件的緊急聲明:

11月27日,ICLR 獲悉存在一個軟件漏洞,該漏洞泄露了作者、審稿人和領域主席(Area Chairs)的姓名。此漏洞影響了所有託管在 OpenReview 平台上的會議,我們感謝 OpenReview 團隊迅速修復了該問題。

任何使用、利用或分享泄露信息的行為(無論是本通知發佈之前還是之後)均違反 ICLR 行為準則,並將立即導致所有投稿被直接拒稿,以及被禁止參加未來數年的 ICLR 會議。如果您受到任何作者或審稿人的聯繫、威脅,或收到任何賠償提議,請立即通過 program-chairs @ iclr.cc 舉報。

開盒、騷擾或任何形式的報復(無論是在線還是線下)都不會被容忍,並將導致行為準則中規定的最高處罰。