網絡安全研究人員近日披露了一種先前未被記錄的、功能豐富的惡意軟件框架的詳細信息,該框架代號為VoidLink,專門設計用於長期、隱蔽地訪問基於Linux的雲環境。

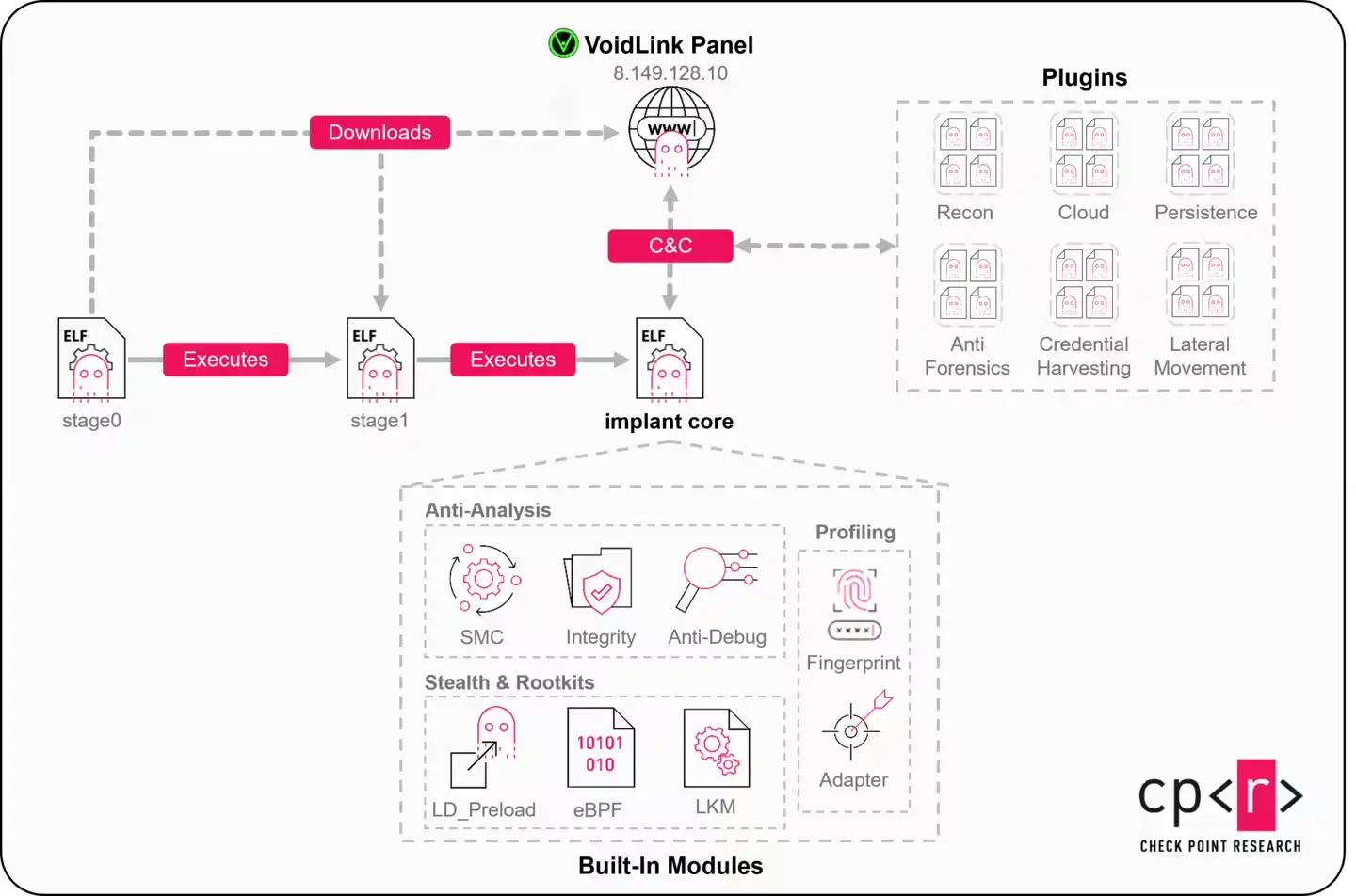

根據Check Point Research的一份新報告,這款雲原生的Linux惡意軟件框架包含一系列自定義加載器、植入程序、rootkit和模塊化插件,使其操作者能夠隨時間推移增強或改變其功能,並在目標變化時進行”轉向”。該框架於2025年12月首次被發現。

這家網絡安全公司在今日發佈的分析報告中稱:”該框架包含多項專注於雲的功能和模塊,專為在雲和容器環境中長時間穩定運行而設計。VoidLink的架構極其靈活且高度模塊化,圍繞一個自定義插件API構建,該API的靈感似乎源自Cobalt Strike的Beacon對象文件方法。默認情況下,超過30個插件模塊均使用此API。”

這些發現反映了威脅行為者的關注點正從Windows系統轉向已成為雲服務和關鍵業務基石的Linux系統。VoidLink處於積極維護和演進中,評估認為其與中國有關聯的威脅行為者有關。

作為一個使用Zig編程語言編寫的”雲優先”植入程序,該工具包能夠檢測主要的雲環境,即亞馬遜網絡服務、谷歌雲、微軟Azure、阿里雲和騰訊雲,並能識別自身是否運行在Docker容器或Kubernetes Pod中,從而調整其行為。它還能收集與雲環境以及Git等流行源代碼版本控制系統相關的憑證。

瞄準這些服務表明,VoidLink很可能專門針對軟件開發人員設計,意圖竊取敏感數據或利用獲得的訪問權限發起供應鏈攻擊。

其他部分功能列舉如下:

-

利用LD_PRELOAD、可加載內核模塊和eBPF隱藏自身進程的類Rootkit功能。

-

用於擴展功能的進程內插件系統。

-

支持多種命令與控制信道,如HTTP/HTTPS、WebSocket、ICMP和DNS隧道。

-

在被攻陷主機之間形成點對點或網狀網絡。

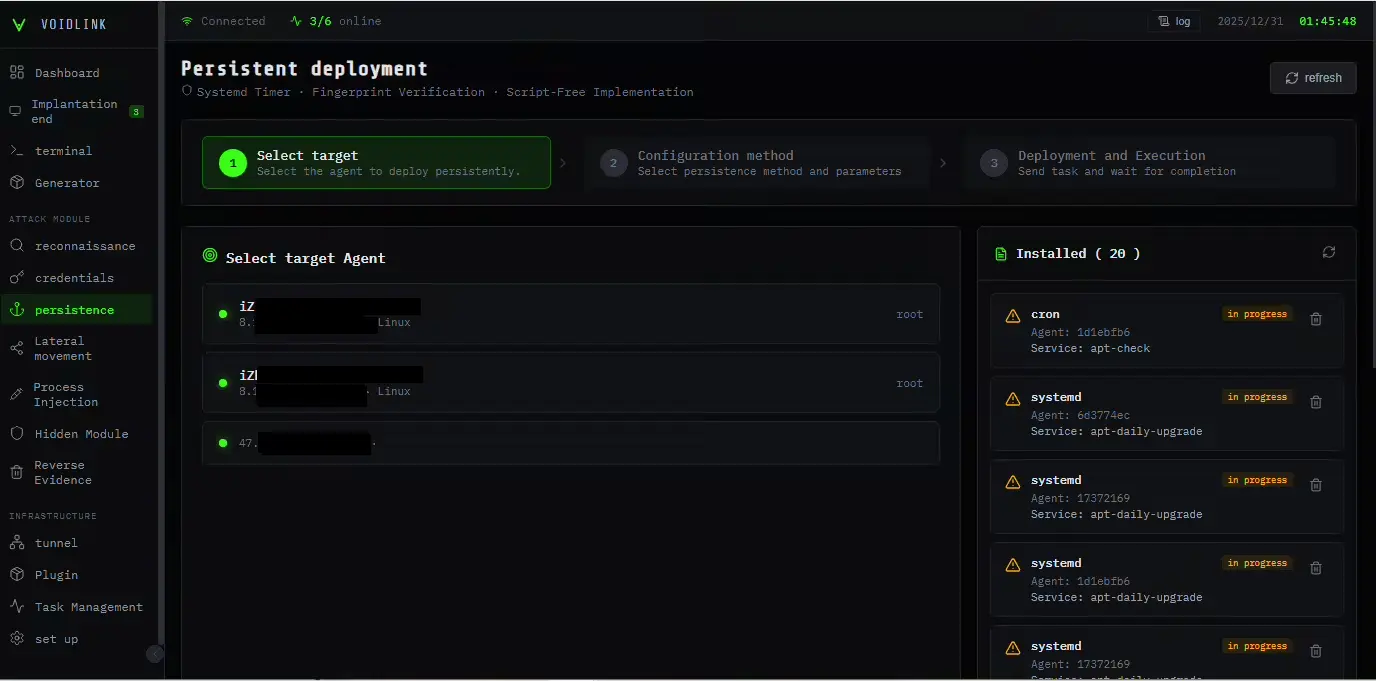

-

一個基於Web的中文控制面板,允許攻擊者遠程控制植入程序、動態創建定製版本、管理文件、任務和插件,並執行從偵察、持久化到橫向移動和防禦規避(通過清除惡意活動痕跡)的整個攻擊週期的不同階段。

VoidLink支持37個插件,涵蓋反取證、偵察、容器、權限提升、橫向移動等類別,使其成為一個功能全面的後滲透利用框架:

-

反取證:根據關鍵字擦除或編輯日誌和shell歷史記錄,並對文件進行時間戳篡改以阻礙分析。

-

雲:輔助進行Kubernetes和Docker發現與權限提升、容器逃逸,並探測配置錯誤。

-

憑證竊取:收集憑證和密鑰,包括SSH密鑰、Git憑證、本地密碼資料、瀏覽器憑證與Cookie、令牌和API密鑰。

-

橫向移動:使用基於SSH的蠕蟲進行橫向傳播。

-

持久化:通過濫用動態鏈接器、cron作業和系統服務來建立持久化訪問。

-

偵察:收集詳細的系統和環境信息。

Check Point將其描述為”令人印象深刻”且”遠比典型的Linux惡意軟件先進”,並指出VoidLink具有一個處理C2通信和任務執行的核心協調器組件。

它還融合了大量反分析功能以規避檢測。除了能夠標記各種調試器和監控工具外,一旦檢測到任何篡改跡象,它還能自我刪除。它還具備自我修改代碼功能,可在運行時解密受保護的代碼區域,並在不使用時將其加密,從而繞過運行時內存掃描器。

此外,該惡意軟件框架會枚舉受感染主機上安裝的安全產品和加固措施,以計算風險評分並制定全面的規避策略。例如,這可能涉及在高風險環境中放慢端口掃描速度並進行更精確的控制。

Check Point指出:”開發者展現出高水平的技術專長,熟練掌握包括Go、Zig、C和React等現代框架在內的多種編程語言。此外,攻擊者擁有對複雜操作系統內部原理的深入瞭解,從而能夠開發出先進而複雜的解決方案。VoidLink旨在儘可能自動化地實現規避,對環境進行畫像並選擇最合適的策略在其中運作。結合內核模式的技巧和龐大的插件生態系統,VoidLink使其操作者能夠以自適應的隱秘方式在雲環境和容器生態系統中活動。”